Allein in Deutschland entstanden Unternehmen durch Cyber-Angriffe im Jahr 2021 ein geschätzter Schaden von mehr als 220 Milliarden Euro, so das alarmierende Ergebnis einer repräsentativen Studie des Branchenverbands Bitkom. Innerhalb nur eines Jahres, hat sich somit die Schadenssumme mehr als verdoppelt – Tendenz steigend. Einer der Treiber des eCrime-Motors sind Erpressungsvorfälle mit Ransomware. Womit müssen wir im Jahr 2022 rechnen? Werden Ransomware-Angriffe weiter zunehmen? Im Interview gibt ESET Security Specialist Thomas Uhlemann, einen Ausblick.

Welche Trends in Sachen Ransomware sind derzeit zu beobachten?

Ransomware-Kampagnen fokussieren sich vor allem darauf, psychischen Druck auf ihre Opfer aufzubauen. Egal, welcher Methode sie sich im Detail bedienen: Immer sorgt die Schadsoftware dafür, dass wertvolle Daten verschlüsselt und dem Zugriff des Opfers entzogen werden. Dabei ist es unerheblich, um welche Informationen es sich konkret handelt. Personenbezogene, unternehmerisch relevante Daten oder geistiges Eigentum: Wertvoll und schützenswert sind sie letztlich alle.

Durch diesen psychischen Druck – der sich beinahe beliebig steigern lässt – erhöhen die Angreifer ihre Chancen, ihr Ziel – Geld verdienen – zu erreichen. Um ihre Opfer bei Bedarf immer stärker unter Druck setzen zu können, beschränken sich die Kriminellen oftmals nicht nur auf ein Element der digitalen Infrastruktur eines Unternehmens. Das Spektrum ist weit und reicht von DDoS-Angriffen auf die Unternehmenswebsite bis zu Manipulationen durch Hacker, mit denen sie sich im internen Netzwerk bemerkbar machen und so ihre Macht demonstrieren.

Betrachtet man die Vorgehensweise der Erpresser, so scheint es in den vergangenen Jahren eine Entwicklung gegeben zu haben. Ist das richtig?

Ja, das ist definitiv richtig. Die Verschlüsselung der Daten ist nur eine Art, um Geld von den betroffenen Unternehmen zu erpressen. Wenn Opfer für die Freigabe nicht zahlen wollen, da beispielsweise Backups vorhanden sind und die Daten restrukturiert werden konnten, drohen die Täter mit der Veröffentlichung von zuvor gestohlenen Datensätze in eCrime-Handelsplattformen. Zum Beweis wird in der Regel ein Auszug der Daten an das betroffene Unternehmen gesendet. Um den psychischen Druck zu steigern und Angst und Schrecken auch unter den Mitarbeitern eines Unternehmens zu verbreiten gehen die Täter noch einen Schritt weiter. Beim sogenannten Print Bombing kapern Kriminelle alle Drucker im Netzwerk und drucken darauf ihre Lösegeldforderung. Hier geht es den Angreifern allein um die Demonstration ihrer Macht. Sie können die Sicherheitslücke jederzeit sowohl innerhalb des Unternehmens als auch nach außen hin sichtbar machen – ohne dass die Geschäftsführung sich dagegen wehren könnte.

Homeoffice hat im vergangenen Jahr einen neuen Stellenwert bekommen. Und zwar nicht nur bei Mitarbeitern sondern auch bei Angriffen auf Unternehmen.

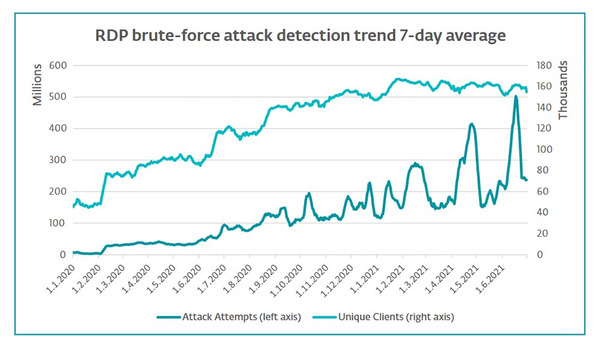

Wir beobachten seit Beginn der Pandemie eine Erweiterung der Angriffsvektoren. Hier verzeichnen wir einen Anstieg von gezielten Attacken auf HomeOffice- Arbeitsplätze und das RDP-Protokoll. Ein RDP-Endpoint ist ein Windows-Rechner, auf dem eine RDP (Remote Desktop Protocol)-Software läuft und so über ein Netzwerk, z.B. das Internet, erreichbar ist. RDP erlaubt Firmenadministratoren, alle Windows-Rechner in einem Unternehmen aus der Ferne zu steuern. Das ist generell sehr nützlich, um beispielsweise Fehler schnell zu finden und zu beheben. Auch Hochleistungsrechner für umfangreiche Rechenoperationen, Anwendungen oder Datenbanken können so aus der Ferne bedient werden.

Das Problem: RDP-Server lassen sich mit speziellen Suchmaschinen wie Shodan ohne Vorkenntnisse ausfindig machen. Sie durchforsten das Internet nach verbundenen Geräten und sammeln Informationen darüber. Eine Suche bei shodan.io am 15. Juni 2021 ergab beispielsweise, dass bei mehr als drei Millionen Rechnern im Internet der für RDP genutzte Port 3389 offen war, darunter mehr als 130.000 allein in Deutschland. Zwar erfordert der Login auf ein RDP-System einen Benutzernamen und ein Passwort. Diese Daten sind jedoch in vielen Fällen für die Angreifer erstaunlich einfach zu erraten. Entsprechend leicht ist es für Kriminelle, über RDP/Port 3389 Zugang zu fremden Netzwerken zu erhalten.

Noch einfacher ist es für Kriminelle mit ausreichend großem Budget: Zugangsdaten zu bereits kompromittierten RDP-Systemen können problemlos im Darknet gekauft werden. Dabei gilt die Verbreitung von Ransomware nicht als einziger Grund für Kriminelle, Geld dafür auszugeben. Sie lassen sich ebenso für den Versand von Spam, Malware-Hosting, das Knacken von (besser geschützten) Passwörtern, zum Schürfen von Kryptowährung, für Käuferbetrug oder Geldwäsche sowie eine Vielzahl anderer illegaler Aktivitäten nutzen. Allen gemein ist der Wunsch der Verantwortlichen, anonym zu bleiben und sicherzustellen, dass die Aktivität nicht bis zu ihnen zurückverfolgt werden kann.

Wo liegt der Unterschied zu den klassischen, E-Mail basierten Angriffen?

Im Gegensatz zu verseuchten E-Mails werden Angriffe via RDP von vielen Abwehrmechanismen nicht zuverlässig erkannt. Das führt auch dazu, dass weniger Daten zur Gefahrenlage vorliegen und das allgemeine Bewusstsein über die Gefahr entsprechend geringer ausfällt. Aber zweifellos bleiben E-Mail basierte Angriffe per verseuchten Attachements oder die Verlinkung zu entsprechend mit Schadcode behafteten Websites und Download-Services weiterhin das erste Mittel für Ransomware-Angreifer.

In den letzten Monaten gab es auch Berichte, dass beispielsweise die Update-Funktionen von Software kompromittiert wurden. Was sind hier die Besonderheiten?

Angriffe auf die Lieferkette von Softwareprodukten, die sogenannte Supply Chain, sind ein weiterer Angriffssvektor. In den Anfangsjahren von Software und Malware verbreiteten sich Computerviren vor allem über Disketten, den Hauptverkehrsweg legitimer Software. Entsprechend kam es vor, dass sich Malware bereits auf neu gekauften Datenträgern befand oder auf Disketten mit Probeversionen, wie sie Computermagazinen beigelegt waren.

Der heutige Infektionsweg kann sehr ähnlich sein: Wie ESET Forscher 2017 feststellten, nutzte die NotPetya/DiskCoder.C-Malware eine legitime Buchhaltungssoftware, um in Systeme einzudringen. Die Angreifer kaperten den Update-Server des Herstellers und fügten dem korrekten Update-Code ihren schädlichen hinzu. Nutzer, die das Update installierten, brachten so gleichzeitig eine Backdoor auf ihren Rechner, mit deren Hilfe wiederum Ransomware auf das System gelangen konnte. Um sich vor diesen und ähnlichen Angriffen zu schützen, tun Unternehmen gut daran, eine zuverlässige Endpoint Security-Lösung und zusätzlich EDR-Tools einzusetzen.

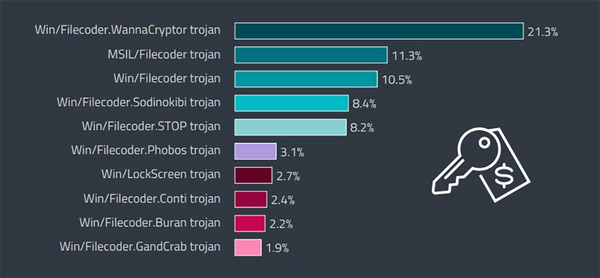

In Anbetracht der komplexen Folgen und der nötigen Gegenmaßnahmen sind Supply Chain-Angriffe immer wieder Thema sowohl bei Forschern als auch Security-Verantwortlichen. Am 02. Juli 2021 zum Beispiel war die IT-Management-Software Kaseya, die häufig von Managed Service Providern eingesetzt wird, von einer Ransomware-Attacke betroffen. Dabei drang der Trojaner Win32/Filecoder. Sodinokibi.N über eine bislang unbekannte Schwachstelle in die Systeme ein. Glücklicherweise reagierte Kaseya umgehend. Um andere Unternehmen in der Lieferkette zu schützen, wurden sofort weitere Analysen eingeleitet und insbesondere potenziell betroffene Unternehmen benachrichtigt. Kaseya riet ihnen, möglicherweise betroffene lokale VSA-Server sofort herunterzufahren.

Cyberkriminelle bedienen sich häufig aller Arten von Schwachstellen, bekannten wie unbekannten. Bisher unentdeckte sind vor allem für Kriminelle mit großen finanziellen und personellen Ressourcen interessant. Dazu zählen APT-Gruppen und von Regierungen beauftragte oder unterstützte Akteure. Dabei wären schon bekannte Schwachstellen Aufgabe genug für Security-Admins, Forscher und Unternehmen. Bestes Beispiel dafür ist der Ransomware-Angriff auf Kaseya, von dem mehr als 50 MSPs mit insgesamt mehr als 1.000 Endkunden betroffen waren. Die Angreifer bedienten sich dabei mehrerer bisher unbekannter Schwachstellen – darunter CVE-2021-30116 –, um die verbreitete IT-Management Software Kaseya VSA zu kompromittieren. Nach eigener, eventuell übertriebener Aussage konnten die Kriminellen so in mehr als eine Million Systeme eindringen. Die ESET Telemetrie-Daten für diesen Vorfall sprechen von Opfern in 17 Ländern, darunter Großbritannien, Südafrika, Kanada, Deutschland und die USA.

Onlinekriminalität wird zunehmend zu einem Franchise-System. Das gilt auch für Ransomware?

Es scheint, als sei Ransomware vor allem für ambitionierte Cyberkriminelle interessant. Während technisch weniger versierte Akteure mit schnell dahingehackten Skripten einzelne Opfer per Spam täuschen können, versuchen fortgeschrittene Hacker Malware (darunter auch Ransomware) per Downloader oder Botnet zu verbreiten. Ehrgeizigere Kriminelle bauen ganze Geschäftsmodelle aus illegalen Praktiken auf: So kaufen sie zum Beispiel fertige Ransomware und bieten diese als Teil eines „Ransomware as a Service“ (RaaS)-Pakets an – das nimmt Züge eines Franchise-Systems an, wie wir es von Burgerketten kennen. Besonders ausgeklügelte RaaS-Modelle nutzen Schwachstellen in einzelnen Rechnern, um darüber Zugriff auf Server und ganze Netzwerke zu erhalten. Erst zu einem späteren Zeitpunkt wird Ransomware aufgespielt oder der Zugriff anderweitig missbraucht.

Finanziell gut ausgestattete Gruppen kaufen oder entwickeln eigene Zero Day-Exploits, gegen die selbst moderne Security-Systeme oft nur wenig ausrichten können. Besonders ambitionierte Gruppen, sei es durch Glück, Können oder große personelle wie finanzielle Ressourcen, legen komplette IT-Infrastrukturen lahm, indem sie Angriffe auf Dienstleister oder andere Stufen der Supply Chain.

Diese gesamte Infrastruktur ist als eine Art Franchise-System im sog. Darknet erhältlich. Die Täter müssen dabei selbst kaum tiefgreifende Programmierkenntnisse besitzen – vom Schadcode, über die Spam-Infrastruktur bis hin zum Zahlungsverkehr kann dort alles eingekauft werden.