En una serie de consultas recurrentes con clientes, las grandes compañías nombraron a los ataques dirigidos y los incidentes de seguridad como dos de sus principales desafíos de seguridad, debido al impacto que pueden tener en la continuidad del negocio de una organización.

Los atacantes tienen varias formas de infiltrar compañías. Sin embargo, muchos ataques no requieren de un alto nivel de sofisticación en materia tecnológica. En cambio, ciertas técnicas como la ingeniería social dirigida, es decir, el spear phishing, o el uso de vulnerabilidades conocidas para las que pueden haberse lanzado parches que aún no fueron aplicados por los negocios, pueden desembocar en daños a la reputación y los ingresos de una organización, o en brechas de datos.

Por otro lado, pueden también utilizarse altos niveles de sofisticación, como es el caso de un ataque Zero Day. El más destacado de ellos fue Stuxnet, un ataque registrado en el que un código malicioso desplegó cuatro vulnerabilidades zero-day de forma exitosa para impedir un programa de enriquecimiento de uranio en Iran. De acuerdo con los medios, se trató de un ataque financiado por gobiernos.

Existen muchas razones por las que las organizaciones se vuelven objetivos recurrentes. Sus cuentas bancarias poseen más recursos que aquellas de sujetos ordinarios o pequeños negocios, y tienen también cantidades considerables de información interesante que puede ser monetizada. Los ataques que apuntan a compañías pueden también ser utilizados como una forma de competición. En línea generales, esto involucra la cacería de datos, es decir, la obtención de información interesante o propiedad intelectual. Estos ataques pueden estar acompañados de chantaje. Por ejemplo, una base de datos de un cliente es robada a una compañía, que es luego contactada por los culpables y cuestionada sobre “qué va a hacer al respecto de su pérdida”.

Distintas formas de monetización: distintas consecuencias

Las organizaciones suelen tener dificultades para admitir que han sufrido una brecha producto de este tipo de ataques. En consecuencia, esto puede dar a otras compañías la falsa impresión de que dichos ataques suceden solo ocasionalmente. Un típico ejemplo, común en los últimos años, son los ataques DDoS – financiados por una compañía para atacar el sitio web de otra, con el fin de frenar el negocio y lograr que los consumidores dejen dicho sitio y, posiblemente, se dirijan al del “empleador” del atacante. Estas son tácticas criminales, y los atacantes están bien informados acerca de qué áreas de negocio les conviene atacar para maximizar la ganancia.

Existen, por supuesto, otros medios. Tome el ejemplo del Servicio Nacional de Salud del Reino Unido, que se ha convertido en un objetivo frecuente de ataques de ransomware. La digitalización de los servicios de salud ha generado una situación particular: el cifrado malicioso de la información allí almacenada podría frenar las intervenciones médicas y quirúrgicas. Bajo dichas condiciones, las organizaciones apuntadas suelen tener una mayor inclinación a pagar el rescate por la información secuestrada de sus pacientes.

Incluso en países pequeños de Europa, como Eslovaquia, los ataques suelen estar enfocados en los departamentos corporativos de contabilidad y finanzas. Una técnica reconocida de spear phishing ha sido la de enviar correos o mensajes a estos departamentos bajo el nombre del CFO de la compañía, forzando al empleado a pagar por una factura recibida de una firma ficticia.

Nuevas formas de utilizar viejos trucos

En muchas zonas rurales alrededor del mundo, una simple mirada a los cables de electricidad revelará lo sencillo que es hacer conexiones ilegales en la red eléctrica. Recientemente, los ciberatacantes han estado siguiendo un modelo similar, enfocando sus recursos en la minería ilegal de varias criptomonedas, que han cobrado gran popularidad en la opinión pública.

Un ejemplo más complejo fue el de un ataque dirigido que buscó infectar StatCounter, sitio que provee un servicio similar a Google Analytics y utiliza un script especial ubicado de forma legítima en sitios web para obtener información de los visitantes. En este caso, los atacantes lograron infiltrar StatCounter, obteniendo acceso a los usuarios finales del servicio tras inyectar una porción de código en todos los sitios que utilizan este servicio.

El problema fue descubierto cuando los visitantes ingresaron al sitio entonces comprometido que incluía el script infectado y sus dispositivos comenzaron a minar bitcoins para los atacantes. Durante la segunda etapa, los atacantes procedieron a robar bitcoins directamente de dispositivos infectados al intentar acceder a un mercado de intercambio de bitcoins. Para dar una idea de la escala de dicha operación, StatCounter puede encontrarse en más de dos millones de sitios web.

Semejante ataque resulta en que los recursos de sistema de los dispositivos infectados de la compañía que legítimamente utilizan el servicio sean también apuntados para la minería. Esto puede no solo involucrar computadores, sino también dispositivos móviles y especialmente servidores. La criptominería subsecuente acelera el desgaste de los equipos y aumenta los montos del servicio de electricidad a pagar. Además, no podemos olvidar que el código de criptominería malicioso suele ser capaz de cargar otros tipos de script malicioso en la red.

Las investigaciones pueden tomar meses, y van detrás de una aguja en un pajar

Cuando una gran compañía se vuelve víctima de un ataque de tal magnitud, es necesario llevar adelante una profunda investigación de lo sucedido y de cómo se ha visto afectada la compañía. La investigación muestra que lleva alrededor de 150-200 días para que las compañías descubran que han sido infectadas. Las investigaciones acerca del método en que fue infectada la compañía y el origen del código malicioso que le siguen, pueden tomar aún más.

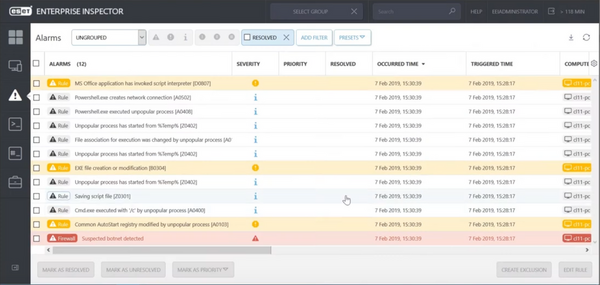

Al afrontar riesgos tan sustanciales, las compañías deberían hacer uso de soluciones como ESET Dynamic Threat Defense para detectar amenazas nuevas y nunca antes vistas, y herramientas EDR como ESET Enterprise Inspector (EEI) para monitorear toda la información de la red corporativa recolectada por ESET Endpoint Security, y llevar adelante un extenso análisis de dicha información. EEI es una herramienta de análisis forense retrospectivo y Brinda información a la compañía infectada sobre cómo se introdujo el mecanismo y el momento en que se inició la infección.

Crece la demanda de herramientas forenses para investigar la seguridad de las redes

ESET está viendo una demanda creciente de productos de seguridad capaces de detectar anomalías en la red. Esto implica no solo anomalías en el comportamiento de las aplicaciones en la red, sino también el de las personas activas en la misma. Subsecuentemente, corresponde a un experto en seguridad evaluar la información para determinar si debería tomarse alguna medida. Independientemente de la sofisticación, los ataques exitosos suelen estar bien ejecutados. “Primero, deberías notar algún mínimo indicio, que aparece en la red. Podría permancer inactivo durante largo tiempo. Sin embargo, su reloj interno comunicará eventualmente que es el momento adecuado para conectarse con su servidor de control”, explica Michal Jankech, Chief Product Manager de ESET. “Esta es una de las razones por las que es tan complejo determinar qué fue lo que causó una infección en la compañía”.

Hoy, gracias al software EDR especializado, la compañía es capaz de identificar si algún archivo ejecutable desconocido que ha aparecido en su red se está comunicando con un servidor localizado en un país en el que la compañía no opera ni tiene relaciones de negocios. Evaluar y eliminar estos problemas es una tarea crítica, aunque difícil. De no realizarse un monitoreo, algo podría infiltrarse y poner en riesgo a su compañía.

“Hoy, cada cliente demanda un insight más profundo de su red. Trabajan asumiendo que ninguna prevención es 100% segura y quieren saber qué otra cosa requiere su atención”, añade Jankech. ESET Enterprise Inspector está diseñada para proteger a las organizaciones de ataques dirigidos y amenazas persistentes. Administrado desde una única consola, el producto ofrece un insight completo, necesario para la protección efectiva de una red corporativa.