Extended detection et response

La détection et la réponse étendues (XDR) d'ESET vous permettent d'identifier rapidement et efficacement les comportements anormaux et les brèches, et offrent des capacités avancées de chasse aux menaces, d'évaluation des risques, de réponse aux incidents, d'investigation et de remédiation.

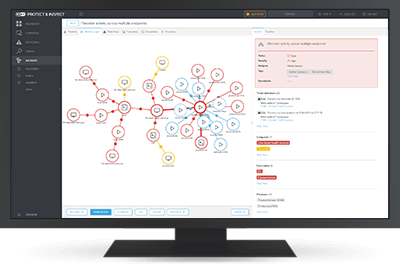

ESET Inspect

Le composant XDR de la plateforme ESET PROTECT, qui permet de prévenir les violations, d'améliorer la visibilité et de remédier aux problèmes.

Également disponible dans le cadre de notre solution ESET PROTECT MDR.