Una sólida defensa de ciberseguridad aumenta la tecnología confiable de prevención con soluciones de Detección y Protección para Endpoints (EDR). Ganar con EDR se trata de conocer su red y madurar su personal de seguridad.

A pesar de la clara guía de MITRE Engenuity con respecto a la metodología de evaluación de ATT&CK® y la interpretación de los resultados (específicamente, la parte que dice que las "evaluaciones no son un análisis competitivo" y que "no hay puntuaciones o ganadores") un grupo de proveedores participantes ya han publicado materiales de marketing jactanciosos que afirman que vencieron a su competencia.

Si bien las motivaciones para tales comunicados de marketing son comprensibles, pierden el punto de las evaluaciones de ATT &CK. Los analistas de Forrester explican este fenómeno en su blogpost "Ganar" el mitre ATT&CK es perder el foco del cliente.

El objetivo de este artículo es proporcionar una visión general de los hechos realistas de cómo la solución de detección y respuesta de endpoints (EDR) de ESET, ESET Enterprise Inspector, se desempeñó en la evaluación y destacar algunas características de nuestra solución que no se evaluaron en la prueba de MITRE Engenuity, pero que pueden ser relevantes al considerar las necesidades generales de tu organización.

Antes de sumergirse, es importante tener en cuenta que no estamos escribiendo esto desde la perspectiva de un proveedor que tuvo un mal desempeño en la evaluación. Por el contrario, con una visibilidad de más del 90% en los sub-pasos del ataque (una de las métricas, que se explicará con más detalle a continuación), ESET fue colocada entre los primeros puestos de los proveedores participantes, y esa es la única declaración comparativa para este artículo, únicamente para ilustrar el punto mencionado anteriormente. Por lo tanto, vamos a ir más allá de la emoción y analizar los resultados.

Metodología de evaluación

Con el fin de analizar los resultados de la evaluación correctamente, es importante entender la metodología y algunos términos clave. MITRE Engenuity proporciona documentación muy clara y detallada para la evaluación, comenzando con un post fácil de leer (que es un gran lugar para comenzar, particularmente si no está familiarizado con la evaluación en esta ronda más reciente) hasta la Biblioteca del Plan de Emulación Adversaria,que incluye código fuente para que cualquiera pueda reproducir los resultados. Por lo tanto, solo proporcionaremos una breve descripción de la metodología aquí.

En esta iteración más reciente, la evaluación emuló las técnicas típicamente utilizadas por los grupos de amenazas persistentes avanzadas (APT) de Carbanak y FIN7. Llamamos a estos "grupos APT financieros", porque a diferencia de la mayoría de los grupos APT, su motivación principal parece ser la ganancia financiera, en lugar del espionaje o cibersabotaje del estado-nación, y a diferencia de las pandillas típicas de ciberdelincuentes, utilizan técnicas sofisticadas.

Esto significa que si tu organización se encuentra en uno de los sectores financieros, bancario, minorista, de restaurantes u hotelero (o, en general, en sectores que emplean terminales de punto de venta, ya que sus dispositivos son el objetivo de estos actores de amenazas), esta evaluación debe ser particularmente pertinente para ti. Al mismo tiempo, para las organizaciones fuera del alcance típico de Carbanak y FIN7, la evaluación todavía sirve como una referencia relevante para demostrar la eficacia de EDR, porque muchas de las técnicas emuladas utilizadas en esta evaluación son comunes a múltiples grupos APT.

Los escenarios de detección consistieron en 20 pasos (10 para Carbanak y 10 para FIN7)que abarcaban un espectro de tácticas enumeradas en el marco ATT&CK, desde el acceso inicial hasta el movimiento lateral, la recolección, la exfiltración, etc. Estos pasos se desglosan a un nivel más granular: un total de 162 sub-pasos (o 174 para los proveedores que también participan en la parte de Linux de la evaluación). El equipo de MITRE Engenuity registró las respuestas y el nivel de visibilidad en cada sub-paso para cada solución EDR participante.

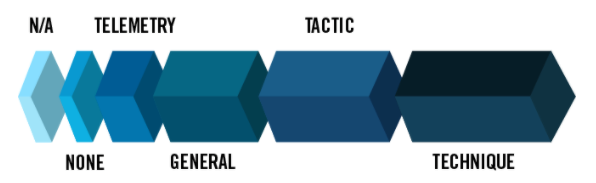

Los resultados se combinaron en varias métricas, esencialmente basadas en la capacidad de la solución para ver el comportamiento del ataque emulado (categoría de Telemetría) o para obtener datos analíticos más detallados (categorías General, Táctica y Técnica). Para obtener más detalles, lea la documentación de MITRE Engenuity sobre categorías de detección.

Figura 1 – Categorías de detección en la evaluación de Carbanak y FIN7 (Fuente de la imagen: MITRE)

Como novedad en la ronda de este año, además de los escenarios de protección en los que las soluciones probadas se configuraron únicamente para informar pero no para evitar que se llevara a cabo un ataque, también hubo un escenario de protección opcional que probó las capacidades de cada solución participante para impedir que un ataque continuara. El escenario de protección consistió en un total de 10 casos de prueba (5 para Carbanak y 5 para FIN7).

Como se mencionó en la introducción, las valoraciones ATT&CK® se diferencian de las pruebas de software de seguridad tradicionales en que no hay puntuaciones, clasificaciones o calificaciones. El razonamiento detrás de esto es que las organizaciones, los equipos del centro de operaciones de seguridad (SOC) y los ingenieros de seguridad tienen diferentes niveles de madurez y diferentes regulaciones que cumplir, junto con una gran cantidad de otras necesidades específicas del sector, la empresa y el sitio. Por ende, no todas las métricas dadas en las evaluaciones ATT&CK® tienen el mismo nivel de importancia para cada evaluador. Otros parámetros clave que la evaluación no consideró incluyen el rendimiento del EDR y los requisitos de recursos, el ruido (fatiga de alerta: cualquier producto podría obtener una puntuación muy alta en la mayoría de estos resultados mediante la producción de alertas sobre cada acción registrada en el entorno de prueba), la integración con el software de seguridad de punto final y la facilidad de uso.

Ahora, echemos un vistazo a cómo le fue a la solución EDR de ESET, ESET Enterprise Inspector.

Resultados de la evaluación de ESET

Los resultados están disponibles públicamente aquí.

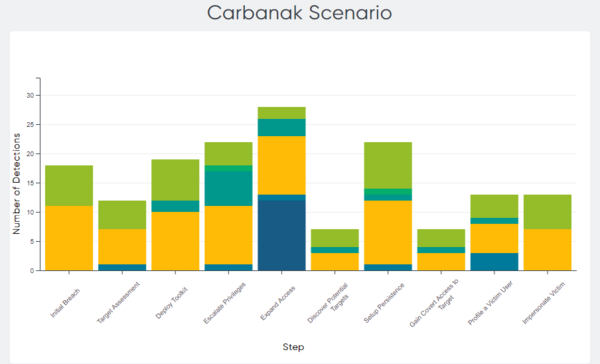

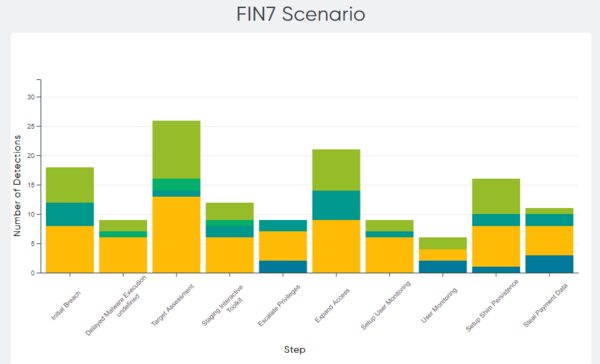

De los 20 pasos de la evaluación de la tecnología, ESET Enterprise Inspector, detectó todos los pasos (100%). Las figuras 2 y 3 ilustran los diferentes tipos de detección por paso.

Figura 2 – Distribución del tipo de detección por paso en el escenario de Carbanak (Fuente de la imagen: MITREEngenuity)

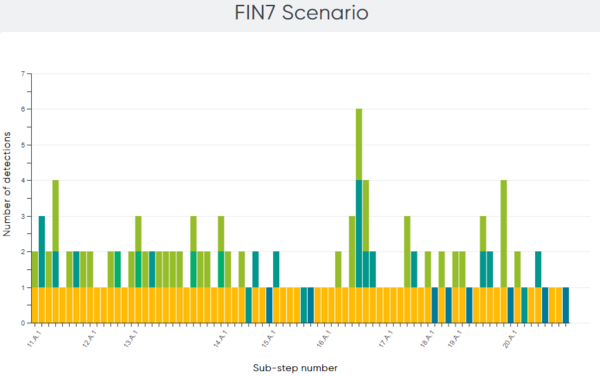

Figura 3 – Distribución del tipo de detección por step en el escenarioFIN7 (Fuente de la imagen: Mitre Engenuity)

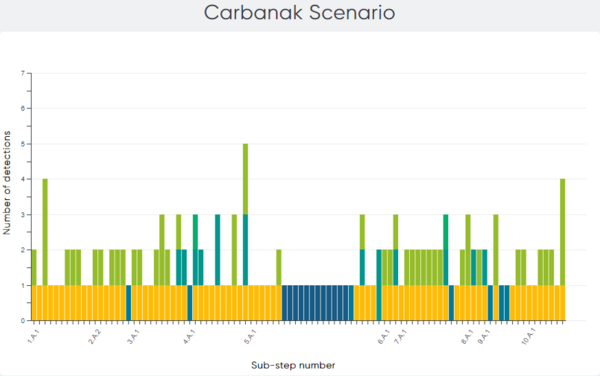

Rompiendo la emulación de ataque a un nivel más granular, de los 162 sub-pasos en la emulación, ESET Enterprise Inspector detectó 147 sub-pasos (91%). Las figuras 4 y 5 ilustran los diferentes tipos de detección por sub-paso.

Figura 4 – Distribución del tipo de detección por sub-paso en el escenario de Carbanak (Fuente de la imagen: MITRE Engenuity)

Figura 5 – Distribución del tipo de detección por subpaso en el escenario FIN7 (Fuente de la imagen: Mitre Engenuity)

Como indican los resultados, la solución EDR de ESET proporciona a los defensores una excelente visibilidad de las acciones del atacante en el sistema comprometido a lo largo de todas las etapas de ataque.

Si bien la visibilidad es una de las métricas más importantes, no es la única importante. Quizás aún más importante para algunos analistas SOC es la estrategia de alarma (no parte de la evaluación en sí), que discutiremos más adelante.

Otra métrica que puede ser importante para algunos es una cobertura analítica , compuesta por detecciones que proporcionan contexto adicional, por ejemplo, por qué el atacante ejecutó la acción específica en el sistema. Ilustrado por los tres tonos de verde (General, Táctica y Técnica) en los gráficos anteriores, ESET Enterprise Inspector proporcionó esta información adicional para 93 de los sub-pasos (57%).

Tenga en cuenta que ESET no participó en la parte de Linux de la evaluación: los sub-pasos de Linux están marcados en los resultados como N/A. ESET Enterprise Inspector está actualmente disponible para Windows y macOS (la protección de macOS no se probó en esta ronda de evaluación), mientras que la integración para Linux se espera a finales de 2021.

ESET participó en la evaluación de protección opcional, con ESET Endpoint Security interviniendo automáticamente en 9 de cada 10 escenarios de prueba.

Por qué no logramos una cobertura del 100%

Dejando de lado las detecciones de Linux (considere que aunque la solución EDR de ESET para Linux no estaba disponible en el momento de esta ronda de evaluación, el ecosistema de ESET proporciona protección de endpoints para Linux, pero esto estaba fuera del alcance de esta evaluación), ESET Enterprise Inspector no identificó 15 de los 162 pasos secundarios. Estas "faltas" se dividen en una de dos categorías:

1.La generación de informes de algunos eventos de orígenes de datos específicos se deshabilita intencionadamente para reducir el ruido dentro del panel.

2.Los orígenes de datos para las detecciones sin visibilidad aún no se han implementado, pero se planean adiciones para las próximas versiones.

Ejemplos de detecciones que aún tenemos que implementar son pass the hash (sub-paso 5.C.1), conexión de comando y control a un proxy (sub-paso 19.A.3), y monitoreo de API adicionales (por ejemplo, sub-pasos 4.A.1, 9.A.2, 9.A.4 y 9.A.5). Consideramos que este último es una prioridad más alta y estamos planeando agregar las detecciones en la próxima versión de ESET Enterprise Inspector.

La razón por la que decidimos no implementar alguna funcionalidad de monitoreo de API se debe a la enorme cantidad de las nombradas API presentes en el sistema: monitorear todas ellas no es factible ni deseable. En cambio, es importante seleccionar cuidadosamente solo aquellos que sean útiles para el analista de SOC y que no produzcan ruido innecesario.

Un ejemplo de la segunda categoría, que se pierde por elección, son las operaciones de lectura de archivos (por ejemplo, partes de los sub-pasos 2.B.5, 9.A.5 y 20.B.5). Una vez más, debido a la gran cantidad de tales operaciones en el sistema, el registro de todos ellos no es factible, ya que esto sería una enorme carga en los recursos. En su lugar, optamos por una ruta mucho más eficiente: monitorear las operaciones de lectura de archivos de claves cuidadosamente seleccionados (por ejemplo,[1] los archivos que almacenan las credenciales de registro del navegador), mientras que también monitoreamos el tráfico de red para el proceso correspondiente.

El principio clave al diseñar una solución EDR efectiva (y esto también se aplica al software de seguridad de punto final) es el equilibrio. En teoría, es fácil crear una solución que logre el 100% de las detecciones, simplemente detecte todo. Por supuesto, tal solución sería casi inútil, y es precisamente la razón por la que las pruebas tradicionales de protección de endpoints siempre han incluido una métrica para falsos positivos y una verdadera prueba comparativa no se puede hacer sin pruebas de falsos positivos.

Sí, la situación es un poco diferente con EDR en comparación con la protección de punto final (porque puede monitorear o detectar sin alertar), pero los principios aún se aplican: demasiadas detecciones crean demasiado ruido, lo que lleva a la fatiga de alerta. Esto provoca un aumento de la carga de trabajo para los analistas de SOC, que tienen que examinar una gran cantidad de detecciones o alertas, lo que lleva a exactamente lo contrario del efecto deseado: distraería de las alertas genuinas de alta gravedad. Además del aumento de la carga de trabajo humana, demasiadas detecciones de menor importancia también aumentan los costos debido a los mayores requisitos de rendimiento y almacenamiento de datos.

Dicho esto, una buena visibilidad es una métrica importante para una solución de EDR (el resultado de la evaluación de ESET fue de más del 90%); simplemente no es la única métrica importante a considerar.

Estrategia de alerta de ESET Enterprise Inspector

En nuestra opinión, el propósito clave y la característica más importante de una buena solución EDR es su capacidad para detectar un ataque en curso y ayudar al defensor a reaccionar, mitigarlo e investigarlo.

Como ya se ha explicado, uno de los principales problemas que una solución EDR ineficaz puede presentar para un analista de SOC es la fatiga de alerta. La forma en que una solución EDR eficaz aborda este problema, además de priorizar los orígenes de datos, como se destacó en la sección anterior, es una buena estrategia de alertas. En otras palabras, una solución EDR debe presentar toda la actividad monitoreada dentro de los sistemas a los analistas de SOC de una manera que dibuje su enfoque a las índicas probables de un ataque.

Debido a la opinión única de cada proveedor sobre la estrategia de alerta y la comprensible dificultad de compararlos, este aspecto importante no fue una parte directa de la evaluación. En su lugar, la estrategia de alertas es resumida por MITRE en la sección overview de los resultados de cada proveedor.

Para ESET Enterprise Inspector, la estrategia de alerta es descrita por MITRE Engenuity de la siguiente manera: "A los eventos que coinciden con la lógica analítica para comportamientos maliciosos se les asignan valores de gravedad apropiados (informacional, advertencia, amenaza). Estos eventos alertados también se enriquecen con información contextual, como una descripción y posibles asignaciones a ATT&CK ® Tácticas y Técnicas relacionados. Los eventos alertados se agregan en vistas específicas, así como se resaltan (con íconos y colores específicos) cuando se incluyen como parte de otras vistas de eventos/datos del sistema".

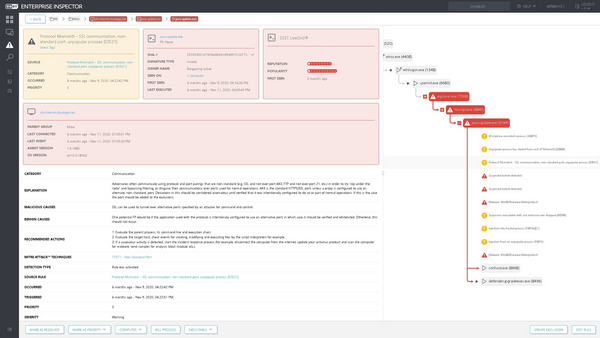

Por ejemplo, la figura 6 muestra la vista detallada de una alerta que se genera tras la emulación del sub-paso 8.A.3. En este paso, el atacante estableció acceso encubierto al objetivo a través de un shell inverso HTTPS.

[1] Considera que este comentario describe el archivo leer operaciones en particular, que son las más numerosas. Además del archivo leer operaciones, ESET Enterprise Inspector también proporciona visibilidad de otras operaciones importantes del sistema de archivos, como escribir, cambiar el nombre y eliminar archivos, que no son tan numerosos, por lo que hay menos restricciones sobre qué archivos monitorear.

Figura 6 – Detalles del evento de ESET Enterprise Inspector que activan la regla de coincidencia de protocolo

ESET Enterprise Inspector detectó la creación de este túnel SSL y recopiló información contextual adicional útil para el analista de SOC, incluidos detalles sobre la falta de coincidencia de protocolos y el uso de puertos no estándar, y la cadena de ejecución y el árbol de procesos, destacando otros eventos relacionados que eran sospechosos o claramente maliciosos.

Se proporciona una explicación del comportamiento observado, junto con un enlace a la base de conocimiento MITRE ATT&CK®, y las causas típicas de este tipo de comportamiento, tanto maliciosos como benignos. Esto es especialmente útil en casos ambiguos donde los eventos potencialmente peligrosos se utilizan para fines legítimos debido a los procesos internos específicos de la organización, que son para que el analista de SOC investigue y distinga.

También se proporcionan acciones recomendadas, así como herramientas para mitigar la amenaza mediante acciones como la terminación del proceso o el aislamiento del host, lo que se puede hacer dentro de ESET Enterprise Inspector.

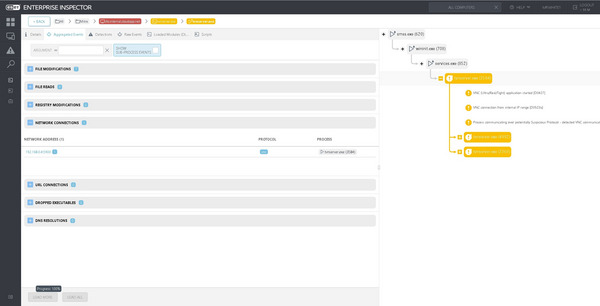

Figura 7 – Detalles del evento de ESET Enterprise Inspector para la comunicación de VNC

En el último sub-paso del escenario de emulación de Carbanak (10.B.1), el adversario intenta acceder al escritorio del objetivo a través de VNC. Una vez más, esta comunicación es claramente visible para ESET Enterprise Inspector y está marcada como sospechosa, con todos los detalles relevantes proporcionados (como marca la Figura 7 anterior). Tenga en cuenta que el protocolo se identifica en función del análisis del contenido del tráfico de red, lo que significa que incluso si se utilizan puertos de red no estándar, se identificará el protocolo, e incluso si el proceso de origen está ofuscado o se emplean técnicas de enmascaramiento, se pueden activar las reglas correspondientes en ESET Enterprise Inspector.

Volviendo al propósito de una buena solución EDR como se describe al principio de esta sección, el papel esencial no es necesariamente alertar al analista sobre cada procedimiento llevado a cabo durante un ataque (o sub-paso en la valoración de ATT &CK®), sino más bien alertarlos de que un ataque tuvo lugar (o está en curso) y luego ayudarlos a investigarlo al proporcionar la capacidad de navegar de manera transparente a través de evidencia detallada y lógicamente estructurada de lo que sucedió en el entorno y cuándo. Esta es una funcionalidad en la que continuamos haciendo gran hincapié en el desarrollo de ESET Enterprise Inspector.

Conclusión

Nos complace ver que la rigurosa valoración de MITRE ATT&CK® demostró las cualidades de nuestra tecnología EDR y validó la visión y la hoja de ruta que tenemos para ESET Enterprise Inspector mirando hacia adelantes.

Es importante tener en cuenta que el desarrollo de una buena solución de EDR no puede ser una empresa estática, ya que los grupos adversarios cambian y mejoran sus técnicas, también deben EDR y las plataformas de protección de endpoints mantener el ritmo para continuar protegiendo a las organizaciones de las amenazas del mundo real.

Y ese es exactamente el caso de ESET Enterprise Inspector: no es una solución EDR cuyo desarrollo está desconectado de la investigación activa de amenazas. No, son nuestros expertos los que rastrean a los grupos APT más peligrosos del mundo y a los ciberdelincuentes que también se aseguran de que las reglas de ESET Enterprise Inspectorsean efectivas y capaces de detectar actividadmaliciosa en sistemas específicos.

ESET Enterprise Inspector es solo uno de los componentes de nuestra carteraintegral deciberseguridad, perfectamente equilibrada para ofrecer una protección fiable contra los ciberataques. ESET Enterprise Inspector es una parte integral del ecosistema de seguridad de múltiples capas de ESET, que incluye seguridad de endpoints sólida y precisa, sandboxing en la nube (ESET Dynamic Threat Defense), tecnologías de detección basadas en aprendizaje automático y LiveGrid® telemetría y Threat intelligence provenientes de una base de usuarios de millones de endpoints (lo que, entre otros beneficios, permite a ESET Enterprise Inspector tener en cuenta en sus decisiones la reputación de binarios y procesos).

En ESET creemos que este enfoque unificado para entregar soluciones de seguridad es absolutamente crucial, porque si bien es importante tener una gran visibilidad de un ataque que se ejecutó en su red, es mucho más importante poder detectarlo y reconocerlo entre una miríada deeventos, aún mejor, para evitar que suceda en absoluto.

Alentamos a los lectores a considerar sus propias necesidades, requisitos y preferencias, y luego sumergirse en los resultados de la evaluación ATT&CK® disponibles públicamente y otros recursos.