Con nuevos récords en el número de empleados trabajando desde sus casas, la cantidad de puertos RDP (protocolo de escritorio remoto) expuestos en Internet ha aumentado.

Muchos empleados se benefician del uso del RDP, entre ellos, los administradores de sistema que deben gestionar servidores de sitios o bases de datos y empleados que necesitan acceder a recursos compartidos para realizar sus tareas diarias. El RDP permite el acceso a servidores, endpoints y recursos alojados en locaciones centralizadas o ubicados en redes remotas.

Al configurar firewalls para permitir el protocolo de escritorio remoto, los administradores de red tienen la opción de ya sea restringir RDP a la red de la compañía o permitir el acceso desde Internet. Exponer los puertos RDP al mundo exterior, sin embargo, conlleva ciertos peligros – los atacantes pueden descubrirlos y convertirlos en objetivo de ataque.

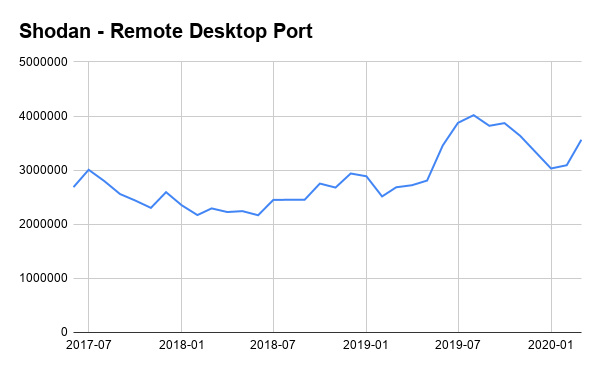

Al utilizar una herramienta como Shodan, los atacantes pueden actualmente hallar alrededor de 3,5 millones de puertos RDP que están expuestos en Internet:

El gráfico muestra resultados únicamente para el puerto 3389, el número de puerto estándar de RDP. Muchas compañías utilizan números de Puerto alternativos para el RDP – un tipo de seguridad por oscuridad. Sin embargo, esto no representa una barrera para los atacantes, debido a lo sencillo que puede ser escanear y hallar otros puertos que muestren actividad de RDP.

Para sorpresa de pocos, Shodan revela un reciente aumento en el número de dispositivos con RDP expuestos en Internet, que corresponden a la migración global al trabajo remoto que hemos visto en los últimos meses.

Para los administradores de IT, es esencial asegurar que el acceso al RDP a través de internet esté correctamente protegido y que los empleados adhieran a buenas prácticas de seguridad con sus contraseñas. Con ese fin, una breve mirada sobre algunos ataques comunes de ingreso de credenciales en RDP, junto con prácticas de seguridad para contraatacarlos, puede ayudar.

Ataques de fuerza bruta

En un ataque de fuerza bruta, un atacante intenta ingresar a una cuenta probando contraseñas aleatorias, a veces incluso haciendo millones de intentos. Esto suele estar automatizado por medio de una herramienta de software. De ser exitoso, este ataque suele allanar el camino para la entrada de ransomware, como GandCrab y Sodinokibi, u otro malware.

Recientemente, los autores del troyano TrickBot añadieron un nuevo módulo de fuerza bruta de RDP. Con la nueva actualización, TrickBot ya ha atacado a más de 6000 servidores RDP. Utilizar una contraseña fuerte puede volver a estos ataques de fuerza bruta inviables en términos computacionales.

Para asegurar que los empleados estén utilizando contraseñas fuertes, los administradores de IT pueden emplear herramientas para comparar los hashes de las contraseñas de los colaboradores con un diccionario de hashes computados de contraseñas débiles.

Ataques de relleno de credenciales

Un ataque de relleno de credencial es similar a uno de fuerza bruta, excepto que éste intenta utilizar credenciales filtradas para ingresar. Dichas credenciales pueden hallarse en el dominio público, en foros de hacking y mercados en la dark web.

Los atacantes pueden automatizar estos ataques utilizando un software de relleno de credenciales, como SNIPR, Sentry MBA, STORM, Black Bullet, Private Keeper y WOXY. Para evadir firewalls y otras tecnologías proactivas, los atacantes utilizan lotes de proxies (botnets) para que los intentos repetidos de ingreso provengan de direcciones IP distintas.

El éxito del relleno de credenciales reside en el hecho de que muchos usuarios reutilizan sus contraseñas. Al utilizar siempre contraseñas únicas, estos tipos de ataques son fácilmente frustrados.

Ataques de Password spraying

Password spraying es otra variante de fuerza bruta, en la que los atacantes seleccionan contraseñas estratégicamente para probar en varias cuentas de usuario. La idea es evitar las políticas de bloqueo tras diversos intentos fallidos de ingreso distribuyendo el ataque en un período de tiempo y apuntando a una amplia base de cuentas de empleados.

Los atacantes pueden extraer los nombres de usuario de empleados del dominio público con herramientas como Prowl, Raven y LinkedInt. Éstas toman los nombres de dominio de correo de la compañía y extraen listas de empleados de LinkedIn.

Con una lista de nombres de usuario a mano, un atacante puede luego lanzar un ataque automático de password spraying.

Si lograran comprometer solo una cuenta de usuario estándar, podrían utilizar ésta para revelar la contraseña y política de bloqueo de su dominio de Active Directory y afinar detalles para futuros ataques de password spray contra otros usuarios en el mismo dominio.

La actual detección de ESET para ataques de fuerza bruta – llamada

“Botnet.CnC.Generic” – puede bloquear ataques de RDP, SQL y Server Message Block (SMB).

Para una mayor protección contra ataques a las contraseñas, los administradores de IT deberían adherir a las siguientes recomendaciones:

Recomendación para asegurar contraseña de RDP

1. Utiliza contraseñas complejas y únicas para todas las cuentas de admin/usuario que puedan ser accedidas vía RDP.

2. Proteja doblemente sus contraseñas con ESET Secure Authentication.

3. Establezca una política de “bloqueo tras 3 intentos inválidos de ingreso” mediante Directiva de Grupos.

Gestión segura de redes

Las pequeñas y medianas empresas que acostumbran a utilizar RDP para gestionar su fuerza de trabajo remota pueden encontrarse con que tras instalar un nuevo software de seguridad endpoint, las conexiones RDP ya no funcionan. Esto sucede, por ejemplo, al instalar ESET Endpoint Security. Para una mejor configuración de seguridad, los productos de ESET prohíben el acceso al RDP desde internet (mediante el Firewall de ESET) por defecto.

En última instancia, apagar el RDP es la opción más segura para cualquier compañía debido a sus múltiples deficiencias de seguridad. Existen diversas herramientas de monitoreo y gestión remota (RMM, por sus siglas en inglés) que suelen alcanzar mejor las necesidades del negocio en comparación con el RDP. Sin embargo, es importante ser conscientes de los riesgos de seguridad al seleccionar una herramienta RMM – las vulnerabilidades pueden afectarlos tanto como el RDP.

Para la gestión remota de un software de seguridad endpoint – pieza crucial de su protección cibernética – es mejor utilizar herramientas robustas como ESET Cloud Administrator o ESET Security Management Center.

Si necesita permitir que el RDP traspase el Firewall de ESET, puede seguir los siguientes pasos:

Pasos para configurar el acceso al RDP en ESET Firewall*

1. Cree una regla individual en ESET Firewall para permitir la comunicación entrante en el puerto RDP local.

2. Añada la dirección IP pública de la computadora del administrador IT a la Zona de Confianza del firewall.

3. Asegúrese que la computadora del administrador tenga una dirección IP estática para que siempre sea reconocida en la Zona de Confianza.

4. Si el Firewall de Windows no está aún deshabilitado, desactive cualquier regla de RDP existente del misimo.

*Las computadoras que ejecutan macOS pueden crear una regla de firewall siguiendo los siguientes pasos.

Los administradores IT deberían también utilizar las siguientes configuraciones de seguridad disponibles en la Directiva de grupo.

Recomendación para asegurar el Host de RDP mediante una Directiva de grupo de Windows

1. Habilite el cifrado “Alto” de 128 bits de conexión de cliente.

2. Requiera comunicación RPC (llamada a procedimiento remoto) segura.

3. Requiera el uso de TLS (seguridad de la capa de transporte) para conexiones RDP.

4. Requiera autenticación de usuario para conexiones remotas mediante el uso de Autenticación a Nivel de Red.

Para profundizar en las amenazas que enfrenta el uso de RDP y conocer más recomendaciones, lea nuestro whitepaper (en inglés): Configuring security for a remote, but not distant future.