Turla Mosquito – egyre rafináltabb a hackercsoport

2018.05.25

Az ESET 2018 januárjában megjelent anyaga az első olyan nyilvános elemzés volt, amely a Turla Mosquito elnevezésű kampányáról szólt. Az azóta eltelt idő alatt a kampány továbbra is aktív maradt, a támadók pedig folyamatosan változtatták a taktikájukat, hogy észrevétlenül dolgozhassanak.

2018 márciusától kezdődően az ESET szakemberei jelentős változást figyeltek meg a Turla éppen aktuális akciójában: a csoport elkezdte használni a nyílt forráskódú Metasploit-keretrendszert, az egyedi Mosquito hátsó ajtó telepítéséhez. Nem ez volt az első eset, amikor a Turla szabadon elérhető, általános eszközöket használt. A múltban például a csoport olyan nyílt forráskódú jelszólopó programokat is alkalmazott, mint a Mimikatz. Ugyanakkor az ESET szakemberei szerint ez volt az első alkalom, amikor a Turla a Metasploit-ot elsődleges hátsó ajtóként használta, ahelyett, hogy saját eszközeire támaszkodott volna (pl. Skipper).

Mi változott?

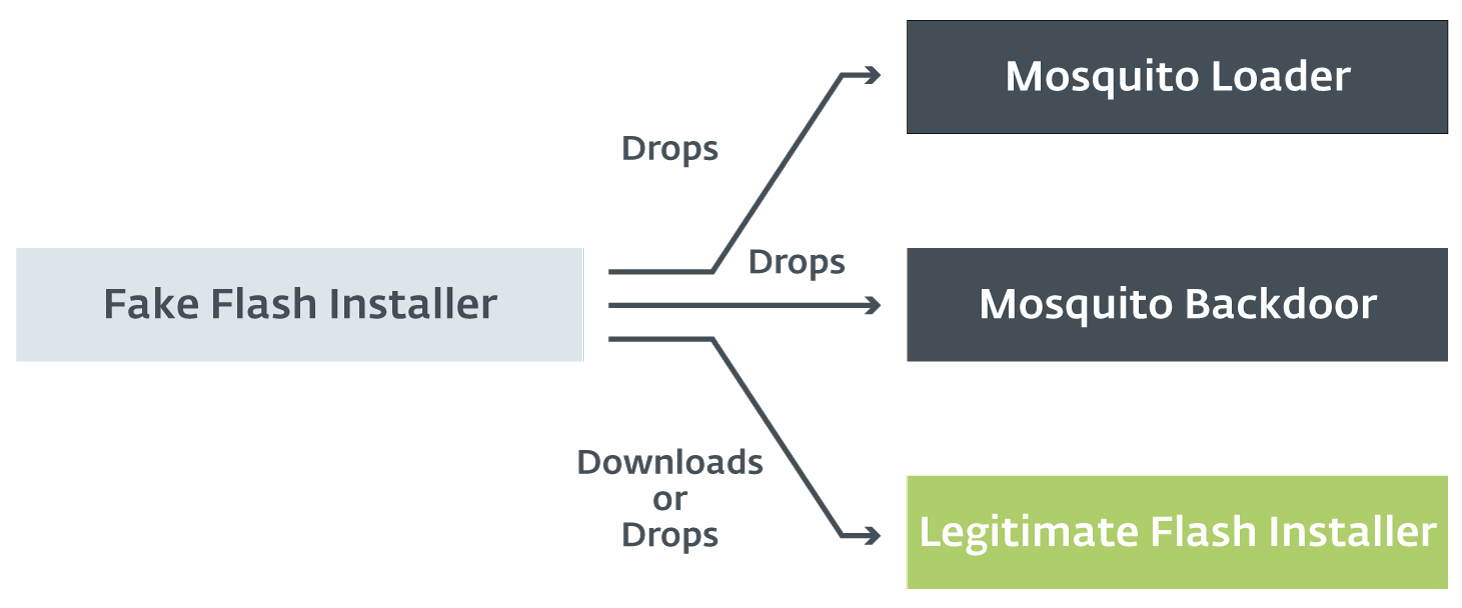

Ahogy az ESET korábbi elemzésében is olvasható volt, a Mosquito kampány központjában egy hamis Flash telepítő áll, amely a Turla backdoor programja mellett a hivatalos Flash Playert is telepíti az áldozatok gépére, akik általában kelet-európai nagykövetségek és konzulátusok.

A támadás akkor történik, amikor a felhasználó http-n keresztül letölti a Flash telepítőt a get.adobe.com címről. A felhasználó és az Adobe szerverei között zajló hálózati forgalmat megszakítva, a csoport észrevétlen kicseréli a hivatalos telepítőt egy trójai programra.

2018. március elején, a Turla tevékenységek rendszeres nyomon követése során, az ESET szakemberei változásokat észleltek a Mosquito akcióban. A korábbi támadások központi eleme egy hamis Flash telepítő volt, amely egy loadert és egy hátsó ajtó programot telepített az áldozatok gépére.

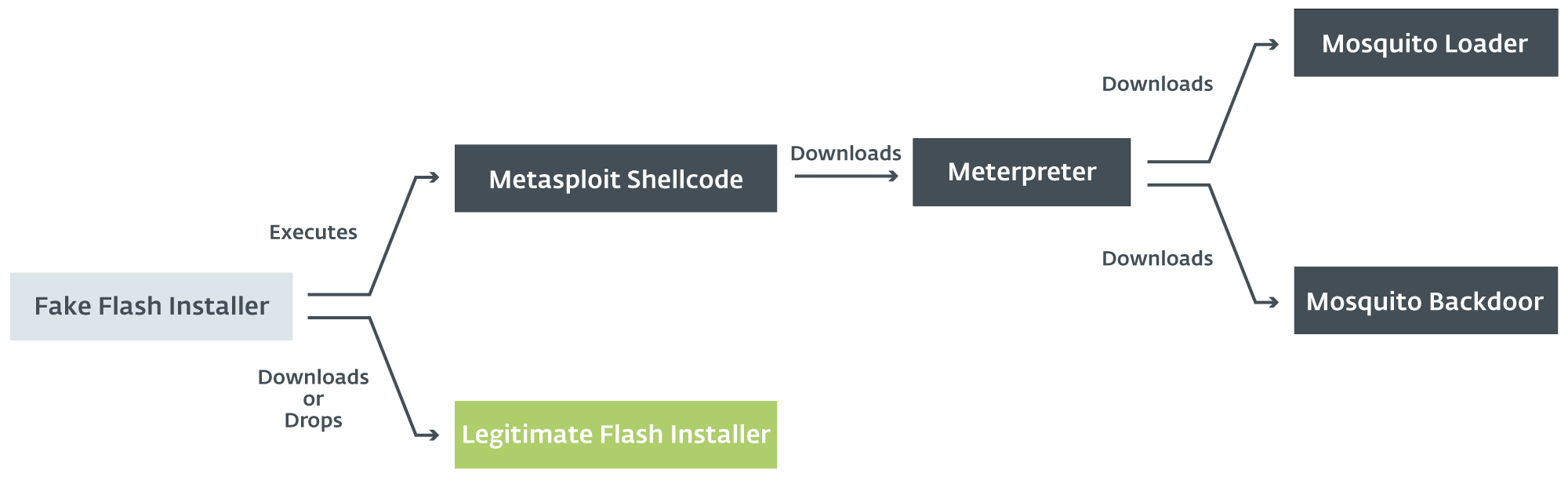

Nemrégiben az ESET szakemberei azonban változást észleltek a végső backdoor program telepítésének módjában. A Turla kampánya még mindig egy hamis Flash telepítőre támaszkodik, de ahelyett, hogy a korábbi módon a két rosszindulatú DLL-t közvetlenül telepítené, most elindít egy Metasploit kódot, vagy pedig letölt a Google Drive-tól egy hivatalos Flash-telepítőt. Ezután a shellkód letölt egy Meterpretert, ami egy tipikus Metasploit payload, és amely lehetővé teszi a támadó számára a fertőzött gép távoli vezérlését. Végül a gépre felkerül a Mosquito backdoor program is.

Az elmúlt hónapokban észlelt változások központjában tehát a Metasploit, egy nyílt forráskódú behatolástesztelő projekt használata áll, amely az egyedi Mosquito backdoor program első állomása. A folyamat jól mutatja a kiberbűnözők eszközhasználatában történő változásokat, amelyek során egyre inkább általános, nyílt forrású, kész megoldásokra támaszkodnak az egyedi fejlesztésű programok helyett.