Come funziona un ransomware?

Esistono varie tecniche utilizzate dai criminali informatici basate sugli attacchi ransomware, tra cui:

- Screen locker ransomware , che blocca l'accesso allo schermo del dispositivo che non sia l'interfaccia utente del malware.

- PIN locker ransomware , che modifica il codice PIN del dispositivo, rendendone inaccessibili il contenuto e le funzionalità.

- Disk coding ransomware , che esegue la crittografia del record di avvio principale (Master Boot Record, MBR) e/o delle strutture critiche del file system impedendo in tal modo all'utente di accedere al sistema operativo.

- Crypto-ransomware , che esegue la crittografia dei file dell’utente memorizzati sul disco.

Avviso

Generalmente, questi tipi di attacchi ransomware richiedono un pagamento il più delle volte in Bitcoin, Monero o altre criptovalute di difficile tracciabilità. In cambio, i criminali informatici pretendono di eseguire la decrittografia dei dati e/o di ripristinare l'accesso al dispositivo interessato. Ma non vi è assolutamente alcuna garanzia che i criminali informatici mantengano le promesse fatte (e, talvolta, non sono in grado di farlo, intenzionalmente o a causa di una codifica errata). ESET consiglia pertanto di non pagare la somma richiesta - almeno non prima di contattare il Supporto tecnico per visualizzare le varie possibilità in termini di decrittografia.

Perché le PMI dovrebbero fare attenzione agli attacchi ransomware?

Secondo il sondaggio State of Cybersecurity in Small & Medium-Sized Businesses (SMB) condotto da Ponemon nel 2017, negli ultimi 12 mesi un’azienda su due ha subito un attacco ransomware, alcune in più di un’occasione. La maggior parte di esse (79%) ha assistito all’infiltrazione di attacchi di ingegneria sociale all’interno dei propri sistemi.

Da queste statistiche emergono due aspetti:

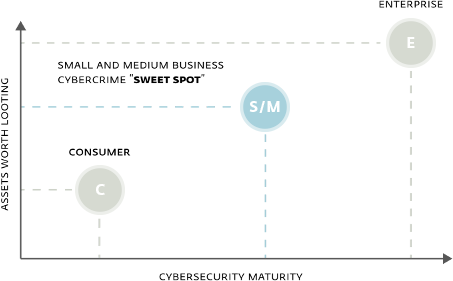

1. Contrariamente alle proprie convinzioni, le PMI stanno diventando una preda sempre più appetibile per i criminali informatici.

2. Le PMI sono bersagli più ambiti per i criminali informatici rispetto ai dispositivi degli utenti e sono più vulnerabili rispetto alle grandi imprese , in quanto non dispongono generalmente delle risorse finanziarie e di protezione delle informazioni delle controparti di maggiori dimensioni. Questa combinazione si traduce in un bottino decisamente ambito per gli autori degli attacchi.

Ulteriori informazioni

Dallo stesso report emerge inoltre che i computer desktop sono i dispositivi più colpiti (78%), seguiti dai telefoni cellulari e dai tablet (37%) e infine dai server aziendali (34%). Se l'attacco ransomware viene eseguito correttamente, la maggior parte (60%) delle vittime paga il riscatto richiesto. La somma corrisposta è mediamente superiore a 2.150 dollari . Tuttavia, esistono metodi migliori per gestire le minacce ransomware, vale a dire attraverso strumenti di prevenzione e recupero.

Come fare a mantenere l’azienda al sicuro?

Fasi di prevenzione e recupero di base:

- Esecuzione peridica di backup dei dati e conservazione di almeno un backup completo dei dati più importanti offline

- Applicazione di patch e aggiornamento costante di tutti i software e le app – inclusi i sistemi operativi.

- Utilizzo di una soluzione di protezione affidabile e su più livelli e verifica costante dell’applicazione di patch e dell’esecuzione degli aggiornamenti

Misure protettive aggiuntive

- Riduzione della superficie di attacco attraverso la disabilitazione o la disinstallazione di servizi e software non necessari

- Controllo delle reti per gli account a rischio che utilizzano password vulnerabili allo scopo di garantirne un potenziamento

- Limite o divieto diutilizzo di Remote Desktop Protocol (RDP) dall'esterno della rete o abilitazione dell'autenticazione a livello di rete

- Utilizzo di una rete privata virtuale (Virtual Private Network, VPN) per i dipendenti che accedono a sistemi aziendali da remoto

- Controllo delle impostazioni del firewall e chiusura di tutte le porte non essenziali che potrebbero causare un'infezione

- Controllo delle regole e dei criteri per il traffico tra i sistemi aziendali interni e le reti esterne

- Protezione con password delle configurazioni delle soluzioni di protezione per impedirne la disabilitazione da parte dell’autore di un attacco

- Segmentazione della LAN aziendale in subnet da collegare ai firewall allo scopo di limitare i movimenti laterali e le possibili ripercussioni dei ransomware, o di altri attacchi, all'interno della rete

- Protezione dei backup con l’autenticazione a due o più fattori

- Formazione periodica del personale per aiutarlo a riconoscere le minacce informatiche e a gestire gli attacchi di social engineering

- Limitazione dell’accesso a file e cartelle condivisi solo a coloro che ne hanno effettivamente bisogno, creazione di contenuti di sola lettura e modifica di questa impostazione solo per il personale con accesso in scrittura

- Abilitazione del rilevamento di applicazioni potenzialmente pericolose/indesiderate (PUSA/PUA) ai fini dell’individuazione e del blocco di strumenti che possono essere utilizzati in modo illecito dagli autori degli attacchi per disabilitare la soluzione di protezione

Nessuna azienda è completamente immune dagli attacchi ransomware

Se la tua azienda non è stata oggetto di un attacco ransomware, potresti essere indotto/a a pensare che questo tipo di minaccia sia riservato a organizzazioni di grandi dimensioni. Le statistiche dimostrano che non è così. Inoltre, un attacco mirato potrebbe andare fuori controllo causando danni generalizzati, anche a livello mondiale. Nel giugno del 2017, un attacco malware in Ucraina, rilevato da ESET come Diskcoder.C (anche noto come Petya o NotPetya) , ha ben presto abbandonato il paese. Successivamente è emerso che si trattava di un supply-chain attack ben orchestrato in grado di infiltrarsi nel software di contabilità più utilizzato per attaccare e danneggiare le organizzazioni ucraine sfuggite al controllo, infettando numerose società globali e di minori dimensioni con una conta dei danni pari a centinaia di milioni di dollari statunitensi.

Un altro worm ransomware rilevato da ESET come WannaCryptor.D (anche noto come WannaCry) registra una diffusione molto rapida, utilizzando lo strumento EternalBlue ideato dalla NSA, che sfrutta una vulnerabilità nel protocollo di rete SMB (Server Message Block), utilizzato principalmente per offrire l'accesso condiviso a file e stampanti. Nonostante il rilascio di patch di Microsoft per la maggior parte dei sistemi operativi Windows vulnerabili interessati, quasi due mesi prima dell'attacco, WannaCryptor.D si è infiltrato nelle reti di migliaia di organizzazioni in tutto il mondo. Il costo del danno derivante da questo cyberattacco è stato stimato nella misura di qualche miliardo di dollari statunitensi.

ESET Security offre protezione dagli attacchi ransomware

ESET PROTECT

Advanced

Proteggi i computer aziendali, i laptop e i dispositivi mobili con prodotti di protezione gestiti attraverso una console basata sul cloud. La soluzione comprende la tecnologia sandbox in Cloud, in grado di bloccare minacce e ransomware zero-day, e funzioni di crittografia completa del disco per una protezione dei dati potenziata.