Sujungėme savo įvertinimais patikrintas technologijas su geriausiais produktais

Dėmesingai atrinkti ESET Technologijų aljanso partneriai specializuojasi konkrečiose IT saugumo srityse. Šių partnerių dėka ESET gali pasiūlyti galingus ir tuo pačiu lanksčius sprendimus, atitinkančius vis augančius mūsų klientų saugumo poreikius.

Duomenų nutekėjimo prevencija

Safetica padeda išvengti duomenų nutekėjimo, informuoja darbuotojus apie duomenų apsaugą ir atitinka saugumo reikalavimus.

Duomenų atsarginės kopijos ir jų atstatymas

Xopero suteikia patikimą ir visapusišką duomenų apsaugą, naudojant atsargines kopijas ir jų atstatymo funkcijas, saugo Jūsų verslo aplinką ir atitinka aukščiausius saugumo standartus.

Tinklo duomenų srauto analizė

GREYCORTEX MENDEL padeda Jums apsaugoti atliekamas IT operacijas, yra pritaikytas verslo, viešojo sektoriaus bei kritinės IT infrastruktūros priežiūrai.

Tapatybės ir duomenų apsauga

Safetica

Apsaugokite savo įmonės turtą nuo duomenų praradimo,

vagystės ar kenkėjiškų atakų.

- Užkerta kelią grėsmėms ir duomenų praradimui

- Neapkrauna naudotojų ir infrastruktūros

- Įtraukta atitiktis teisės aktų reikalavimams

- Galima naudoti lokaliai arba debesyje

Susipažinkite su Safetica sprendimais

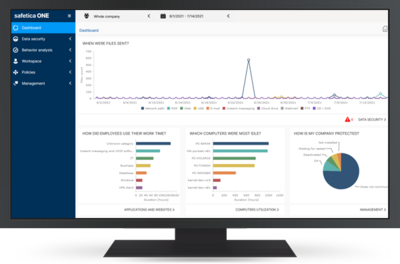

Safetica ONE

Gaukite dinamišką DLP ir ankstyvą vidinių grėsmių aptikimą bei jų valdymą. Vienintelė vietinė ir hibridinė debesijos duomenų apsauga, sukurta taip, kad ją būtų galima išplėsti pagal augančius įmonės poreikius.

Safetica NXT

Apsaugokite savo duomenis ir palaikykite atitiktį teisės aktų reikalavimams, naudodami vidinės saugumo rizikos aptikimo ir incidentų tyrimo priemones.

Sisteminiai reikalavimai

Palaikomos operacinės sistemos

- Microsoft Windows 7, 8.1, 10 (32-bit [x86] arba 64-bit [x64]), MSI diegimo paketai, .NET 4.7.2 ir naujesnės versjios

- macOS 10.10 ir naujesnės (norint naudoti visą DLP funkcijų rinkinį, rekomenduojama 10.15 ir naujesnės versijos)

- Android 6+ ir Google Play Services

- iOS 10+

- Windows Server 2012 ir naujesnės versijos

Techninės įrangos reikalavimai

- Kompiuteriai: 2,4 GHz dviejų branduolių procesorius, 2 GB RAM ir daugiau, 10 GB laisvos vietos diske.

- Serveriai: serveris, kuriame galima naudoti duomenų bazes, pvz: 2,4 GHz keturių branduolių procesorius, 8 GB RAM ir daugiau, 100 GB laisvos vietos diske, bendras arba dedikuotas serveris, virtualių mašinų ir debesijos palaikymas.

- Reikalingas prisijungimas prie serverio su MS SQL 2012 ir naujesnės versijos arba "Azure SQL".

Duomenų atsarginės kopijos ir jų atstatymas

Xopero

Xopero atsarginių kopijų kūrimas ir duomenų atstatymas. Veikia debesyje ir įmonės viduje. Saugoma visa Jūsų aplinka: nuo galutinių įrenginių iki Microsoft Exchange serverio ir virtualios aplinkos.

- Išpildyta kritinių sistemos failų apsauga

- Visų atsarginių kopijų valdymas

- Patogiai valdomas ir ekonomiškas sprendimas

- Nuotolinis valdymas

Tinklo srauto analizė

GREYCORTEX

Padeda Jums apsaugoti atliekamas IT operacijas, yra pritaikytas verslo, viešojo sektoriaus bei kritinės IT infrastruktūros priežiūrai. Programos veikimas paremtas automatiniu išmokimu, dirbtinio intelekto savybėmis ir sugebėjimu apdoroti didelius duomenų kiekius.

Kartu su Jumis žengiame pirmyn

Mes nuolat ieškome naujų bendradarbiavimo galimybių norėdami išplėsti saugumo pasiūlymus jums - kad verslas būtų dar geriau apsaugotas.

Teikite paraiškas norėdami prisijungti ESET Technologijų aljanso

Prašome užpildyti šią formą ir mes su Jumis susisieksime: