Sliedrecht, 9 juli 2020 – ESET-onderzoekers publiceren een diepgaande analyse in de activiteiten van Evilnum, de APT-groep achter de Evilnum-malware. Volgens ESETs informatie zijn FinTech-bedrijven het doelwit – zoals platformen en tools voor online trading. Hoewel de meeste doelwitten zich in EU-landen en het Verenigd Koninkrijk bevinden, heeft ESET ook aanvallen gezien in Australië en Canada. Het belangrijkste doel van de Evilnum-groep is het bespioneren van haar doelwitten en het verkrijgen van financiële informatie van zowel FinTech-ondernemingen als diens klanten.

“Ondanks dat deze malware sinds ten minste 2018 is gezien en eerder is gedocumenteerd, is er nog weinig gepubliceerd over de groep en de werkwijze die erachter zit,” zegt Matias Porolli, de ESET-onderzoeker die het onderzoek naar Evilnum leidt. “De toolset en de infrastructuur zijn geëvolueerd en bestaan nu uit aangepaste, zelfgemaakte malware in combinatie met tools gekocht van Golden Chickens, een Malware-as-a-Service-provider, wiens klanten onder andere de beruchte FIN6 en Cobalt Group zijn,” voegt hij eraan toe.

Evilnum steelt gevoelige informatie, zoals creditcard- en adresgegevens; identiteitsdocumenten; spreadsheets en documenten met klantenlijsten, investeringen en handelsactiviteiten; softwarelicenties en inloggegevens voor financiele software en platformen; inloggegevens voor mailaccounts; en andere data. De groep heeft ook toegang gekregen tot IT-gerelateerde informatie, zoals VPN-configuraties.

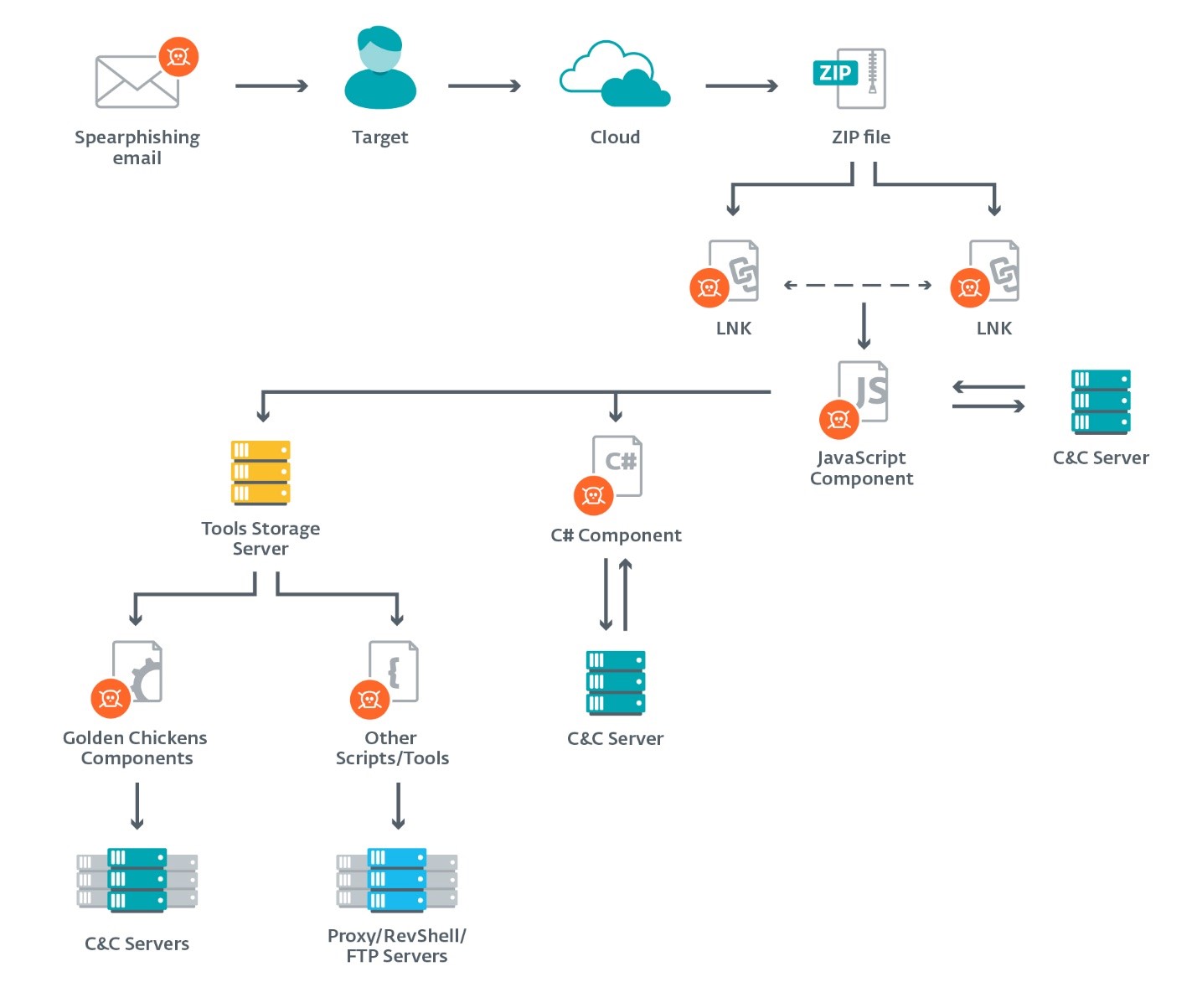

“Doelwitten worden benaderd met spearphishing-e-mails die een link bevatten naar een ZIP-bestand dat op Google Drive wordt gehost. Dat archief bevat verschillende snelkoppelingen die de malware uitpakken en uitvoeren, terwijl er een document wordt weergegeven ter afleiding,” aldus Porolli. Deze decoydocumenten lijken legitiem en worden voortdurend actief verzameld in de huidige activiteiten van de groep tijdens het compromitteren van nieuwe slachtoffers. Deze documenten worden gericht op technical support medewerkers en accountmanagers, aangezien zij regelmatig identiteitsdocumenten of creditcardgegevens van hun klanten ontvangen.

Zoals bij veel malware kunnen opdrachten naar Evilnum worden gestuurd. Hieronder vallen bijvoorbeeld opdrachten om opgeslagen wachtwoorden en cookies van Google Chrome te verzamelen; screenshots te maken en de malware te verwijderen.

“Voor zijn activiteiten maakt Evilnum gebruik van een grote infrastructuur, die bestaat uit verschillende servers voor verschillende soorten communicatie,” concludeert Porolli.

Lees voor meer technische details over de Evilnum-malware en de APT-groep de volledige blogpost “More evil: a deep look at Evilnum and its toolset” op WeLiveSecurity.

Over ESET

Al 30 jaar lang ontwikkelt ESET® toonaangevende IT-beveiligingssoftware en -diensten voor bedrijven en consumenten over de hele wereld. Inmiddels is ESET uitgegroeid tot het grootste IT-security bedrijf van de Europese Unie met oplossingen variërend van endpoint en mobile security, tot encryptie en tweefactorauthenticatie. ESET beschermt en monitort 24/7 op de achtergrond en werkt beveiliging in real-time bij om gebruikers veilig te houden en bedrijven zonder onderbreking te laten werken. Gesteund door R&D-centra over de hele wereld, is ESET het eerste IT-beveiligingsbedrijf dat 100 Virus Bulletin VB100-awards heeft verdiend, waarmee elke afzonderlijke “in-the-wild” malware zonder onderbreking werd geïdentificeerd sinds 2003. Ga voor meer informatie naar www.eset.com/nl of volg ons op LinkedIn, Facebook en Twitter.