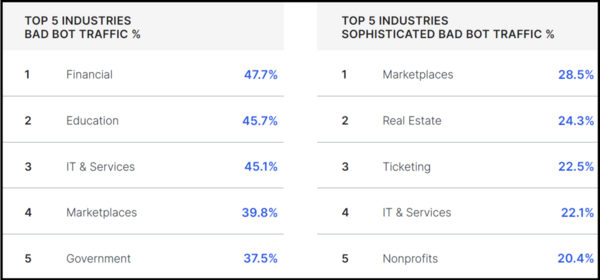

Cada vez que una pieza crítica de la infraestructura de la botnet es "derribada", miles de máquinas son liberadas de la opresión de sus crueles botnet masters. Según Forrester, las botnets son una de las principales amenazas de ciberseguridad a tener en cuenta en 2020, y parece estar particularmente extendida en la industria financiera:

Trickbot es conocido por ir detrás de contraseñas almacenadas en el navegador, sistemas de punto de venta y carteras de criptomonedas, así como credenciales bancarias, de correo electrónico y de intercambio de criptomonedas. Sin la protección de una solución de software de seguridad, como ESET Endpoint Security, los sistemas pueden ser fácilmente dañados por un bot malicioso que podría ser enviado, por ejemplo, mediante un correo electrónico de phishing. En el caso de Trickbot, el troyano Emotet suele ser la primera carga útil de un correo electrónico de phishing. Emotet, a su vez, a veces deja caer Trickbot como una carga útil secundaria.

Encadenando los esclavos al capataz

Una vez que se implementan los bots, los operadores de bots mantienen el control a través de los servidores de comando y control (C&C). Con el fin de evadir y minimizar las interrupciones en la infraestructura del servidor C&C, los bots a menudo están diseñados para aprovechar múltiples capas de servidores C&C, entre otros trucos.

El módulo principal de Trickbot, por ejemplo, suele contactar primero a los dispositivos de Internet de las cosas (IoT) vulnerados, seleccionados de una lista de direcciones de servidor C&C codificadas. El módulo bot luego obtiene una segunda lista de direcciones de servidor C&C de esos dispositivos.

Al ponerse en contacto con los servidores de C&C de la segunda lista, el bot puede descargar varios complementos. Algunos de los complementos tienen sus propios servidores C&C y, aun así, otros servidores C&C se dedican a exfiltrar datos robados, todo lo cual hace que los intentos de desmantelar sean mucho más desafiantes.

Arquitectura modular con una amplia gama de complementos de robo de información

Dado que Trickbot tiene una arquitectura modular, los operadores pueden implementar complementos nuevos y actualizados con características en constante evolución. Las capacidades del malware van desde el robo de información hasta el movimiento lateral, el abuso de la red e incluso el despliegue de ransomware, como Ryuk. El alto volumen de publicaciones de investigación sobre las actualizaciones de complementos de Trickbot, desde su crecimiento en 2016, ilustra lo ocupados que han estado los operadores de la botnet.

Trickbot se ha convertido en un arma más letal a través de su uso en la forma de malware como servicio. En este modelo de negocio criminal, la botnet se alquila a otros ciberdelincuentes, que pueden causar más estragos.

Afortunadamente, con el esfuerzo conjunto para desmantelar la botnet Trickbot esta semana, las industrias financieras, la vertical de negocios más apuntada, tendrán un respiro. Los operadores de Trickbot han demostrado mucho interés en buscar datos financieros (y otros relacionados). De las decenas de miles de archivos de configuración utilizados por los complementos de Trickbot en 2020 y examinados por los investigadores de ESET, los sitios web más específicos fueron los de las instituciones financieras.

Además, 11 de los 28 complementos de Trickbot analizados por ESET buscaban robar información, incluyendo:

- Pwgrab, que roba contraseñas de Filezilla, Microsoft Outlook y WinSCP

- importDll, que roba información del navegador, como el historial de navegación, las cookies y configuraciones

- psfin, que intenta localizar instancias específicas de máquinas de punto de venta

- injectDll, que utiliza browser hooks para robar credenciales de usuario de sitios web bancarios

La tecnología de Navegador Seguro de ESET, conocida como Protección de banca y pagos en línea para consumidores, bloquea el mecanismo de enlace utilizado por el complemento injectDll de Trickbot. El Navegador Seguro estará disponible para empresas con el lanzamiento de la versión 8 de ESET Endpoint Security.

Ser parte del juego con Detección y respuesta de endpoints

Quizás la característica más insidiosa de Trickbot es su capacidad de propagación. Los complementos detectados con mayor frecuencia en la plataforma de rastreo de botnets de ESET para Trickbot fueron aquellos dedicados al movimiento lateral dentro de redes comprometidas. Estos módulos aumentan el control de Trickbot sobre una red de víctimas al propagarse a través de:

1. Acciones de red

2. Bloque de mensajes del servidor (SMB) usando el exploit EternalBlue

3. SMB que usa el exploit EternalRomance

La solución de detección y respuesta de endpoints de ESET, ESET Enterprise Inspector (EEI), es lo suficientemente potente como para hacer sonar la alarma sobre las técnicas empleadas por Trickbot de forma automática. EEI hace esto a través de sus reglas de detección, que se activan cuando ocurren eventos sospechosos en los endpoints. Los procesos infractores se guardan, junto con sus árboles de procesos, para ser investigados por quienes protegen la red.

ESET Endpoint Security detecta los movimientos laterales de Trickbot, mientras que EEI detecta su mecanismo de inyección web. Usando el tablero de EEI, los administradores de TI y los defensores de la red también pueden obtener una vista integral de estos eventos:

| MITRE ATT&CK ID | TÉCNICA DE TRICKBOT | DETECCIÓN DE ESET | |

|---|---|---|---|

| 1 | T1185 | Trickbot utiliza inyecciones web para modificar páginas web y robar credenciales de inicio de sesión a través del módulo injectDll. | Inyección en el proceso del navegador [F0416] [a través de ESET Enterprise Inspector] |

| 2 | T1210.002 | Trickbot utiliza el exploit EternalBlue para el movimiento lateral en los módulos wormwinDll, wormDll, mwormDll y nwormDll. | SMB / Exploit.EternalBlue.B [a través de ESET Endpoint Security] |

| 3 | T1210.002 | Trickbot utiliza el exploit EternalRomance para el movimiento lateral en el módulo tabDll. | SMB / Exploit.EternalRomanceSynergy.B [a través de ESET Endpoint Security] |

Recomendaciones

La operación de Trickbot no es la primera contribución de ESET al desmantelamiento de una botnet. Anteriormente, ayudó a desmantelar la botnet Dorkbot en 2015 y la botnet Gamarue en 2017. Dorkbot y Gamarue se detectaron por primera vez en 2011, y Trickbot en 2016.

Si bien los desmantelamientos ayudan a crear una Internet más segura, dar de baja una botnet puede ser un proceso prolongado de varios años, lo que implica una compleja coordinación con fuerzas policiales y socios de la industria. Esperar al próximo desmantelamiento de la botnet no es una buena estrategia de seguridad, por lo que aquí hay algunos pasos que puede seguir para proteger su red de una infestación de botnet:

- Proteja sus terminales con soluciones de seguridad, como ESET Endpoint Security y ESET Mail Security, que tienen módulos de detección robustos, como anti-phishing, Navegador Seguro y protección ante botnets.

- Asegúrese de que su red esté parcheada con las últimas actualizaciones de seguridad para que el malware no pueda aprovechar exploits como EternalBlue y EternalRomance.

- Restrinja el acceso a puertos remotos, especialmente puertos de escritorio remoto (RDP). Vaya un paso más allá y proteja los inicios de sesión RDP con autenticación de múltiples factores, en caso de que cibercriminal comprometa las contraseñas. Desinstale las aplicaciones no utilizadas y bloqueé los puertos no utilizados.

- Los equipos de centros de operaciones de seguridad (SOC) más experimentados pueden considerar formas de hacer que los ataques sean más costosos para los atacantes en términos financieros, por ejemplo, configurando conexiones abiertas que no responden, proporcionando datos falsos o utilizando honeypots.