En campañas recientes, los operadores de Emotet crearon correos de phishing ingeniosos que invitaban a contribuir con el menú de una celebración navideña. En otra invitación, Emotet hizo uso de la buena intención de la gente de apoyar a Greta Thunberg, personalidad de 2019 de la revista Time, al invitar a los lectores a unirse en una demonstración contra la falta de acción respecto del cambio climático.

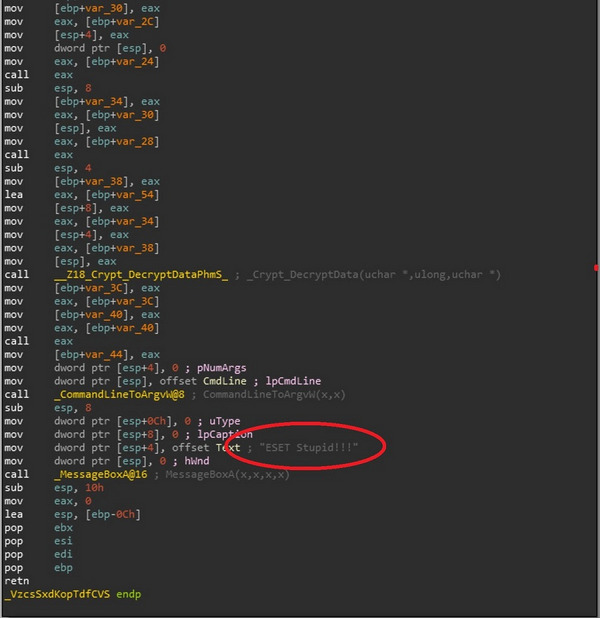

Sorprendentemente, Emotet también parece tener que desahogarse con ESET. Sus escritores han dejado ciertos comentarios en su código poniendo en evidencia ya sea su frustración con ESET o cierto tipo de euforia momentánea:

(imagen de arriba) Las tecnologías de detección de ESET han bloqueado a Emotet y todas sus variantes de forma consistente, lo que puede sin duda generar esta clase de comentario grosero.

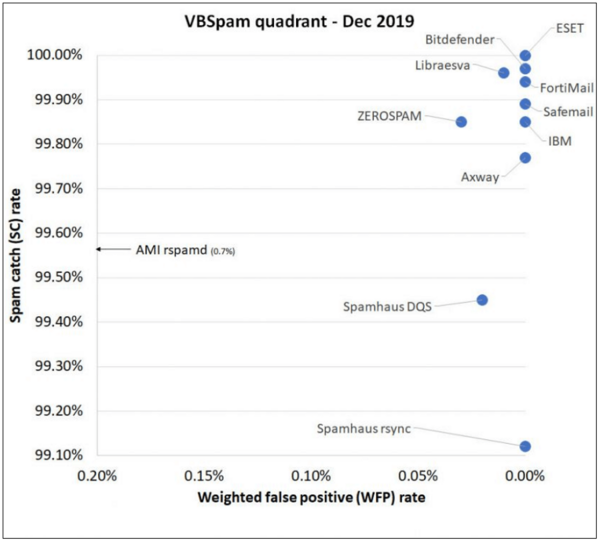

Para los negocios, las tácticas de ingeniería social empleadas por Emotet pueden generar preocupaciones sobre la concientización cibernética de sus empleados, así como de la solidez de sus sistemas de seguridad. De acuerdo con una investigación reciente de Virus Bulletin, Emotet puede aún sobrepasar un número de productos de seguridad disponibles en el mercado. “Los correos que contienen adjuntos infectados por adjuntos maliciosos de Emotet sugien siendo los más difíciles de bloquear”, aseguró el reporte de Virus Bulletin.

(imagen debajo) Afortunadamente para los negocios que utilizan ESET Mail Security para Microsoft Exchange Server, las pruebas de VBSpam muestran que ESET tiene los más altos niveles de detección de spam, phishing y malware con los más bajos índices de falsos positivos entre sus competidores:

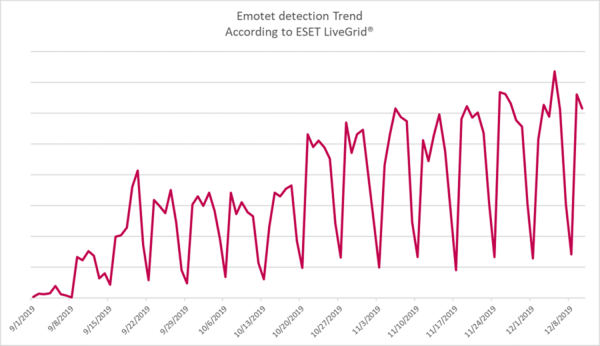

(imagen debajo) Estas métricas son de especial importancia y necesidad para que los negocios puedan gestionar su protección durante el desarrollo de campañas constantes como Emotet. Las detecciones de Emotet de ESET LiveGrid® desde septiembre de 2019 muestran una tendencia ascendente:

Protección en capas en acción

Esta información de telemetría es un buen indicador del nivel de protección que poseen los dispositivos asegurados por ESET ante Emotet al detectarlo y bloquearlo antes de cualquier posible compromiso.

No debería perderse de vista que el simple hecho de recibir un correo y descargar un documento de Word adjunto – uno de los métodos de Emotet para obtener acceso a su dispositivo – no necesariamente signifique el su computador está comprometido. La configuración de seguridad por defecto al abrir un adjunto de correo es utilizar una “Vista Protegida” con macros deshabilitados, procesando el adjunto como inofensivo.

Pero, para comprender major cómo ESET detecta y bloquea Emotet, vayamos más allá.

La detección de un adjunto malicioso puede realizarse incluso cuando el archivo no se ha abierto (dependiendo del nivel de ofuscación) mediante una serie de técnicas de detección, incluyendo las Detecciones de ADN o consultando el Sistema de Reputación de ESET LiveGrid® para asegurar su reputación.

El Sistema de Feedback de ESET LiveGrid® recoge muestras sospechosas presentadas por millones de endpoints protegidos por ESET de distintos lugares del mundo para ser analizadas por machine learning en la nube. El conocimiento adquirido de cualquier detección se comparte luego a través del Sistema de Reputación de ESET LiveGrid® para mantener a los usuarios protegidos de las amenazas halladas en otros rincones del planeta.

En el caso de Emotet, si un usuario abriera un adjunto malicioso y permitiera los macros por error, se ejecuta un conjunto de comandos de PowerShell que intentan contactar dominios comprometidos para descargar otro componente malicioso. Por supuesto, este proceso fracasará si el dominio ya ha sido marcado por ESET como malicioso, dado que la protección de acceso web frenaría el intento de descarga de forma inmediata.

Incluso si el dominio no fue puesto en lista negra, los comandos de PowerShell por sí solos pueden también ser identificados como maliciosos por una capa de seguridad llamada Sistema de prevención de intrusiones basado en el host (HIPS, por sus siglas en inglés).

(imagen debajo) HIPS es una capa de detección incorporada en muchos productos de ESET que lleva un registro de la actividad del sistema y utiliza un conjunto de reglas predefinidas para reconocer comportamiento sospechoso. Cuando se identifica actividad sospechosa – como Emotet tratando de iniciar comandos de PowerShell de un documento Word – HIPS puede prevenir que se ejecute.

Puede además iniciar otras capas, como la Exploración Avanzada de Memoria, que monitorea y detecta programas maliciosos en la memoria, empleando varias técnicas – como sandboxing incorporado en el producto y nuevas detecciones de ADN.

Esto permite que los productos de ESET identifiquen el agente de Emotet descargado mediante comandos de PowerShell y que detecten y bloqueen la información usualmente descargada por la familia de malware.

Los negocios tienen la ventaja de ser capaces de evitar que los equipos de sus empleados deban lidiar con correos que incluyan Emotet por completo, reforzando su protección con ESET Dynamic Threat Defense, que comprueba la presencia de archivos maliciosos en un sandbox en la nube en cuestión de minutos, y previene así la entrada del malware a la red.

Estas son solo algunas de las capas de seguridad incluidas en las soluciones avanzadas de ESET que dificultan el trabajo de los cibercriminales detrás de las campañas de Emotet. Tras su retorno en 2019, los negocios deberían mantenerse atentos a su nivel de seguridad al afrontarse a esta tendencia en ascenso hacia 2020.

Puede obtener los más recientes Indicadores de Compromiso (IoCs) de Emotet, incluyendo dominios comprometidos y direcciones de servidores C&C, suscribiéndose a los servicios de ESET Threat Intelligence (ETI), que reúne información de más de 110 millones de sensores alrededor del mundo.