國際資安大廠ESET近期揭露新的網路間諜組織FamousSparrow,鎖定飯店、政府單位入侵,其管道則是透過被許多企業使用的郵件系統Exchange Server,在今年3月初驚傳的重大漏洞ProxyLogon,多個駭客組織在微軟發布修補程式之後,開始運用這個漏洞進行攻擊。這個駭客組織之所以引起ESET關注的原因就在於他們於微軟發布修補程式的隔日(3月3日),就著手運用其Exchange Server漏洞。

ESET根據資料進行分析,認為FamousSparrow該組織至少從2019年8月就開始活動,且主要的攻擊目標為全球的飯店;但除了針對飯店外,也有看到其他的攻擊活動,鎖定對象包括:臺灣、巴西、南非、加拿大、以色列、法國、英國、瓜地馬拉等12國政府單位、國際組織、工程公司,以及法律事務所等行業。

ESET指出,FamousSparrow該組織是經由曝露在網際網路的網頁應用程式,來入侵受害組織的系統,該組織不只鎖定Exchange Server,還有SharePoint、Oracle提供用於管理飯店的商業軟體Opera,並用這些網頁程式已知的遠端程式碼執行(RCE)漏洞,進而在組織內植入惡意程式。一旦成功入侵上述伺服器主機,便會部署多種作案工具: 包含了駭客自行編譯的Mimikatz,以及NetBIOS掃描工具Nbtscan、後門程式SparrowDoor的載入工具,還有疑似用來收集受害電腦記憶體內機密的工具。此洩密工具,其用途是下載ProcDump的應用程式,導出LSASS處理程序裡的資料。

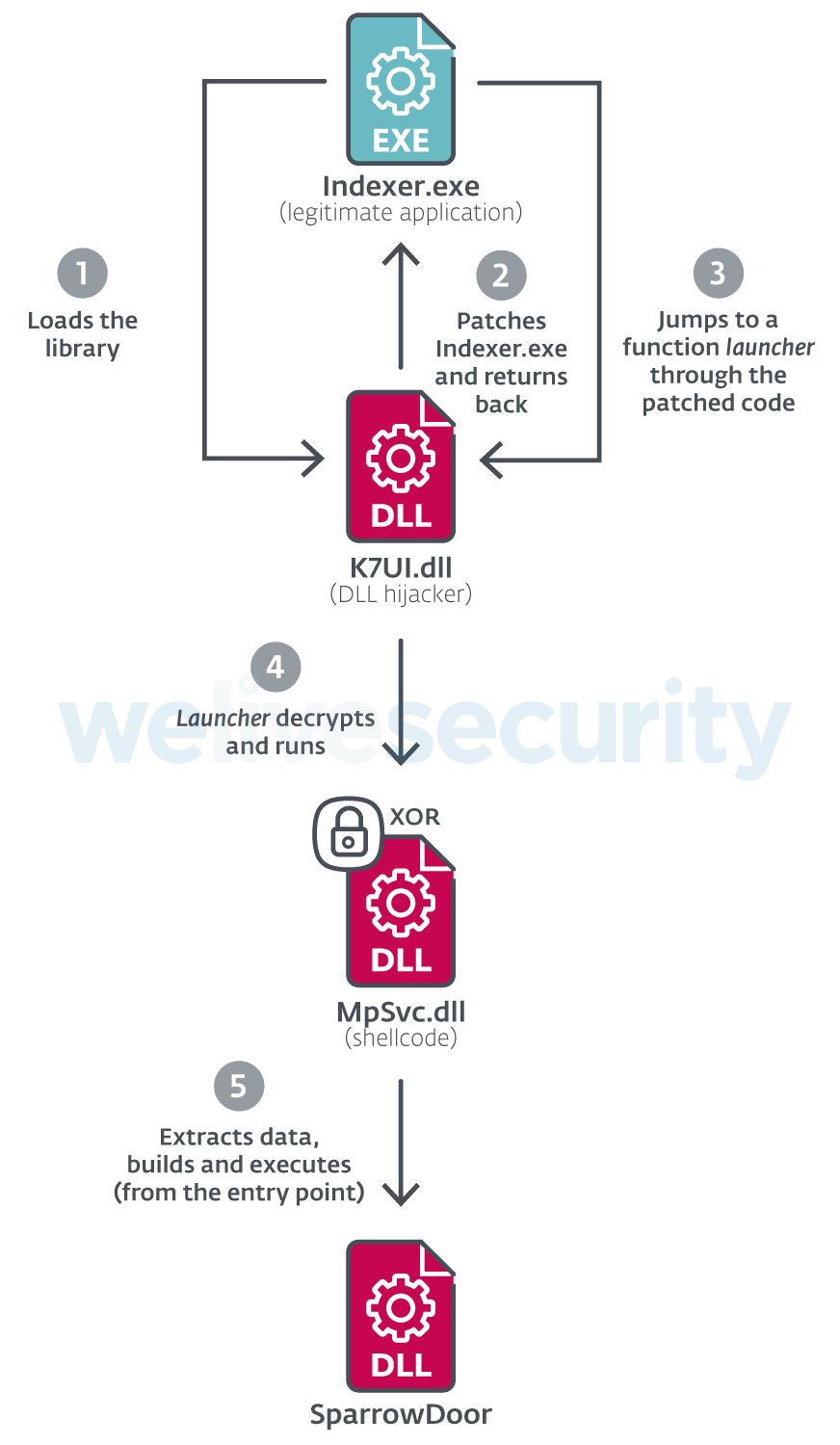

而對於後門程式SparrowDoor的運作方式,ESET也同時說明:當中使用K7 Computing防毒軟體的合法應用程式,名為Indexer.exe,趁機夾帶惡意DLL檔案K7UI.dll,以及加密的Shellcode(MpSvc.dll)。因Indexer.exe需K7UI.dll程式庫才能執行,再加上攻擊者存放此可執行程式的路徑,具備最高載入優先順序,容易觸發DLL劫持攻擊。簡而言之,是先由合法的K7 Computing防毒軟體元件載入惡意程式庫,再執行Shellcode進行解碼程序,最終才在受害電腦編譯並執行後門程式。

另攻擊者可透過這個後門程式,竄改檔名或移除檔案、建立資料夾、傳送檔案資訊、取得檔案大小與寫入時間、外洩特定檔案的內容。此外,為了清除相關的跡證,SparrowDoor也能自我刪除檔案,以及移除能在受害裝置持續運作的配置。

原文出處:https://www.welivesecurity.com/2021/09/23/famoussparrow-suspicious-hotel-guest/

#若有任何資安需求,歡迎洽詢台灣二版資安專業團隊,服務電話:(02)7722-6899,或上官網查詢:https://version-2.com.tw/