Détection et réponse étendues

ESET Inspect

Fournit aux gestionnaires de risques et aux intervenants en cas d’incident une visibilité exceptionnelle sur les menaces et le système, leur permettant d’effectuer une analyse rapide et approfondie des causes profondes et de réagir immédiatement aux incidents.

Associée à la puissance de prévention éprouvée des produits ESET PROTECT, ESET Inspect est une solution d’activation de XDR compatible avec le cloud pour :

- Détecter les menaces avancées persistantes

- Stoper les attaques sans fichiers

- Bloquer les menaces Zero-day

- Protèger contre les ransomwares

- Empêcher la violation de la politique de l'entreprise

Explorer les fonctionnalités

Public API

ESET Inspect dispose d’une API REST publique qui permet l’accès et l’exportation des détections ainsi que leur correction en vue d’une intégration efficace avec des outils tels que SIEM, SOAR, des outils de billetterie et bien d’autres.

Multiplatform coverage

ESET Inspect prend en charge Windows, macOS et Linux, ce qui en fait un choix parfait pour les environnements multiplateformes.

Save and smooth remote access

Les services de réponse aux incidents et de sécurité sont aussi fluides qu’ils sont faciles d’accès, à la fois en termes de connexion de l’intervenant à la console XDR et de connexion avec les terminaux. La connexion fonctionne à une vitesse proche du temps réel, avec des mesures de sécurité maximales, le tout sans nécessiter d’outils tiers.

Threat Hunting

Utilisez la puissante recherche IOC fondée sur des requêtes et appliquez des filtres aux données brutes pour les trier en fonction de la popularité des fichiers, de leur réputation, de leur signature numérique, de leur comportement ou d’autres informations contextuelles. La configuration de plusieurs filtres permet une chasse aux menaces et une réponse aux incidents automatisées et faciles, y compris la capacité de détecter et d’arrêter les APT et les attaques ciblées.

One-click isolation

Définissez des politiques d’accès au réseau pour arrêter rapidement les mouvements latéraux des logiciels malveillants. Isolez un appareil compromis du réseau en un seul clic dans l’interface ESET Inspect. En outre, retirez facilement les appareils de l’état de confinement.

Open architecture & integrations

ESET Inspect fournit une détection unique fondée sur le comportement et la réputation, entièrement transparente pour les équipes de sécurité. Toutes les règles sont facilement modifiables via XML pour permettre un réglage fin ou facilement créées pour répondre aux besoins d’environnements d’entreprise spécifiques, y compris les intégrations SIEM.

MITRE ATT&CK™

ESET Inspect référence ses détections dans le cadre MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK™), qui vous fournit en un clic des informations complètes, même sur les menaces les plus complexes.

Incident Management System

Regroupez des objets tels que des détections, des ordinateurs, des exécutables ou des processus dans des unités logiques pour afficher les événements malveillants potentiels sur une ligne du temps, avec les actions utilisateur y relatives. ESET Inspect suggère automatiquement à l’intervenant, en cas d’incident, tous les événements et objets connexes qui peuvent grandement aider aux étapes de triage, d’investigation et de résolution d’un incident.

Anomaly and behavior detection

Vérifiez les actions effectuées par un exécutable et utilisez le système LiveGrid® Reputation d’ESET pour évaluer rapidement si les processus exécutés sont sûrs ou suspects. La surveillance des incidents anormaux liés aux utilisateurs est possible grâce à des règles spécifiques écrites pour être déclenchées par le comportement, et non par de simples logiciels malveillants ou des détections de signature. Le regroupement des ordinateurs par utilisateur ou service permet aux équipes de sécurité d’identifier si l’utilisateur est autorisé à effectuer une action spécifique ou non.

Company Policy Violation Detection

Empêchez l’exécution de modules malveillants sur n’importe quel ordinateur du réseau de votre organisation. L’architecture ouverte d’ESET Inspect offre la possibilité de détecter les violations des politiques qui s’appliquent à l’utilisation de logiciels spécifiques tels que les applications torrent, le stockage en nuage, la navigation Tor ou d’autres logiciels indésirables.

Tagging

Attribuez et désattribuez des balises pour filtrer rapidement des objets tels que des ordinateurs, des alarmes, des exclusions, des tâches, des exécutables, des processus et des scripts. Les balises sont partagées entre les utilisateurs et, une fois créées, elles peuvent être attribuées en quelques secondes.

Sophisticated scoring

Hiérarchisez la gravité des alarmes avec une fonctionnalité de notation qui attribue une valeur de gravité aux incidents et permet aux administrateurs d’identifier rapidement les ordinateurs présentant une probabilité plus élevée d’incidents potentiels.

Multiple Indicators of compromise

Affichez et bloquez les modules en fonction de plus de 30 indicateurs différents, y compris le hachage, les modifications de registre, les modifications de fichiers et les connexions réseau.

Local data collection

Affichez des données complètes sur un module nouvellement exécuté, y compris l’heure d’exécution, l’utilisateur qui l’a exécuté, le temps d’attente et les appareils attaqués. Toutes les données sont stockées localement pour éviter les fuites de données sensibles

Live response options

Notre XDR est livré avec des actions de réponse en un clic facilement accessibles, telles que le redémarrage et l’arrêt d’un terminal, l’isolement des terminaux du reste du réseau, l’exécution d’une analyse à la demande, la suppression de tout processus en cours d’exécution et le blocage de toute application en fonction de sa valeur de hachage. De plus, grâce à l’option de réponse en direct d’ESET Inspect, appelée Terminal, les professionnels de la sécurité peuvent bénéficier de la suite complète d’options d’investigation et de correction dans PowerShell.

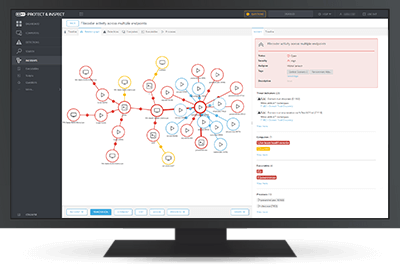

Root Cause Analysis

Visualisez facilement l’analyse des causes profondes et l’arborescence complète des processus de toute chaîne d’événements potentiellement malveillants, accédez au niveau de détail souhaité et prenez des décisions éclairées en fonction du riche contexte fourni et des explications pour les causes bénignes et malveillantes, écrites par nos experts en logiciels malveillants.

Automated incident visualization

Get perfect visibility with automatically created and clearly visualized incidents. ESET Inspect correlates vast amounts of data to find root cause events and compile them into comprehensive incidents so that you can resolve them immediately.

Automation and customization

Easily tune ESET Inspect to the level of detail and automation you need. At setup, choose how much interaction and data storage you want, then let Learning Mode map your environment and suggest settings.

Reputation system

Extensive filtering enables security engineers to identify every known good application, using ESET’s robust reputation system, so your security teams can focus on threats, not false positives.

Rapports comportementaux interactifs

Vous avez rencontré un fichier suspect ? Soumettez-le pour une analyse approfondie à ESET LiveGuard Advanced, équipé d'une puissante sandbox dans le cloud. En quelques instants, consultez un rapport interactif sur les comportements du fichier, les modifications du système, les appels API, etc., et bloquez tout.

Flexibility of deployment

We let you decide how to deploy your security solution: It can run via your own servers on-prem, or via a cloudbased installation, allowing you to tune your setup according to your TCO targets and hardware capacity.