랜섬웨어 작동 방법

랜섬웨어 사이버 범죄자가 사용하는 여러가지 기술이 있습니다:

- 스크린 라커 랜섬웨어는 악성코드의 사용자 인터페이스외에 기기 화면에 대한 액세스를 차단합니다.

- PIN 라커 랜섬웨어는 기기의 PIN 코드를 변경해 내용과 기능에 액세스할 수 없게 합니다.

- 디스크 코딩 랜섬웨어는 MBR (Master Boot Record) 및/또는 중요한 파일 시스템 구조를 암호화하여 사용자가 운영 체제에 액세스하지 못하게 합니다.

- 크립토 랜섬웨어는 디스크에 저장된 사용자 파일을 암호화합니다.

중소기업이 랜섬웨어에 신경을 써야 하는 이유

포네몬 2017 SMB 사이버 보안 현황에 따르면, 서베이에 참여한 다른 모든 회사는 지난 12개월 동안 여러 차례 랜섬웨어 공격을 경험했습니다. 대부분 (79%)은 사회 공학 공격으로 인해 시스템에 침투한 것으로 나타났습니다.

이 통계는 두 가지를 나타냅니다.

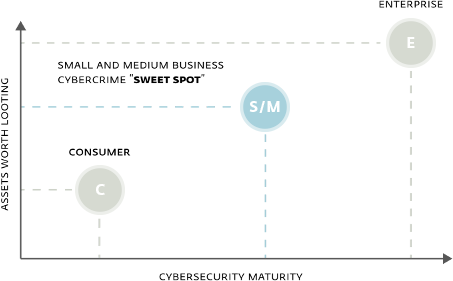

1. 스스로의 믿음과는 달리, 중소기업은 사이버 범죄자들에게 점점 더 흥미로운 대상이 되고 있습니다.

2. 중소기업은 일반적으로 재무 및 정보 보안 리소스가 부족하기 때문에 대기업보다 취약합니다. 이 조합은 공격자에게 "스위트 스팟"을 나타냅니다.

조직을 보호하는 방법

기본 예방 및 복구 단계:

- 정기적으로 데이터를 백업하고 가장 중요한 데이터의 오프라인 백업을 하나 이상 오프라인으로 유지합니다.

- 운영 체제를 포함한 모든 소프트웨어와 앱에 패치 및 업데이트를 유지 합니다.

- 신뢰할 수 있는 다중 계층 보호 솔루션을 사용하여 패치가 최신 상태인지 확인합니다.

랜섬웨어에서 완벽히 안전한 기업은 없습니다.

회사가 랜섬웨어 피해를 입지 않았다면 위협은 더 큰 조직에게 있다고 생각하고 싶을 것입니다. 통계에 따르면 그 생각은 잘 못되었습니다. 또한, 타겟 공격은 통제 불능이 되어 세계적으로도 무차별 피해를 입힐 수 있습니다. 2017년 6월 우크라이나에서 발생한 ESET이 Diskcoder.C (Petya 또는 NotPetya라고 하는)로 탐지한 악성코드 공격이 국외로 퍼져 나갔습니다. 후에 이것은 잘 정리된 공급망 공격으로 널리 사용되는 회계 소프트웨어에 침투해 우크라이나 조직을 공격해 해를 입히고, 전 세계 및 소규모 기업을 감염시켜 수억 달러의 피해를 입혔습니다.

ESET에서 WannaCryptor.D (일명 WannaCry)로 탐지한 또 따른 랜섬웨어 웜은 주로 파일 및 프린터 서버에 대한 공유 액세스를 제공하는 데 사용된느 SMB (서버 메시지 블럭) 네트워크 취약성을 악용한 유출된 NSA 도구인 EternalBlue를 사용해 빠르게 확산되었습니다. 마이크로소프트가 공격 두 달 전 공격 대상인 취약한 윈도우 OS에 대한 패치를 발표했지만 전 세계 수천 개의 조직 네트워크에 침투했습니다. 이 사이버 공격으로 인한 피해 비용은 수십억 달러로 추정됩니다.

랜섬웨어로부터 ESET 보안 보호

클라우드 및 네트워크 공격 보호를 통한 랜섬웨어 쉴드 및 LiveGrid® 보호를 포함한 ESET 다중 계층 엔드포인트 보안으로 랜섬웨어를 효과적으로 보호합니다. ESET의 강력한 검사 엔진과 ECA (ESET Cloud Administrator)를 결합해 자세한 네트워크 가시성을 확보합니다.