הפגיעות שזכתה בציון מקסימלי של 10 – דרגת החומרה הגבוהה ביותר, מאפשרת לתוקפים להריץ קוד מרחוק, לחדור לרשת הפנימית של הארגון, להתבסס בה ולגרום לנזקים כבדים

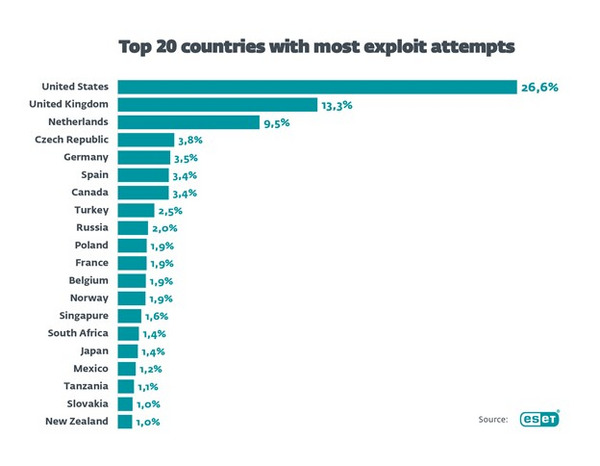

ESET זיהתה מאות אלפי ניסיונות תקיפה ברחבי העולם המנסים לנצל את הפגיעות הקריטית של Log4Shell. רוב ניסיונות התקיפה ממוקמים בארצות הברית, בריטניה, טורקיה, גרמניה והולנד, ובכל זאת כמעט 180 מדינות נמצאות תחת האיום, בעיקר בשל השכיחות העולמית של השימוש בספריית התוכנה Log4j במערכות ברחבי העולם.

20 המדינות המושפעות ביותר מניסיונות התקיפה

מאז ה-11 בדצמבר, כאשר ב-ESET החלו לזהות ולחסום את הניסיונות לניצול פרצת האבטחה Log4Shell , הם החלו לתעד את ניסיונות ההתקפה שהוזכרו לעיל. בסלובקיה (שם ממוקם המטה של ESET) מדינה של חמישה מיליון תושבים, בוצעו אלפי ניסיונות התקפה. כל המדינות, ללא קשר לגודלן, צפויות לחוות השפעות מפושעי סייבר המנסים לפרוץ שרתים, שירותים ומכשירים שבהם פגיעות זו טרם תוקנה.

תמהיל ניסיונות התקיפה בהסתכלות יומית מתוך מאגר המידע של ESET

מדוע ניסיונות התקיפה מופצים בצורה כה רחבה?

ספריית התוכנה Log4j היא ספריה חינמית (Open Source) אשר מקורה בפרויקט Apache והנה כלולה במוצרים רבים של מגוון יצרנים ובשירותי ענן שונים. הספרייה משמשת לרישום לוגים בתוכנות שונות בשפת Java. הפגיעות נפוצה ביותר, בשל השכיחות הרבה בשימוש במוצרים, בהם יש שימוש ברכיב הפגיע.

הפגיעות מאפשרת לתוקפים להריץ מרחוק קוד במכשיר ובסופו של דבר להשיג שליטה מלאה עליו. אם תוקפים מחבלים בשרתים בדרך הזו, הם יכולים לחדור עמוק יותר לתוך הרשת הפנימית של הארגון ולחדור למערכות והתקנים אחרים שאולי אפילו לא היו חשופים לאינטרנט. הפגיעות דורגה ברמת החומרה הגבוהה ביותר - ציון CVSS מקסימלי של 10.0. הפגיעות המאפשרת לתוקפים להריץ קוד מרחוק, ניתנת לניצול מרחוק כנגד כל שרת (ברשת ארגונית או בענן) בו פועלת ספריה זו בגרסה פגיעה.

"Log4j היא ספריית קוד פתוח המהווה חלק מפתרונות מקוונים רבים ומשירותים של חברות טכנולוגיה בעלות שם עולמי. לפעמים הוא קיים בשרת או במערכת ארגונית ללא ידיעת מנהל ה-IT כחלק מחבילה גדולה יותר. אם תוקפים משיגים שליטה מלאה במכשיר פגיע, הם יכולים לנהל ריגול סייבר, לגנוב נתונים רגישים, להתקין תוכנות כופר או לחבל בדרך אחרת במערכות ה IT של החברה", מסביר אונדריי קובוביץ' מומחה למודעות אבטחה של ESET

ההמלצות שלנו

• יש לוודא איזה שימושים יש בארגון בספריית הקוד הפתוח Log4j ואיזו גרסה. הגרסאות הפגיעות הן גרסאות 2.0 ביטא9 עד 2.14.1. גרסה 2.15 פגיעה באופן חלקי

• עדכן את ספריית Log4j שלך לגרסה 2.17.1 ועקוב אחר עדכונים עתידיים.

• מכיוון שהפגיעות של Log4Shell מאפשרת ניצול מרחוק, חשוב לוודא שהפגיעות לא נוצלה על ידי תוקפים.

• השתמש בתוכנת אבטחה חזקה שמסוגלת לזהות ולחסום ניצול של חולשות. הזיהויים של ESET כוללים:

✓ Java/Exploit.CVE-2021-44228

✓ Java/Exploit.Agent

✓ Java/Exploit.Agent.SBL

• יש לחסום כתובות IP חשודות באמצעות חומת אש. למדריך

לקוחות ESET המשתמשים בפתרונות ההגנה לתחנות הקצה כבר מוגנים - האנטי וירוס של ESET מזהה את האיום הזה, במידה ויהיה ניסיון לנצל את פרצת האבטחה, הוא ייחסם.

לקוחות בחבילת ה-EDR פתרון זיהוי, תחקור ותגובה (Detect & Respond) של ESET יכולים לבצע תחקיר מעמיק ולאתר את ניסיונות התקיפה שניצלו את פרצת האבטחה הזו בעזרת הוספת כללים ייעודים לממשק הניהול