בימים אלו, שבהם מספר חסר-תקדים של אנשים עובדים מהבית, כמות פורטי ה-RDP החשופים לרשת העולמית גדלו במידה רבה.

רבים מהעובדים נהנים מהשימוש בפרוטוקול גישה מרחוק לשולחן עבודה (Remote Desktop Protocol, RDP), למשל מנהלי רשת שצריכים לנהל את השרתים עבור האתרים ובסיסי הנתונים שבאחריותם ועובדים שצריכים לגשת למשאבים משותפים כחלק מעבודתם היומיומית. RDP מאפשר גישה לשרתים, תחנות קצה ומשאבים שנמצאים במקום אחד או בכמה רשתות מרוחקות שונות.

בעת הקמת חומות האש הארגוניות בכדי לאפשר שימוש ב-RDP, צריכים מנהלי הרשת להחליט האם להגביל את הגישה מחוץ לחברה או לאפשר אותה. חשיפת פורטי RDP לעולם החיצוני עשויה להביא לסכנה – עברייני רשת עשויים לגלות את הפורטים האלו ולהשתמש בהם במתקפותיהם.

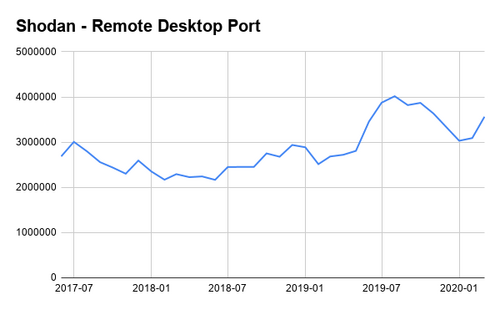

שימוש בכלי חיפוש כמו Shodan מאפשר לפורצים למצוא כ-3.5 מיליון פורטי RDP שחשופים לרשת האינטרנט העולמית:

מקור: https://blog.shodan.io/trends-in-internet-exposure/

התרשים מראה תוצאות עובר פורט מספר 3389 בלבד, פורט ברירת המחדל של פרוטוקול RDP. חברות רבות משתמשות בפורט אחר עבור ה-RDP, גישה שאפשר לקרוא לה "אבטחה באמצעות הטעיה". אך הפורט השונה לא מפריע לעברייני הרשת להשיג את מטרתם, כי מיד לאחר סריקת הפורט הספציפי הם יחפשו פעילות RDP בפורטים פתוחים אחרים.

כצפוי, הכלי שודאן מראה עלייה במספר המכשירים בהם פורט ה-RDP חשוף לאינטרנט, מגמה המתאימה למעבר העולמי לעבודה מהבית, מגמה בה הבחנו בחודשים האחרונים.

מנהלי IT מוכרחים להבטיח שהגישה לפרוטוקול RDP תאובטח כראוי וכי המשתמשים בוחרים את סיסמאותיהם בחוכמה.

אלו הן כמה מצורות התקיפה הנפוצות של חיבור RDP, וטכניקות ההתגוננות מפניהן:

Brute force

במתקפת Brute force, התוקף מנסה להיכנס באמצעות סיסמאות אקראיות, ולעיתים הוא אף עושה זאת מיליוני פעמים. התהליך הזה מתרחש בדרך כלל באופן אוטומטי ובאמצעות תוכנה. אם המתקפה מצליחה, לעתים קרובות היא סוללת את הדרך להחדרת תוכנות כופר כמו GandCrab ו-Sodinokibi או כל נוזקה אחרת.

לאחרונה, כותבי הסוס הטרויאני TrickBot הוסיפו מודול חדש לפריצת Brute force על גבי פרוטוקול RDP. הגרסה המשודרגת של TrickBot תקפה כבר מעל 6,000 שרתי RDP. שימוש בסיסמה ארוכה וחזקה יכול להפוך את סוג המתקפה הזאת לכמעט בלתי-אפשרי מבחינה חישובית.

על מנת לוודא שהעובדים משתמשים בסיסמאות חזקות, מנהלי IT יכולים להשתמש בכלים להשוואות מחרוזות גיבוב (hash) של סיסמאות העובדים לבין טבלת מחרוזות גיבוב ידועה של סיסמאות חלשות.

Credential stuffing attacks

מתקפת Credential stuffing attacks דומה למתקפת Brute force, כשההבדל היחיד הוא שמתקפה מסוג זה משתמשת בפרטי גישה שהודלפו ממקום אחר כדי להיכנס למערכת. ניתן למצוא פרטי גישה מודלפים במרחב הציבורי, בפורומי האקינג וברשת האפלה.

האקרים יכולים להפוך את המתקפות האלה לאוטומטיות באמצעות שימוש בתוכנות להעמסת פרטי גישה כמו SNIPR, Sentry MBA, STORM, Black Bullet, Private Keeper ו-WOXY. כדי להימנע מחסימה מצד חומות האש ושכבות הגנה נוספות, התוקפים משתמשים בכמה פרוקסים (בוטנטים) כך שניסיונות הכניסה החוזרים יגיעו מכתובות IP שונות.

הצלחתה של מתקפה זו היא הודות לכך שמשתמשים רבים משתמשים באותה הסיסמה במקומות שונים. שימוש בסיסמה יחודית בכל פעם יהפוך מתקפה כזו לקשה הרבה יותר.

Password spraying attacks

מתקפת Password spraying attacks היא גרסה אחרת של מתקפת Brute force, אלא שבסוג מתקפה זה התוקף בוחר באופן אסטרטגי כמה סיסמאות, אותן יבדוק מול חשבונות רבים. הרעיון מאחורי מתקפה זו הוא להימנע מנעילת החשבונות לאחר ניסיונות כניסה כושלים מרובים באמצעות פיזור המתקפה לאורך זמן והכוונתה לבסיס גדול יותר של חשבונות.

הפורצים יכולים לאסוף את שמות המשתמש של העובדים מהמרחב הציבורי באמצעות שימוש בכלים כמו Prowl, Raven ו-LinkedInt. הכלים האלה מקבלים שמות מתחם של כתובות מייל של החברה ואוספים רשימות עובדים מ-LinkedIn.

מרגע שלתוקף יש בידיו רשימה של שמות משתמש, הוא יכול להוציא לפועל את המתקפה.

אם הפורץ יצליח להיכנס לחשבון אחד בלבד, הוא יצליח להשתמש בחשבון הזה כדי לחשוף את הסיסמה ואת מדיניות הנעילה של דומיין ה-Active Directory אליו המשתמש שייך, וכך לשפר את מתקפות ריסוס הסיסמאות הבאות אל מול משתמשים אחרים באותו הדומיין.

הכלי הנוכחי של ESET נגד מתקפות פריצה בכוח, שנקרא Botnet.CnC.Generic, יכול לחסום מתקפות RDP, מתקפות SQL ומתקפות SMB.

אנו מציעים למנהלי IT להישמע להמלצות הבאות אם ברצונם להתגונן בצורה טובה יותר מפני מתקפות סיסמאות:

| המלצות לאבטחת סיסמת RDP | סיבה | |

|---|---|---|

| 1 | השתמשו בסיסמאות מורכבות וייחודיות לכל המשתמשים שניתן לגשת אליהם באמצעות RDP. | מגן מפני מתקפות פריצה בכוח, העמסת פרטי גישה וריסוס סיסמאות. |

2 | הגנו על הסיסמאות פעם נוספת באמצעות ESET Secure Authentication. | שכבת הגנה נוספת למקרה שהסיסמאות התגלו. |

| 3 | יישמו מדיניות "נעילת משתמש לאחר 3 ניסיונות כניסה כושלים" באמצעות ה-Group Policy. | מגן מפני מתקפות פריצה בכוח. |

ניהול רשתות באופן בטוח יותר

עסקים קטנים ובינוניים שרגילים להשתמש ב-RDP כדי לנהל את העובדים מהבית עשויים לגלות שלאחר התקנה של תוכנת אבטחה לנקודת קצה, קישורי ה-RDP לא עובדים יותר. כך קורה, למשל, לאחר התקנת ESET Endpoint Security. מוצרי ESET מונעים גישה ל-RDP מהאינטרנט (באמצעות חומת האש של ESET) כברירת מחדל, כחלק מאבטחה טובה יותר.

כיבוי של אפשרות ה-RDP היא הגישה הבטוחה ביותר בכל חברה, שכן פרוטוקול זה ידוע בפרצות האבטחה הרבות שבו. ישנם מגוון כלי ניטור וניהול מרחוק (RMM) שברוב המקרים מתאימים לצרכי העסק יותר מאשר פרוטוקול RDP. עם זאת, חשוב להיות מודעים לסיכוני האבטחה בעת שבוחרים כלי RMM – לפרצות שעשויות להיות בהן יש השפעה זהה לפרצות הקיימות בפרוטוקול RDP.

מומלץ להיעזר בכלים דוגמת ESET Cloud Administrator או ESET Security Management Center כדי לנהל מרחוק את תוכנת האבטחה לנקודות קצה, שהיא חלק חיוני ממערך אבטחת הסייבר שלכם.

אם אתם רוצים לאפשר תקשורת RDP בהגדרות חומת האש של ESET, עליכם לבצע את הצעדים הבאים:

| צעדים להקמת גישת RDP בחומת האש שלESET * | |

|---|---|

| 1 | צרו כלל פרטני בחומת האש של ESET כדי לאפשר תקשורות נכנסות בפורט ה-RDP המקומי. |

2 | הוסיפו את כתובת ה-IP הציבורית של מחשבו של מנהל ה-IT לאיזור הבטוח של חומת האש. |

| 3 | ודאו שלמחשבו של מנהל הרשת יש כתובת IP קבועה, כך שהיא תמיד תזוהה כחלק מהאיזור הבטוח. |

| 4 | אם חומת האש של Windows אינה כבויה, בטלו את כל הכללים הקיימים בו. |

* מחשבים שמריצים macOS יכולים ליצור כלל חומת אש באמצעות הצעדים המפורטים כאן.

בנוסף, על מנהלי ה-IT להשתמש בהגדרות האבטחה הבאות, הנמצאות ב-Group Policy:

| המלצות לאבטחת שרת ה-RDP באמצעות Windows Group Policy | סיבה | |

|---|---|---|

| 1 | אפשר הצפנת 128 ביט "גבוהה" של התקשורת עם לקוח. | הצפנת הנתונים הנשלחים בין לקוחות ה-RDP והשרתים. |

2 | דרוש שימוש בתקשורת RPC מאובטחת. | אישור של בקשות מוצפנות ומאומתות בלבד מלקוחות RPC. |

| 3 | דרוש שימוש ב-TLS לתקשורות RDP. | דרישת שימוש ב-TLS 1.0 כדי לאמת את החיבור מרחוק של הלקוח לשרת. |

| 4 | דרוש הצפנת משתמש לתקשורות מרוחקות באמצעות שימוש ב–Network Level Authentication. | מחשבי לקוח התומכים ב-Network Level Authentication יידרשו להתחבר לשרת ה-RD Session Host ואימות המשתמש יתרחש בשלב מוקדם יותר של תהליך ההתקשרות מרחוק. |

אם תרצו לקרוא עוד על האיומים הנובעים משימוש ב-RDP ועל המלצות נוספות, קראו את המאמר שלנו: הגדרות בטיחות לעתיד מרוחק, אך לא רחוק.