Los cibercriminales utilizan diversos métodos para obtener las credenciales bancarias de sus víctimas. En este artículo repasaremos cuáles son sus cinco principales técnicas y de qué manera podemos protegernos del robo de una información tan sensible como crítica.

Las credenciales bancarias representan uno de los activos más valiosos para las personas: obtenerlas significa para los cibercriminales tener en sus manos la llave que abre una caja fuerte virtual, y disponer a gusto y placer del dinero de sus víctimas. Para ello, emplean diversas técnicas que, en caso de encontrar a usuarios desprotegidos, desprevenidos o descuidados, suelen dar sus frutos.

En esta artículo repasaremos las cinco principales estrategias que utiliza el cibercrimen para robar las claves bancarias, y de qué manera podemos protegernos de estos ataques.

Sitios falsos

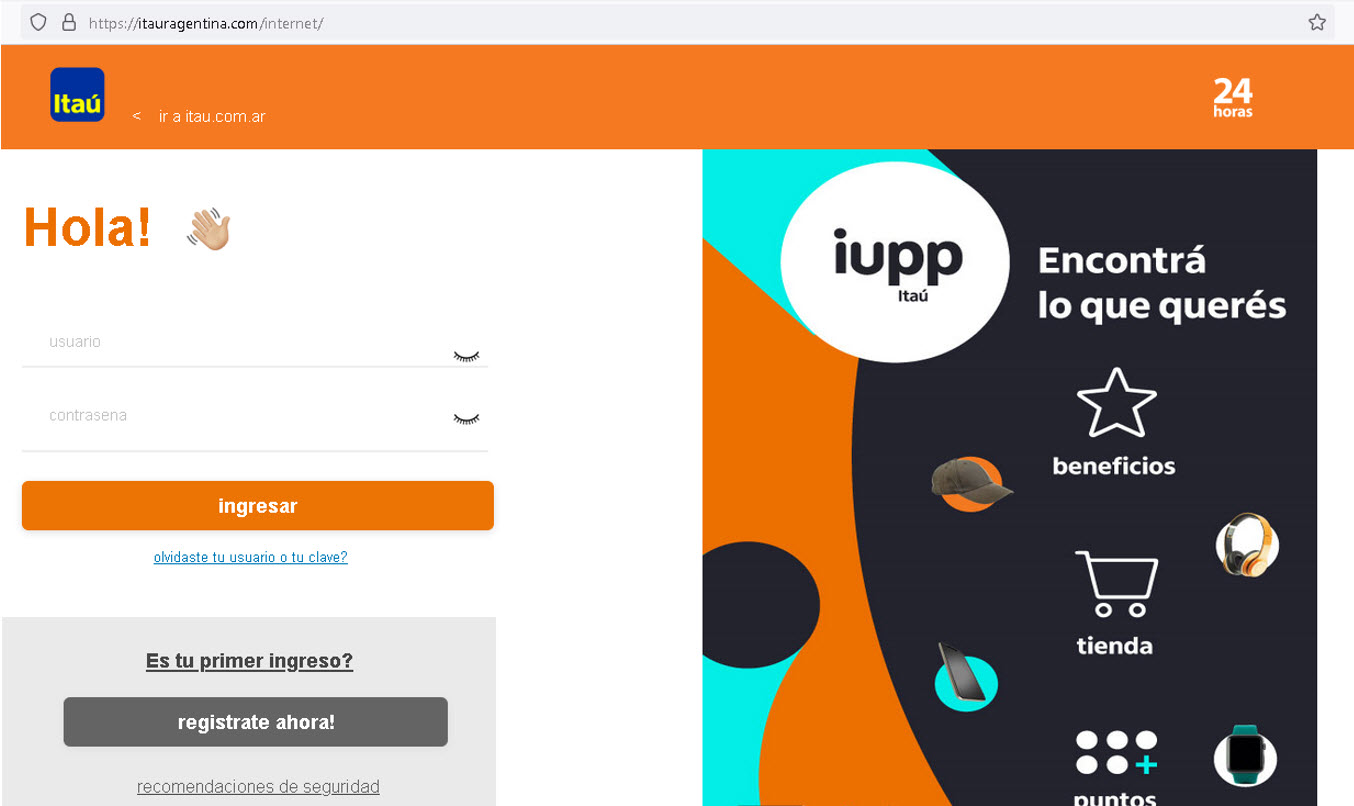

Los estafadores emplean una URL que incluye el nombre del banco y que hasta tiene una apariencia similar al oficial. El nombre del sitio suele ser casi idéntico al nombre que utiliza el banco en sus cuentas de Twitter e Instagram, con una mínima diferencia (puede ser a veces de una sola letra). De hecho, una búsqueda en Google puede llevar a estos sitios fraudulentos que logran aparecer entre los primeros resultados de búsqueda, muchas veces en forma de anuncios.

Ya en el sitio falso, la estética y el diseño son idénticos a los de la página oficial. Y para acceder al supuesto homebanking es que incluye los campos en los que las víctimas deben ingresar credenciales de inicio de sesión, que en realidad viajarán sin escalas a las manos de los ciberdelincuentes.

Es que una vez que la persona ingresa su nombre de usuario y contraseña, el sitio suele simular que verifica los datos entregados, cuando en ese tiempo en realidad los cibercriminales están iniciando sesión con las credenciales robadas en el sitio legítimo del banco.

Uno de los casos más recientes analizados en WeLiveSecurity abarca el detalle de dos sitios falsos que se hacían pasar por la web oficial del Banco Itaú (reconocida entidad con presencia en varios países de América Latina), con el objetivo de robar las credenciales bancarias de clientes en Argentina y también en Brasil. En casos como este es necesario aclarar que el banco también es víctima, ya que se utiliza su nombre para engañar a sus clientes. De hecho, en la página oficial la entidad comparte diversos consejos para evitar que las personas caigan en distintos tipos de fraudes en su nombre.

Sitios comprometidos previamente

Otra vía utilizada por los cibercriminales es comprometer sitios previamente para desde allí obtener las credenciales bancarias de usuarios y usuarias. Para ello, pueden explotar una vulnerabilidad en scripts o plugins agregados que no se encuentren actualizados, o bien aquellas fallas de seguridad que no han sido descubiertas. Así, pueden agregar una redirección desde el sitio víctima hacia el sitio del atacante, desde el cual podrán obtener las tan deseadas credenciales.

Por otra parte, los atacantes muchas veces crean una página apócrifa dentro del sitio web oficial, que se hace pasar por entidad. Una vez que las víctimas se encuentran dentro de estas páginas falsas es muy probable que se solicite ingresar los datos bancarios.

Malware

Así como la tecnología, el malware también ha evolucionado a pasos agigantados. De hecho se comercializan diferentes tipos de códigos maliciosos

Un párrafo aparte sin duda merecen los troyanos bancarios, que con gran presencia en toda la región, han causado daños por una cifra que asciende a los 110 millones de euros. Mekotio, Casbaneiro, Amavaldo o Grandoreiro son solo algunas de las familias capaces de realizar distintas acciones maliciosas, pero que se destacan puntualmente por suplantar la identidad de bancos mediante ventanas emergentes falsas y así robar información sensible de las víctimas.

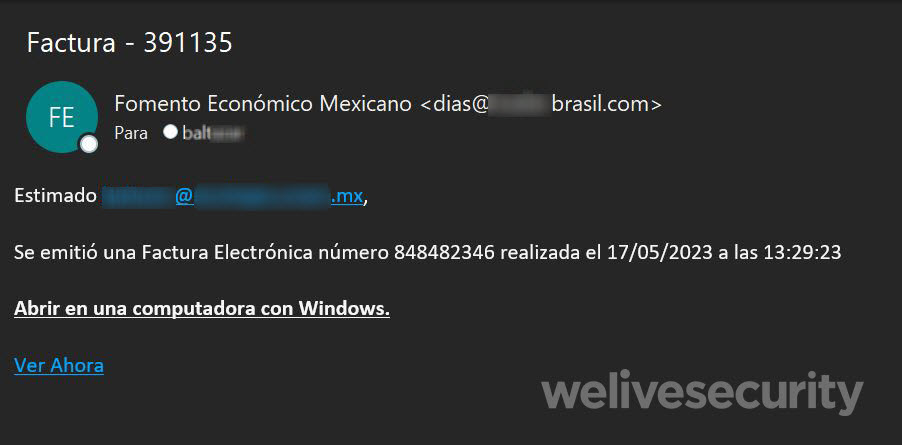

La siguiente pregunta es cómo hacen los cibercriminales para colocar ese tipo de malware en nuestros equipos. Y las respuestas son varias. Por un lado, mediante correos de phishing o mensajes de texto. También a través de anuncios maliciosos, el compromiso de un sitio web que recibe muchas visitas (ciertos códigos maliciosos se descargan automáticamente y se instalan en el equipo apenas el usuario visita el sitio) y hasta puede estar oculto en aplicaciones móviles maliciosas que simulan ser legítimas.

Llamadas telefónicas

Las llamadas telefónicas representan otro vector mediante el cual los cibercriminales logran hacerse de los datos bancarios de una víctima. Dado que los estafadores son profesionales en su rubro y suelen contar historias por demás convincentes, se valen de la ingeniería social para engañar y robar información sensible, como las claves de acceso del banco.

Los atacantes pueden llegar a la víctima mediante llamadas telefónicas masivas, con el único objetivo de lograr una comunicación más personal que a través de un correo electrónico: así la manipulación es mucho más fácil de llevar a cabo. ¿Las excusas utilizadas? Informar sobre algún problema puntual con la cuenta bancaria o de un movimiento fraudulento asociado a la víctima. Para la supuesta resolución es que solicitarán información personal y las claves de acceso a la cuenta.

Una de las excusas utilizadas para este tipo de engaño ha sido el supuesto pago de un bono por parte del Ministerio de Desarrollo Social en la Argentina (que obviamente pedía los accesos del banco para entregarlo), pero también hay engaños que incluyen hacerse pasar por el servicio de atención al cliente de un banco o entidad reconocida.

De hecho, son varias las entidades bancarias las que en su sitio web advierten de esta amenaza y brindan información muy útil de prevención para sus usuarios y usuarias.

Perfiles falsos en redes

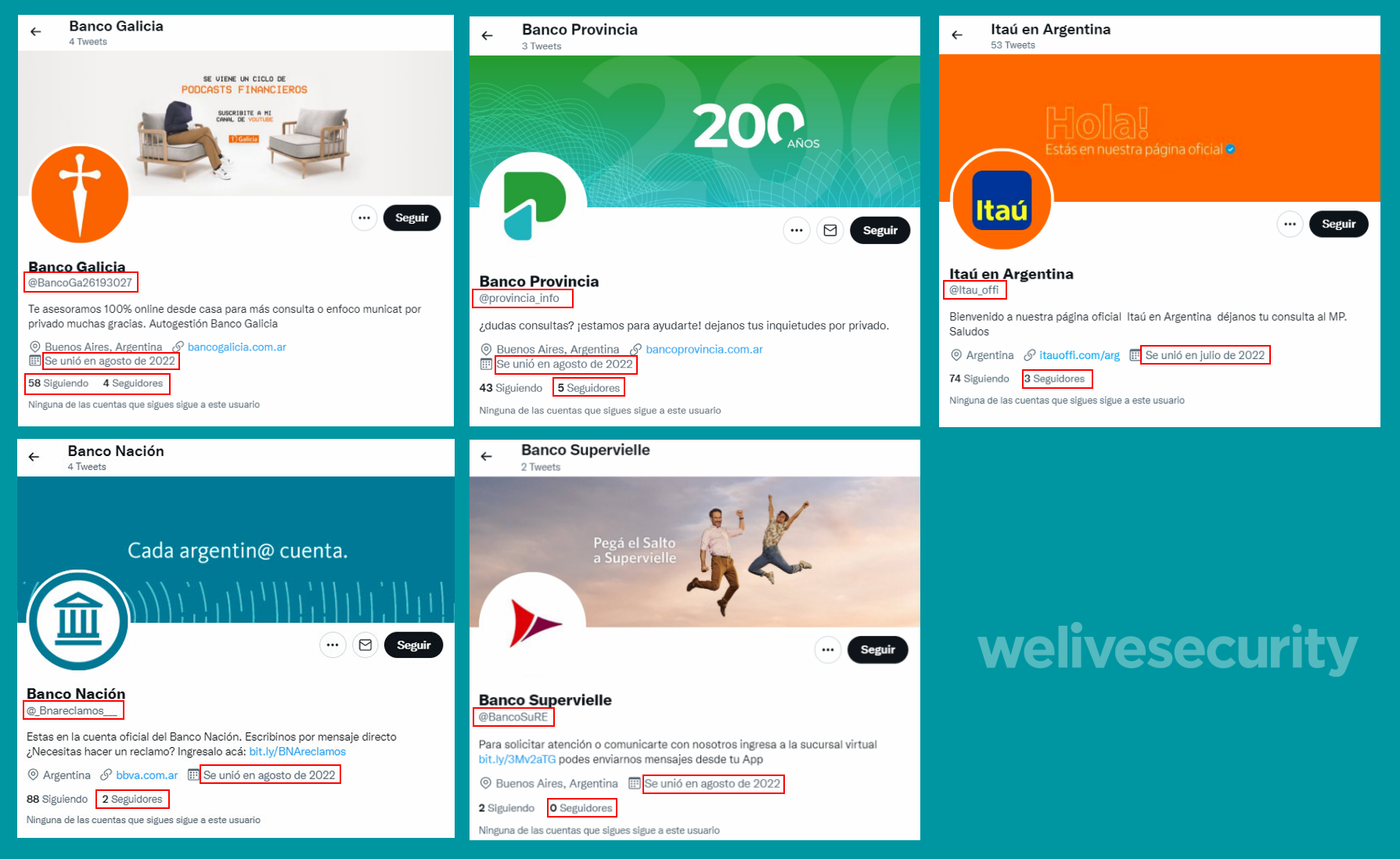

Otra táctica común y muy eficiente para los cibercriminales es el hecho de armar perfiles falsos en las redes sociales (léase Facebook, Instagram o Twitter), y desde allí llevar a cabo el engaño que termine en la obtención de credenciales de acceso bancario de víctimas desprevenidas o desinformadas.

De hecho, son sobrados los casos en Twitter e Instagram que evidencias como los estafadores monitorean los comentarios que hacen los usuarios con ciertas palabras clave o cuando etiquetan a un perfil verificado. Se valen de la urgencia que generalmente llevan estos mensajes (suelen ser reclamos o algún tipo de inconveniente a resolver) y a través de estos perfiles falsos (sin marca de verificación) envían mensajes directos haciéndose pasar por la cuenta oficial del banco.

Tal es así que utilizan el mismo logo y una variación del nombre oficial, y hasta ofrecen el contacto del servicio de atención al cliente o bien piden un número de contacto. El final es conocido: las víctimas son contactadas por falsos representantes de atención al/la cliente que buscarán extraer información, como claves de acceso, tokens u otros datos para poder acceder a sus cuentas y vaciarlas.

Scraping

¿Nunca oíste hablar de scraping? Bueno, el scraping o “rascado” funciona de manera muy sencilla: una vez que una persona empieza a seguir la cuenta oficial de un banco en redes sociales para realizar una consulta, los ciberatacantes la contactan por privado, de manera inmediata, haciéndose pasar por el banco en cuestión. Si la víctima responde el mensaje sin verificar que se trata de una cuenta real o falsa, el supuesto asesor pedirá un número de teléfono para continuar con la consulta por esa vía.

El resto de la historia es conocida: allí utilizará toda la información disponible en las redes sociales e internet en general para hacerle creer a la víctima de que realmente es un colaborador del banco y que está allí para darle soporte. Una vez que la víctima ya entra en confianza, el supuesto asesor pedirá la información bancaria, que le servirán para vaciar la cuenta.

¿Cómo protegernos?

El primer paso como siempre en estos casos es interiorizarse y mantenerse informado de las estrategias y técnicas que utilizan los cibercriminales para obtener las credenciales bancarias y cualquier otro tipo de información sensible. Y la principal aliada en esto de mantener las claves protegidas es una solución de seguridad, que cuidará todas las operaciones en línea, pero sobre todo, las bancarias.

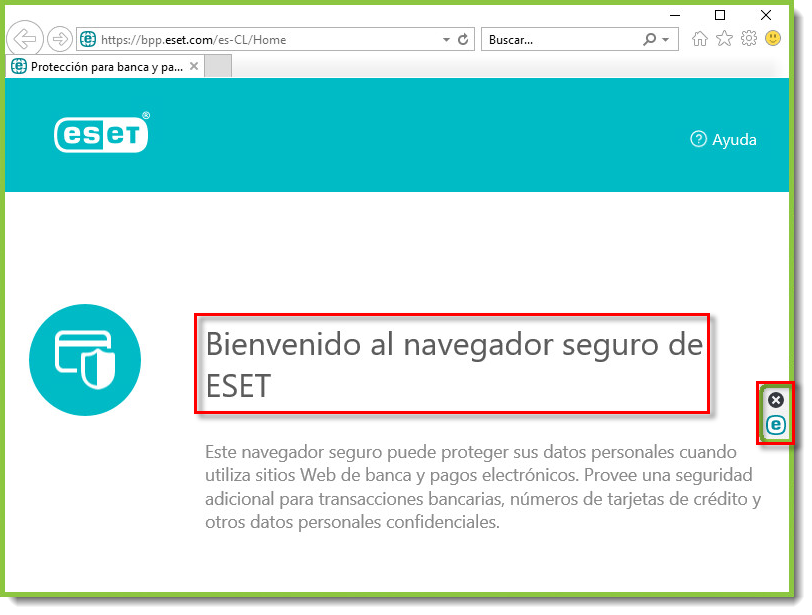

Las soluciones de seguridad de ESET cuentan con funcionalidades especialmente diseñadas para que tanto las claves como todo tipo de transacciones bancarias estén seguras y protegidas. De hecho, en ESET HOME Essential se destaca la Protección de banca y pagos en línea, que asegura que cada una de las transacciones en línea estén protegidas dentro de un entorno seguro y confiable, brindando protección continua contra el fraude online.

Con el modo de navegador seguro (disponible para Internet Explorer, Microsoft Edge, Google Chrome y Firefox) ofrece protección automática al realizar operaciones bancarias en línea y acceder a krypto-wallets basadas en la web.

También encripta automáticamente la comunicación entre el teclado y el navegador (en todos los navegadores compatibles) para proveer una capa de seguridad adicional frente a keyloggers, malware y otros tipos de amenazas digitales.

Buenas prácticas de seguridad

Adicionalmente, existen buenas prácticas que permiten reducir sensiblemente el riesgo de ser víctima de las estrategias mencionadas anteriormente:

-Verificar la dirección web visitada y confirmar que es la correcta.

-Comprobar que el sitio web tenga un certificado de seguridad válido, firmado por la compañía que dice ser .

-No brindar información personal o financiera, si no se cuenta con la seguridad de que el sitio web es legítimo.

-No divulgar ningún detalle por teléfono, incluso si la persona del otro lado suena convincente. Consulte de dónde están llamando y luego vuelva a llamar a esa organización para verificar. Es clave no utilizar los números de contacto proporcionados por esa persona.

-No hacer clic en enlaces ni descargar archivos de correos electrónicos, mensajes de redes sociales, mensajería instantánea (WhatsApp, Telegram), o de texto sospechosos o de remitentes desconocidos.

-Siempre utilizar software de seguridad para proteger el equipo contra el malware y otras amenazas, y mantenerlo actualizado.

-Descargar aplicaciones de tiendas oficiales, como la App Store o Google Play.