Los actores de amenazas que apuntan a los usuarios móviles generalmente buscan la información personal o el dinero de sus víctimas.

Imitadores de aplicaciones de mensajería, kits de herramientas que simplifican la creación de estafas de marketing y malware que aprovecha la popularidad de las apps de juegos, las amenazas para los usuarios móviles adoptan muchas formas y están en constante evolución.

Compartimos esta lista de campañas móviles maliciosas recientes descubiertas por los investigadores de ESET que se dirigen al sistema operativo Android para reconocer mejor cómo se ven estas amenazas.

Si deseas proteger tu dispositivo móvil contra tales ataques, prueba ESET Mobile Security.

Campaña de espionaje StrongPity

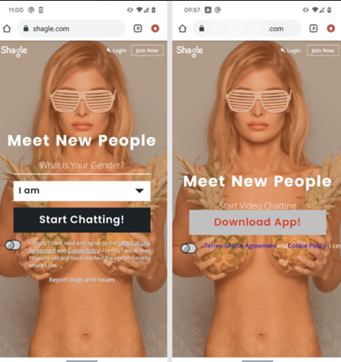

A principios de 2023, los investigadores de ESET publicaron un artículo sobre StrongPity, una campaña de malware que difundió una versión troyanizada de la popular aplicación Telegram para Android. Fue reempaquetada y presentada como "la" aplicación para el servicio de videochat Shagle, a pesar de que Shagle no tiene una aplicación oficial. La aplicación falsa se distribuyó desde un sitio web imitador de Shagle.

Los delincuentes aprovecharon la popularidad de Shagle, la aplicación tiene 2.5 millones de usuarios activos, para propagar este malware y sus diversas funciones de spyware, incluidas 11 que se encargan de grabar llamadas telefónicas, recopilar mensajes SMS, registros de llamadas, listas de contactos y mucho más. Y, si una víctima otorga a la aplicación maliciosa StrongPity acceso a los servicios de accesibilidad de sus teléfonos, también podrá monitorear las notificaciones entrantes y podrá robar comunicaciones de 17 aplicaciones tales como Viber, Skype, Gmail, Messenger o Tinder.

Campaña Transparent Tribe

En marzo de 2023, los investigadores de ESET publicaron un artículo sobre una campaña de ciberespionaje que distribuía puertas traseras CapraRAT a través de aplicaciones de mensajería de Android troyanizadas; las aplicaciones, supuestamente seguras, también accedían y eliminaban información confidencial. Es probable que las víctimas fueran atacadas a través de una estafa romántica en la que inicialmente se les contactaba en una plataforma y luego se les convencía de que usaran aplicaciones supuestamente "más seguras", que luego se les atrajo para que las instalaran.

Después de que la víctima inicia sesión en la aplicación, CapraRAT comienza a interactuar con el servidor operado por el ciberdelincuente enviando información básica del dispositivo mientras espera recibir comandos para ejecutarse. Basado en estos comandos, CapraRAT es capaz de robar registros de llamadas, listas de contactos, mensajes SMS, llamadas telefónicas grabadas, audio circundante grabado, capturas de pantalla tomadas por CapraRAT, fotos tomadas por CapraRAT y mucho más.

También puede recibir comandos para descargar archivos, iniciar cualquier aplicación instalada, eliminar cualquier aplicación en ejecución, hacer llamadas, enviar mensajes SMS, interceptar mensajes SMS recibidos, descargar actualizaciones o solicitar a la víctima que las instale.

Mensajería no tan privada

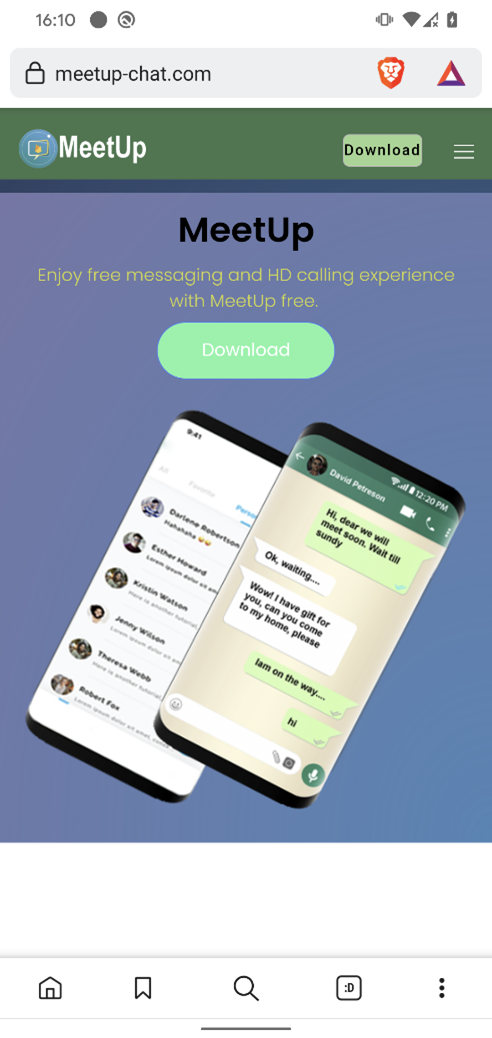

A principios de 2023, los investigadores de ESET descubrieron docenas de sitios web imitadores de Telegram y WhatsApp dirigidos principalmente a usuarios de Android y Windows con versiones troyanizadas de estas aplicaciones de mensajería instantánea.

La mayoría de las aplicaciones maliciosas identificadas por los investigadores de ESET son clippers, un tipo de malware que roba o modifica el contenido del portapapeles. Algunas de estas aplicaciones utilizan el reconocimiento óptico de caracteres (conocido en inglés como OCR, optical character recognition) para reconocer el texto de las capturas de pantalla almacenadas en los dispositivos comprometidos. Todos ellos perseguían los fondos de criptomonedas de las víctimas, y varios apuntaban a billeteras de criptomonedas.

Android Gravity RAT

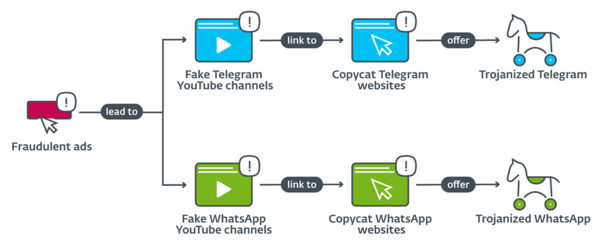

En junio de 2023, los investigadores de ESET publicaron una investigación sobre el software espía Android GravityRAT. Este malware se distribuyó dentro de las aplicaciones de mensajería maliciosas pero funcionales BingeChat y Chatico, ambas basadas en la aplicación OMEMO Instant Messenger.

Este spyware puede robar registros de llamadas, contactos, mensajes SMS, ubicación e información básica del dispositivo, archivos con extensiones específicas como jpg, png, txt, pdf, etc. GravityRAT también puede acceder y robar copias de seguridad de WhatsApp y recibir comandos para eliminar archivos.

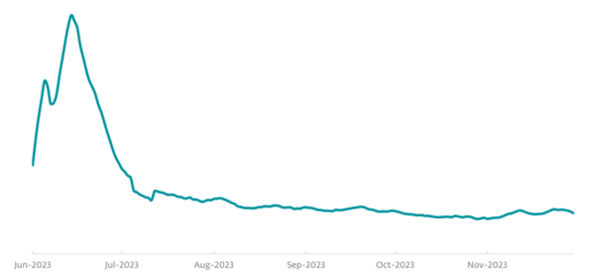

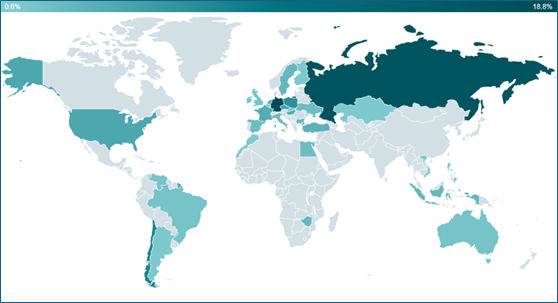

SpinOk

En la segunda mitad de 2023, la telemetría de ESET detectó un aumento del 89% en las detecciones de malware de Android, principalmente debido a un kit de desarrollo de software (en inglés SDK, software development kit) de marketing móvil. Es decir, una caja de herramientas digitales, que ESET identifica como SpinOk Spyware. Esta caja de herramientas se ofreció como una plataforma de juegos y se incorporó a numerosas aplicaciones legítimas de Android, incluidas muchas disponibles en los mercados oficiales de aplicaciones.

Una vez que se instala una aplicación que contiene el kit de herramientas SpinOK mencionado anteriormente, funciona como un software espía, se conecta al servidor de comando y control del delincuente y roba una variedad de datos del dispositivo, incluido el contenido potencialmente confidencial del portapapeles (almacenamiento a corto plazo).

Telekopye

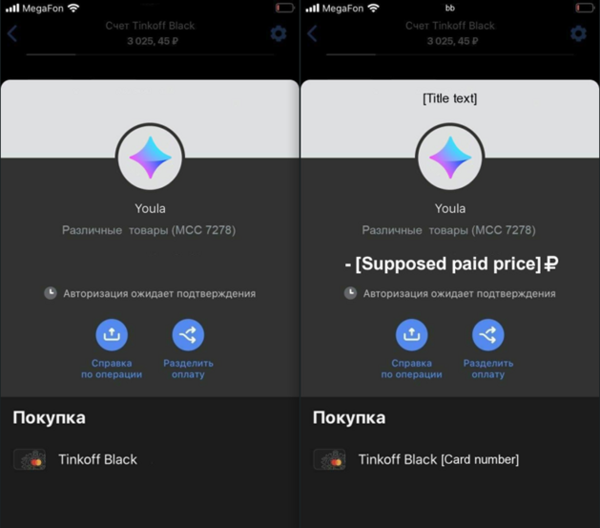

En 2023, los investigadores de ESET encontraron el código fuente de un conjunto de herramientas que ayuda a grupos bien organizados de estafadores a realizar estafas de compras en línea sin estar particularmente versados en TI. El kit de herramientas, que los investigadores de ESET han llamado Telekopye, crea páginas web de phishing a partir de plantillas predefinidas, genera correos electrónicos y mensajes SMS de phishing y los envía a usuarios específicos.

Primero, los atacantes encuentran a sus víctimas, luego intentan ganarse su confianza, por lo que caen en una estafa del comprador, una estafa del vendedor o una estafa de reembolso. Cuando los atacantes piensan que una víctima confía lo suficiente en ellos, usan Telekopye para crear una página web de phishing a partir de una plantilla prefabricada y luego enviar la URL a la víctima. Por ejemplo, los atacantes engañan a una víctima para que compre un artículo inexistente y luego le envían un enlace a una página web de phishing que se asemeja a la página de pago del mercado en línea legítimo que enumera el artículo de renombre.

Después de que la víctima envía los detalles de la tarjeta a través de esta página, los atacantes usan estos detalles de la tarjeta para robar el dinero de la víctima.

Kamran

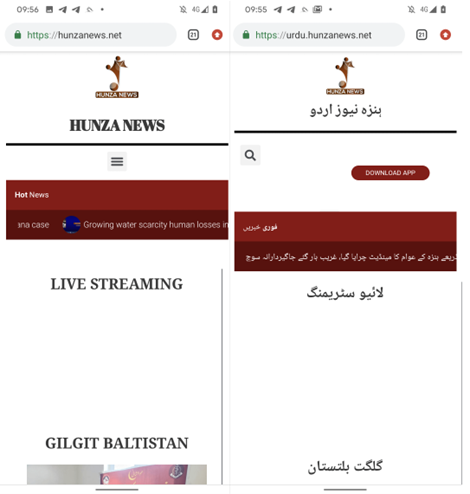

A fines de 2023, los investigadores de ESET identificaron un posible ataque de watering-hole en un sitio web de noticias regional que ofrece noticias sobre Gilgit-Baltistán, una región en disputa administrada por Pakistán. Cuando se abría en un dispositivo móvil, la versión urdu del sitio web Hunza News ofrecía a los lectores la posibilidad de descargar la aplicación de Android Hunza News directamente desde el sitio web; sin embargo, la aplicación tenía capacidades maliciosas, específicamente de espionaje.

El software espía Kamran mostraba el contenido del sitio web de Hunza News y contiene código malicioso personalizado. Al iniciarse, Kamran solicita al usuario que otorgue permisos para acceder a varios datos almacenados en el dispositivo de la víctima. Si se otorgan permisos, el spyware Kamran recopila automáticamente datos confidenciales del usuario, incluidos mensajes SMS, lista de contactos, registros de llamadas, eventos de calendario, ubicación del dispositivo, lista de aplicaciones instaladas, mensajes SMS recibidos, información del dispositivo e imágenes.

EvilVideo

Los investigadores de ESET descubrieron un exploit zero-day que apunta a Telegram para Android y apareció a la venta por un precio no especificado en una publicación de un foro underground el 6 de junio de 2024. Usando el exploit para abusar de una vulnerabilidad de software que los investigadores llamaron EvilVideo, los atacantes podrían compartir contenido malicioso para Android a través de canales, grupos y chat de Telegram, y hacer que aparezcan como archivos multimedia. El exploit solo funciona en las versiones 10.14.4 y anteriores de Telegram para Android. Luego de que los investigadores de ESET reportaron la vulnerabilidad a Telegram, su equipo la parcheó.

El exploit parece depender de que el actor de amenazas pueda crear una carga útil maliciosa (contenido) que muestra una aplicación de Android como una vista previa multimedia. Una vez compartida en un chat, la carga útil aparece como un video de 30 segundos. Dado que los archivos multimedia recibidos a través de Telegram están configurados para descargarse automáticamente de forma predeterminada, esto implica que los usuarios con la opción habilitada descargarán automáticamente la carga útil maliciosa una vez que abran la conversación donde se compartió. La opción se puede desactivar manualmente; En ese caso, la carga útil aún se puede descargar tocando el botón Descargar en la esquina superior izquierda del “aparente video” compartido.

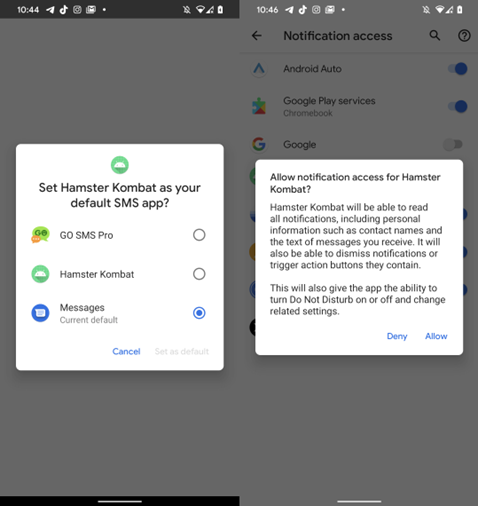

Amenazas dirigidas a jugadores de Hamster Kombat

A mediados de 2024, los investigadores de ESET descubrieron y analizaron dos amenazas que abusan del éxito de Hamster Kombat, un juego de Telegram en el que los jugadores ganan dinero ficticio completando tareas simples y recibiendo incentivos para iniciar sesión en el juego diariamente.

La primera amenaza es una aplicación maliciosa falsa y no funcional, parecida a la aplicación Hamster Kombat, que contiene el software espía Ratel para Android capaz de robar notificaciones y enviar mensajes SMS. Los operadores de malware utilizan esta funcionalidad para pagar suscripciones y servicios con los fondos de la víctima sin que se dé cuenta.

La segunda amenaza es una colección de sitios web falsos que imitan a las tiendas de aplicaciones que afirman tener Hamster Kombat disponible para descargar. Sin embargo, tocar los botones "Instalar" o "Abrir" solo lleva al usuario a anuncios no deseados.

Phishing en aplicaciones PWA

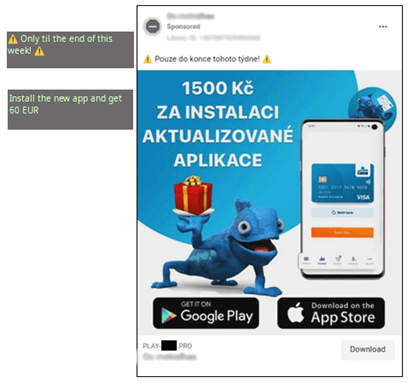

A mediados de 2024, ESET Research publicó un artículo sobre un tipo poco común de campaña de phishing dirigida a usuarios móviles que son clientes de un destacado banco checo. Esta técnica es notable porque abusa de una aplicación web progresiva (PWA, por sus siglas en inglés), lo que permite la instalación de una aplicación de phishing desde un sitio web de terceros sin que el usuario tenga que permitir la instalación de aplicaciones de terceros.

Las fuentes iniciales de esta campaña incluyeron llamadas de voz automatizadas, mensajes SMS y publicidad maliciosa en las redes sociales que, en última instancia, alentaron a las víctimas a abrir una URL de phishing que las redirigía a una página falsa de Google Play Store para la aplicación bancaria objetivo, o un sitio web de imitación para la aplicación.

Después de visitar estos sitios web falsos, los usuarios de Android vieron un anuncio emergente que los incitaba a instalar la aplicación maliciosa que se asemejaba a la aplicación bancaria legítima. La aplicación fue, de hecho, creada con tecnología WebAPK que permite la creación de aplicaciones web que se pueden instalar en dispositivos Android como si fueran nativas o legítimas. Esto permite a los usuarios instalar PWA en su pantalla de inicio en dispositivos Android sin tener que usar Google Play Store.

NGate

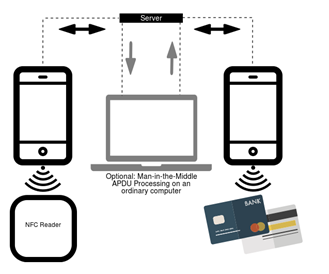

Mientras monitoreaban una campaña maliciosa que abusa de PWA para robar credenciales bancarias de objetivos en República Checa, los investigadores de ESET descubrieron un ataque verdaderamente novedoso relacionado con la campaña anterior. En agosto de 2024, ESET publicó un artículo sobre el mismo grupo criminal que mejoraba sus técnicas para permitir retiros no autorizados en cajeros automáticos de cuentas bancarias de clientes de tres bancos checos.

Primero, los ciberdelincuentes engañaron a las víctimas haciéndoles creer que se estaban comunicando con su banco y las incitaron a que descargaran e instalaran una aplicación bancaria falsa con un malware único que ESET ha llamado NGate. Este malware clona datos de comunicaciones de campo cercano (NFC) de las tarjetas de pago de las víctimas utilizando NGate y envía estos datos al dispositivo de un atacante. Ese dispositivo pudo imitar la tarjeta original y retirar dinero de un cajero automático.

Nomani

En 2024, las redes sociales vieron una avalancha de nuevos anuncios fraudulentos que propagaban oportunidades de inversión "secretas", suplementos dietéticos milagrosos y asistencia legal o policial.

Para que estas ofertas parezcan creíbles, los delincuentes abusaron de marcas de empresas locales y globales o utilizaron videos deepfake generados por IA con personalidades famosas que aparentemente garantizan la legitimidad de los productos anunciados. El objetivo principal de los estafadores es llevar a las víctimas a sitios web y formularios de phishing que recopilan su información personal.

Ghost Tap

Poco después de que los investigadores de ESET descubrieran el método de ataque NGate que robaba datos de comunicaciones de campo cercano (NFC) de las tarjetas de pago de las víctimas, los ciberdelincuentes perfeccionaron la técnica.

Usando varios trucos de phishing, los delincuentes persuaden a las víctimas para que revelen los detalles de su tarjeta junto con un código de acceso de un solo uso para confirmar la “suscripción” de la tarjeta a una billetera digital. Luego, con los datos y el código de la tarjeta a su disposición, los atacantes registran las credenciales robadas en sus propias billeteras de Apple o Google, transmiten estas billeteras cargadas a otros dispositivos y realizan pagos fraudulentos sin contacto en cualquier parte del mundo.

Conclusiones

Hay dos conclusiones principales de estos casos:

En primer lugar, algunos de estos ataques cibernéticos y estafas se pueden detectar de inmediato si los usuarios prestan atención y tienen alguna percepción de su ciberseguridad. Los artículos de investigación, como los mencionados anteriormente, pueden servir como fuentes valiosas. Los usuarios de Android que se mantienen informados sobre el malware recién descubierto y las estafas emergentes pueden mejorar su conciencia de riesgo, lo que les permite protegerse mejor contra futuras amenazas en línea.

En segundo lugar, ciertas campañas maliciosas son más sofisticadas y difíciles de detectar. Además, los ciberdelincuentes a menudo se dirigen a grupos vulnerables, incluidos niños y ancianos, que pueden estar menos preparados para enfrentar tales peligros. En cualquier caso, siempre es bueno contar con una solución de ciberseguridad confiable como ESET Mobile Security que pueda detectar y neutralizar estas amenazas, idealmente antes e que ocurra cualquier daño a sus dispositivo o datos.

Mantente protegido con ESET Mobile Security

ESET Mobile Security puede defender a los usuarios contra un amplio espectro de amenazas móviles, incluidas aplicaciones maliciosas (tanto por carga a través de terceros como de tiendas de aplicaciones oficiales), malware, amenazas ocultas en archivos, enlaces de phishing y robo físico.

ESET Mobile Security puede bloquear:

Troyanos disfrazados de aplicaciones inofensivas

Spyware que monitorea en secreto tu actividad o ubicación

Ransomware que bloquea los archivos para exigir un pago

Adware que te bombardea con ventanas emergentes intrusivas

Enlaces de phishing, smishing y estafas de notificaciones y aplicaciones sociales que intentan robar sus datos confidenciales

Aplicaciones potencialmente no deseadas (PUA) que pueden comprometer la privacidad o el rendimiento

Y más...

Función de protección de pagos

Esta función agrega una capa adicional de seguridad a aplicaciones como Google Pay o su aplicación de banca móvil. Cuando está activa, la Protección de pagos evita que las aplicaciones maliciosas lean, modifiquen o superpongan contenido en tus aplicaciones protegidas, lo que ayuda a detener los intentos de phishing y las fugas de datos.