Microsoft Exchange Server ゼロデイ脆弱性の脅威: 攻撃された顧客の環境をESETのテクノロジーが保護する方法

ESETのクラウドサンドボックステクノロジーであるESET Dynamic Threat Defense(EDTD)と、EDRソリューションであるESET Enterprise Inspector(EEI)が、顧客の環境をどのように保護しているのかを説明します

Rene Holt 5 Apr 2021

ESETのクラウドサンドボックステクノロジーであるESET Dynamic Threat Defense(EDTD)と、EDRソリューションであるESET Enterprise Inspector(EEI)が、顧客の環境をどのように保護しているのかを説明します

Rene Holt 5 Apr 2021

今回のExchange Serverへの攻撃は、多くの国で過去に類を見ない大規模な影響を及ぼしています。この問題により、データの窃取やマルウェアの拡散が発生しており、何千もの機関がセキュリティ対策の変更を余儀なくされていますが、この影響は今後も長く続くと考えられます。

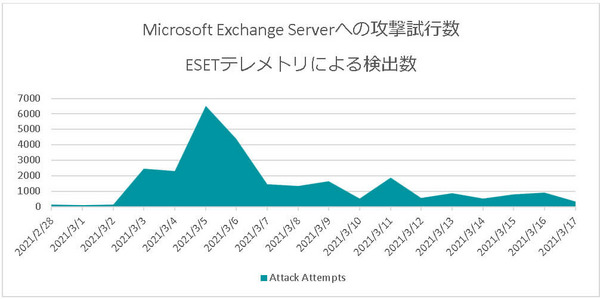

ESETは、この攻撃の世界的な影響を詳細に分析するために独自の調査を実施しました。ESETのテレメトリ(監視データ)は約5,500台のユニークサーバーに対してWebシェルを介した約27,000件の攻撃試行を検出しています。

ESETは、Exchangeの脆弱性を悪用しているAPT(持続的標的型攻撃)グループに関する調査レポートを公開しましたが、今回新たにナレッジベースとカスタマーアドバイザリでこの攻撃の影響を軽減するためのアドバイスを提供することにしました。Exchangeの脆弱性を利用する攻撃が増加する中で、ESETが保護しているネットワークのデータも蓄積され、詳細な分析が可能になっています。このブログでは、ESETのクラウドサンドボックステクノロジーであるESET Dynamic Threat Defense(EDTD)と、EDR(Endpoint Detection & Response)ソリューションであるESET Enterprise Inspector(EEI)が、顧客の環境をどのように保護しているのかを説明します。

EDTDは、ESET LiveGrid®(早期警告システム)と同じように、実行ファイルだけではなく、ドキュメント、スクリプト、インストーラーなど、悪意のある処理に使用されるファイルタイプに対応しています。このテクノロジーにより、さまざまなタイプの脅威を明確に可視化して、防御することが可能になります。EDTDをエンドポイントセキュリティと組み合わせて活用すれば、ESETの中核的な検出テクノロジーを利用した多層防御を実現でき、攻撃を自動的に検知できる確率が大幅に高まります。

ESETはExchange Serverへの攻撃で使用されている検体を詳細に調査しています。最も厳格な検出基準である「Suspicious(攻撃の疑いがある)」を適用した場合、例えばPlugX RAT(別名:Korplug)のローダーなど、脆弱性が攻撃された後に使用される一部の攻撃コンポーネントをEDTDで検出できるようにしています。Cobalt Strike関連のコンポーネントでも同じ検出結果を得られます。

ESETのラボでは研究者がEDTDの検出データを詳細に監視しており、このような検出結果を基準にしてアラートを発行しています。これらのマルウェアの検体の解析から得られたナレッジは、侵入される恐れがある経路や攻撃による影響を修復する対策を調査する際に役立ちます。

セキュリティオペレーションセンターチームは、ESET Enterprise Inspectorを使用して、脆弱性が攻撃されたサーバーの調査と監視を行い、この問題に取り組むことができます。

攻撃者は現在、汎用性の高い手法を使用している可能性があります。EEIのルールセットでは、そのような汎用的な活動を検出するルールを作成すると、多くの誤検出が発生する恐れがあります。たとえば、w3wp.exe(IISワーカープロセス)がcmd.exeとpowershell.exeを実行することは非常に多く、このイベントを監視するルールを設定すると、EEIのダッシュボードに誤検出が氾濫することになります。

しかし、ESETのセキュリティチームは、Exchangeの脆弱性が攻撃された後の悪意のある処理をEEIが詳細に調査できるように研究を重ねてきました。その結果、脆弱性が攻撃されたサーバーにEEIを導入することで、調査に要する時間を少なくとも80%短縮できるようになりました。

EEIは、調査の時間を短縮するだけでなく、攻撃経路を示すことができます。重要なのは、セキュリティ管理者はEEIのダッシュボードを参照すれば、いつどこでどのような攻撃が発生しているのかを確認できるようになることです。これは、マルウェアを特定して除去するための大きな助けとなり、また、攻撃を受けているメールサーバーの全体的なセキュリティを回復するために役立ちます。

ESETのブログをフォローしてください。Exchange Serverへの攻撃が世界規模で発生していますが、ESETのブログではお客様が通常の業務に戻れるようにするための最新情報を提供しています。