APTグループSandworm、マルウェアローダー「ArguePatch」の新バージョンを使用してウクライナの標的を攻撃

XDRを正しく評価して導入すれば、脅威から組織を保護するために実施すべきセキュリティ対策を包括的に実現できます。ATT&CKの評価の理解とXDRの推進がもたらす顧客利点を解説します。

Editor 2 June 2022

XDRを正しく評価して導入すれば、脅威から組織を保護するために実施すべきセキュリティ対策を包括的に実現できます。ATT&CKの評価の理解とXDRの推進がもたらす顧客利点を解説します。

Editor 2 June 2022

最も破壊的なサイバー攻撃を仕掛けているAPTグループSandwormは、攻撃のためのツールをアップデートしながら、ウクライナを標的とする大規模な攻撃を継続しています。

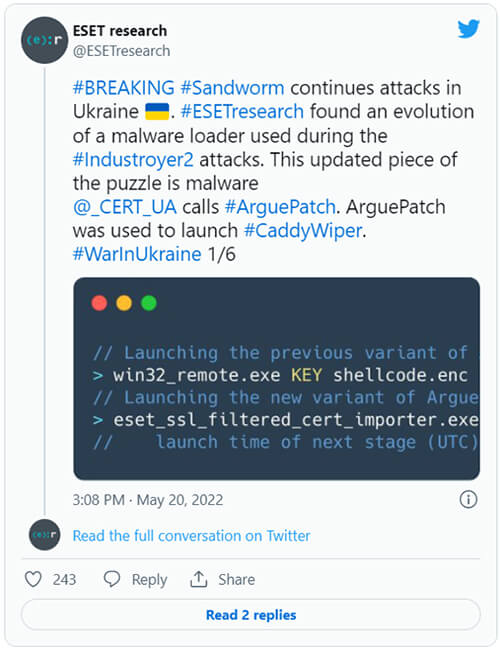

ESETの調査チームは、ウクライナのエネルギー企業に対するIndustroyer2の攻撃や、データを消去するワイパー型マルウェアCaddyWiperなどの複数の攻撃で使用されているArguePatchマルウェアローダーの更新バージョンを発見しました。

ArguePatch(ウクライナのコンピューター緊急対応チーム(CERT-UA)が命名)の新しい亜種に、指定した時間に次の攻撃段階を実行する機能が実装されました。ESET製品は、この亜種をWin32/Agent.AEGYとして検出します。この新機能は、Windowsのスケジュールタスクの設定を不要にすることで防御側による検出を回避することを目的としていると考えられます。

2つの亜種が存在しており、両者は酷似していますが、1つの亜種はArguePatchを隠ぺいするために、デジタル署名が削除されコードが上書きされたESETの正規の実行ファイルを使用しています。Industroyer2攻撃では、バイナリ分析ツールHexRaysのIDA Proのリモートデバッグサーバーにパッチを適用したバージョンが悪用されています。

ロシアによるウクライナ侵攻の直前からESETの研究者が継続してきた調査が、今回の新たな発見につながりました。2月23日、ESETのテレメトリ(監視データ)はウクライナの有名な多くの組織のネットワークでHermeticWiperを検出しました。また、今回のキャンペーンでは、HermeticWiperをローカルネットワークで拡散する独自のワームであるHermeticWizardと、おとりのランサムウェアとして機能するHermeticRansomが使用されています。翌日の2月24日にウクライナ政府のネットワークに対する2度目の破壊的な攻撃が開始され、IsaacWiperが展開されました。

3月中旬にはESETは、ウクライナの複数の組織にある数十台のシステムでCaddyWiperを発見しました。ESETとCERT-UAが連携して、4月にウクライナの電力会社に対するIndustroyer2による攻撃の計画を特定したことは重要な成果になりました。

ファイル名:eset_ssl_filtered_cert_importer.exe

SHA-1ハッシュ:796362BD0304E305AD120576B6A8FB6721108752

ESETの検出名:Win32/Agent.AEGY

| その他の資料: ESETリサーチ部門のウェビナー:APTグループがウクライナを サイバー戦場にした理由とは? ESETリサーチ部門のポッドキャスト:ウクライナにおけるサイバー戦争の過去と今 WeLiveSecurityに掲載された調査に関するご質問は、threatintel@eset.comにお送りください。 ESET Researchは現在、独自のAPTインテリジェンスレポートとデータフィードも提供しています。このサービスに関するお問い合わせは、ESETの脅威インテリジェンスのページを参照してください。 |