Guía clave para reconocer y frenar el phishing en la actualidad: características, modalidades, riesgos, señales de alerta y ejemplos reales de uno de los ataques predilectos del cibercrimen.

Introducción al phishing

El phishing es una técnica de Ingeniería social muy utilizada por el cibercrimen para obtener los datos personales de sus víctimas. Los ataques suelen llevarse a cabo a través de un correo electrónico que supuestamente proviene de una entidad de confianza, como banco, una red social, organismos gubernamentales o cualquier otro tipo de empresa reconocida y de renombre.

¿El objetivo? Convencer a las personas de hacer clic en un enlace que dirige a un sitio web fraudulento que solicitará datos confidenciales y personales. Esta información luego puede ser utilizada para suplantar su identidad, realizar compras no autorizadas, solicitar crédito o cualquier otro tipo de actividad fraudulenta.

El término phishing comenzó a utilizarse a mediados de la década de 1990, en referencia al robo de contraseñas a usuarios reales del primer proveedor de Internet: America Online, más conocido como AOL. Y si bien en un principio se trataba de correos con muchas faltas de ortografía y errores, fueron muy efectivos debido a que las personas contaban con muy poco entrenamiento para detectar esos nuevos fraudes digitales.

Ya para los 2000, el phishing se fue profesionalizando con correos mucho más parecidos a los oficiales, logos similares a los reales, y una mejor redacción y más coherente en el cuerpo del mail. También ampliaron la red de sus víctimas, apuntando a clientes de servicios de pago online (como PayPal y eBay), y entidades bancarias.

Entre los años 2010 y 2020, el phishing se volvió más selectivo y dirigido, incluyendo nombres reales en el correo y detallando empresas específicas. Un papel clave desempeñaron las redes sociales: se convirtieron en minas de oro de información personal que los ciberdelincuentes utilizaron para personalizar mucho más los correos. Sus objetivos fueron mutando también: desde obtener datos para acceder a redes corporativas a desencadenar un ataque de ransomware.

Del 2020 en adelante se vivió otra evolución del phishing. Primero, porque durante la pandemia ocasionada por el COVID-19 se multiplicaron los ataques, utilizando como principales señuelos las campañas que simulaban ser de organismos de salud, ofertas de teletrabajo o pedidos de ayuda a soporte técnico. Y claro, también apareció otro factor fundamental: la Inteligencia Artificial, que permitió a los ciberatacantes crear correos sin errores en cuanto a la ortografía y gramática, haciéndolos más difíciles de identificar.

Lo cierto es que con el correr de los años, el concepto fue ganando popularidad, al punto que muchas personas lo utilizan para referirse también a otros tipos de ataques que en la práctica, no son phishing realmente, como el malspam, el spam o sitios webs falsos.

Por ejemplo, el término malspam refiere a un correo que distribuye malware en archivos adjuntos o links maliciosos, buscando infectar el dispositivo. El phishing, en cambio, busca que la víctima entregue información personal.

Y en el caso de una página web falsa que se hace pasar por una legítima, no constituye un ataque de phishing, pero suele ser una herramienta clave dentro de este tipo de ataques donde se usa para engañar y obtener datos en un formulario apócrifo.

Cómo funciona el phishing paso a paso

Para reconocer que estamos ante un correo de phishing, es clave comprender cómo funciona este ataque, paso a paso. En ese sentido, identificar las técnicas más utilizadas por el cibercrimen para ganar la confianza de su víctima y lograr que entregue sus datos personales e información confidencial, es fundamental.

- Correos personalizados

Se trata de mails con nombre y otros datos reales de la víctima, para hacerlo mucho más confiable y creíble. Esa información puede ser obtenida de las propias redes sociales de la persona, como de filtraciones previas o bases de datos compradas en la dark web.

- Spoofing

A través de esta técnica, los atacantes falsifican la dirección del remitente para que parezca que el mail proviene de una fuente legítima (sea bancos, plataformas de pagos o cualquier otra empresa de renombre).

- Suplantación de identidad de empresas o personas reales

Para ello, se valen de logos, colores y diseño idénticos a los originales, con el fin de replican a la perfección un correo legítimo. Apelan al reconocimiento y a confianza que genera ver una imagen familiar.

- Mensajes de urgencia o alarma

Es estos casos, los ciberdelincuentes buscan que la víctima actúe sin pensar, y así solucionar un supuesto problema de manera rápida. ¿Qué tipos de mensajes envían? "Se detectó un acceso no autorizado", "Tu cuenta será suspendida en 24 horas" o "Confirma tu identidad o se te bloqueará el acceso".

- Oportunidades imposibles, ofertas, sorteos o premios falsos

Otro método muy común es el que involucra promesas de sorteos impactantes, descuentos exclusivos o beneficios por tiempo limitado. Suelen incluir frases como: “¡Ganaste un iPhone! Solo debes ingresar y completar tus datos”.

- Enlaces a sitios falsos y archivos adjuntos maliciosos

Los cibercriminales también incluyen links a sitios web casi idénticos al real (desde el logo hasta el formulario de inicio de sesión), para así obtener datos sensibles de la víctima. Por otro lado, pueden incluir archivos como PDFs, Excel o Word que, al abrirse, pueden descargan malware.

A través de estas técnicas, los ciberatacantes tienen un objetivo muy claro: engañar a las víctimas y obtener datos personales y sensibles. Para ello, como vimos en los señuelos antes mencionados, apelan al sentido de la urgencia, el deseo y otras emociones para que las personas hagan clic en un enlace malicioso o comparta sus datos.

Si cumplen con su objetivo, obtendrán un botín muy valioso, como credenciales de acceso, información bancaria, claves de diferentes plataformas, cuentas o servicios, para luego utilizar eso en actividades ilícitas.

Por ejemplo, acceder a las cuentas del banco para obtener dinero, ingresar al correo o redes sociales y usarlas para engañar a los contactos con otras estafas, hacer compras o sacar créditos en nombre de la víctima, comercializarlos en foros clandestinos y hasta utilizarlos para otros ataques.

Tipos de phishing más comunes

Si bien el phishing por correo electrónico es el más habitual, también hay otros tipos que con el tiempo y el avance de la tecnología, han ganado terreno en el ámbito de las estafas y engaños. A continuación, compartiremos los más comunes:

•Phishing por correo electrónico

El phishing en su forma más tradicional: a través de correos falsos que parecen ser de una fuente legítima y confiable (banco, red social, servicios o contacto conocido), el cibercrimen busca engañar a sus víctimas para que revelen información personal, pero también que descarguen malware o hagan clic en enlaces maliciosos.

•Smishing

El smishing o "phishing por SMS" consiste en el envío de mensajes fraudulentos a través de aplicaciones de texto o mensajería, con el objetivo de manipular a las víctimas para que realicen acciones específicas. Estos mensajes suelen contener enlaces que dirigen a sitios web, páginas de inicio de sesión o aplicaciones maliciosas, y desde allí, los actores maliciosos pueden extraer información personal o infectar el dispositivo con malware.

•Vishing

También conocido como phishing por llamada telefónica, el concepto de vishing surge de la abreviatura de “phishing de voz”. ¿En qué consiste? En engañar a las personas a través de llamadas telefónicas o mensajes de voz, y conseguir información. Estos ataques se han sofisticado al punto que los cibercriminales emplean la suplantación de llamadas (utilizando números de teléfono legítimos) o también la Inteligencia Artificial para simular la voz de una persona y hacer el engaño aún más convincente.

• Phishing dirigido

También llamado spear phishing, este ataque dirigido busca robar información sensible o acceder a sistemas privados, valiéndose de tácticas personalizadas que lo hacen más peligroso y difícil de detectar. Los ciberdelincuentes recopilan información detallada sobre las víctimas (de redes sociales o interacciones anteriores) para aumentar así la eficacia del ataque. Estos mensajes llevan a la víctima a hacer clic en enlaces maliciosos que pueden acabar en la descarga de malware o el robo de información.

• Phishing en redes sociales

Esta forma cada vez más común de phishing se vale de la confianza e interacción constante que existen en redes como WhatsApp, Instagram, Facebook, LinkedIn, TikTok o X, para robar datos personales, credenciales de acceso o dinero a sus víctimas. Para eso, los cibercriminales suplantan identidades de empresas/personas reales o bien crean perfiles falsos de marcas, servicios o cualquier tipo de cuenta verificada. Luego, pueden enviar mensajes directos, compartir links maliciosos o generar comentarios engañosos.

Ejemplos reales de phishing

El phishing es una de las vías de ataque predilectas por el cibercrimen, y por ello abundan los casos reales de correos que buscan obtener datos personales de sus víctimas, a través de diferentes señuelos o excusas.

A continuación, compartimos 5 ejemplos donde marcas y empresas de renombre fueron utilizadas para llevar a cabo ataques de phishing.

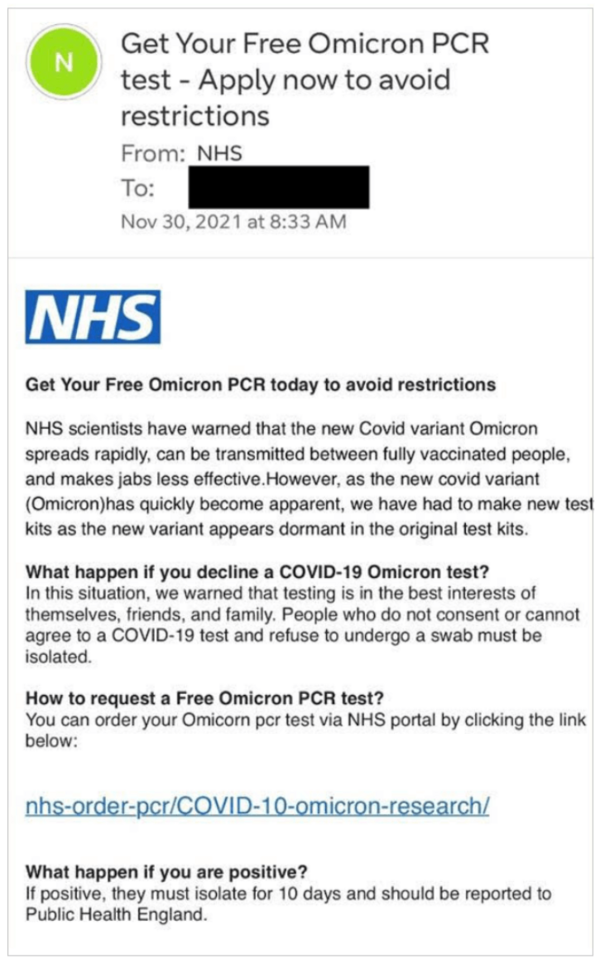

- Omicron

La preocupación mundial respecto de la pandemia ocasionada por el COVID-19 y la aparición de la nueva variante del coronavirus, fue aprovechada a finales de 2021 por los cibercriminales para hacerse pasar por el Servicio Nacional de Salud (proveedor nacional de atención médica del Reino Unido) para ofrecer a las potenciales víctimas la chance de obtener una “prueba PCR de Omicron gratuita”.

Lo cierto es que si la víctima hacía clic en el enlace, era redirigido a un sitio web falso que suplantaba la identidad del NHS y solicitaba completar un formulario con nombre, fecha de nacimiento, dirección, número de teléfono móvil y dirección de correo electrónico.

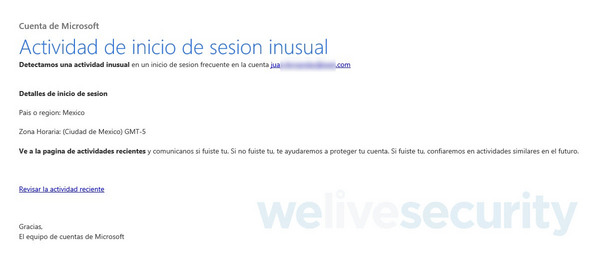

- Microsoft Outlook

En este ejemplo, el correo que suplanta la identidad de Microsoft Outlook, alude a una supuesta actividad inusual en el inicio de sesión. Al ser una modalidad que suele utilizar este tipo de servicios para notificar a los usuarios sobre un posible acceso indebido a sus cuentas, es probable que despierte el interés de los usuarios y muchos decidan acceder a los enlaces incluidos en el mensaje.

Pero, a diferencia de los correos legítimos, que indican que si el usuario es quien ha realizado la actividad inusual haga caso omiso del mensaje, el correo fraudulento tiene una particularidad: solicita al usuario comunicar la actividad, sea cual sea el caso, luego de acceder a un enlace para “revisar la actividad reciente”.

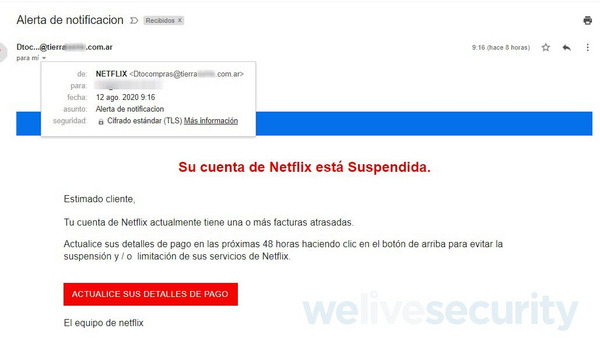

- Netflix

La plataforma de películas y series online también suele ser utilizada en diversas campañas de phishing. En este caso real,distribuido a través del correo electrónico, apela al sentido de la urgencia a través de su asunto “Alerta de notificación”.

El cuerpo del correo, a su vez, informa de una supuesta deuda acumulada por parte de la potencial víctima que llevará a la suspensión del servicio si no se toma acción rápida. El objetivo es claro: robar los datos financieros de las víctimas al solicitar que se reingresen los números completos del medio de pago utilizado o de una nueva tarjeta de crédito.

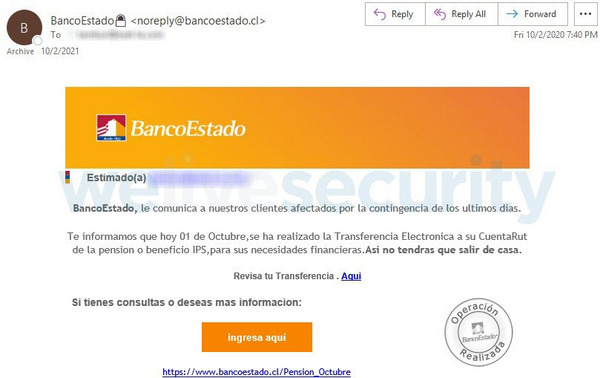

- Banco Estado de Chile

Las entidades bancarias también son utilizadas frecuentemente para los ataques de phishing. En este caso real, los cibercriminales se hicieron pasar por el Banco Estado de Chile para hacer creer a los clientes que la entidad realizó la transferencia de la pensión o beneficio, con el único objetivo de robar las credenciales de acceso a la banca en línea y los datos de la tarjeta de débito.

Como se observa en el correo, el mensaje hace referencia a una contingencia ocurrida días atrás y anuncia que se realizó la transferencia de una pensión. Al ver la dirección de correo, parecería que se trata de un correo legítimo, sin embargo, los cibercriminales utilizaron una técnica de suplantación de identidad conocida como email spoofing, y se hicieron pasar por el banco utilizando una dirección aparentemente legítima.

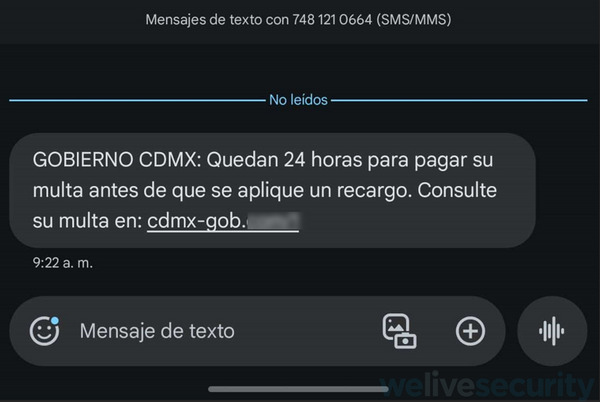

- Gobierno de la ciudad de México

En el repaso de ejemplos reales, no podía faltar uno vinculado a organismos de gobierno, ya que representan otro señuelo muy empleado por el cibercrimen para que sus ataques de phishing sean efectivos. En este caso, se trata de mensajes de texto falsos (smishing), que simulan ser comunicaciones oficiales del gobierno local para robar información sensible a los ciudadanos.

Si la víctima cae en el engaño, completará un formulario que solicita datos de carácter personal, y luego información financiera (número de la tarjeta, fecha de caducidad y código de verificación para poder pagar la multa).

- Análisis de un ejemplo real

Más allá de que estos ejemplos sirvan como referencia para reconocer un ataque de phishing, a continuación compartiremos el análisis de un correo real, marcando las señales de alerta e indicios que dan cuenta que se trata de una estafa.

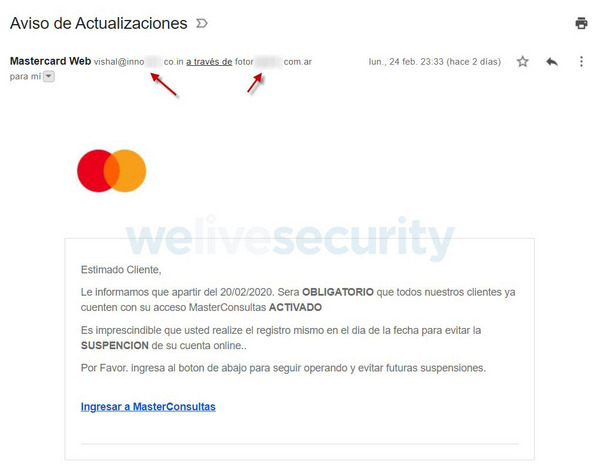

En este caso puntual, los ciberatacantes suplantaron la identidad de Mastercard para robar información sensible de sus víctimas.

En primer lugar, la campaña de phishing ya pone en alerta a la posible víctima a través del asunto del correo: “Aviso de actualizaciones”. Eso debe llamar la atención, ya que es una característica muy común en este tipo de correos intentar despertar sensaciones de urgencia, miedo o deseo, para que la emoción nuble la razón y la persona piense lo menos posible y simplemente acate las indicaciones del cibercriminal.

El cuerpo del mail informa sobre un nuevo sistema de seguridad que inhabilitaría las cuentas en línea, algo que podría interpretarse como real. Por eso, un buen primer paso es verificar la dirección del remitente. Allí se observa que a pesar de hacer referencia al nombre de la empresa, la dirección de correo no coincide con cualquier dirección oficial. Otro dato que debe alertar: el servidor de correo que se utiliza para este envío.

Otra punto a tener en cuenta de este correo es la falta de personalización. Los ataques de phishing suelen incluir saludos genéricos, del tipo “Estimado/a cliente”, “Estimado titular de cuenta”, “Estimado usuario”, “Hola, usuario de [nombre del servicio]” o un “Hola”.

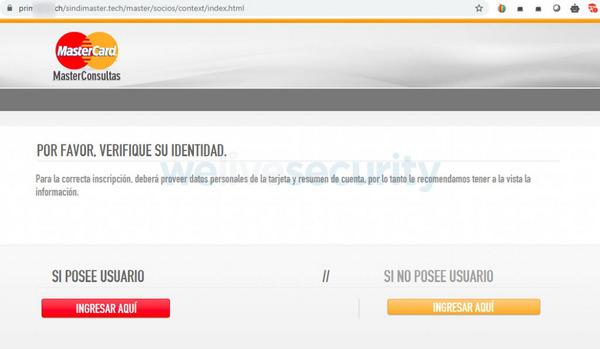

Tal como indica el cuerpo del mail, se invita a la potencial víctima a hacer clic en un enlace. Y aquí otro indicio: ante la sospecha de que se trata de un correo falso, es aconsejable colocar el cursor del mouse sobre el enlace, sin hacer clic, tal como se puede apreciar en la Imagen 7. Allí se confirma la sospecha: se trata de una redirección a un servidor que no tiene relación con el servicio legítimo de la marca, sino que es de un sitio que fue comprometido y posteriormente utilizado para alojar el falso sitio.

En caso de que el usuario, de manera desprevenida, decida hacer clic en el enlace se encontrará con una pantalla muy similar a la original.

Otro dato interesante de esta campaña de phishing es que la página en la cual se invita a ingresar los datos personales no hace ninguna referencia a la actualización de seguridad mencionada en el correo recibido inicialmente.

Como parte del análisis, al completar los campos con datos ficticios se corrobora las reales intenciones de la campaña: robar credenciales e información privada de sus víctimas; inclusive la contraseña del correo electrónico. Una vez ingresados los datos hay una supuesta verificación de los mismos.

Una vez completado el supuesto proceso de verificación se despliega un mensaje con un código, con la intención de hacer más creíble el engaño y que la víctima no sospeche.

Tal como se puede observar en la Imagen 11, los cibercriminales detrás de esta campaña buscaron ganar tiempo informándole a la víctima que el proceso de verificación de los datos y la rehabilitación de la cuenta tardará un día.

Completado este proceso, la víctima es redirigida al sitio oficial. Luego, si la víctima ingresa sus credenciales podrá ingresar a su cuenta, creyendo tal vez que logró reactivar, o bien mantener su cuenta tras la notificación recibida, aunque no sin antes entregar toda su información personal y financiera a los operadores detrás de esta campaña.

Durante el análisis no detectaron otras intenciones maliciosas, lo que demuestra que este ataque de phishing tiene como único objetivo el robo de datos personales.

Señales para detectar un intento de phishing

A través de los ejemplos reales compartidos en el punto anterior, es interesante ver cómo ciertos elementos sospechosos o características puntuales se repiten, y deben funcionar como alerta para detectar que se trata de un correo de phishing, que solo busca obtener la información privada y sensible de sus víctimas.

Por eso, es muy importante tener bien claro cuáles son las alarmas a las que se deben prestar especial atención.

- Saludo genérico o impersonal

- Errores de ortografía y gramática en el cuerpo del mail

- URL que no es legítima ni coincide con el dominio oficial

- Extensión de un archivo adjunto sospechosa

- Mensaje con tono de urgencia o alarmista

- Contacto inesperado

- Remitente que parece de una empresa conocida, pero la dirección no es legítima

- Solicitud de datos personales y/o bancarios

- Enlaces que al pasar el cursor muestran una dirección distinta

- Imágenes o logos de baja calidad

Consecuencias del phishing

Si bien, el principal objetivo de los ataques de phishing es robar los datos personales, sensibles y confidenciales de sus víctimas, hay diversas consecuencias asociadas que es necesario repasar para tenerlas en cuenta.

- Robo de identidad

Una vez que los cibercriminales tienen los datos de las víctimas (número de identificación personal, dirección, datos bancarios, número de tarjeta y/o claves), pueden hacerse pasar por la víctima. ¿Las consecuencias? Apertura de cuentas bancarias falsas, pedido de préstamos, contratación de servicios o cometer delitos en nombre de la persona.

- Pérdida económica

Si el atacante logra obtener las credenciales bancarias o de plataformas de pago de la víctima, no solo puede vaciar cuentas, sino también realizar compras, transferencias o pagos no autorizados.

- Daño reputacional

Las empresas, por ejemplo, pueden perder la confianza de clientes y socios, en caso de que queden expuestos sus datos sensibles.

- Infección con malware

Si bien el objetivo principal del phishing es obtener datos sensibles, algunos correos contienen archivos o enlaces maliciosos que instalan malware en el dispositivo. Así, los cibercriminales pueden espiar la actividad del usuario, robar información o, en casos más graves, infectarlo con ransomware, cifrar los archivos del equipo y exigir un rescate.

Cómo protegerse del phishing

Dado que los ataques de phishing son moneda corriente en la mundo digital, es necesario tener en cuenta aquellas buenas prácticas que pueden reducir sensiblemente el riesgo de ser víctima de este tipo de estafas.

- Activar la autenticación multifactor para todas las cuentas que lo permitan debe ser el primer gran paso: si los cibercriminales obtienen alguna credencial, el no tener este segundo paso de autenticación les dificultará el acceso a las cuentas.

- Otro buen hábito consiste en comprobar la URL antes de hacer clic: para eso, se debe pasar el mouse sobre los enlaces y verificar que dirigen al sitio oficial y no a uno malicioso.

- No responder ningún correo sospechoso que llegue de manera inesperada: ante la duda, siempre es mejor contactar a la entidad desde su sitio oficial o sus otros canales de atención verificados.

- También es necesario estar al día con las actualizaciones de los dispositivos y el software.

- Educarse y mantenerse informado sobre las últimas campañas de phishing, es muy útil para saber detectarlas a tiempo. Por supuesto, es aconsejable compartir esta información con tu entorno para evitar que el engaño sea efectivo.

- Contar con una solución de seguridad: en el caso de ESET, detecta archivos adjuntos maliciosos, y alerta a los usuarios sobre los enlaces a sitios de phishing. Además, gracias a su función Anti-Phishing bloquea las páginas web conocidas por distribuir este tipo de contenido.

Qué hacer si caí en un ataque de phishing

Más allá de conocer sus características y consecuencias, también es fundamental saber qué hacer en caso de ser víctima de un ataque de phishing.

A continuación, una serie de acciones concretas a seguir con el objetivo de mitigar el daño y reducir el impacto del ataque a lo mínimo posible.

- Desconectar el dispositivo de Internet

Esta acción que parece simple puede frenar el envío de los datos robados como también la propagación de cualquier malware. En caso de que te encuentres conectado a una red corporativa, es clave avisar al departamento de IT de manera inmediata.

- Cambiar las contraseñas

Lo ideal es comenzar por actualizar las credenciales de acceso de aquel servicio o cuenta donde se entregaron dichos datos. Pero el consejo también aplica a todas las cuentas que usen el mismo correo vinculado. ¿Un tip? Activar el doble factor de autenticación siempre que sea posible.

- Revisar si hubo actividad sospechosa

Es necesario verificar en todas tus cuentas y servicios, si se produjo alguna actividad que llame la atención. En las plataformas bancarias, se debe prestar atención a los movimientos recientes, y es aconsejable configurar las alertas por compras o retiros. En las redes sociales, si hubo algún inicio de sesión no reconocido.

- Realizar back-up

Hacer una copia de seguridad de los archivos más críticos o necesarios es clave para no perder ningún tipo de información tras el ataque.

- Escanear tu dispositivo

Un escaneo profundo con una solución de seguridad robusta es clave para detectar y eliminar cualquier tipo de malware, keyloggers o troyanos que se haya instalado tras haber caído en el engaño de phishing.

- Dar aviso a la empresa

Es importante, sobre todo si se brindaron datos bancarios, contactarse con la entidad para que las bloquee cualquier tipo de transacciones fraudulentas o indeseada. Por otro lado, si la vulnerada fue una cuenta de correo, red social o un servicio online, se debe reportar el incidente con el objetivo de recuperar el control de la misma.

Educación y concienciación sobre phishing

Gracias a este repaso sobre el funcionamiento del phishing, queda claro que más allá de cualquier herramienta o solución de seguridad que se implemente, la clave para que estos ataques no sean efectivos es la educación de las personas. Es decir: las campañas de phishing no deben combatirse solo con tecnología, sino también con conocimiento y concienciación.

Básicamente, porque los cibercriminales apelan a técnicas de Ingeniería social para explotar ciertas emociones en las víctimas. Entonces, ninguna solución de seguridad puede intervenir en la decisión de un usuario descuidado de hacer clic en un enlace sospechoso o para descargar un archivo infectado. Más cuando las campañas actuales se ven potenciadas por la Inteligencia Artificial, que las hace más creíbles.

Por eso, la educación de las personas debe ser prioridad, con el objetivo de entrenar el ojo y saber identificar aquellas señales que levantan sospecha y anular la opción de dar un clic a un enlace indebido o descargar un archivo malicioso.

En lo que refiere al ámbito empresarial, las capacitaciones internas para el personal son una herramienta clave para mantener a resguardo la información sensible y confidencial. Sobre todo, porque las empresas suelen ser blanco constante de este tipo de ataques.

En ese sentido, las personas deben representar la primera línea de defensa. Una estrategia efectiva debe incluir programas de formación continua en ciberseguridad para que quienes trabajan en la organización reconozcan amenazas como el phishing, y las técnicas de Ingeniería social.

Así, la inversión en personal especializado y soluciones de seguridad debe acompañarse de una concientización interna efectiva. Es clave que cada integrante de la organización se convierta en un aliado de los equipos de ciberseguridad y se sienta motivado a reportar y estar atento a las amenazas, como los intentos de phishing. Actualmente, existen diversas opciones muy útiles para capacitar y concientizar a las personas.

- Simulacros de phishing

A través de este ejercicio, los usuarios pueden experimentar en un entorno seguro y aprender de sus errores. De esa manera, les permite mejorar las habilidades para identificar amenazas y colaborar en la formación de una cultura de concienciación.

- Cápsulas o talleres de formación

Es importante instruir a las personas sobre las tácticas más comunes de phishing, con el objetivo que puedan analizar los correos electrónicos y mensajes con mayor conciencia y conocimiento. Estos encuentros deben ser dirigidos por expertos en ciberseguridad o personal interno capacitado.

- E-learning

Existen diversas plataformas que ofrecen contenidos interactivos, con videos, ejemplos reales y hasta quizzes. Pueden ser consultados por los usuarios a demanda, y su objetivo es fomentar el aprendizaje continuo. Una variante es abordarlo desde una perspectiva de juego (gamification), para motivar la participación a través de puntajes y competencias.

Para que toda capacitación sea efectiva, hay tres pilares: repetición, refuerzo y actualización. Dado que el phishing evoluciona constantemente, es necesario que ninguna de estas acciones sea aislada, sino que se repitan con cierta regularidad y se actualicen con las nuevas variantes o técnicas a través de ejemplos reales.

De esta manera, el rol que pueden desempeñar las empresas e instituciones a la hora de capacitar a las personas, es fundamental.

Las instituciones educativas deberían incluir en su currícula y desde los niveles básicos, la alfabetización digital en ciberseguridad. Es decir, que no solo se enseñe a usar ciertas herramientas, sino también a usarlas con pensamiento crítico y responsabilidad.

Por otro lado, las empresas pueden enviar a sus clientes comunicaciones concretas y claras sobre casos nuevos de phishing, remarcando los cuidados a tener en cuenta para no ser víctima de ese engaño. También, aprovechar campañas masivas para seguir generando concienciación.

Phishing y el marco legal

Dado que el phishing es una amenaza actual y concreta que puede poner en jaque los datos personales y sensibles de las personas, muchos países de Latinoamérica han tomado cartas legales para prevenir y defender a sus ciudadanos.

Un ejemplo es el de Uruguay, que promulgó la Ley N° 20.327 de Prevención y Represión de la Ciberdelincuencia, dedicada a ajustar la normativa respecto de las nuevas modalidades de delitos en el marco del uso de tecnologías. En ella, tipifica varios delitos informáticos, incluyendo el fraude informático y la suplantación de identidad, claramente vinculados al phishing.

En países como Chile, Argentina y Colombia, si bien el phishing no está tipificado de manera concreta como delito, acciones relacionadas a este ataque pueden ser consideradas delitos informáticos (manipulación informática o el acceso ilegítimo a sistemas informáticos).

Ahora bien, en cuanto a las responsabilidades, diversos países latinoamericanos (léase México, Argentina, Colombia, Ecuador y Brasil) están construyendo marcos legales inspirados en el RGPD europeo, con el fin de que las plataformas adopten medidas proactivas de seguridad, como notificar brechas, proteger datos personales y colaborar con las autoridades en casos de delito.

En cuanto a los usuarios, si bien se espera que lleve adelante prácticas digitales responsables y conscientes, el foco está puesto en las plataformas y el accionar de los cibercriminales. Es decir, el énfasis legal está puesto en penalizar al estafador y exigir medidas activas a la empresa u organización que ofrece el servicio digital.

Tendencias del phishing en 2025

Como ya mencionamos a lo largo de esta guía, el phishing es un ataque en constante evolución y que se potencia con el uso de la Inteligencia Artificial.

En la actualidad, los correos electrónicos o mensajes de SMS o WhatsApp que utilizan los cibercriminales para sus ataques de phishing presentan una redacción que no suele levantar sospechas: no se detectan errores ortográficos ni de gramática, y hasta se encuentran adaptados al tono y los gustos de la posible víctima.

Respecto a ello, es necesario hablar del spear phishing (o phishing dirigido), en el cual los ciberatacantes con la colaboración de la IA, realizan un trabajo minucioso de Ingeniería social para que su eficacia sea muy alta. Así, analizan redes sociales, comportamiento digital y publicaciones anteriores para adaptar el engaño a medida de la víctima.

En cuanto al vhishing esto es aún más preocupante, ya que existen herramientas mediante las cuales se pueden clonar voces reales con pocos segundos de audio. De esta manera, para los cibercriminales es mucho más fácil generar llamadas telefónicas en las que una voz conocida para la víctima le pida una transferencia de dinero o cualquier tipo de información privada y sensible.

En resumen, esta nueva era del phishing está marcada por la Inteligencia Artificial, que lo potencia y perfecciona, no solo automatizándolo sino también haciendo que sea mucho más efectivo, personalizado y peligroso.

Herramientas y recursos para aprender más

El universo del phishing es muy amplio, y existen otras herramientas y recursos para poder aprender sobre sus características. A continuación, algunos contenidos útiles y didácticos que pueden ser de gran ayuda para agregar conocimiento específico sobre este tema.

- Ejemplos reales

Revisar y analizar ejemplos de campañas reales y actuales es una buena manera de seguir entrenando el ojo para no ser víctima de este tipo de estafas:

Entrega de un paquete

Este tipo de engaño es cada vez más utilizado por el cibercrimen para robar datos personales, haciendo creer a la víctima que tiene un envío pendiente.

Docusign

Campaña en la que los ciberdelincuentes utilizan notificaciones falsas de Docusign para engañar a los usuarios y robar sus datos personales o corporativos

Nuevo Voicemail

Análisis de una campaña reciente de spearphishing que distribuye archivos maliciosos en formato .SVG y que apunta a empresas en busca de robar credenciales de Outlook.

Phishing dinámico

El phishing dinámico utiliza herramientas para crear páginas falsas más creíbles y difíciles de detectar. Aquí, el análisis de una campaña que emplea esta técnica para engañar a los usuarios.

Phishing en Twitter

Cuentas falsas en Twitter que envían mensajes directos en inglés a usuarios de cuentas verificadas haciendo referencia a una supuesta violación de identidad.

- Juegos

El Test de Phishing de Google representa una manera diferente de reconocer este tipo de ataques. “¿Crees que puedes distinguir lo real de lo falso?” es su invitación. Solo resta comenzar el quiz y poner a prueba el conocimiento a través de diversos ejemplos.

Por su parte, Cybersecurity Lab representa un juego educativo en el que se debe defender a una empresa contra ciberataques, incluyendo obviamente el phishing. “Fortalecer tus ciberdefensas y frustra a los atacantes”, desafían a quienes pongan “Play”.

- Herramientas de simulación y prueba

Con un perfil mucho más técnico, Gophish ofrece un marco de trabajo para abordar el phishing de código abierto, facilitando así la evaluación de la exposición de cualquier organización a los intentos de phishing.

Conclusión y recomendaciones finales

A lo largo de los años, el phishing fue evolucionando hasta lo que es hoy: ya no se trata de un fraude rudimentario, con errores groseros y fácil de identificar, sino de una amenaza más sofisticada y peligrosa, capaz de camuflarse en entornos donde la mayoría de los usuarios se siente segura (redes sociales, servicios de mensajería, aplicaciones móviles y hasta plataformas de pago).

¿El gran denominador común? Valerse de la confianza que puede generar a la víctima y el sentido de urgencia para que las personas actúen casi sin pensar.

En un mundo digital donde manda la inmediatez, tomarse unos segundos para verificar si un correo es malicioso o no puede marcar la diferencia entre mantener a salvo nuestros datos o ponerlos en manos de un ciberdelincuente. Por eso, es muy importante tener en cuenta estas recomendaciones finales:

-Desconfiar de todo correo que involucre ofertas increíbles, premios inesperados, solicitudes urgentes o el pedido de datos personales, sensibles y confidenciales.

-Verificar el remitente y la URL antes de hacer clic o introducir datos. Un solo carácter distinto puede delatar que se trata de un sitio falso o con intenciones maliciosas.

-Activar el doble factor de autenticación en todas las cuentas posibles. Esto es clave, ya que más allá de que roben tu contraseña, no podrán acceder sin ese segundo paso.

-Mantener actualizados tanto el sistema como las aplicaciones para evitar que exploten vulnerabilidades conocidas.

-Contar con una solución de seguridad, que cuente con un módulo anti-phishing.

-Estar al día de las nuevas campañas de phishing y mantener una capacitación constante.

Como conclusión, el phishing seguirá existiendo y evolucionando. Por eso, es mejor estar preparados e instruidos. Así, la mejor defensa siempre será un mix entre información, prevención y hábitos seguros.