Изследователите ни разкриха нов метод за кибершпионаж чрез Dropbox, използван срещу правителството на държава от ЕС.

Приложението е дело на скандалната Turla APT група и е наречено от разработчиците си Crutch. То е използвано от 2015 г. поне до началото на 2020 г.

До момента сме засичали Crutch само в мрежата на Министерство на външните работи на държава от Европейския съюз. Това ни кара да смятаме, че зловредният софтуер се използва само срещу конкретни цели. Подобни инструменти са предназначени за ексфилтрация на чувствителни документи и други файлове в Dropbox акаунти, контролирани от операторите на Turla.

„Злонамерената дейност се състои в източването на документи и други файлове с чувствителна информация. Сложността на атаките и техните технически детайли допълнително потвърждават, че групата Turla разполага със значителни ресурси за експлоатация на толкова голям и разнообразен арсенал“. Мнението е на Matthieu Faou, изследовател от ESET, който разследва групата Turla APT.

„Освен това, Crutch е в състояние да заобиколи някои слоеве на сигурността, като злоупотребява с легитимна инфраструктура – в случая, Dropbox. Така зловредното приложение се слива с нормалния мрежов трафик, докато ексфилтрира откраднати документи и получава команди от своите оператори,“ добавя той.

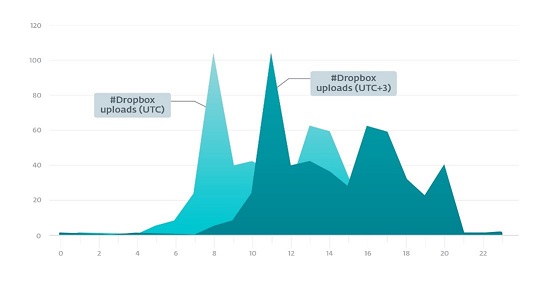

Ексфилтрацията е прикрита и в специфичен времеви диапазон. Анализът на 506 различни източени файла показва, че хакерите най-вероятно се намират в часовата зона UTC +3:

Изследователите ни са открили тясна връзка между моделът на действие на Crutch от 2016 г. и Gazer. Последният, известен още като WhiteBear, е second-stage backdoor, използван от Turla през 2016-2017.

Turla е активна група за кибершпионаж повече от 10 години. Тя компрометира множество правителства, особено дипломатически служби, по целия свят, експлоатирайки голям арсенал от зловреден софтуер, който е документиран от ESET презпоследнитеняколкогодини.