UEFI руткитовете са изключително опасни инструменти за осъществяване на кибератаки. Те са трудни за засичане и могат да оцелеят дори след преинсталиране на операционната система и смяна на твърдия диск. Има UEFI руткитове, които са били представяни на ниво концепция. Знае се, че те се използват от някои държавни агенции за сигурност. Досега нямаше данни, че такъв зловреден код се използва от организирани престъпни групи.

Сега обаче има прецедент. Разследване на екипа ни от анализатори откри кампания на хакерската група Sednit, която атакува със собствен руткит компютри на държавни институции на Балканите и Централна и Източна Европа.

Откритието ни е забележително по две причини. От една страна то показва, че UEFI руткитовете са реална заплаха, а не просто любопитна тема за разговор.

От друга страна откритият руткит означава, че Sednit, позната още като APT28, STRONTIUM, Sofacy и Fancy Bear, вероятно е дори по-силна, отколкото сме предполагали досега.

Представихме резултатите от своето проучване на 27 септември по време на конференцията Microsoft BlueHat. Тук може да видите пълния репорт.

Sednit е добре позната в медиите. Предполага се, че членовете й стоят зад някои значими и придобили популярност атаки. Такъв е случаят с Националния комитет на Демократическата партия, чиито имейли се появиха в публичното пространство по време на изборите в САЩ през 2016 г. Sednit се счита за извършител на атаката срещу френската медийна група TV5Monde, както и за изтичането на имейли от Световната антидопингова агенция.

Анализът ни показва, че авторите на атаката са направили поне един успешен опит да използват своя руткит, за да получат отдалечен контрол над компютри. Използваният зловреден код се задейства при стартирането на компютъра и е опасен, тъй като не може да бъде отстранен с преинсталиране на операционната система. Смяна на твърдия диск също не върши работа.

Как LoJack се превърна в LoJax

LoJack е легитимен софтуер против кражба на лаптопи, който комуникира с BIOS/UEFI на устройството, на което е инсталиран, за да функционира. През май 2018 г. Arbor Networks съобщи за няколко зловредни версии на rpcnetp.exe - малък файл, който обикновено се използва от LoJack за връзка с UEFI/BIOS. Тези троянизирани версии на файла комуникират със зловреден команден сървър вместо със сървъра на Absolute Software (разработчикът на LoJack). Употребата на някои от тях беше засечена и в края на 2017 г. покрай SedUploader - троянец, използван от Sednit. Тъй като и настоящата кампания на Sednit използва сходен механизъм на действие, ние решихме да я наречем LoJax.

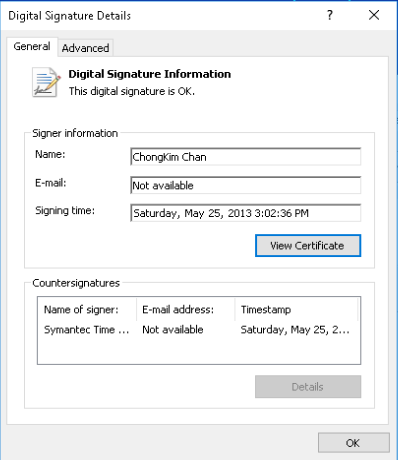

На системи, засегнати от LoJax, открихме различни инструменти, които позволяват да се манипулират UEFI/BIOS. Всички използват драйвера RwDrv.sys, за да достъпят настройките. Този драйвер върви ръка за ръка с RWEverything - безплатен софтуер, с който може да предоставя информация за системата от ниско ниво. Тъй като драйверът е част от легитимен софтуер, той трябва да разполага с валиден сертификат.

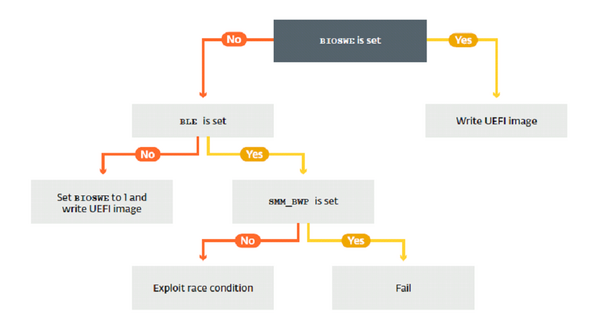

Анализът на LoJax показва няколко инструменти, с които руткитът се настанява в UEFI/BIOS. Единият събира информация от ниско ниво за настройките на системата и я записва в текстов файл. Вторият чете съдържанието на SPI флаш паметта, където се намира UEFI/BIOS. Третият инструмент добавя зловреден модул към UEFI, като по този начин инсталира руткита на системата.

По този начин е възможно да се манипулира лошо конфигуриран фърмуеър или да се прескочи вградената защита на SPI флаш паметта. Ако записването върху SPI флаш паметта е позволено, руткитът ще модифицира данните на нея. В противен случай кодът задейства експлойт срещу друга позната уязвимост.

Как да се предпазите

Активирането на Secure Boot може да блокира атака с LoJax. Това е основна защита от атаки срещу UEFI фърмуер и е препоръчително да я използвате. Можете да активирате Secure Boot от настройките на UEFI.

Ровичкането из ърмуеъра не трябва да е нещо лесно, особено за трети лица с лоши намерения. Има различни защити срещу манипулиране на данните върху SPI флаш паметта. Гореописаният инструмент може да променя фърмуеъра само ако защитата на SPI флаш паметта е уязвима по някакъв начин. Ето защо трябва да проверите дали използвате най-новата версия на UEFI/BIOS, която е налична за дънната платка на вашия компютър. Тъй като LoJax засяга само стари компютри, проверете дали устройството ви има чипсет Platform Controller Hub, който беше представен през 2008 г.

За съжаление обновяването на фърмуеъра не е лесна задача, поради което защитата му е в ръцете на компаниите, които го разработват и продават. Вградената защита на фърмуеъра трябва да е конфигурирана правилно, за да може да си изпълнява функциите. За щастие все повече специалисти по информационна сигурност се занимават със защитата на фърмуеъра. По този начин те дават своя принос в подобряването й, както и насочват вниманието на разработичците на UEFI/BIOS в тази посока.

Последствията от кампании като тази с LoJax са трудни за отстраняване. Ако искате да премахнете руткита, ще трябва да смените фърмуеъра. Това със сигурност не е процедура, с която повечето потребители могат да се справят. Единствената алтернатива е да смените дънната платка на компрометираната система.

Връзката със Sednit

Както вече споменахме, някои от механизмите в LoJax вече са били използвани при SedUploader - троянец, който редовно се използва от руската хакерска група. Освен това анализът ни откри и други следи, които водят към Sednit. Всъщност системите, пострадали от LoJax, показват и други признаци, характерни за малуера, с който работи Sednit.

- XAgent - малуер за кражба на файлове от компрометирани системи, за който се знае, че е свързан със Sednit;

- Xtunnel, инструмент за анонимизиране на трафика, за който също се знае, че е използван от Sednit;

Тези факти ни дават основание да твърдим с голяма доза сигурност, че зад LoJax стои Sednit.

Заключение

Следим от години активността на Sednit, която включва всичко от експлоатирането на новооткрити уязвимости до писането на собствен малуер. LoJax обаче е заплаха от друго ниво. Тази кампания е насочена към високопоставени потребители (в случая - държавни институции) и залага на рядко използвани методи за атака. Това означава, че тези потребители трябва да внимават и винаги да са подготвени.