¿Qué es el ransomware?

Este tipo específico de software malicioso se usa para extorsionar a los usuarios. Cuando logra infectar un dispositivo, el malware bloquea la pantalla o cifra los datos almacenados en el disco y luego le muestra a la víctima un pedido de rescate con los detalles para realizar el pago.

¿Cómo reconocer el ransomware?

Si ha sido atacado por ransomware, en la mayoría de los casos recibirá un mensaje de rescate en su pantalla, o un archivo de texto (con el mensaje) añadido a las carpetas afectadas. Muchas familias de ransomware también cambian la extensión de los archivos cifrados.

¿Cómo funciona el ransomware?

Los operadores de ransomware emplean diversas técnicas:

- El ransomware Diskcoder cifra el disco completo y le impide al usuario acceder al sistema operativo.

- El ransomware Screen locker bloquea la pantalla del dispositivo.

- El ransomware criptográfico cifra los datos almacenados en el disco de la víctima.

- El ransomware PIN locker ataca los dispositivos Android y cambia el código de acceso para bloquear a sus usuarios.

Seguir leyendo

El pago del rescate de todos los tipos de ransomware mencionados suelen requerir el uso de bitcoins o alguna otra criptomoneda difícil de rastrear. Una vez efectuado el pago, los operadores del ransomware prometen descifrar los datos o restaurar el acceso al dispositivo afectado.

Debemos enfatizar que no hay ninguna garantía de que los ciberdelincuentes cumplan con su parte del trato (y a veces no pueden hacerlo aunque quisieran porque la codificación es defectuosa). Por lo tanto, ESET recomienda no pagar la suma exigida, al menos nunca antes de ponerse en contacto con el soporte técnico de ESET para ver qué posibilidades existen de descifrar los datos.

¿Cómo mantenerse seguro?

Reglas básicas que debe seguir para no perder sus datos:

- Haga un backup de sus datos en forma periódica y mantenga al menos una copia completa sin conexión a Internet

- Mantenga todos sus programas de software (incluyendo el sistema operativo) actualizados con todos los parches instalados

De todas formas, para ayudar a los usuarios y organizaciones a reconocer, prevenir y eliminar el ransomware, la opción más eficiente es tener una solución de seguridad confiable y de múltiples capas.

Reglas avanzadas principalmente para empresas:

- Reduzca la superficie de ataque: deshabilite o desinstale todos los servicios y programas de software que sean innecesarios

- Revise las redes y busque cuentas peligrosas que usen contraseñas débiles

- Limite o prohíba el uso del protocolo de escritorio remoto (RDP) desde fuera de la red, o habilite la autenticación en el nivel de la red

- Use una red privada virtual (VPN)

- Revise las configuraciones del firewall

- Revise las políticas para el tráfico entre la red interna y la externa (Internet)

- Configure una contraseña en las opciones de su solución de seguridad para que el atacante no pueda deshabilitarla

- Proteja sus backups con autenticación en dos fases o múltiples fases

- Capacite a sus empleados con regularidad para que puedan reconocer ataques de phishing y sepan cómo proceder si detectan uno

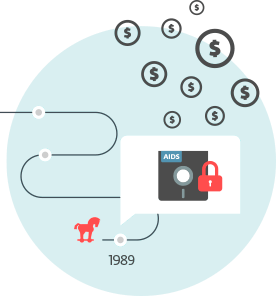

Breve historia

El primer caso documentado de ransomware ocurrió en 1989. Conocido como el Troyano del SIDA, se distribuyó físicamente por correo postal en miles de disquetes que afirmaban contener una base de datos interactiva sobre el SIDA y los factores de riesgo asociados con la enfermedad. Una vez activado, el malware efectivamente impedía el acceso del usuario a gran parte del contenido del disco.

El Troyano del SIDA exigía el pago de un rescate (o como decía la nota de rescate, el "pago de una licencia") de 189 dólares que el usuario debía enviar a una casilla postal en Panamá y que le permitiría ejecutar el programa 365 veces. El Dr. Joseph Popp fue identificado como el autor; las autoridades, sin embargo, lo declararon mentalmente incapacitado para enfrentar un juicio.

Ejemplos recientes

En mayo de 2017, un gusano ransomware detectado por ESET como WannaCryptoraliasWannaCry se propagó rápidamente, utilizando el exploit EternalBlue filtrado de la NSA, que aprovechaba una vulnerabilidad en las versiones más populares de los sistemas operativos Windows. A pesar de que Microsoft había emitido parches para muchos de los sistemas operativos vulnerables más de dos meses antes del ataque, los archivos y sistemas de miles de organizaciones de todo el mundo resultaron víctimas. Se estima que los daños causados alcanzaron miles de millones de dólares.

En junio de 2017, el malware detectado por ESET como Diskcoder.C alias Petya comenzó sus ataques en Ucrania, pero pronto se abrió paso y logró salir del país. Más tarde se descubrió que se trataba de un ataque muy sofisticado a la cadena de suministro energético, que empleaba un popular software de contabilidad modificado para atacar y dañar las organizaciones ucranianas.

Sin embargo, se salió de control y terminó infectando a muchas empresas globales, incluyendo Maersk, Merck, Rosneft y FedEx; causó cientos de millones de dólares en daños.