なぜ中堅中小企業が狙われるのか? ~7つの弱点からその特徴と傾向を分析する 第2回

第1回では、中堅中小企業が狙われ攻撃が増加している事実とその背景を解説しました。第2回以降は企業が抱える弱点と具体的な対策をお伝えします。

第1回では、中堅中小企業が狙われ攻撃が増加している事実とその背景を解説しました。第2回以降は企業が抱える弱点と具体的な対策をお伝えします。

大きな課題として、中堅中小企業はセキュリティに投資する予算が少ないということです。

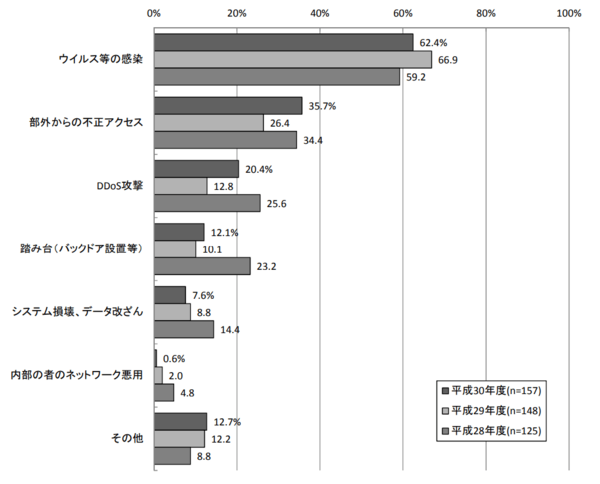

すべてのセキュリティ要件を網羅することは大企業でも難しいことです。ましては中堅中小企業でこれを実現するのは至難の業です。セキュリティ対策には、センサーの多段構成が理想ですが、予算の関係上、実現が難しい現実があると思います。そこで、防御の考え方を変えてみてはどうでしょうか? 攻撃者の攻撃経路で、どこが1番攻撃されやすく、侵入されているのかを調べるのです。

平成30年度 不正アクセス行為対策等の実態調査・アクセス制御機能に関する技術の研究開発の状況等に関する調査

https://www.npa.go.jp/cyber/research/h30/h30countermeasures.pdf

過去の統計を見ると、部外からの不正アクセスにより、マルウェアを仕込まれたケースが主体で、ターゲットはPCのようです。侵入経路は大きく分類するとインターネット接続、メール、USBメモリといった外部媒体です。

侵入経路はすべてサーバー及びクライアントPCを経由しているという事実に注目します。ここに関所を設置するのが良さそうです。最も効果が見込める対処法は「優秀な」エンドポイント製品をインストールすることです。これには理由があります。現在、インターネットの世界では平文(HTTP)通信だったものが、暗号化(HTTPS)通信へと移行してきており、2019年の段階ですでに世界のインターネット通信の70%がHTTPS化されたといわれております。このような状況下で、これまで経路上にあったFireWall, IDS, プロキシといった機器が無力化される世界です、今までより、一層エンドポイントの重要性が際立つ時代が来たといってよいと思います。

先ほど「優秀な」エンドポイントと書きましたが、「優秀」なエンドポイントには2つの機能が必要です。

まず1つめ。

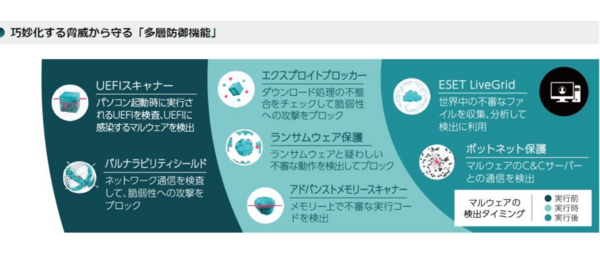

優秀なエンドポイント製品は、多層防御である必要があります。これはありとあらゆる攻撃の手段に対応できるということを意味します。

下記は最新のエンドポイント機器のマルチプロテクションのコンセプトマップです。

今回はESETのエンドポイントを例に説明します。

USBメモリの挿入時はデバイスコントロール機能が、外部との通信にはWEBプロテクション機能が、電子メールには、Expolitブロック機能が動作します。 攻撃者の攻撃が進化し、多様化してきましたので、エンドポント側でも、各攻撃に必要な防護シールドを多層で設定して対抗しています。

そして2つめ。

優秀なエンドポイントは、管理コンソールで、すべてのイベントを管理できる必要があります。

検知するイベントは中央管理コンソールに送られ、これらすべての動きを一括管理することができますので、たとえ少ない陣容でも社内のセキュリティガバナンスを保持することが可能になります。

中堅中小企業にはセキュリティに関する包括的な社員教育ができないという背景があります。社内に専門家が存在しないし、外部から人を雇う余裕もないというのが現実です。また「社内セキュリティをリードしていける人間の不在」といった問題もあります。

IPA(情報処理推進機構)の報告によると、セキュリティポリシーを文章化している中堅中小企業の割合は14%に過ぎず、従業員20人以下の場合は、8.2%となっています。

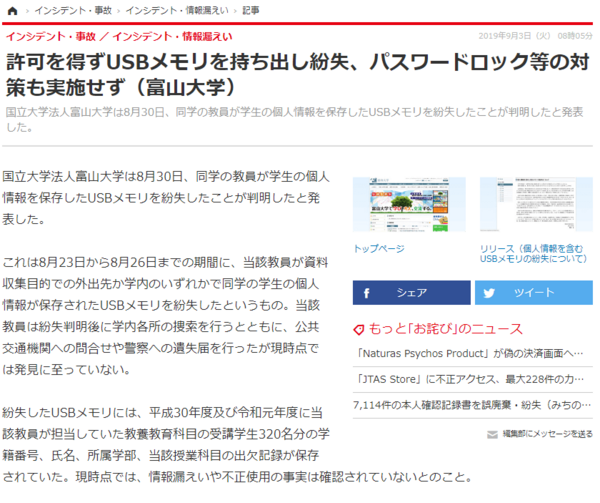

下記に挙げる例は、職員のITリテラシーの低さから学内の機密情報が入ったUSBメモリを紛失してしまい、これが世間に知れてしまったというニュースです。

「許可を得ずUSBメモリを持ち出し紛失、パスワードロック等の対策を実施せず(富山大学)」

この記事から得られる情報で最も気になる点は、この職員には、「学生の情報は世間的に機密情報扱いである。」というITリテラシーが頭の中に存在していたかどうかです。

次に「外部メディア(USBメモリ)に機密情報をコピーするリスク」を把握していたか?

また、「外部メディアを紛失することのリスク」及び「紛失による社会インパクト」を把握していたか?ということです。

個人情報保護法には、「両罰規定」が設けられており、違反行為をした者だけでなく、企業も罰則の対象となっています。つまり、会社としての管理体制、管理責任を追及されます。

出典:ScanNetSecurity 2019年9月3日掲載

https://scan.netsecurity.ne.jp/article/2019/09/03/42877.html

IPA(独立行政法人情報処理推進機構 https://www.ipa.go.jp/index.html)やJPCERT/CC(一般社団法人 JPCERTコーディネーションセンター https://www.jpcert.or.jp/)には役に立つ情報がたくさんありますし、セキュリティセミナーを頻繁に開催しています。セキュリティの知識向上の為、積極的に参加されることをお薦めします。

社内に情報セキュリティの方針を浸透させるためには、新入社員入社時のオリエンテーションが最大のチャンスです。職務を開始する前の人間に、セキュリティのガイドラインを説明することは適切です。一旦、職務を開始してしまった人間に、この方針を伝えることは難しい為です。

これまで申し上げてきたように、社員のリテラシーの低さが、会社にとっての最大のセキュリティホールとなりえますので、この点を強化していくことが企業にとって最大の課題です。一方で、このリテラシーを高めていくことは、人、金、物の不足といった観点により非常に困難な側面であることも確かです。どうしても社員のリテラシー向上が難しいといった場合、私の提案は、社員のリテラシーを高める動きではなく、システム側でリテラシーの低い部分を補完していくことを提案します。

今回取り上げた例で言えば、システム上で、「USBの使用を許可しない。」「USBの使用を検知して管理者に通知する。」「システムデータのコピペを許可しない」といった対処を、システム上で設定するというものです。そうすることによって使用者のリテラシーやモラルに依存しないセキュリティガバナンスを達成できます。

第3回目では、「攻撃に気づかない可能性が高い」、「セキュリティシステムが古い」の2つの弱点について解説します。

2019年に紹介した、「中堅中小企業が狙われる理由と背景、7つの弱点と対策」の記事ですが、これに関連する具体的な攻撃の事例が見つかりました。主な事件の内容と対応策の提案を致します。

著者:中川菊徳

本ブログでは、中堅中小企業が狙われ攻撃が増加している事実とその背景、そして企業が抱える弱点と具体的な対策を連載形式でお伝えします。最終回は「サプライチェーンリスク」について解説します。

著者:中川菊徳

本ブログでは、中堅中小企業が狙われ攻撃が増加している事実とその背景、そして企業が抱える弱点と具体的な対策を連載形式でお伝えします。今回は、弱点5「物理セキュリティが存在しない」と弱点6「実は重要資産が存在する」について解説します。

著者:中川菊徳

本ブログでは、中堅中小企業が狙われ攻撃が増加している事実とその背景、そして企業が抱える弱点と具体的な対策を連載形式でお伝えします。今回は弱点3「攻撃に気付かない可能性が高い」と弱点4「セキュリティシステムが古い」について解説します。

著者:中川菊徳

第1回では、中堅中小企業が狙われ攻撃が増加している事実とその背景を解説しました。第2回以降は企業が抱える弱点と具体的な対策をお伝えします。

著者:中川菊徳