なぜ中堅中小企業が狙われるのか? ~7つの弱点からその特徴と傾向を分析する 第3回

本ブログでは、中堅中小企業が狙われ攻撃が増加している事実とその背景、そして企業が抱える弱点と具体的な対策を連載形式でお伝えします。今回は弱点3「攻撃に気付かない可能性が高い」と弱点4「セキュリティシステムが古い」について解説します。

本ブログでは、中堅中小企業が狙われ攻撃が増加している事実とその背景、そして企業が抱える弱点と具体的な対策を連載形式でお伝えします。今回は弱点3「攻撃に気付かない可能性が高い」と弱点4「セキュリティシステムが古い」について解説します。

関連の記事をご紹介いたします。

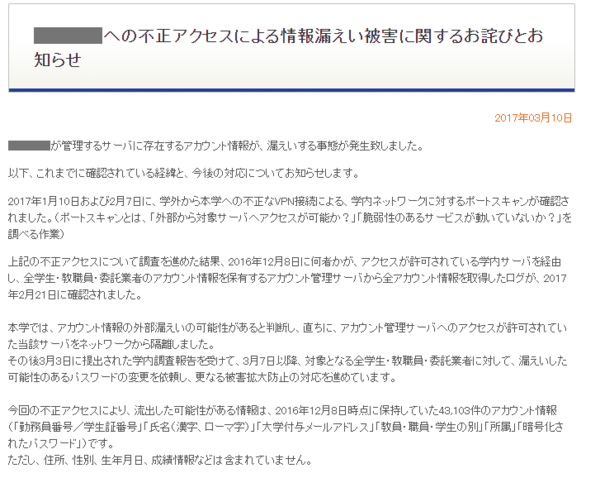

この記事によると、2017年に発覚した事件が、2016年より発生していたことが発覚しています。

「不正アクセスによる情報漏洩被害に関するお詫びとお知らせ」

このインシデントでは、2017年の2月にアカウント管理サーバから全アカウント情報が抜き取られています。しかし、実際に侵入されてたのは、2016年の12月初旬のようです。

VPN経由で不正ログインした攻撃者が、学内ネットワークを偵察して脆弱性のあるサーバーがないかを調べていた2か月間の間、被害をうけた側はその攻撃を全く知ることができなかったということになります

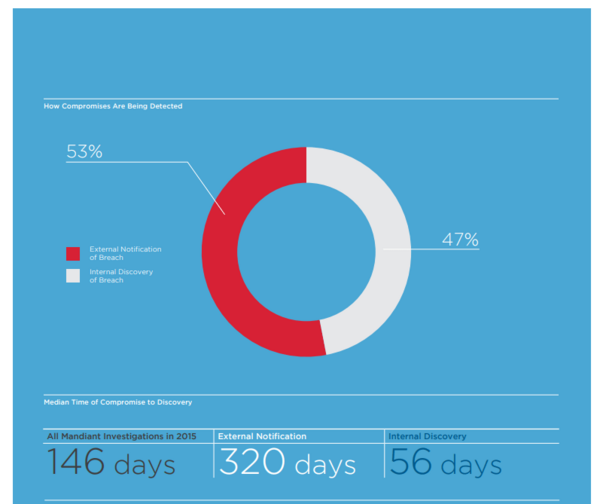

下図はマルウェアの平均潜伏期間を表した図です。146日間という数字が、これにあたり、約5か月もの間社内に潜んでいることになります。この間、攻撃者は何をしているかというと、諜報活動をしたり、外部のC2サーバーと呼ばれる攻撃者の指示サーバーとやりとりをして、社内のネットワークを駆けずり回っていたに違いありません。

発覚まで平均日数―Fireeye調べ M-trend 2016

https://www.fireeye.com/content/dam/fireeye-www/current-threats/pdfs/rpt-mtrends-2016.pdf

すべてのセキュリティログを保管することは不可能に近いと思います。

そこで、社内のセキュリティ懸念イベントをシステム担当者が見えるようにしておく、あるいは、不審行動が発生したら、セキュリティマネジメントコンソールから部署内の全員に自動でメールが飛ぶようにしておくことで、システム及びネットワークの可視化が可能になります。こうしたピンポイントでの対処を実現することで、本来の業務を専念することができ、またセキュリティのガバナンスが保てるのです。

もし、セキュリティに投資できるということでしたら、私からの提案は認証サーバーを構築して、社内外のトラフィックはすべてこの認証サーバーを通るように設定しておき、この認証ログだけは保管しておくようにしてはどうでしょうか? 認証ログを保管しておくということは、有事の際の調査(インシデントレスポンス)に有効であると同時に社内外でのセキュリティ強化をアピールすることで、インシデントの抑止(未然の防止)にも絶大な効果があります。

中堅中小企業の場合、セキュリティシステムの更新が難しいため、往々にしてシステムは最新の状態ではありません。脆弱性が放置されており、これをメンテナンスする人手を確保できないことがあるのではないでしょうか。セキュリティシステムは最新の状態である必要があります。最低限、パッチの順守は肝に銘じるべきです。

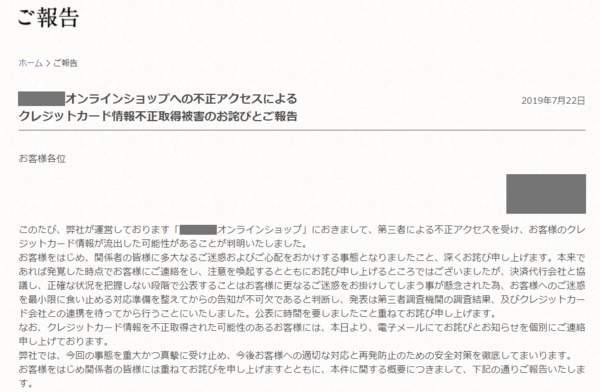

下記にシステムの脆弱性を突かれ、クレジットカードの情報が漏洩してしまった会社の事例を紹介します。

「オンラインショップへの不正アクセスによるクレジットカード情報不正取得被害のお詫びとご報告」

フォームジャッキングという手口で、偽の決済フォームが表示され、その決済フォームからクレジットカード情報が不正取得されるというものです。

今回のインシデントの発端は、システムの脆弱性を攻撃されたと推測されます。

個人情報保護を怠り不適切な管理によって情報漏洩した場合、企業は、社会的信用の失墜、業務停止、損害賠償など大きな影響を受けます。

別の事例ですが、約590万人の顧客情報漏洩があったIT企業は、1人あたり4,500円の慰謝料と金券500円を配布しています。5万人分の個人情報漏洩が発生したエステ企業は、1人あたり3万5000円を支払っています。

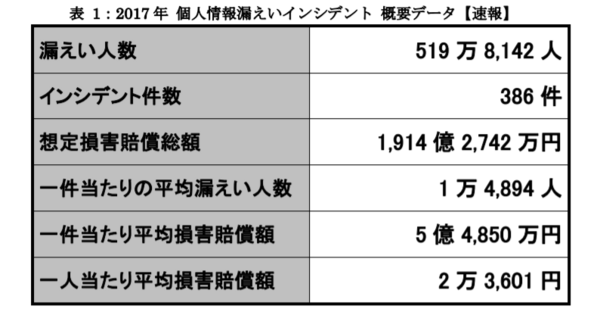

2017年度の情報漏えいに関わるインシデントは以下の通りとなっていて、一件あたりの平均損害賠償額は5億4850万円となっています。

損害賠償の他に、慰謝料の請求や、訴訟における弁護士費用もかかります。

損害は、ブランド価値の棄損、取引の停止、ビジネスチャンスの喪失、顧客離れなどが考えられます。下図に2017年度の情報漏えいインシデントの概要データをご紹介します。

これは報告があったもので作成してあるのですが、実際には報告のないものも存在するため、実害は計り知れません。

JVNは、Japan Vulnerablility Notesの略です。日本で使用されているソフトウェアなどの脆弱性関連情報とその対策情報を提供し、情報セキュリティ対策に資することを目的とする脆弱性対策情報ポータルサイトです。適時更新されるこちらのサイトを確認し、社内で使用されているミドルウエアやアプリケーションに該当するものについては、必要に応じてアップデートしてください。

JPCERTは、インターネットを介して発生する侵入やサービス妨害等のコンピュータセキュリティインシデントについて、日本国内に関するインシデント等の報告の受け付け、対応の支援、発生状況の把握、手口の分析、再発防止のための対策の検討や助言などを、技術的な立場から行なっています。下記のサイトからメーリングリストに登録すると、重要な注意喚起などをメールで受け取ることができるようになります。

https://www.jpcert.or.jp/announce.html

また、まず最初にやることは、重要資産の特定、それに対する集中的な投資です。

重要資産が特定できたら、そのOS、ミドルウェア、アプリケーションが常に最新の状態にあるか気を配ってください。それだけでも、セキュリティガバナンスは大きく違ってきます。

次回は、弱点5「物理セキュリティが存在しない」、弱点6「実は重要資産が存在する」について解説します。

2019年に紹介した、「中堅中小企業が狙われる理由と背景、7つの弱点と対策」の記事ですが、これに関連する具体的な攻撃の事例が見つかりました。主な事件の内容と対応策の提案を致します。

著者:中川菊徳

本ブログでは、中堅中小企業が狙われ攻撃が増加している事実とその背景、そして企業が抱える弱点と具体的な対策を連載形式でお伝えします。最終回は「サプライチェーンリスク」について解説します。

著者:中川菊徳

本ブログでは、中堅中小企業が狙われ攻撃が増加している事実とその背景、そして企業が抱える弱点と具体的な対策を連載形式でお伝えします。今回は、弱点5「物理セキュリティが存在しない」と弱点6「実は重要資産が存在する」について解説します。

著者:中川菊徳

本ブログでは、中堅中小企業が狙われ攻撃が増加している事実とその背景、そして企業が抱える弱点と具体的な対策を連載形式でお伝えします。今回は弱点3「攻撃に気付かない可能性が高い」と弱点4「セキュリティシステムが古い」について解説します。

著者:中川菊徳

第1回では、中堅中小企業が狙われ攻撃が増加している事実とその背景を解説しました。第2回以降は企業が抱える弱点と具体的な対策をお伝えします。

著者:中川菊徳