なぜ中堅中小企業が狙われるのか? 続編

2019年に紹介した、「中堅中小企業が狙われる理由と背景、7つの弱点と対策」の記事ですが、これに関連する具体的な攻撃の事例が見つかりました。主な事件の内容と対応策の提案を致します。

2019年に紹介した、「中堅中小企業が狙われる理由と背景、7つの弱点と対策」の記事ですが、これに関連する具体的な攻撃の事例が見つかりました。主な事件の内容と対応策の提案を致します。

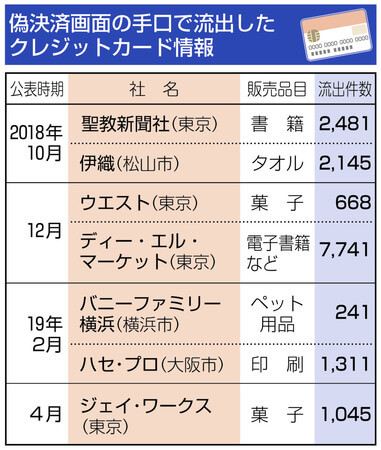

下記の表は、以前の連載でご紹介した7つの弱点の内、弱点4の「セキュリティシステムが古い」に類似する弱点を突かれて惨事となった具体的な事例です。

偽決済画面の手口で流出したクレジットカード情報

出典:https://www.tokyo-np.co.jp/article/national/list/201905/CK2019050902000278.html

状況を説明すると、ECサイトではその多くがEC-CUBEというシステムを使用しているのですが、現在はVersion4.0です。事件は主に2.0系のシステム上で発生しています。

https://www.ec-cube.net/user_data/news/201905/security_notice.pdf

株式会社イーシーキューブはかなり以前よりユーザーに対し、Version4.0を使用するように案内を出しており、また告知の中でも、Version2.x系には潜在的なセキュリティリスクがあるため、「早急なバージョンアップが必要」と繰り返し推奨していました。今回の事件はユーザー側が当該リスクを軽視して放置していたことに1次的な原因があります。

ユーザーに警告するバナーの例

出典:https://www.ec-cube.net/

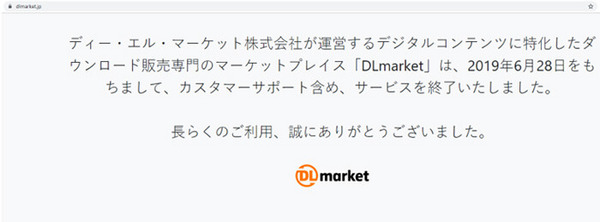

今回のインシデントにより、電子書籍を扱うディー・エル・マーケット社は多大な被害を受け、サイト運営を中止せざるを得ない結果となりました。下記のリンクからページを開いていただくと、「セキュリティインシデントが直接経営に損害を与える時代」だとということがご理解いただけると思います。

事業継続停止を告げるサイトページの事例(ディー・エル・マーケット社)

出典:https://www.dlmarket.jp/

攻撃の詳細を説明します。多くのオンラインショッピングサイトで使用されているEC-CUBEというEC構築システムは、2.0系と4.0系が存在し、2系ではミドルウェアとしてPHP5が使用されていました。そのPHP5ですが、2018年にサポートが終了し、2019年以降は既知のセキュリティリスクが修正されることなく放置されました。株式会社イーシーキューブは、事態の悪化を懸念し、早期に既存ユーザーに対しPHP7をサポートする4.0系への切り替えを告知していましたが、一部のユーザが切り替えを躊躇したことで、PHPの脆弱性を突かれ情報漏洩事件に発展してしまったのです。

攻撃には3つの方法が考えられます。

こういった攻撃の末に、何が起こるかというと、管理権限を奪取され、管理者権限で、ウェブページの内容を書き換えられてしまうのです。具体的にはリンクが変更され偽リンクをページ内に埋め込まれ、詐欺サイト(今回は偽決済画面)へと誘導されるといったことが発生します。

攻撃者の用意した偽決済画面では、個人情報を入力させ、攻撃者は個人情報をなんなく入手することになります。

対策としては、下記となります。

冒頭申し上げたように、攻撃の対象は、一部の大企業から、中堅中小企業へと攻撃の裾野が拡大しつつあります。対岸の火事として傍観していた攻撃を、いつしか自分が火の粉を浴びる可能性ができつつあるのです。

ここでご紹介した事例と対策の提案をご理解いただき、自社システムセキュリティの堅牢化を力強く推進していただけたらと思います。

ESET社はサイバーセキュリティの専門会社として30年にわたりこの分野のエキスパートとして活躍してまいりました。お困りの際には是非ご相談してください。

2019年に紹介した、「中堅中小企業が狙われる理由と背景、7つの弱点と対策」の記事ですが、これに関連する具体的な攻撃の事例が見つかりました。主な事件の内容と対応策の提案を致します。

著者:中川菊徳

本ブログでは、中堅中小企業が狙われ攻撃が増加している事実とその背景、そして企業が抱える弱点と具体的な対策を連載形式でお伝えします。最終回は「サプライチェーンリスク」について解説します。

著者:中川菊徳

本ブログでは、中堅中小企業が狙われ攻撃が増加している事実とその背景、そして企業が抱える弱点と具体的な対策を連載形式でお伝えします。今回は、弱点5「物理セキュリティが存在しない」と弱点6「実は重要資産が存在する」について解説します。

著者:中川菊徳

本ブログでは、中堅中小企業が狙われ攻撃が増加している事実とその背景、そして企業が抱える弱点と具体的な対策を連載形式でお伝えします。今回は弱点3「攻撃に気付かない可能性が高い」と弱点4「セキュリティシステムが古い」について解説します。

著者:中川菊徳

第1回では、中堅中小企業が狙われ攻撃が増加している事実とその背景を解説しました。第2回以降は企業が抱える弱点と具体的な対策をお伝えします。

著者:中川菊徳