サイバー犯罪組織InvisiMole、別の組織と結託し最新のツールセットを利用した攻撃を展開

ESETの研究者は、ベールに包まれていたサイバー犯罪組織InvisiMoleの攻撃の手法と、Gamaredon組織との関係を明らかにしました。

ESETの研究者は、ベールに包まれていたサイバー犯罪組織InvisiMoleの攻撃の手法と、Gamaredon組織との関係を明らかにしました。

ESETは、2018年にInvisiMole組織の活動を特定して報告していますが、その後も調査を継続し、東ヨーロッパの重要な組織を標的とした新しい攻撃を検出しました。攻撃を受けた組織と緊密に協力しながら調査を進め、InvisiMoleの戦術、ツール、および手順(TTP)に関連する最新のツールセットと、秘密のベールに包まれていた詳細を明らかにしました。

このブログでは、ESETのホワイトペーパー『InvisiMole: The hidden part of the story(サイバー犯罪組織InvisiMoleの攻撃の全容)』(英語のみ)で公開した内容の概要をお伝えします。

InvisiMoleグループは、少なくとも2013年から活動しているサイバー犯罪組織です。ESETでは、RC2CLとRC2FMの2つのバックドアについての情報をこれまでに公開しています。これらのバックドアにはさまざまなスパイ機能が実装されており、注意が必要でしたが、これまでどのように配信、拡散、またはシステムにインストールされたかは不明でした。

今回明らかになった最新の攻撃では、InvisiMoleは新しいツールセットを利用し、東ヨーロッパの軍事産業および外交を担う重要ないくつかの組織を標的にしています。ESETのテレメトリによると、2019年後半からこのレポートの執筆時まで攻撃が続いています。

ESETは、攻撃を受けた組織と協力して調査を進め、最新のInvisiMoleツールセットの動作を明らかにすることができました。

InvisiMoleの攻撃ツールが使用されたのは、別のサイバー攻撃組織であるGamaredonがすでにこれらの標的組織のネットワークに侵入し、おそらく管理者権限を奪取した後でした。これにより、InvisiMole組織は防御システムによる検出を回避しながら、ツールを動作させる独創的な方法を案出できたと考えられます。

たとえば、攻撃者は、悪意のあるシェルコードと正規のツールおよび脆弱な実行可能ファイルを組み合わせた、長いプロセスを実行します。C&Cとの通信を探知されないようにするため、DNSトンネリングを使用し、悪意のあるコンポーネントを確実に実行できるようしながらも、セキュリティ研究者によるマルウェアの検出を難しくしています。

調査の結果、InvisiMoleは、.NETダウンローダー(ESET製品ではMSIL/Pterodoとして検出)によってセキュリティが侵害されたシステムに配信されていることがわかりました。MSIL/Pterodoは、Gamaredonが用いているマルウェアです。Gamaredonは、少なくとも2013年から活動しており、急速に勢力を拡大し、攻撃を隠ぺいすることに労力をほとんど費やさないことも特徴です。ESETでは最近、Gamaredonの最新コンポーネントについてレポートをまとめています。最新のコンポーネントは、スピアフィッシングメールで配布され、マシンの情報を収集しながら、標的組織のネットワークで可能な限り水平方向に攻撃を拡散するために使用されています。

ESETの調査から、Gamaredonはさらにステルス性の高いペイロードを開発するために使用されていることが明らかになりました。ESETのテレメトリによると、攻撃者が特に重要であると見なしたGamaredonのいくつかの標的のマシンが、高度なInvisiMoleマルウェアに「アップグレード」されています。

ESETのホワイトペーパーで詳しく説明しているように、GamaredonとInvisiMoleが結託している証拠はありますが、これらは同一のサイバー犯罪組織ではなく、TTPが異なる2つの異なる組織であるとESETは考えています。

ESETは、侵入したネットワークでInvisiMoleマルウェアを拡散する次の3つの方法を確認して説明しています。

InvisiMoleは、トロイの木馬を仕込んだファイルを作成するために、侵入した組織からドキュメントまたはソフトウェアインストーラーを盗み、次にInvisiMoleのインストーラーを使用してファイルをバンドルした自己解凍アーカイブ(SFX)を作成します。元のファイルは、同じ名前、アイコン、メタデータのまま、攻撃用のバージョンに置き換えられます。ユーザーがこれらのファイルを共有および実行すると、攻撃が実行されます。

トロイの木馬が仕込まれたファイルがソフトウェアインストーラーであり、中央のサーバーに配置される場合(これは大規模組織でソフトウェアを展開する一般的な方法です)、この水平方向への拡散手法(ラテラルムーブメント)は特に大きな影響を及ぼします。このような手法で、InvisiMoleはこのサーバーを使用する多くのコンピュータに有機的に拡散されていきます。

拡散方法に関係なく、新しく侵入したマシンに展開される最初のInvisiMoleコンポーネントは常にInvisiMoleのTCPダウンローダーです。このTCPダウンローダーは、ツールセットに新たに追加されたものであり、次の攻撃段階を実行するコンポーネントをダウンロードします。

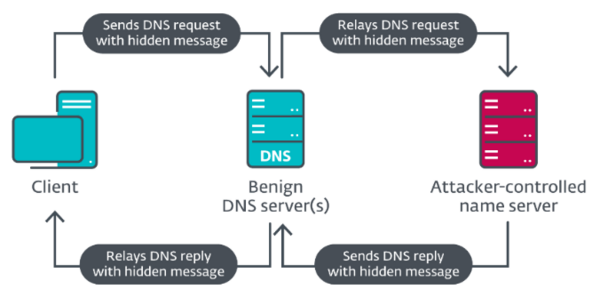

最新のInvisiMoleツールセットにはDNSダウンローダーも追加されています。これもTCPダウンローダーと同じ機能を備えていますが、マシンに秘密理にアクセスするために設計されています。DNSトンネリングと呼ばれる手法で、ステルス性の高い方法でC&Cと通信します(図2を参照)。

DNSトンネリングでは、セキュリティが侵害されたクライアントはC&Cサーバーに直接接続しません。被害者のマシンが通常通信する無害なDNSサーバーとのみ通信し、ドメインをIPアドレスに解決する要求を送信します。DNSサーバーは、要求にあるドメインを管理するネームサーバー(攻撃者が制御するネームサーバー)に接続し、その応答をクライアントに中継します。

実際のC&Cとの通信はDNSの要求と応答に埋め込まれていますが、通信を仲介する無害なDNSサーバーにはこの通信は認識されません。

最新のInvisiMoleツールセットの最も注目すべき特徴は、最終的なペイロード(更新されたRC2CMおよびRC2CLバックドア、および新しいTCPおよびDNSダウンローダー)を展開するまでの長い実行チェーンです。

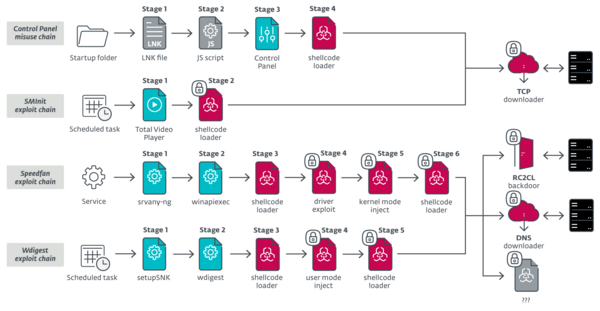

攻撃を受けたコンピュータのOSバージョンと、システムの管理者権限を奪取できたかどうかによって実行チェーンは異なります。ESETは、各状況で使用される以下の4つの実行チェーンの全容を明らかにしました。

これらの実行チェーンで使用される脆弱な実行可能ファイルは、すべてInvisiMoleによってシステムに導入されます。脆弱なドライバを使用するシナリオは、以前は仲間の研究者によって「Bring Your Own Vulnerable Driver(脆弱なドライバの持ち込み)」と呼ばれていました。ドライバのケース以外の場合は、「Bring Your Own Vulnerable Software(脆弱なソフトウェアの持ち込み)」とESETは命名しています。

これらの戦術については、ESETのホワイトペーパーの「実行チェーン」のセクションで詳しく説明しています。

図3はこれらの4つの実行チェーンの概要を示していますが、これらの実行チェーンでは、正規のツールが多く利用されており、各ユーザーのマシンが暗号化されています。InvisiMoleのオペレーターの戦術の特徴は、正規のツールをインストールし、その後の段階で悪意のあるペイロードをインストールすることです。

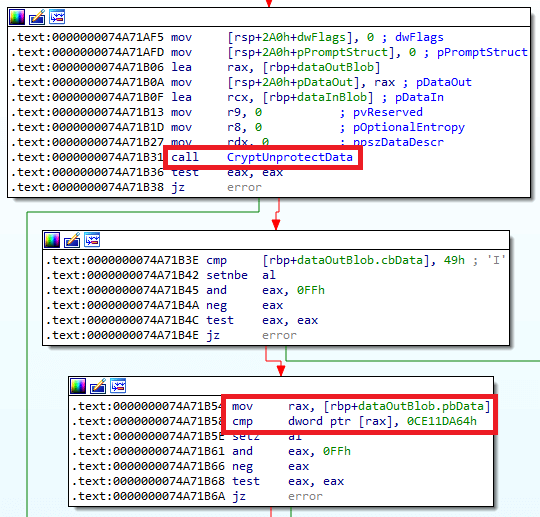

ペイロードを確実に実行し、各ユーザーのマシンでペイロードを個別に暗号化するために、InvisiMoleはデータ保護API(DPAPI)と呼ばれるWindowsの機能を使用します。特に以下の機能が使用されています。

この対称暗号方式は、ユーザーのログオンシークレットから導出されたキーを使用するため、データが暗号化された同じコンピュータで復号化する必要があります。

図4は、CryptUnprotectDataを使用して復号化し、復号化されたBlobがInvisiMoleの4バイトのマジック値で始まるかどうかを確認する、一般的なInvisiMoleローダーの一部を示しています。

セキュリティ研究者からペイロードを保護するために、Wi-FiパスワードやWebブラウザーでのログインパスワードなどの認証情報をローカルで保存するためのDPAPI機能をInvisiMoleは悪用しています。テレメトリやマルウェアを共有するプラットフォームでInvisiMoleのコンポーネントを見つけたとしても、被害者のコンピュータ以外では、解読できない仕組みになっています。

しかし、攻撃を受けた組織と直接協力できたことで、ESETはペイロードを復元でき、4つのInvisiMoleの実行チェーンの全容を解明できました。詳細については、ホワイトペーパーをご覧ください。

ESETが2018年にInvisiMoleについて初めて報告したときには、自身を隠ぺいする仕組みと複雑で多様な機能について明らかにしましたが、攻撃の全体像を把握するまでには至りませんでした。

2019年後半に新たな活動が確認され、ESETはベールに包まれていたInvisiMoleの攻撃を詳細に調査することができ、攻撃の全容を解明するために欠落していたパーツをつなぎ合わせることができました。このサイバー犯罪組織の最新のツールセットを分析したところ、InvisiMoleは防御システムに検出されないようにする特別なスキームを取り入れながら、開発を継続し大幅な改善を行っていることが分かりました。

ESETの調査では、これまで知られていなかったInvisiMoleとGamaredon組織との結託も明らかになりました。Gamaredonのマルウェアが標的のネットワークに侵入し、高度なInvisiMoleマルウェアを重要な標的に配信するために使用されていました。

ESETは、InvisiMoleのTTP(戦術、手法、手順)に関する詳細なレポートを公開しましたが、今後もこの組織の悪意のある活動を追跡していきます。

これらの攻撃に関するESETの検出名およびその他のセキュリティ侵害の痕跡は、ホワイトペーパー『InvisiMole: The hidden part of the story(サイバー犯罪組織InvisiMoleの攻撃の全容)』(英語のみ)で参照いただけます。

本調査に尽力したMatthieu Faou、Ladislav Janko、およびMichalPoslušnýに謝辞を表します。

注記: RC2FMおよびRC2CLバックドアの機能が多岐にわたっていることから、読みやすくするために、各バックドア別にATT&CKマッピングテーブルを記載します。最初のマッピングは、配信、水平移動移動、実行チェーン、および追加のペイロードのダウンロードに使用されるInvisiMoleの補助的なコンポーネントに関係しています。

InvisiMole

| 手段 | ID | 名前 | 説明 |

|---|---|---|---|

| 実行 | T1196 | コントロールパネルの項目 | InvisiMoleのローダーはCPLファイルとしてマスクされており、コントロールパネルの項目を悪用します。 |

| T1106 | APIによる実行 | InvisiMoleはShellExecuteWおよびCreateProcessW APIを使用してファイルを実行します。 | |

| T1129 | モジュールロードによる実行 | InvisiMoleは、コンポーネント(InvisiMole Blob)のカスタムローダーを実装します。 | |

| T1203 | クライアントでコードを実行のための脆弱性の悪用 | InvisiMoleは脆弱なTotal Video Playerソフトウェアとwdigest.dllライブラリを配信し、Total Video Playerではスタックオーバーフロ、wdigest.dllでは入力検証の脆弱性を悪用して、コードを秘密裏に実行します。 | |

| T1085 | Rundll32 | InvisiMoleは、実行チェーンの一部としてrundll32.exeを使用します。 | |

| T1053 | スケジュールタスク | InvisiMoleは、実行チェーンの一部としてWindowsタスクスケジューラを使用します。 | |

| T1064 | スクリプトの処理 | InvisiMoleは、実行チェーンの一部としてControl.jsという名前のJavaScriptファイルを使用します。 | |

| T1035 | サービスの実行 | InvisiMoleは、悪意のあるペイロードを実行する方法の1つとしてWindowsサービスを登録します。 | |

| T1204 | ユーザーによる実行 | InvisiMoleは、トロイの木馬を仕込んだソフトウェアとドキュメントの名前とアイコンを偽装して配信し、ユーザーが実行することを期待します。 | |

| 常駐化 | T1050 | 新しいサービス | InvisiMoleは、常駐するために、clr_optimization_v2.0.51527_X86という名前のWindowsサービスを登録します。 |

| T1060 | レジストリ実行キー/ スタートアップフォルダ | InvisiMoleはLNKファイルをスタートアップフォルダに配置して、ユーザーのマシンに常駐します。 | |

| T1053 | スケジュールタスク | InvisiMoleは、MSSTおよび\Microsoft\Windows\Autochk\Scheduledのスケジュールタスクによって、ユーザーのマシンに常駐します。 | |

| T1023 | ショートカットの改変 | InvisiMoleはLNKファイルをスタートアップフォルダに配置して、ユーザーのマシンに常駐します。 | |

| 権限昇格 | T1088 | ユーザーアカウント制御のバイパス | InvisiMoleはUACをバイパスし、権限を昇格できます。 |

| T1068 | 権限昇格のための攻撃 | InvisiMoleは、speedfan.sysドライバのCVE-2007-5633の脆弱性を悪用し、カーネルモード権限を取得します。 | |

| 防御システムの回避 | T1140 | ファイルまたは情報の難読化の解除/デコード | InvisiMoleは、XOR暗号の変種を使用して文字列を復号化します。InvisiMoleは、CryptUnprotectData APIと2つのキーのトリプルDESを使用してコンポーネントを復号化します。 |

| T1480 | 実行ガードレール | InvisiMoleはデータ保護APIを使用して、ユーザーのコンピュータにあるコンポーネントを暗号化し、検出を回避して、侵入した特定のコンピュータでのみペイロードを復号化(およびロード)できるようにします。 | |

| T1143 | 隠しウィンドウ | InvisiMoleは隠しウィンドウで正規のツールを実行し、これにより悪意のあるInvisiMoleコンポーネントを実行します。 | |

| T1066 | ツールからの痕跡の削除 | InvisiMoleは、検出を回避するために技術的な改良を行っています。 | |

| T1202 | 間接的なコマンド実行 | InvisiMoleは、Windows API関数を間接的に実行するためにwinapiexecツールを使用します。 | |

| T1027 | ファイルまたは情報の難読化 | InvisiMoleは文字列とコードを難読化して分析を困難にし、コンポーネントを暗号化して検出を妨害します。 | |

| T1055 | プロセスの挿入 | InvisiMoleは、改良されたListPlanting技術を使用し、APCキューを使用して、信頼されるプロセスにコードを挿入します。 | |

| T1108 | アクセスの二重化 | InvisiMoleは、侵入した1台のコンピュータで複数のバックドアを展開します。 | |

| T1085 | Rundll32 | InvisiMoleは、実行チェーンの一部としてrundll32.exeを使用します。 | |

| T1064 | スクリプトの使用 | InvisiMoleのローダーは、常駐化するための処理の一環としてJavaScriptスクリプトを使用します。 | |

| T1063 | セキュリティソフトウェアの検出 | InvisiMoleのDNSプラグインは、選択したネットワークスニファが実行されていることを検出すると、C&Cサーバーへの接続を回避します。 | |

| T1099 | タイムスタンプ | InvisiMoleは、作成または変更したファイルのタイムスタンプを改変します。 | |

| T1036 | なりすまし | InvisiMoleは、ドロッパーを正規のソフトウェアまたはドキュメントのように偽装し、正規のように見えるサービス名で自分を登録して、自分自身を隠ぺいします。 | |

| 検出 | T1046 | ネットワークサービスのスキャン | InvisiMoleは、オープンポートおよびBlueKeepの脆弱性があるホストを検索するために、PortscanおよびBlueKeepコンポーネントを使用して、侵入したネットワークでネットワークスキャンを実行します。 |

| T1518 | ソフトウェアの検出 | InvisiMoleのDNSダウンローダーは、一部のネットワークスニファツールの検出を試み、スニファの実行が検出された場合はそのネットワークトラフィックを一時停止します。 | |

| T1082 | システム情報の検出 | InvisiMoleのDNSダウンローダーは、コンピュータ名とシステムボリュームのシリアル番号を収集します。 | |

| T1124 | システム時間の検出 | InvisiMoleは、ユーザーのマシンからタイムスタンプを収集できます。 | |

| 水平移動 | T1210 | リモートサービスの攻撃 | InvisiMoleは、EternalBlueおよびBlueKeepの脆弱性を悪用し、水平方向に移動します。 |

| T1080 | 共有コンテンツの汚染 | InvisiMoleは、侵入したネットワークにある正規のソフトウェアまたはドキュメントをトロイの木馬を仕込んだバージョンに置き換え、ネットワーク内で自身を増殖します。 | |

| C&C | T1043 | 一般的に使用されるポート | InvisiMoleのダウンローダーは、C&Cとの通信にポート443を使用します。InvisiMoleのDNSプラグインは、C&Cとの通信にポート53を使用します。 |

| T1090 | 接続プロキシ | InvisiMoleのTCPダウンローダーは、C&Cとの通信に構成したプロキシサーバーを利用できます。 | |

| T1024 | 独自の暗号化プロトコル | InvisiMoleのTCPおよびDNSダウンローダーは、ネットワーク通信の暗号化に独自の暗号化プロトコルを使用します。 | |

| T1132 | データのエンコード | InvisiMoleのダウンローダーは、C&Cとの通信にポート443を使用します。InvisiMoleのDNSプラグインは、C&Cとの通信にポート53を使用します。 | |

| T1008 | フォールバックチャネル | InvisiMoleのTCPおよびDNSダウンローダーは、複数のC&Cサーバーを使用して構成されます。 | |

| T1105 | リモートファイルのコピー | InvisiMoleのTCPおよびDNSダウンローダーは、侵入したシステムで実行する追加のファイルをダウンロードできます。 | |

| T1071 | 標準アプリケーションレイヤープロトコル | InvisiMoleのDNSダウンローダーは、C&Cとの通信にDNSプロトコルを使用します。 | |

| T1095 | 標準の非アプリケーションレイヤープロトコル | InvisiMoleのTCPダウンローダーは、C&Cとの通信にTCPプロトコルを使用します。 | |

| T1065 | 一般的に使用されないポート | InvisiMoleのTCPダウンローダーは、C&Cとの通信にポート1922を使用します。 |

RC2CLバックドア

| 手段 | ID | 名前 | 説明 |

|---|---|---|---|

| 実行 | T1059 | コマンドラインインターフェイス | RC2CLバックドアは、リモートシェルを作成してコマンドを実行できます。 |

| T1106 | APIによる実行 | RC2CLバックドアは、CreateProcessおよびCreateProcessAsUser APIを使用してファイルを実行します。 | |

| 権限昇格 | T1134 | アクセストークンの操作 | RC2CLバックドアは、CreateProcessAsUser APIを使用して、別のユーザーまたはプロセスのコンテキストで新しいプロセスを開始できます。 |

| T1088 | ユーザーアカウント制御のバイパス | RC2CLバックドアは、UACを無効にしてバイパスし、権限を昇格できます。 | |

| 防御システムの回避 | T1090 | 接続プロキシ | RC2CLバックドアは、侵入した他のコンピュータとC&Cサーバー間の通信を中継するプロキシとして構成できます。 |

| T1140 | ファイルまたは情報の難読化の解除/デコード | RC2CLバックドアは、XOR暗号の変種を使用して文字列を復号化します。 | |

| T1143 | セキュリティツールの無効化 | RC2CLバックドアは、Windowsファイアウォールを無効にできます。 | |

| T1107 | ファイルの削除 | RC2CLバックドアは、削除コマンドによって、ドロップした痕跡およびファイルをオンデマンドで削除できます。 RC2CLバックドアはファイルを削除して、フォレンジック分析を阻止できます。 | |

| T1112 | レジストリの改変 | RC2CLバックドアは、レジストリキーに自身の構成を隠します。 | |

| T1027 | ファイルまたは情報の難読化 | RC2CLバックドアは文字列とコードを難読化/暗号化して、分析をより困難にします。 | |

| T1099 | タイムスタンプ | RC2CLバックドアは、作成/変更するファイルのタイムスタンプを変更します。 | |

| T1497 | 仮想化環境の検出/サンドボックスの回避 | RC2CLバックドアは仮想化環境を検出できます。 | |

| 検出 | T1087 | アカウントの検出 | IRC2CLバックドアは、アカウント情報とセッション情報をリストできます。 |

| T1010 | アプリケーションウィンドウの検出 | RC2CLバックドアは、アクティブなウィンドウに関する情報をリストできます。 | |

| T1083 | ファイルとディレクトリの検出 | RC2CLバックドアは、ファイル、特に最近開いたファイルをリストし、マッピング/マッピング解除されたドライブに関する情報をリストできます。 | |

| T1046 | ネットワークサービスのスキャン | RC2CLバックドアは、侵入したネットワークをスキャンして、EternalBlueに脆弱なホストを探します。 | |

| T1057 | プロセスの検出 | RC2CLバックドアは実行中のプロセスをリストできます。 | |

| T1012 | レジストリのクエリ | RC2CLバックドアは、レジストリをクエリして、インストールされたソフトウェア、ユーザーがアクセスしたアプリケーション、ユーザーログイン/システムの起動時に実行されたアプリケーション、最近開いたファイルに関する情報を取得できます。 | |

| T1063 | セキュリティソフトウェアの検出 | RC2CLバックドアは、Bitdefenderファイアウォールが有効になっている場合、または一部のアンチウイルスプロセスが実行されていることを検出すると、自身の動作を変更します。 | |

| T1518 | ソフトウェアの検出 | RC2CLバックドアは、インストールされたソフトウェア、ユーザーが最近アクセスしたソフトウェア、各ユーザーログインまたは各システムの起動時に実行されたソフトウェアをリストできます。 | |

| T1082 | システム情報の検出 | RC2CLバックドアは、読み込まれたドライバ、コンピュータ名、OSバージョン、メモリステータス、ローカル時刻、システムおよびプロセスのDEPポリシーに関する情報をリストできます。 | |

| T1016 | システムネットワーク構成の検出 | RC2CLバックドアはIPテーブル、構成されたプロキシ情報、ユーザーの地理的な位置情報を把握するために有効化された無線ネットワークに関する情報をリストできます。 | |

| T1007 | システムサービスの検出 | RC2CLバックドアは、システムサービス情報をリストできます。 | |

| 収集 | T1123 | リモートファイルのコピー | InvisiMoleのTCPおよびDNSダウンローダーは、侵入したシステムで実行する追加のファイルをダウンロードできます。 |

| T1005 | ローカルシステムのデータ | RC2CLバックドアは、システムからデータを収集し、指定されたディレクトリの変更を監視できます。 | |

| T1074 | 段階的なデータの盗み出し | RC2CLバックドアは、収集したデータを中央の場所に保存して、後で抽出できます。 | |

| T1113 | スクリーンキャプチャ | RC2CLバックドアは、ユーザーの画面のスクリーンショットをキャプチャできます。RC2CLバックドアは、別のウィンドウのスクリーンショットをキャプチャすることもできます。 | |

| T1125 | ビデオキャプチャ | RC2CLバックドアは、ユーザーWebカメラにアクセスし、写真をキャプチャしたり、ビデオを録画したりできます。 | |

| C&C | T1008 | フォールバックチャネル | RC2CLバックドアは、複数のC&Cサーバーを使用して構成されます。バックドアコマンドを使用して、リストを拡張し、使用するC&Cサーバーを変更できます。 |

| T1105 | リモートファイルのコピー | InvisiMoleは、侵入したシステムで実行する追加のファイルをダウンロードできます。 | |

| T1065 | 一般的に使用されないポート | RC2CLバックドアは、C&Cとの通信にポート1922を使用します。 | |

| データの盗み出し | T1002 | データの暗号化 | RC2CLバックドアはzlibおよびSFXアーカイブを作成できます。正規のWinRARツールをコピーして、圧縮と解凍に使用します。 |

| T1022 | データの暗号化 | RC2CLバックドアは、XOR暗号の変種を使用してデータを暗号化します。 | |

| T1041 | C&Cチャネルによるデータの盗み出し | RC2CLバックドアは、C&Cチャネルから収集した情報を盗み出します。 |

RC2FMバックドア

| 手段 | ID | 名前 | 説明 |

|---|---|---|---|

| 実行 | T1059 | コマンドラインインターフェイス | RC2FMバックドアは、リモートシェルを作成してコマンドを実行できます。 |

| T1106 | APIによる実行 | RC2FMバックドアは、ShellExecuteおよびCreateProcess APIを使用してファイルを実行するコマンドをサポートします。 | |

| 権限昇格 | T1088 | ユーザーアカウント制御のバイパス | RC2FMバックドアは、UACを無効にしてバイパスし、権限を昇格できます。 |

| 防御システムの回避 | T1140 | ファイルまたは情報の難読化の解除/デコード | RC2FMバックドアは、XOR暗号の変種を使用して文字列を復号化します。。 |

| T1107 | ファイルの削除 | RC2FMバックドアは、バックドアは、削除コマンドによって、ドロップした痕跡およびファイルをオンデマンドで削除できます | |

| T1143 | 非表示ウィンドウ | RC2FMバックドアは、CREATE_NO_WINDOWフラグを使用して、非表示ウィンドウでマルウェアを実行します。 | |

| T1112 | レジストリの改変 | RC2FMバックドアは、レジストリキーに自身の構成を隠します。 | |

| T1027 | ファイルまたは情報の難読化 | RC2FMバックドアは文字列とコードを難読化/暗号化して、分析をより困難にします。 | |

| T1055 | プロセスの挿入 | RC2FMバックドアは、ctfmon.exe、dwm.exe、sihost.exeおよびtaskhost.exeプロセスに自身を挿入できます。 | |

| T1085 | Rundll32 | RC2FMバックドアはrundll32.exeを使用して、自身を挿入するスタブDLLをロードします。 | |

| T1099 | タイムスタンプ | RC2FMバックドアは、作成/変更するファイルのタイムスタンプを変更します。 | |

| T1497 | 仮想化環境の検出/サンドボックスの回避 | RC2FMバックドアは、仮想化環境を検出できます。 | |

| 検出 | T1083 | ファイルとディレクトリの検出 | RC2FMバックドアは、マッピングされたドライブに関する情報を収集します。特定のフォルダにあるファイルもリストできます。 |

| T1135 | ネットワーク共有の検出 | RC2FMバックドアは、接続されているネットワーク共有をリストできます。 | |

| T1057 | プロセスの検出 | RC2FMバックドアは実行中のプロセスをリストできます。 | |

| T1082 | システム情報の検出 | RC2FMバックドアは、コンピュータ名とシステムボリュームシリアル番号を収集します。 | |

| T1016 | システムネットワーク構成の検出 | RC2FMバックドアは、構成されたプロキシサーバーに関する情報をリストします。 | |

| 収集 | T1123 | オーディオキャプチャ | RC2FMバックドアは、コンピュータのマイクからの音声を録音できます。RC2FMは、録音をMP3でエンコードするために正規のlame.dllを悪用します。 |

| T1125 | リムーバブルメディアのデータ | RC2FMバックドアは、接続されているMTPデバイスからjpegファイルを収集できます。 | |

| T1056 | 入力キャプチャ | RC2FMバックドアはキーストロークを収集できます。 | |

| T1113 | スクリーンキャプチャ | RC2FMバックドアは、ユーザーの画面のスクリーンショットをキャプチャできます。 | |

| C&C | T1043 | 一般的に使用されるポート | RC2FMバックドアは、C&Cとの通信にポート80を使用します。 |

| T1090 | 接続プロキシ | RC2FMバックドアは、C&Cサーバー直接接続できない場合に、ローカルシステムで構成されるプロキシを使用して、インストールされているブラウザーやポータブルブラウザからアクセスします。 | |

| T1008 | フォールバックチャネル | RC2FMバックドアは、複数のC&Cサーバーを使用して構成されます。バックドアのコマンドによってC&Cサーバーを更新することが可能です。 | |

| T1105 | リモートファイルのコピー | InvisiMoleは、侵入先のシステムで実行される追加のファイルをダウンロードできます。 | |

| T1071 | 標準アプリケーションレイヤープロトコル | RC2FMバックドアは、C&Cとの通信にHTTPを使用します。 | |

| データの盗み出し | T1022 | データの暗号化 | RC2FMバックドアは、XOR暗号の変種を使用してデータを暗号化します。 |

| T1041 | C&Cチャネルによるデータの盗み出し | RC2FMバックドアは、C&Cチャネルから収集した情報を盗み出します。 |