ESETの保護機能にイライラを募らせるEmotet

ESET Corporate Blog 5 Feb 2020

ESET Corporate Blog 5 Feb 2020

2019年、Emotetは悪意のある電子メールを拡散させ、Ryukなどのランサムウェアを配信し、その悪評を広めました。

Emotetはマルウェアの一種であり、2014年にはじめて確認されました。当時はオンラインバンクの認証情報を盗むバンキングトロジャンとしてのマルウェアでしたが、2017年ごろからは役割が大きく変わっています。現在のEmotetは、さまざまなマルウェアの感染・拡散を行うマルウェアのインフラ・プラットフォームとして活動するように進化しました。時代の流れにあわせて形を変えながら動き続ける悪質なマルウェアとなっています。

Emotetの大きな特徴は、次の3つです。

最近の攻撃では、Emotetを操る攻撃者はクリスマスパーティーへの招待状を装った非常に巧妙なフィッシングメールを作成しています。また、別の招待状では、2019 年の米タイム誌の「パーソン・オブ・ザ・イヤー」に選ばれたグレタ・トゥーンベリ(Greta Ernman Thunberg)さんを支援したいと考える人の願望を悪用し、気候変動に対する無政策に対するデモに参加するように呼び掛ける招待状を作成しました。

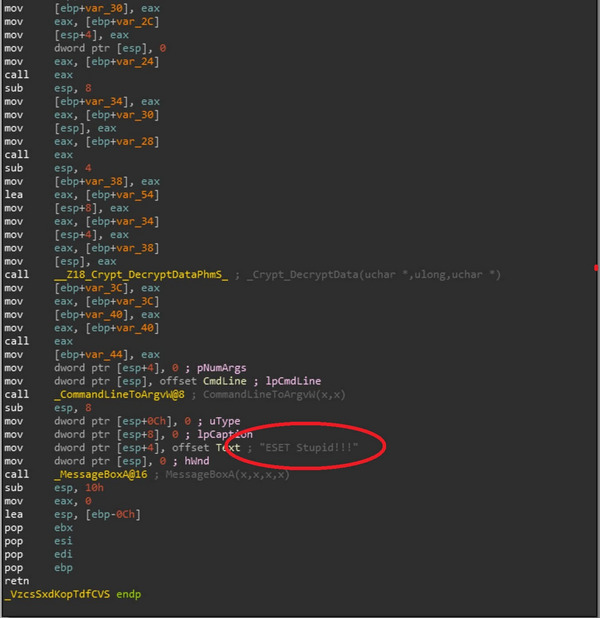

さて、ここに興味深い事実をご紹介します。Emotetは、ESETに対して怒り心頭のようです。その証拠に、Emotetの作成者は、コードに罵りのコメントを残し、ESETに対する不満を解消したり、憂さを晴らしたりしています。

ESETの検出テクノロジーにより、Emotetとすべての亜種が完全にブロックされてしまう状況が、彼らを窮地に陥れているのです。

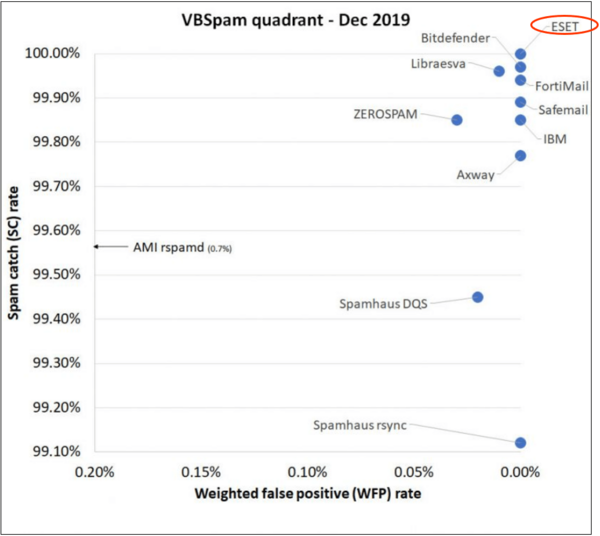

Emotetによる巧妙なソーシャルエンジニアリング手法は、サイバー攻撃に対する従業員の意識と、企業が導入しているセキュリティシステムの効果を問い正してしているとも言えます。Virus Bulletin(https://www.virusbulletin.com/)による最近の調査によると、Emotetは市場にある多くの電子メールセキュリティ製品を回避して攻撃を続けています。Virus Bulletinは、「Emotetに感染している悪意のあるファイルが添付されたメールは、未だにブロックするのが最も困難である」と報告しています。

ESET Mail Security for Microsoft Exchange Serverを利用されているビジネスユーザーにとって幸いなことに、VBSpamテストでは、スパム、フィッシング、マルウェアの検出率は競合他社の中でESETが最も高く、誤検知率も最も低いことが示されています。

下記のグラフは、特に重要な指標であり、Emotetによる攻撃が継続している中で、企業が自社の保護対策能力を評価する上でとても必要です。

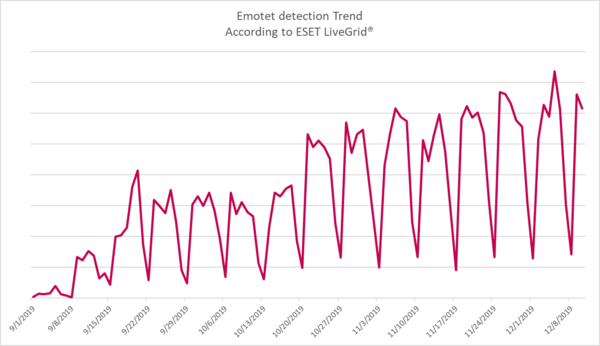

2019年9月から12月までのESETLiveGrid®におけるEmotetの検出は上昇傾向を示しています。

このテレメトリデータは、ESET製品で保護されているデバイスは、侵害される可能性がある前にEmotetを検出してブロックすることを示しており、Emotetに対する保護レベルを把握できる優れた指標です。

悪意のある電子メールを送信し、添付されているWord文書をダウンロードさせる方法は、Emotetがデバイスを侵害する方法のひとつですが、これらの操作を行っただけでは、必ずしも、コンピューターのセキュリティが侵害されるわけではありません。電子メールの添付ファイルを開くときのデフォルトのセキュリティ設定では、マクロを無効にし、「保護ビュー」を使用し、添付ファイルを無害化します。

しかし、ESETがEmotetを検出してブロックする方法を深く理解するために、さらに詳しく掘り下げてみましょう。

難読化のレベルによりますが、添付ファイルを開かなくても、サンドボックス分析とレピュテーションの照会によって、悪意のある添付ファイルを検出できます。ESETLiveGrid®は、クラウドで機械学習による分析を実行するために、ESETで保護されている世界中にある数百万台のエンドポイントから送信された悪意がある可能性のある検体を収集します。検体から収集された情報は、ESETLiveGrid®のレピュテーションシステムで共有され、世界のさまざまな地域で検出された脅威からユーザーを継続的に保護します。

Emotetの場合、ユーザーが悪意のある添付ファイルを開き、誤ってマクロを有効にすると、悪意のある別のファイルをダウンロードするために、攻撃者が管理しているドメインへの接続を試行するPowerShellコマンドが実行されます。このようなマクロコードによって発生する悪意のある挙動は、ESETのホストベースの侵入防止システム(HIPS)やDNA検出などのセキュリティレイヤーによって検出および監視できます。

HIPSは、多くのESET製品に組み込まれている挙動ベースの検出フレームワークであり、詳細な検査な実行したりブロックしたりする必要がある疑わしい挙動について、下位レベルのAPI呼び出しを監視する高度な機能を提供します。

HIPSは、悪意のある挙動の特性を判別するESET DNA検出テクノロジーと連携し、Emotetを極めて効果的にブロックできます。

クラウド型ゼロデイ攻撃対策製品のESET Dynamic Threat Defenseを導入すると、企業は、ネットワーク防御を強化でき、従業員のマシンでEmotetに感染している電子メールを処理する必要がなくなるという利点があります。ESET Dynamic Threat Defenseは、クラウドサンドボックスを使用して数分で悪意のあるファイルをテストでき、ネットワークへのマルウェアの侵入を最初に防止できます。

これらの機能は、ESETの高度なソリューションに実装されているセキュリティレイヤーの一部に過ぎません。これらの機能によって、Emotetのような攻撃を背後で操るサイバー犯罪者は、目的を達成することが困難になります。Emotetが2019年に復活したことは間違いありません。2020年にもEmotetによる攻撃は増加する傾向にあり、企業はセキュリティ対策を一層拡充する必要があります。

世界各国にある1億1,000万を超えるセンサーからデータを収集するESET Threat Intelligence(ETI)サービスに加入いただくと、侵害されたドメインやC&Cサーバーアドレスなどの最新のEmotetマルウェアの侵害の痕跡(IoC)を入手できます。