ESET、銀行を標的とするトロイの木馬「Grandoreiro」を解体するためのグローバル作戦に参加

ESETは技術的な分析、統計情報、既知のC&Cサーバーの情報を提供し、被害状況の一部を把握するのに貢献しました。

ESET Research 22 Feb 2024

ESETは技術的な分析、統計情報、既知のC&Cサーバーの情報を提供し、被害状況の一部を把握するのに貢献しました。

ESET Research 22 Feb 2024

ESETは、Grandoreiroボットネットを解体する目的でブラジル連邦警察に協力しました。ESETは、技術分析、統計情報、既知のコマンド&コントロールサーバーのドメイン名とIPアドレス情報を提供し、このプロジェクトに貢献しました。Grandoreiroのネットワークプロトコルに設計上の欠陥が見つかったことで、ESETの研究者は被害状況の一部を把握することもできました。

ESETの自動システムは、何万件ものGrandoreiroの検体を処理してきました。2020年10月頃からこのマルウェアが使用しているドメイン生成アルゴリズム(DGA)は、毎日、1つのメインドメインと、オプションで複数のフェイルセーフドメインを生成していました。GrandoreiroがC&Cサーバーと通信する唯一の方法がDGAです。このDGAは、現在の日付の他に、静的な構成も受け入れます。このブログを執筆している時点で105個の構成が確認されています。

Grandoreiroのオペレーターは、ネットワークインフラをホスティングするのにAzureやAWSなどのクラウドプロバイダーを利用しています。ESETの研究者は、これらのサーバーを設定したアカウントを特定することにつながったデータを提供しています。ブラジル連邦警察が、これらの情報を元に捜査を進めた結果、これらのサーバーの管理者が特定され逮捕されました。このブログでは、この解体作戦を実行し、法執行機関を支援するデータをESETがどのように入手したかを説明します。

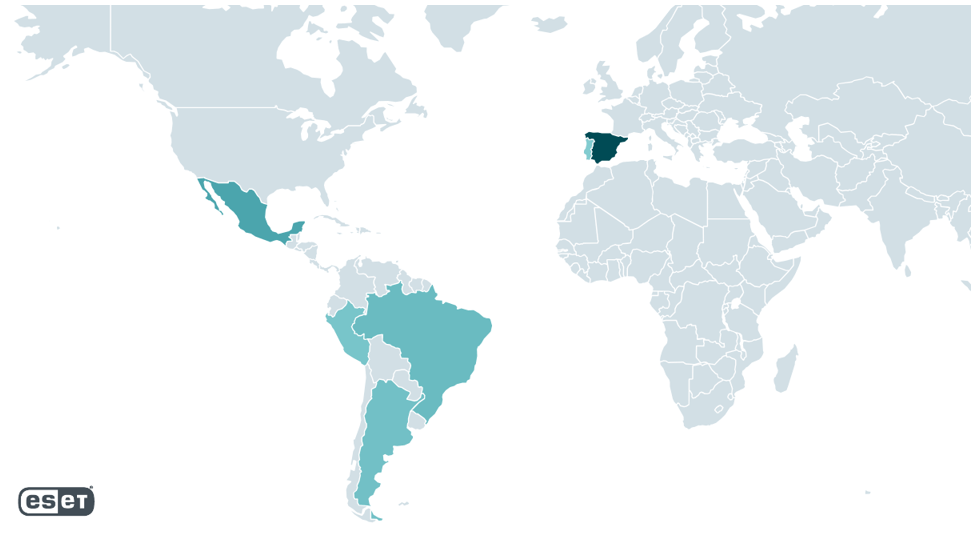

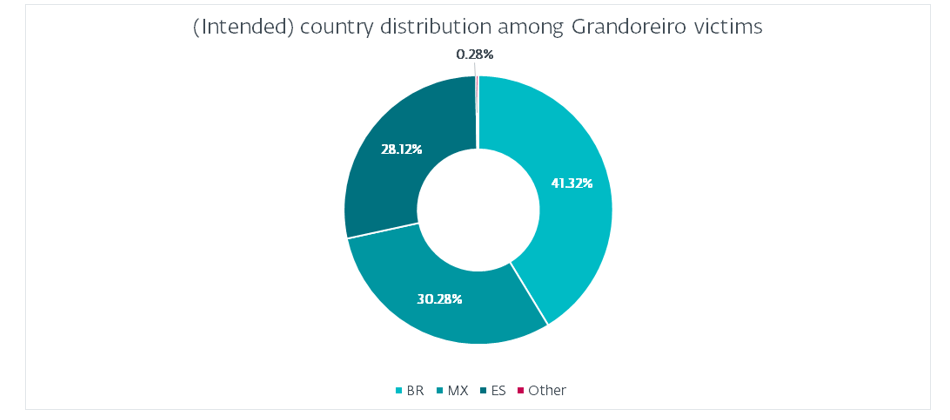

Grandoreiroは、ラテンアメリカで銀行を標的とする数多くあるトロイの木馬の1つです。Grandoreiroは、少なくとも2017年から活動しています。ESETの研究者はそれ以来、このサイバー攻撃グループの活動を詳しく追跡してきました。Grandoreiroは当初、ブラジルとメキシコの企業を標的としていましたが、2019年からはスペインの企業も標的にするようになりました(図1)。2020年から2022年にかけてはスペインの企業が最も多く標的になりましたが、2023年にはメキシコとアルゼンチンの企業が主に狙われるようになりました。

Grandoreiroの機能については、ESETが2020年にこちらのブログで説明したときからほとんど変わっていません。このセクションでは、マルウェアの機能の概要について説明します。また、主に新しいDGAのロジックになりますが、いくつかの変更点については後述します。

銀行を標的とするラテンアメリカのトロイの木馬は、マシンの侵害に成功すると、通常、リモートサーバーにHTTP GETリクエストを実行し、侵害したマシンに関する基本情報を送信します。Grandoreiroの古いバージョンではこの機能が実装されていましたが、開発者はこの機能を削除しています。

Grandoreiroは定期的にフォアグラウンドウィンドウ(ユーザーが現在作業しているウィンドウ)を監視し、Webブラウザプロセスに関連するウィンドウを見つけます。このようなウィンドウが見つかり、そのウィンドウの名前が、ハードコードされている銀行関連の文字列リストと一致すると、このマルウェアはC&Cサーバーとの通信を開始し、終了するまで少なくとも1秒に1回の頻度でリクエストを送信します。

標的ユーザーから金銭を窃取するには、オペレーターは侵害したマシンを手動で操作しなければなりません。このマルウェアは、以下の処理を可能にします。

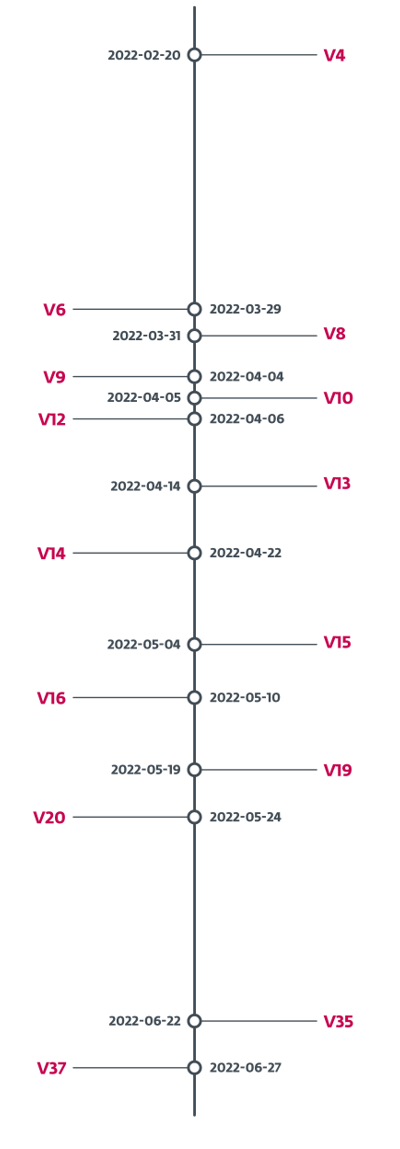

Grandoreiroは、急速に、そして絶え間なく進化しています。時には、1週間に新しいビルド(バージョン)が何度も作成されることもあり、すべてを追跡して把握することが難しい場合もありました。それを裏付けるように、2022年2月GrandoreiroのオペレーターはバイナリにバージョンIDを追加しています。図2は、バージョンIDが非常に早く変化していることを示しています。2022年2月から2022年6月までの間、平均すると4日おきに新しいバージョンが登場しています。2022年5月24日から2022年6月22日までの約1か月間でも、PEのコンパイル数が進んだ新しい検体が引き続き確認されていますが、これらにはバージョンIDは付けられていませんでした。2022年6月27日に、バージョンIDはV37に変更され、それ以降は変更されていないことから、この機能は削除されたとESETは結論付けています。

銀行を標的とするラテンアメリカのトロイの木馬には、 多くの共通点があります。Grandoreiroは他のラテンアメリカのこれらのトロイの木馬と類似しています。その主な特徴は、そのコア機能と、MSIインストーラー内にダウンローダーをバンドルしていることです。過去には、 MekotioやVadokristとダウンローダーが共有されるケースもいくつか見られていましたが、ここ2年間は確認されていません。銀行を標的とするGrandoreiroトロイの木馬が、他の系統と大きく異なる点は、バイナリパディングと呼ばれる仕組みを採用していることです。これは、最終的な実行ファイルに不要なバイナリデータを追加してファイルサイズを拡大し、セキュリティソリューションの検出を無効化または回避する独自の仕組みです。この仕組みについては、2020年のESETブログで詳しく説明しています。その後、Grandoreiroのオペレーターは、ダウンローダーにも分析を妨害するための手法を追加するようになりました。驚くべきことに、2023年第3四半期に、この機能はこのトロイの木馬やダウンローダーのバイナリから完全に削除されており、それからは観測されていません。

2022年2月から、ESETは最初の主力の系統とは大きく異なる Grandoreiroの2つ目の亜種を追跡しています。2022年の3月、5月、6月に小規模なキャンペーンが実行されました。C&Cサーバードメインの大半が解決されていないこと、コア機能が頻繁に変更されていること、ネットワークプロトコルが正しく機能していないことから、この亜種は現在も開発中であると考えられます。そのため、このブログでは主力の系統について主に説明します。

ESETのシステムは、特定のマルウェア系統を自動的かつ長期的に追跡するように設計されています。このシステムでは、2017年末からGrandoreiroの監視を開始し、バージョン情報、C&Cサーバー、標的を追跡し、そして2020年末からはDGAの構成を取得しています。

DGAの構成は、Grandoreiroのバイナリにハードコードされています。各構成は、dga_idとESETが呼んでいる文字列で参照できます。DGAで異なる構成を使用すると、異なるドメインが生成されます。DGAの仕組みについては、後のセクションで詳しく説明します。

ESETは、既知のGrandoreiroの検体から合計で105種類のdga_idを取得しています。これらの79個の構成は、ESETが追跡しているときに、少なくとも一度、アクティブなC&CサーバーのIPアドレスに解決されるドメインを生成しています。

生成されたドメインは、「No-IP」のダイナミックDNSサービス(DDNS)から登録されています。Grandoreiroのオペレーターは、このサービスを乱用し、ドメイン生成アルゴリズム(DGA)に対応するようにそのドメインを頻繁に変更し、IPアドレスを自由に変更しています。これらのドメインが解決するIPアドレスの大部分は、主にAWSやAzureなどのクラウドプロバイダーによって提供されています。表 1に、GrandoreiroのC&Cサーバーに使用されるIPアドレスに関する統計の一部を示します。

| 情報 | 平均 | 最小 | 最大 |

|---|---|---|---|

| 1日に生成される新しいC&CのIPアドレス数 | 3 | 1 | 34 |

| 1日に生成されるアクティブなC&CのIPアドレス数 | 13 | 1 | 27 |

| C&CのIPアドレスの使用期間(日単位) | 5 | 1 | 425 |

表 1. ESETがGrandoreiroの追跡を開始してから収集したC&CのIPアドレスに関する統計情報

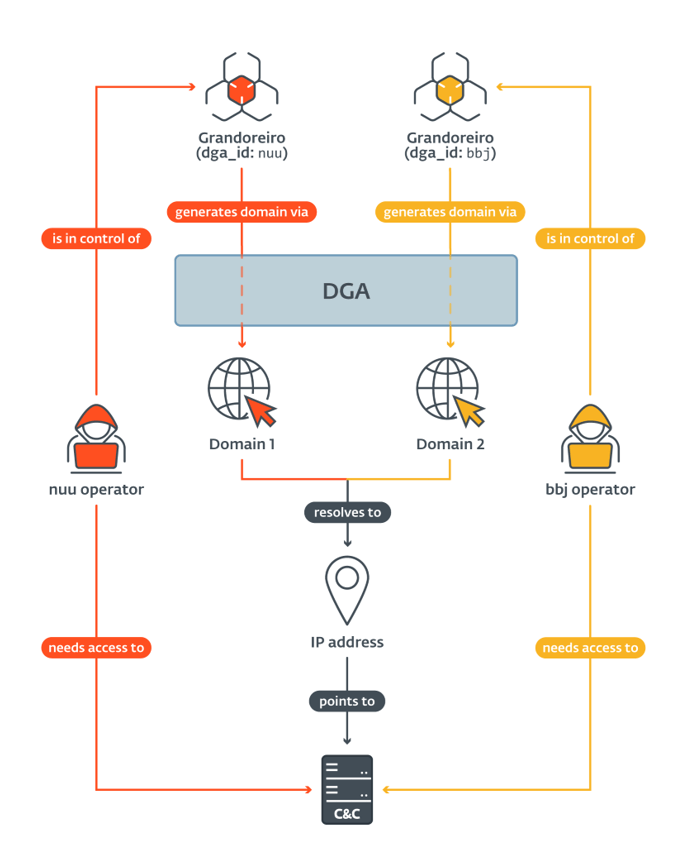

ESETが、生成されたドメインと関連するIPアドレスの追跡を始めて間もなく、異なる構成のDGAによって生成された多くのドメインが、同じIPアドレスに解決されていることが分かりました(図3)。つまり、異なるdga_idが設定されていたGrandoreiroの検体によって侵害された被害者は、その日にすべて同じC&Cサーバーに接続していたことになります。この現象は偶然ではなく、追跡中、ほぼ毎日のように観察されていました。

数日後に別のdga_idによってIPアドレスが再利用されるケースも稀にありました。この場合のみ、Grandoreiroが接続を確立するために使用するパラメータも同じように変更されています。このパラメータについては後述します。これは、その間にC&Cサーバーが再インストールまたは再構成されたことを意味します。

ESETは、dga_idは各DGA構成に対して固有であると考えていました。しかし、同じdga_idを使用する2組の異なる構成が観測されたことで、この想定は間違っていたことが分かりました。表 2は、「jjk」と「gh」の両方を示しています。「jjk」と「jjk(2)」は、2つの異なるDGA構成に対応していますが、「gh」と「gh(2)」とも同じになっています。

表 2に、ESETが観測できたクラスタを示します。少なくとも1つのIPアドレスを共有するすべてのDGA構成が同じクラスタに含まれます。関連するdga_idのリストも表示します。すべての被害者の1%未満のクラスタは無視されています。

| クラスタID | dga_idのリスト | クラスタサイズ | すべてのC&Cサーバーの割合 | すべての被害者の割合 |

|---|---|---|---|---|

| 1 | b、bbh、bbj、bbn、bhg、cfb、cm、cob、cwe、dee、dnv、dvg、dzr、E、eeo、eri、ess、fhg、fox、gh、gh(2)、hjo、ika、jam、jjk、jjk(2)、JKM、jpy、k、kcy、kWn、md7、md9、MRx、mtb、n、Nkk、nsw、nuu、occ、p、PCV、pif、rfg、rox3、s、sdd、sdg、sop、tkk、twr、tyj、u、ur4、vfg、vgy、vki、wtt、ykl、Z、zaf、zhf | 62 | 93.6% | 94% |

| 2 | jl2、jly | 2 | 2.4% | 2.5% |

| 3 | ibr | 1 | 0.8% | 1.6% |

| 4 | JYY | 1 | 1.6% | 1.1% |

表 2. Grandoreiro DGAクラスタ

最大のクラスタには、すべての有効なdga_idの78%が含まれています。これは、C&CサーバーのIPアドレスの93.6%、すべての被害者の94%を占めています。1つ以上のdga_idから構成される他のクラスタはクラスタ2だけです。

一部のソースは、Grandoreiroはサービスとしてマルウェア(MaaS)を提供していると主張しています。

GrandoreiroのC&Cサーバーのバックエンドは、一度に複数のオペレーターが同時に操作することを許可していません。表 2に基づくと、DGAで生成されたIPアドレスの大部分は、明確な配信パターンがなく、一緒に分類できます。最後に、このネットワークプロトコルが必要とする帯域幅の広さを考慮すると、異なるC&Cサーバーが基本的な負荷分散システムとして使用されており、Grandoreiroは単一のグループ、あるいは2から3つのグループが緊密に協力して運営している可能性が高いと考えらます。これについてはブログの最後に説明します。

Grandoreiroのネットワークプロトコルの実装方法から、ESETの研究者はその運用方法の一部を解明でき、被害状況の一部を確認できました。GrandoreiroのC&Cサーバーは、新たに接続した各被害者に最初のリクエストを送信する時に、接続された被害者に関する情報を提供します。しかし、これらのデータはリクエストの数、間隔、C&Cサーバーから提供されるデータの妥当性について偏りがあります。

GrandoreiroのC&Cサーバーに接続された被害者は、接続を確立するときにGrandoreiroが作成する文字列login_stringによって識別されます。ビルドによって使用するフォーマットは異なり、フォーマットによって含まれる情報も異なります。login_stringから得られる情報を表 3にまとめました。出現率の列は、対応する情報を保持しているフォーマット全体の割合を示します。

| 情報 | 発生率 | 説明 |

|---|---|---|

| オペレーティングシステム | 100% | 被害者のマシンのOS。 |

| コンピュータ名 | 100% | 被害者のマシン名。 |

| 国 | 100% | Grandoreiroの検体が標的とする国(マルウェアの検体にハードコードされている国)。 |

| バージョン | 100% | Grandoreiroの検体のバージョン(version_string)。 |

| 銀行のコードネーム | 92% | C&Cとの接続を開始した銀行のコードネーム(Grandoreiroの開発者によって割り当てられたもの)。 |

| 稼働時間 | 25% | 被害者のマシンが稼動していた時間(時間単位)。 |

| 画面解像度 | 8% | 被害者のメインモニターの画面解像度。 |

| ユーザー名 | 8% | 被害者のユーザー名 |

表 3. Grandoreiroの被害者のlogin_stringから得られる情報の概要

そのうちの3つのフィールドについて、少し詳しく説明します。「国」は、適切なサービスから取得された情報ではなく、Grandoreiroのバイナリにハードコードされている文字列です。そのため、攻撃の対象となる被害者の国を示すような役割を果たしています。

銀行コードネームは、Grandoreiroの開発者が特定の銀行やその他の金融機関を関連付けた文字列です。被害者はその銀行のWebサイトにアクセスすると、このC&Cへの接続が開始されます。

version_stringは、特定のGrandoreiroビルドを識別する文字列です。この文字列はマルウェアにハードコードされており、特定のビルドシリーズを識別する文字列、バージョン(序章で説明)、タイムスタンプを保持しています。表 4に、さまざまなフォーマットと、それらが保持する情報を示します。タイムスタンプには、月と日だけが含まれている場合もあれば、年まで含まれている場合もあります。

| バージョン文字列 | ビルドID | バージョン | タイムスタンプ |

|---|---|---|---|

| DANILO | DANILO | N/A | N/A |

| (V37)(P1X)1207 | P1X | V37 | 12/07 |

| (MX)2006 | MX | N/A | 20/06 |

| fox50.28102020 | fox50 | N/A | 28/10/2020 |

| MADMX(RELOAD)EMAIL2607 | MADMX(RELOAD)EMAIL | N/A | 26/07 |

表 4. さまざまなversion_stringフォーマットとその内容のリスト

ビルドIDからオペレーターを実際に特定できるのではないかという考え方もあるでしょう。しかし、ESETはこれはGrandoreiroには当てはまらないと考えています。この文字列のフォーマットは非常に混沌としており、(AGOSTO)2708のように、バイナリが作成された月だけを指している場合もあると考えられます。さらに、P1Xは、PIXLOGGERと呼ばれ、Grandoreiroのオペレーターが使用しているコンソールを指しているとESETは確信しています。

このセクションでは、C&Cサーバーへのクエリーによって明らかになったことを主に説明します。このセクションに記載されているすべての統計データは、ESETのテレメトリからではなく、GrandoreiroのC&Cサーバーから直接取得したものです。

古い検体も未だに使用されている

ESETが観測した各login_stringには、version_stringが含まれており、これらの大部分の文字列にはタイムスタンプ情報が含まれています(表 3および表 4を参照)。これらの文字列の多くには、日と月しか含まれていませんが、最も古い検体のタイムスタンプは15/09/2020であり、これはこのDGAが最初にGrandoreiroに導入された時点のものです。最新の検体のタイムスタンプは12/23/2023です。

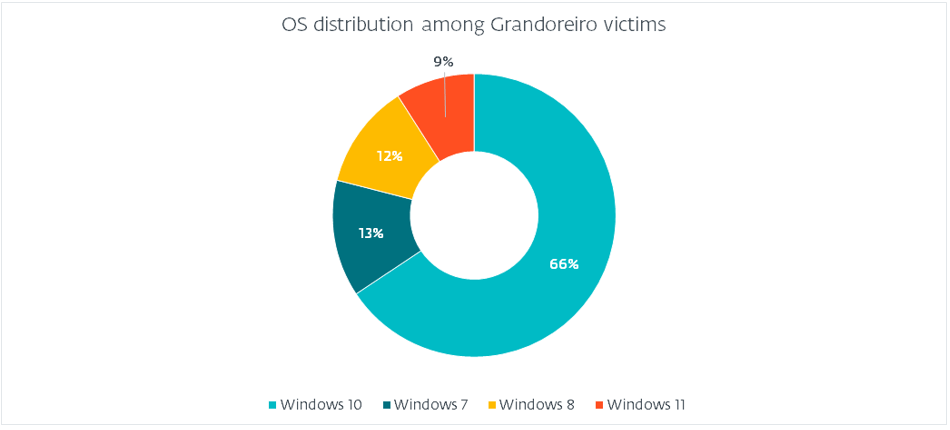

オペレーティングシステムの分布

すべてのlogin_stringフォーマットにはOS情報が含まれているため、図4に示すように、標的となったOSを正確に把握することができました。

(標的の)国の分布

Grandoreiroは被害者の国情報を取得するために、サービスをクエリーするのではなく、ハードコードされた値を使用していることはすでに説明しました。図5に、ESETが観測した国の分布を示します。

これは、Grandoreiroが狙っている国の分布を示します。注意が必要なのは、図1に示したヒートマップとこの分布に相関がないことです。この状況に関する最も論理的な説明は、Grandoreiroのバージョンが標的とする国を攻撃するように適切にマークされていない可能性があることです。たとえば、アルゼンチンで攻撃が増加していますが、ハードコードのマーキングとは無関係です。被害者全体の41%近くをブラジルが占め、メキシコが30%、スペインが28%と続いています。アルゼンチン、ポルトガル、ペルーは1%未満です。ESETは、PM(サンピエール島・ミクロン島)、GR(ギリシャ)、FR(フランス)とマークされた犠牲者を数人(10人未満)確認しています。これは誤字であるか、それらの国を標的としたものではなく別の意味があると考えられます。

また、少なくとも2020年からGrandoreiroはラテンアメリカ以外の多くの国を標的に追加していますが、それらの国々を対象としたキャンペーンはほとんど展開されておらず、図5もこのデータを裏付けています。

被害を受けた企業や組織の数

ESETのデータでは、1日にGrandoreiroのC&Cサーバーに接続する平均被害者数は563になっています。しかし、この数値には重複も含まれています。これは、被害者が接続を長時間維持することも多くあり、この場合GrandoreiroのC&Cサーバーは複数のリクエストでその接続を報告するためです。

この問題を解決するため、ESETは重複を除く固有の被害者を、アップタイムのような変更される可能性のあるものは除外し、コンピュータ名やユーザー名などのようなユニークな識別特性を持つ被害者と定義しました。その結果、1日に接続するユニークな平均被害者数は551になりました。

C&Cサーバーに1年以上にわたって常に接続している被害者も観察されていることから、C&Cサーバーに毎日接続している新規で固有の被害者の平均数を114と計算しました。この数字は、すでに観察したことのある固有の犠牲者を除外して求めたものです。

このセクションでは、DGAとネットワークプロトコルという、Grandoreiroの最も重要な2つのコア機能について説明します。

Grandoreiroのオペレーターは、この数年にわたって複数のタイプのDGAを導入しています。最新のDGAは2020年7月に登場しています。いくつかの小さな変更が加えられていますが、このアルゴリズムのコア部分は最新DGAが出てからは変わっていません。

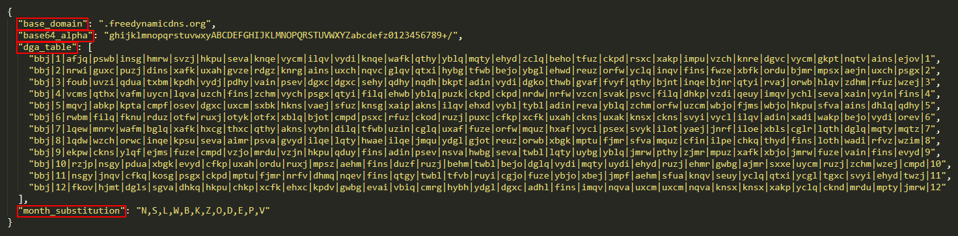

DGAは、バイナリにハードコードされており、複数の文字列として保存されている特定の構成を利用します。図6に、dga_idが「bbj」であるこのような構成の1つを示します。読みやすいようにJSONで再フォーマットして表示しています。

多くの場合、base_domainフィールドには、freedynamicdns.orgまたはzapto.orgが設定されています。前述したように、Grandoreiroはドメイン登録にNo-IPを利用しています。base64_alphaフィールドは、DGAが使用する独自のbase64アルファベットに対応しています。month_substitutionは、月番号を文字に置換するために使用されます。

dga_tableは、構成の主要部です。これは、12個の文字列で構成され、それぞれの文字列に | で区切られた35個のフィールドがあります。各行の最初のエントリはdga_idです。2番目と最後のエントリは、その行が対象としている月を示します。残りの32個のフィールドは、それぞれ異なる月の異なる日付の値を示します。少なくとも1つのフィールドは使用されていません。

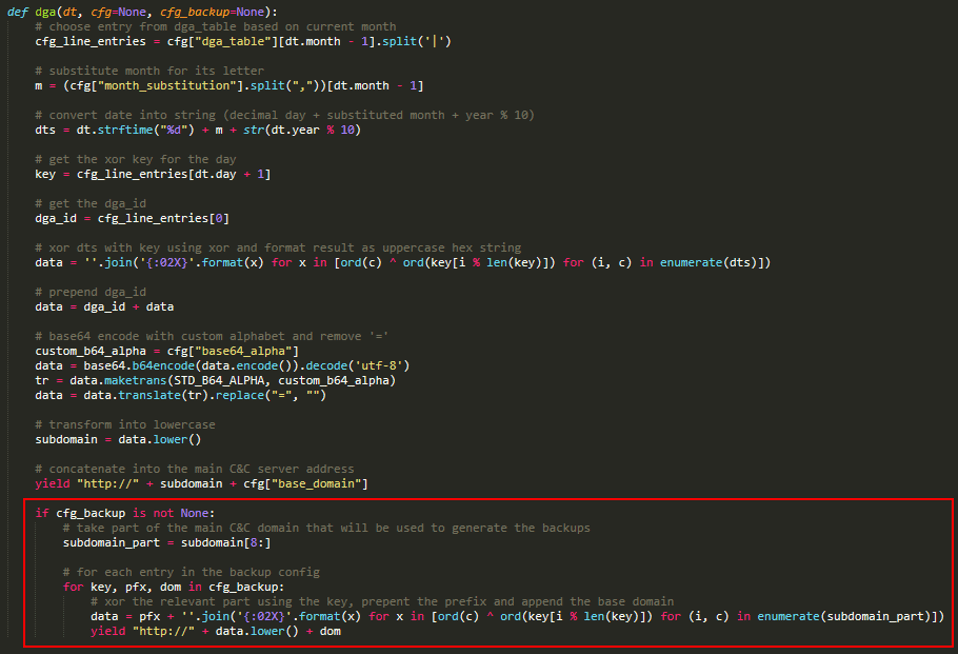

DGAの仕組みの概要を図7に示します。このアルゴリズムはまず、正しい行と、その行の正しいエントリを選択し、それを4バイトのキーとして扱います。そして、現在の日付を文字列にフォーマットし、単純なXORによってこのキーを暗号化します。次に、dga_idをその結果の先頭に追加し、独自の英字のbase64を使用してエンコードした後、=パディング文字を削除します。最終的な結果として、base_domainと、その日のC&Cサーバーとして使用されるサブドメインが生成されます。赤でハイライト表示されている部分は、フェイルセーフの仕組みです。この仕組みを次に説明します。

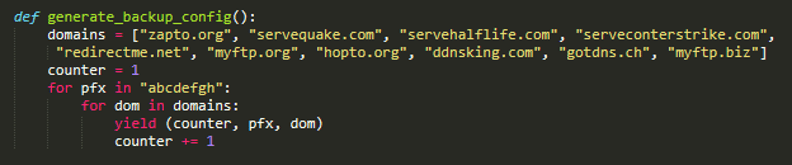

Grandoreiroは、いくつかのビルドで、メインドメインの解決に失敗したときのためのフェイルセーフの仕組みを実装しています。すべてのビルドがこのフェイルセーフを取り入れているわけではなく、そのロジックも何度か変更されています。基本的な仕組みを図7に示します。この構成は、ESETが分析した検体では一貫しており、図8に示す簡易なコードで生成できます。各エントリは、キー、プレフィックス、基本ドメインで構成されます。

フェイルセーフのアルゴリズムは、主要なC&Cのサブドメインの一部を使用します。次に、主要なアルゴリズム部分と同様に、すべての構成エントリを繰り返し、XORを使用して暗号化し、プレフィックスを追加します。

2022年9月以降、DGAが少し変更された検体が観測され始めました。アルゴリズムはほぼ同じですが、最後のステップでサブドメインをbase64エンコードするのではなく、ハードコードされたプレフィックスが先頭に追加されます。ESETの追跡調査によると、この方法は2023年の7月頃から主流になっています。

Grandoreiroは、RTC Portalを利用しています。RTC Portalとは、HTTP(S)上に構築されたRealThinClient SDKの上に構築されたDelphiコンポーネントセットです。RTC Portalは2017年に廃止され、そのソースコードはGitHubに公開されています。基本的に、RTC Portalでは、1つまたは複数の「コントロール」が1つまたは複数の「ホスト」にリモートアクセスできます。「ホスト」と「コントロール」は、「ゲートウェイ」と呼ばれる仲介役のコンポーネントによって分離されます。

Grandoreiroのオペレーターは、C&Cサーバー(「ゲートウェイ」として機能)に接続し、侵害されたマシン(「ホスト」として機能)と通信するために、コンソール(「コントロール」として機能)を使用します。ゲートウェイに接続するには、秘密キー、キーの長さ、ログイン情報の3つのパラメータが必要です。

秘密キーは、サーバーに送信される最初のリクエストを暗号化するために使用されます。そのため、サーバーは最初のクライアントリクエストを復号するために、秘密キーも知っておく必要があります。

キーの長さは、ハンドシェイク中に確立されるトラフィックを暗号化するためのキーの長さを決定します。トラフィックは独自のストリーム暗号を使用して暗号化されます。受信トラフィック用と送信トラフィック用に2つの異なるキーが確立されます。

ログイン情報には、任意の文字列を指定できます。このゲートウェイは、接続される各コンポーネントに対して固有のログイン情報を要求します。

Grandoreiroは、常にバイナリにハードコードされた秘密キーとキーの長さの値の2つの異なる組み合わせを使用します。ログイン情報として使用されるlogin_stringについては、前のセクションですでに説明しています。

RTCのドキュメントによれば、一度に処理できる接続数は限られています。接続された各ホストは、1秒間に少なくともリクエストを1回送信する必要があり、そうしないと接続が切断されることから、Grandoreiroが複数のC&Cサーバーを利用している理由は、どれか1つのサーバーの過負荷にならないようにする試みと考えられます。

このブログでは、ESETが長期にわたって追跡してきたGrandoreiroの運用方法の一部について把握できたことを説明しました。これらの情報は、このグループによる運用を解体するために貢献することができました。ESETは、GrandoreiroのDGAの仕組み、多くの異なる構成が同時に存在している理由、そしてこれらの構成間で多くのIPアドレスが重複していることを発見できた理由についてこのブログでは詳しく説明しました。

また、C&Cサーバーから収集した統計情報も提供しました。これらの情報から、被害の状況と標的の国などを理解でき、実際の影響レベルも確認できるようになりました。

ブラジル連邦警察が主導した解体作戦は、Grandoreiroグループの幹部に位置すると思われる人物を狙ったものでした。ESETは、この解体作戦の後のGrandoreiroの活動が今度どうなっていくのか注意深く監視しながら、 他のラテンアメリカの銀行を標的とするトロイの木馬についても追跡を続けていきます。

| SHA-1 | ファイル名 | ESETの検出名 | 説明 |

|---|---|---|---|

| FB32344292AB36080F2D040294F17D39F8B4F3A8 | Notif.FEL.RHKVYIIPFVBCGQJPOQÃ.msi | Win32/Spy.Grandoreiro.DB | MSIダウンローダー |

| 08C7453BD36DE1B9E0D921D45AEF6D393659FDF5 | RYCB79H7B-7DVH76Y3-67DVHC6T20-CH377DFHVO-6264704.msi | Win32/Spy.Grandoreiro.DB | MSIダウンローダー |

| A99A72D323AB5911ADA7762FBC725665AE01FDF9 | pcre.dll | Win32/Spy.Grandoreiro.BM | Grandoreiro |

| 4CDF7883C8A0A83EB381E935CD95A288505AA8B8 | iconv.dll | Win32/Spy.Grandoreiro.BM | Grandoreiro(バイナリバディング付き) |

| IP | ドメイン | ホスティングプロバイダー | 最初に確認された日付 | 説明 |

|---|---|---|---|---|

| 20.237.166[.]161 | DGA-generated | Azure | 2024-01-12 | C&Cサーバー。 |

| 20.120.249[.]43 | DGA-generated | Azure | 2024-01-16 | C&Cサーバー。 |

| 52.161.154[.]239 | DGA-generated | Azure | 2024-01-18 | C&Cサーバー。 |

| 167.114.138[.]249 | DGA-generated | OVH | 2024-01-02 | C&Cサーバー。 |

| 66.70.160[.]251 | DGA-generated | OVH | 2024-01-05 | C&Cサーバー。 |

| 167.114.4[.]175 | DGA-generated | OVH | 2024-01-09 | C&Cサーバー。 |

| 18.215.238[.]53 | DGA-generated | AWS | 2024-01-03 | C&Cサーバー。 |

| 54.219.169[.]167 | DGA-generated | AWS | 2024-01-09 | C&Cサーバー。 |

| 3.144.135[.]247 | DGA-generated | AWS | 2024-01-12 | C&Cサーバー。 |

| 77.246.96[.]204 | DGA-generated | VDSina | 2024-01-11 | C&Cサーバー。 |

| 185.228.72[.]38 | DGA-generated | Master da Web | 2024-01-02 | C&Cサーバー。 |

| 62.84.100[.]225 | N/A | VDSina | 2024-01-18 | 配信サーバー。 |

| 20.151.89[.]252 | N/A | Azure | 2024-01-10 | 配信サーバー。 |

この表は、MITRE ATT&CKフレームワークのバージョン14を使用して作成されています。

| 手法 | ID | 名前 | 説明 |

|---|---|---|---|

| 実行 | T1204.002 | ユーザーによる実行:悪意のあるファイル | Grandoreiroは標的ユーザーに対し、フィッシングのための添付ファイルを手動で実行するように求めます。 |

| 常駐化 | T1547.001 | ブートまたはログオン自動起動:Runレジストリキーやスタートアップフォルダの悪用 | Grandoreiroは、常駐するために標準的なAutostartの場所を使用します。 |

| T1574.001 | ハイジャックの実行フロー:DLL検索順序ハイジャック | Grandoreiroは、DLLの検索順序を侵害して実行されます。 | |

| 防衛機能の回避 | T1140 | ファイルや情報の難読化解除と復号化 | Grandoreiroはパスワードで保護されたZIPアーカイブで配布されることが多くあります。 |

| T1027.001 | ファイルや情報の難読化:バイナリパディング | GrandoreiroのEXEには、サイズの大きなBMP画像によって拡大された.rsrcセクションが追加されていました。 | |

| T1218.007 | システムバイナリプロキシの実行:Msiexec | GrandoreiroダウンローダーはMSIインストーラーにバンドルされています。 | |

| T1112 | レジストリの変更 | Grandoreiroは構成データの一部をWindowsレジストリに保存します。 | |

| 探査 | T1010 | 実行されているアプリケーションの検出 | Grandoreiroは、ウィンドウの名前からオンラインバンキングのWebサイトを発見します。 |

| T1057 | プロセスの検出 | Grandoreiroは、プロセス名に基づいてセキュリティツールを発見します。 | |

| T1518.001 | ソフトウェアの検出:セキュリティソフトウェアの検出 | Grandoreiroは、銀行を保護するセキュリティ製品の存在を検出します。 | |

| T1082 | システム情報の検出 | Grandoreiroは、%COMPUTERNAME%やオペレーティングシステムなど、被害者のマシンに関する情報を収集します。 | |

| 収集 | T1056.002 | 入力情報の取得:GUIの入力情報の取得 | Grandoreiroは偽のポップアップを表示し、入力されたテキストを取得できます。 |

| T1056.001 | 入力情報の取得:キーロギング | Grandoreiroはキー入力を取得できます。 | |

| T1114.001 | メールの収集:ローカルメールの収集 | Grandoreiroのオペレーターは、Outlookからメールアドレスを抽出するツールを開発しました。 | |

| C&C(コマンド&コントロール) | T1132.002 | データのエンコーディング:非標準のエンコーディング | Grandoreiroは、独自のストリーム暗号でデータを暗号化するRTCを使用しています。 |

| T1568.002 | 動的な解決:ドメイン生成アルゴリズム | Grandoreiroは、C&Cサーバーのアドレスを入手するために、DGAのみを使用します。 | |

| T1573.001 | 暗号化されたチャンネル:対称暗号方式 | RTCでは、暗号化と復号は同じキーを使用して実行されます。 | |

| T1571 | 非標準ポート | Grandoreiroは、非標準のポートを使用して通信することが多くあります。 | |

| T1071 | アプリケーションレイヤープロトコル | RTCは、HTTP(S)上で構築されます。 | |

| 情報の外部への送信 | T1041 | C&Cチャネルからの送信 | GrandoreiroはC&Cサーバーにデータを流出させます。 |

| 影響 | T1529 | システムのシャットダウン/再起動 | Grandoreiroはシステムを強制的に再起動させることができます。 |