WannaCryptorの大流行以降も進化を続けるEternalBlue

史上最も厄介なランサムウェアの1つに数えられるWannaCryptor(別名WannaCry)が、EternalBlueをきっかけに大流行してから2年が経過しました。

史上最も厄介なランサムウェアの1つに数えられるWannaCryptor(別名WannaCry)が、EternalBlueをきっかけに大流行してから2年が経過しました。

EternalBlueエクスプロイトは2016年に米国家安全保障局(NSA)から盗み出されたとされており、2017年4月14日にShadow Brokersを名乗るグループによってオンラインにリークされました。このエクスプロイトは、Microsoftが実装したServer Message Block(SMB)プロトコルに存在する脆弱性をポート445経由で狙います。2017年にWannaCryptorが大流行する以前に、この脆弱性の情報はすでにMicrosoftに非公開で開示され、Microsoftはパッチを公開していましたが、そうした努力もむなしく現在でも脆弱なシステムが数多く存在しています。

Shodanのデータによると、サポートが終了したSMB v1プロトコルを使用しているマシンが現在も実環境に約100万台あり、ポートを公共のインターネットに公開しています。これらのデバイスの大半は米国内に存在し、日本とロシアがこれに続きます。

2017年の初めにリークされて以来、EternalBlueエクスプロイトの悪用が継続的に拡大している原因として、セキュリティ対策が不十分であること、そしてパッチが適用されていないことが挙げられます。

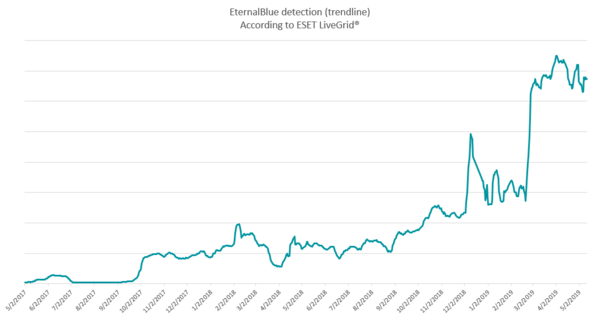

ESETのテレメトリから判断すると、EternalBlueが関与している攻撃の試みは記録的な件数に達しており、毎日数十万件のインスタンスがブロックされています(図1を参照)。

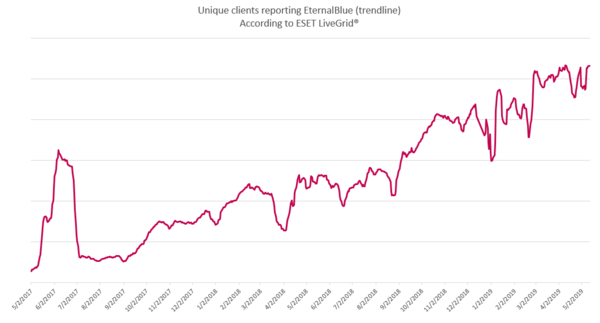

ESETのお客様からはEternalBlueを使用した攻撃が毎日数千件以上報告されており、その数からも同様の傾向が確認できます(図2を参照)。

EternalBlueは悪用される以外にも、社内のセキュリティ向上を目的に使用されているため、件数が増加している可能性があります。最も普及した悪意のあるツールの1つであるEternalBlueエクスプロイトは、企業のセキュリティ部門が企業ネットワーク内の脆弱性を探す手段としても使用できます。

注目を集める数多くのサイバー攻撃の背後には、EternalBlueが存在しています。WannaCryptor以外にも、2017年には破壊力の高いDiskcoder.C(別名Petya、NotPetya、ExPetya)キャンペーンおよびBadRabbitランサムウェアキャンペーンが実行されました。Sednit(別名APT28、Fancy Bear、Sofacy)などの有名なサイバースパイ集団も、EternalBlueを使用してホテルのWi-Fiネットワークを攻撃し、逮捕されています。

EternalBlueは最近、中国でトロイの木馬やクリプトマイニングマルウェアを拡散していることが確認されています(これはWannaCryptorが流行する以前、最初に確認された用途です)。また、ブラックハットハッカーが新たな「サービスとしてのランサムウェア」(Ransomware-as-a-Service)であるYatronを拡散するメカニズムとして宣伝していました。

EternalBlueエクスプロイトと、これを利用したすべてのサイバー攻撃を見れば、パッチを迅速に適用することの重要性は明らかです。さらに、基盤のメカニズムに対する保護など、悪意のあるペイロードを阻止すること以外の機能を備えた多層防御のセキュリティソリューションも重要です。