Torを悪用した詐欺:ダークネットの買い物客、トロイの木馬化したTorブラウザでビットコインを盗まれる

ESETは、サイバー犯罪者がダークネットマーケットのバイヤーからビットコインを盗むために拡散している、トロイの木馬化したTorブラウザを発見しました。

ESETは、サイバー犯罪者がダークネットマーケットのバイヤーからビットコインを盗むために拡散している、トロイの木馬化したTorブラウザを発見しました。

正規のTorブラウザパッケージをトロイの木馬化して使用する今回の事例では、裏にいるサイバー犯罪者は大成功を収めています。ここまでのところ、攻撃者のpastebin.comのアカウントは50万回以上も閲覧されており、4万米ドル相当を超えるビットコインを盗むことに成功しています。

Attorのスパイ活動の対象は非常に限定されています。Attorの活動は、少なくとも2013年までさかのぼることができましたが、特定できた被害者は僅か数十人でしたが、マルウェア内のアーチファクトを分析することで、標的になった攻撃対象について詳細を把握できました。

たとえば、標的ユーザーの行動をレポートできるようにするため、Attorは実行されているプロセスを監視して、選択したアプリケーションのスクリーンショットを取得します。特定のアプリケーション(プロセス名またはウィンドウタイトルに特定の部分文字列が含まれるアプリケーション)のみが対象となります。

一般的なWebブラウザ、インスタントメッセージングアプリケーション、電子メールサービスなどの標準的なサービスに加えて、対象となったアプリケーションのリストには、ロシア語のいくつかのサービスが含まれています。表1に詳細を示します。

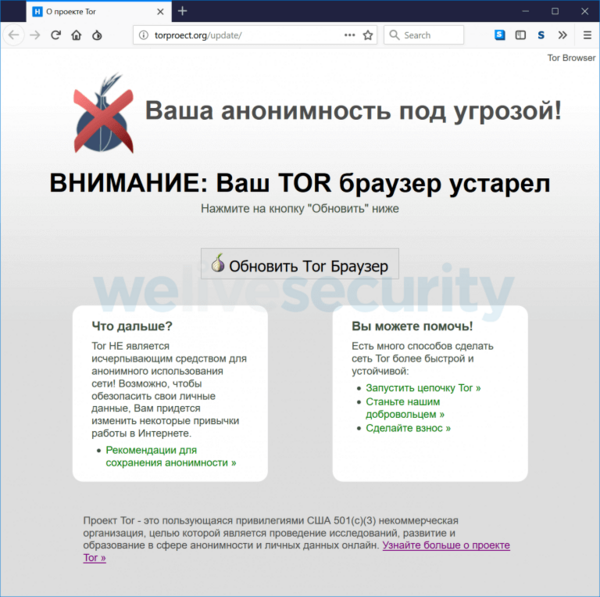

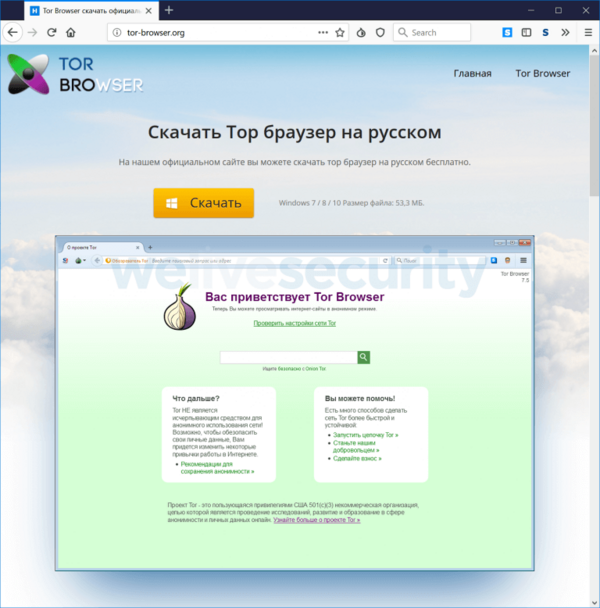

今回新しく発見されたトロイの木馬化したTorブラウザは、ロシア語バージョンの正規のTorブラウザを提供するという2つのWebサイトを利用して配布されていました。第一のブラウザは、ユーザーがWebサイトにアクセスすると、バージョンの古いTorブラウザを使っている、というメッセージをロシア語で表示します。そのメッセージは、たとえユーザーが最新バージョンのTorブラウザを使用していても表示されます。

「Torブラウザをアップデートする」ボタンを押すと、ユーザーは次のWebサイトにリダイレクトされ、Windowsインストーラーがダウンロードされます。Linuxや、macOS、モバイル版を配布した形跡は確認されていません。

この2つのドメイン(tor-browser[.]orgとtorproect[.]org)はどちらも2014年に作られています。悪意あるドメインであるtorproect[.]orgは、本物のドメインであるtorproject.orgに酷似しており、1文字欠けているだけです。しかしロシア語を使用するユーザーにしてみると、「torproect」というのは、キリル文字の発音をローマ字に音訳したように見える書き方のため、その1文字が欠けていることに疑問を持たない可能性もあります。しかしこれら2つのWebサイトをいくつかのリソースを使って宣伝していたところを見ると、犯人は、被害者がタイプミスをすることに頼っていたという訳でもないようです。

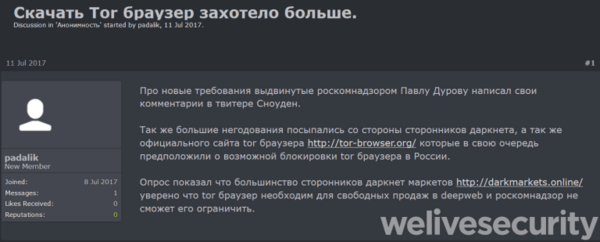

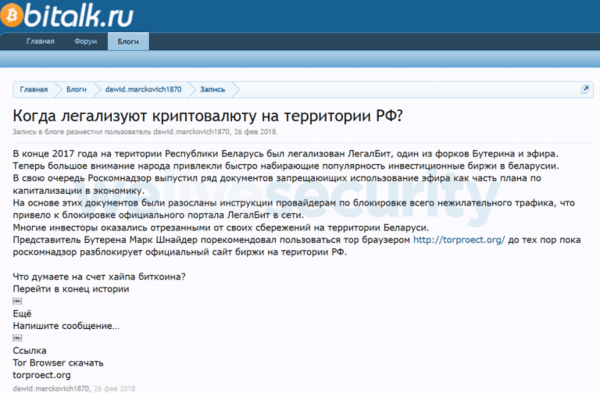

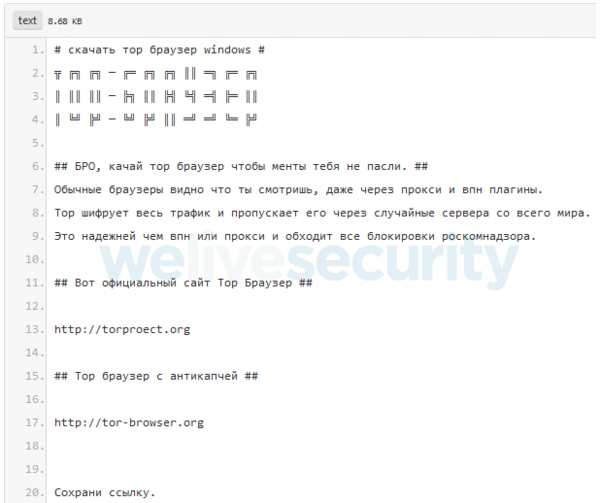

2017年と2018年の初頭に、サイバー犯罪者たちはロシア語のいくつかのフォーラム上にスパムメッセージを投稿し、トロイの木馬化したTorブラウザにつながるWebページを宣伝していました。このメッセージには、ダークネットマーケット、暗号通貨、インターネットプライバシー、検閲回避など、さまざまなトピックが含まれています。特にいくつかは、ロシア政府がメディアや通信を検閲するための機関であるRoskomnadzorに言及しています。

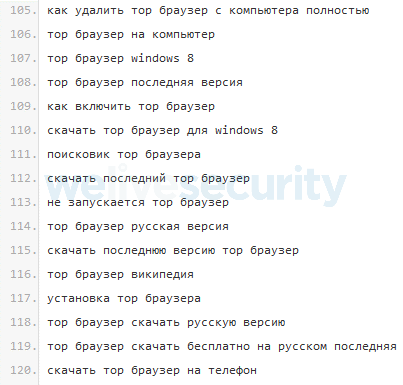

2018年の3月、4月には、このサイバー犯罪者はpastebin.comというWebサービスを使って、偽のTorブラウザWebページに関する2つのドメインを宣伝するようになりました。具体的には、4つのアカウントを作り、ドラッグ、暗号通貨、検閲回避、ロシアの政治家の名前など、検索エンジンが上位に検索結果を表示するように最適化されたトピックを含む、多くのペースト文字列を作っていました。

このアイデアは、ユーザーが特定のキーワードでオンライン検索する際に、このペースト文字列を閲覧することを狙っています。そしてこのようなペースト文字列には、どれも偽のWebサイトを宣伝するためのヘッダーが設定されています。

このサイバー犯人はこのバージョンのTorブラウザがアンチキャプチャ機能を実装していると言いますが、それは事実ではありません。

4つのそれぞれ異なるアカウントのペースト文字列は、50万回以上閲覧されています。しかし、そのうちどれくらいの閲覧者が実際にWebサイトにアクセスし、トロイの木馬化したTorブラウザをダウンロードしたのかはわかりません。

このトロイの木馬化したTorブラウザは、アプリケーションとして完全に機能します。事実これは、2018年1月にリリースされたTorブラウザ7.5をベースにして作られています。というわけで、特に技術的に精通していないユーザーにとっては、オリジナルのバージョンとトロイの木馬化したバージョンの違いにはおそらく気がつかないでしょう。

Torブラウザのソースコード自体には変更は加えられておらず、Windowsバイナリのすべてがオリジナルバージョンと完全に同じです。しかし、このサイバー犯罪者は、デフォルトブラウザの設定と拡張機能のいくつかに変更を加えています。

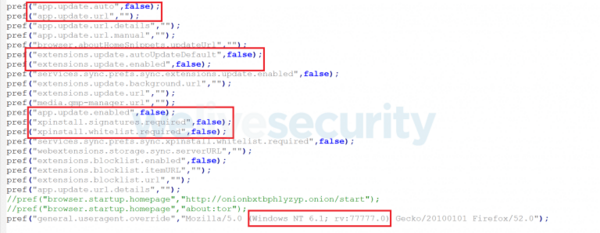

このサイバー犯罪者はまず、トロイの木馬化したTorのバージョンを最新バージョンにアップデートされたくありません。これにより、トロイの木馬化されていない、正規のバージョンにアップデートされてしまう可能性があるためです。そのためすべてのアップデート機能はオフに設定されており、アップデートツールもupdater.exeから、updater.exe0に名前が変更されています。

アップデート設定の変更に加えて、犯人はデフォルトのユーザーエージェントを、一意のハードコード化された値に変えています。

Mozilla/5.0 (Windows NT 6.1; rv:77777.0) Gecko/20100101 Firefox/52.0

トロイの木馬化されたTorブラウザのユーザーは、それと同じユーザーエージェントを使用します。このユーザーエージェントはフィンガープリントとして使用でき、ユーザーがこのトロイの木馬化したバージョンを使用しているかどうか、サイバー犯罪者がサーバー側で識別することができます。

もっとも重要な変更はxpinstall.signatures.required設定に加えられたもので、インストールされたTorブラウザアドオンの電子署名に関する確認を、オフにします。これにより、この攻撃者はどのようなアドオンでも追加でき、電子署名の確認ができないことに関する警告が表示されることなく、ブラウザによってロードされます。

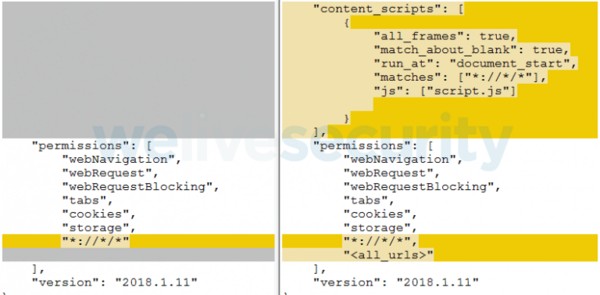

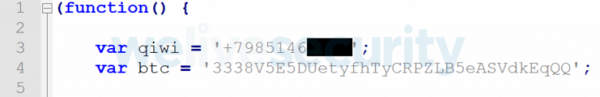

さらにサイバー犯罪者は、HTTPS Everywhereという、ブラウザに含まれるアドオン、特にその中のmanifest.jsonファイルを変更しています。どのようなWebページをロードする時にも実行されるコンテンツスクリプト(script.js)が追加されています。

この挿入されたスクリプトは、C&Cサーバーに現在のWebページアドレスを通知し、JavaScriptペイロードをダウンロードし、閲覧中のページで実行します。C&Cサーバーはonionのドメインに存在するので、Torを通してのみアクセスすることができます。

この一連の攻撃を実施しているサイバー犯罪者は、ユーザーが現在アクセスしているWebサイトを把握でき、異なるJavaScriptペイロードをそのWebサイトに応じて送ることもできます。しかしこの処理は未だに実施されていませんでした。今回の調査では、どのページにアクセスしても使用されているJavaScriptペイロードは同じものでした。

JavaScriptペイロードは標準的なwebinjectとして機能するので、Webサイトコンテンツと連動して特定のアクションを実行できます。たとえば、フォームグラビングやスクレイピングを実行したり、アクセスしたページ内で、コンテンツを隠したり挿入したり、偽のメッセージを表示したりすることができます。

ですが特筆すべきは、ユーザーの匿名性を無効にすることは難しいということです。なぜなら、JavaScriptペイロードはTorブラウザのみで動作し、本当のIPアドレスや、ユーザーのマシンの物理的な特徴の情報へのアクセスはできないからです。

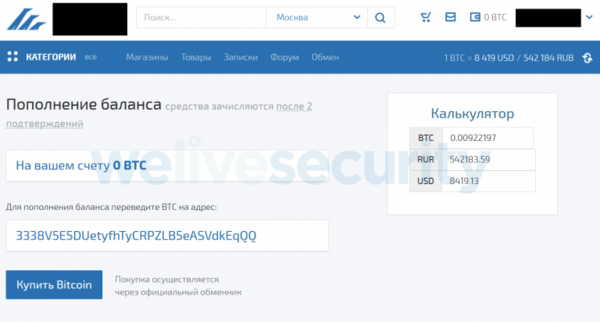

ESETが調査したJavaScriptペイロードは、ロシア語ユーザー向けの3大ダークマーケットを標的にしています。このペイロードは、これらのマーケットのページに存在するQIWI(ロシアで普及している決済サービス)やビットコインウォレットを改変しようとします。

アカウントにビットコインペイメントを使って直接入金するために、ユーザーが自身のプロフィールページを開くと、トロイの木馬化されたTorブラウザは、元のアドレスを、サイバー犯罪者によって管理されるアドレスに自動的に入れ替えます。

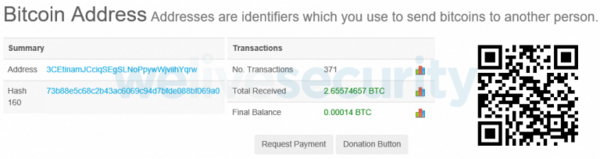

ESETの調査では、2017年からこの犯行で使われてきた3つのビットコインウォレットを特定しました。そのようなウォレットは相対的に見て、多くの少額の取引を行っています。つまり、これらのウォレットはたしかにトロイの木馬化されたTorブラウザによって使われていた可能性があるということです。

この記事の執筆時点で3つのウォレットが受け取った資金の合計は4.8ビットコインで、4万米ドル以上に相当します。トロイの木馬化したTorブラウザは、QIWIウォレットも改変していたため、実際に盗難された金額の合計はこれよりも多くなっています。

このトロイの木馬化されたTorブラウザは特殊な形のマルウェアで、電子通貨をダークネットマーケットの訪問者から盗むように設計されています。犯人はTorブラウザのバイナリコンポーネントを改変するのではなく、設定や拡張機能のHTTPS Everywhereに変更を加えていました。これにより、電子通貨を気づかれることなく何年にも渡って盗み続けていたのです。

JS/Agent.OBW

JS/Agent.OBX

33E50586481D2CC9A5C7FB1AC6842E3282A99E08

torproect[.]org

tor-browser[.]org

onion4fh3ko2ncex[.]onion

https://pastebin[.]com/u/antizapret

https://pastebin[.]com/u/roscomnadzor

https://pastebin[.]com/u/tor-browser-download

https://pastebin[.]com/u/alex-navalnii

3338V5E5DUetyfhTyCRPZLB5eASVdkEqQQ

3CEtinamJCciqSEgSLNoPpywWjviihYqrw

1FUPnTZNBmTJrSTvJFweJvUKxRVcaMG8oS

| 手段 | ID | 名称 | 説明 |

|---|---|---|---|

| 実行 | T1204 | ユーザーによる実行 | トロイの木馬化されたTorブラウザは、ユーザーによる実行から侵入を開始します。 |

| 常駐化 | T1176 | ブラウザ拡張機能 | トロイの木馬化されたTorブラウザには、変更を加えられた拡張機能のHTTPS Everywhereが含まれます。 |

| 収集 | T1185 | マンインザブラウザ | トロイの木馬化されたTorブラウザは、コンテンツを変更でき、挙動を変更し、マンインザブラウザの手法で情報を盗み出すことができます。 |

| C&C | T1188 | マルチホッププロキシ | トロイの木馬化されたTorブラウザは、Tor onionのサービスを使用してJavaScriptをダウンロードします。 |

| T1079 | マルチレイヤー暗号化 | トロイの木馬化されたTorブラウザは、Tor onionのサービスを使用してJavaScriptをダウンロードします。 | |

| 影響 | T1494 | ランタイムデータの操作 | トロイの木馬化されたTorブラウザは、ダークネットマーケット上にあるビットコインとQIWIウォレットを改変します。 |