インシデントの発生から問題の解決まで:サイバー攻撃に対抗するために不可欠な4つのステップ

十分に検討されたインシデント対応計画が手元にあれば、十分に訓練されたCSIRTは、ネットワークを攻撃する敵に自信を持って対処できます。 それでは、サイバー攻撃から生き残るための4つの重要なステップは何でしょうか。

Rene Holt 30 Jul 2020

十分に検討されたインシデント対応計画が手元にあれば、十分に訓練されたCSIRTは、ネットワークを攻撃する敵に自信を持って対処できます。 それでは、サイバー攻撃から生き残るための4つの重要なステップは何でしょうか。

Rene Holt 30 Jul 2020

企業ネットワーク内のすべてのイベントを監視することは、ビッグデータを「いかに適切に扱うか」という問題です。ネットワーク内のすべてのエンドポイント、サーバー、ルーター、スイッチ、およびその他のインフラストラクチャにおいて、ログイン、ダウンロード、スクリプト、更新、構成変更など監視・確認すべきイベントがあり、そのログが作成されています。これらの処理が必要なイベントデータは、想像を超える膨大なレベルに急速に拡大しています。

これらの多くのイベントが、企業のセキュリティに悪影響を及ぼすことは避けられないことです。たとえば、従業員がワームに感染した私物のUSBメモリを企業のデバイスに差し込むと、突然、攻撃が開始する場合があります。しかし、このような攻撃を検出するシステムを構成しているでしょうか?そして、攻撃が発生した場合、どのような対応を講じるのでしょうか?

すべての有害なイベントに、インシデント対応チームが関わる必要はありません。ITセキュリティのリソースと時間を管理する上で、インシデント対応の自動化は大きな役割を果たします。多くの場合、単一の有害イベントであれば、その危険性は、1人のIT管理者が基本的ないくつかのツールを使用して十分に管理できます。

ただし、セキュリティアナリストがこれらすべての単一の有害イベントの背後で、潜行的なパターンと攻撃の意図を検知した場合、あるいは、不可解なシステム障害が発生した場合は、コンピュータセキュリティインシデント対応チーム(CSIRT)への連絡が必要となる、深刻なセキュリティインシデントが発生している恐れがあります。インシデント対応計画を綿密に検討していれば、十分に訓練を積んだCSIRTは自信を持って、ネットワークを攻撃する敵に対抗できます。

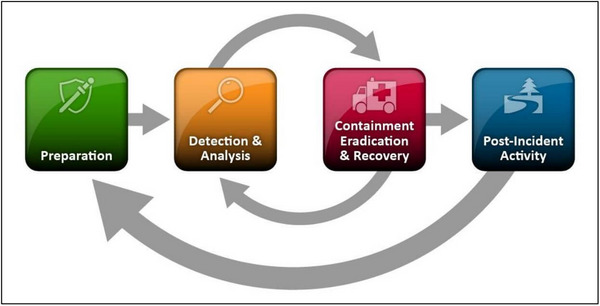

自社で策定するインシデント対応計画をチェックする場合、NISTが発行しているコンピュータセキュリティインシデント対応ガイド(SP 800-61)を重要な基準として利用できます。本ガイドでは、インシデント対応の4つのフェーズである、「準備」、「検知と分析」、「封じ込め、根絶、復旧」、および「事後活動」について詳しく説明しています。

これら4つのフェーズに従ってインシデントを処理することで、業務運営を確実に正常化することが可能になります。では、各ステップで何を実施する必要があるのか見ていきましょう。

第一に、発生する可能性のあるインシデントを最小限に抑えるための、適切なセキュリティコントロールを確立することが大切です。つまり、セキュリティを最優先にして自社のネットワークを構築および維持しなければなりません。

このためには、サーバー、オペレーティングシステム、およびアプリケーションを常に最新の状態で維持し、マルウェア攻撃から保護するための対策を適切に構成して強化します。ネットワーク境界もファイアウォールおよびVPNによって適切に保護する必要があります。一般の従業員がセキュリティのアキレス腱となる恐れがありますので、従業員へのセキュリティ対策、つまりトレーニングも決して怠らないでください。基本的なトレーニングを従業員に実施するだけで、不適切な行動によって引き起こされるインシデント数を大幅に減らすことができます。

ネットワークをセットアップするときに肝要な点は、ネットワークで発生しているイベントを収集・分析するために必要なすべての監視およびログツールが利用できるようになっていることを確認することです。リモート監視および管理(RMM)ツールから、セキュリティ情報およびイベント管理(SIEM)ツール、セキュリティオーケストレーションの自動化および応答(SOAR)ツール、侵入検知システム(IDS)および侵入防止システム(IPS)、さらにエンドポイントでの検出と応答(EDR)ソリューションまでさまざまなオプションを使用できます。

銀行や政府機関など、サイバー攻撃による被害を極力避けなければならない組織は、ESET Threat Intelligence Serviceのような脅威インテリジェンスフィードを利用し、セキュリティ侵害の痕跡(IoC)を入手できます。これらのIoCが自社環境で見つかった場合は、インシデント対応プロセスを開始しなければならない可能性があります。

自社のネットワークでどのような監視およびログツールを使用するかを決定することは、CSIRTの検出および分析活動と、CSIRTが利用可能な修復オプションにも大きな影響を与えます。

次に、インシデント対応チームを設立し、トレーニングを継続的に実施します。小規模な組織では、現在のIT管理者から一時的な対応チームを構成することになるでしょう。大規模な組織はCSIRTを常設しており、通常、特定の攻撃について対策を講じるために、自社の別のIT管理者にも協力を求めます。たとえば、SQLインジェクション攻撃を分析するために、データベース管理者に協力してもらう場合があります。

マネージドセキュリティサービスプロバイダー(MSSP)にインシデント対応をアウトソーシングすることもひとつの選択肢ですが、コストがかかる可能性があります。アウトソーシングを検討している場合は、応答時間が長くなることに備える必要があります。インシデント対応チームのメンバーの中には、問題が発生している場所まで飛行機で移動する必要がある場合があります。その場合、攻撃が進行し、ネットワークに悪影響がさらに広がる場合があります。

最も重要なのは、すべてのCSIRTが、ネットワークがどのように構築されているかを把握しているスタッフを配置するということです。理想を言えば、自社ネットワークの「正常な状態」と「異常な状態」を理解できる経験がある人材が必要です。

経営幹部も積極的な役割を果たす必要があります。リーダーシップを発揮し、CSIRTが効果的に業務を遂行できるように、必要なリソースと資金を提供する必要があります。つまり、CSIRTが必要とするツール、デバイス、ジャンプキット(インシデント対応の出張で使用するバッグまたはケース)を提供し、インシデントによって生じる影響に対して、厳しいビジネス上の意思決定を下します。

たとえば、CSIRTが、業務で使用されているeコマースサーバーのセキュリティが侵害されており、オフラインにする必要があることを検出した場合を考えてみましょう。経営幹部は、サーバーをオフにしたり、隔離したりする場合のビジネスへの影響を迅速に判断し、最終的な判断をCSIRTに伝えなければなりません。

組織の他の部門のスタッフやチームも、CSIRTに対して重要な支援を行います。ITサポートスタッフは、CSIRTの要求に応じて、サーバーをシャットダウンおよびリプレースし、バックアップからデータやアプリケーションを復元し、クリーンアップ処理を行います。法務顧問と広報チームは、外部のメディア、パートナー、顧客、そして法執行機関と、インシデントに関連するすべてのコミュニケーションを管理して対応する重要な役割を担っています。

このフェーズでは、インシデント対応チームのアナリストは、知識と経験、そして論理的な思考に基づいて、すべての監視ツールとログから提示されるさまざまなデータの形式を読み解き、ネットワークで何が起こっているか、何がすでに発生している可能性があるのかを正確に把握します。

アナリストのタスクは、イベントを相互に関連付けて、インシデントにつながっている一連のイベントを再現することです。フェーズ3の封じ込めのステップにできるだけ早く移行できるように、根本原因を特定することが特に重要です。

ただし、NISTのインシデント対応のライフサイクルの概念図で示されているように、フェーズ2と3は循環しており、インシデント対応の担当者はフェーズ2に戻って、さらに根本原因分析を行うことができます。このサイクルでは、フェーズ2で一部のデータを検知して分析した結果、フェーズ3で特定の緩和策を実施すべきことがわかる場合があります。その後で、このステップを実施した結果、さらなる分析を必要とする別のデータが明らかになる場合があります。

ESET Enterprise InspectorなどのEDRソリューションは、疑わしいイベントに自動的にフラグを付け、プロセスツリー全体を保存します。これによって、インシデント対応の担当者がさらに詳細に調査できるようになり、フェーズ2の活動が大幅に強化されます。

この3番目のフェーズで、CSIRTは検出された脅威がさらに拡散しないように防止する方法を決定します。サーバーのシャットダウン、エンドポイントの隔離、または特定のサービスの停止などを検討・実施します。封じ込め戦略を選択する場合には、さらなる被害拡大の恐れ、証拠保全、および封じ込めにかかる期間を考慮する必要があります。通常の対策として、セキュリティが侵害されたシステムを分離したり、一部のネットワークをセグメント化したり、攻撃の影響を受けたマシンをサンドボックスに配置したりします。

サンドボックスを利用すると、攻撃がどのように展開されるかを詳細に監視でき、多くの証拠を収集できる利点がもたらされます。ただし、サンドボックスを使用して検証しているときに、ホストのセキュリティが侵害され、さらに損害を受ける恐れがあります。

法務顧問は、CSIRTができるだけ多くの証拠を収集して文書化する必要があると判断する場合があります。この場合、人から人へ証拠の転送については、細心の注意を払って記録する必要があります。

脅威をいったん封じ込めたら、検出したマルウェアは侵害されたすべてのシステムから削除する必要があります。ユーザーアカウントを無効化、削除、またはリセットする必要がある場合があります。脆弱性にパッチを適用し、問題がないことが分かっているバックアップからシステムとファイルを復元し、パスワードを変更し、ファイアウォールルールを強化しなければなりません。

インシデントによっては、通常業務を完全に運用できるように復旧するまでに数か月かかる場合があります。短期的には、IT管理者が同様のインシデントが再発しないように、記録と監視の体制を強化または調整する必要があります。長期的には、ネットワークの安全性を強化するために、インフラストラクチャを包括的に変更することを検討しなければならない場合があります。

CSIRTは、イベントを復元でき、攻撃のタイムラインを文書化して提供する必要があります。これにより、インシデントの根本原因と、再発や同様のインシデントを防止するための対策を理解できるようになります。

この事後活動は、すべてのチームが、インシデント対応に使用したプロセスと手順の有効性を確認し、コミュニケーションとコラボレーションが上手くいかなかった点を特定し、現在のインシデント対応計画を効率化する機会となります。

最後に、経営幹部はインシデントの発生時に収集した証拠保全のポリシーを決定する必要があります。法務部門に最初に相談せずに、ハードドライブを完全に消去しないようにしてください。多くの組織は、法規制に従って、2年間はインシデント関連のレコードをアーカイブしています。

現在お使いのインシデント対応のツールキットに、強力な調査機能を追加できることをご存知でしょうか?ESETのEDRソリューションであるESET Enterprise Inspectorは、リアルタイムで情報を収集し、インシデント全体像の可視化が可能となります。