「Love you(ラブ・ユー)」マルウェア、日本を標的にした大規模な攻撃を展開

日本を標的とした「ラブ・ユー」マルウェアの攻撃が大きな変化を見せ、ランサムウェアのGandCrab 5.1を拡散していることをESETの研究者が発見しました。

日本を標的とした「ラブ・ユー」マルウェアの攻撃が大きな変化を見せ、ランサムウェアのGandCrab 5.1を拡散していることをESETの研究者が発見しました。

ロシアを狙った悪意のあるスパムの最近の増加傾向に関するESETの分析が終盤に差しかかる中、それとは別個で、JavaScriptを利用した攻撃が増えていることがESETのテレメトリで検出されました。「ラブ・ユー」マルウェアの攻撃が、2019年の1月中旬から手を加えられて日本に標的を絞っていました。

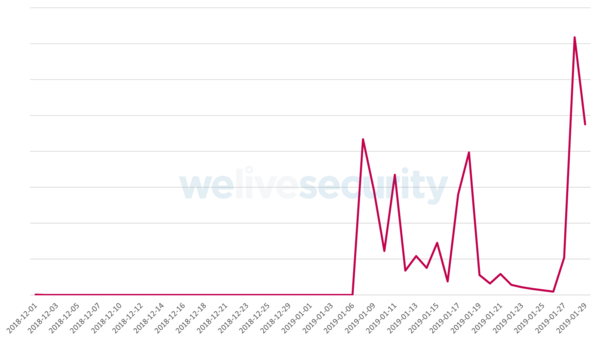

ESETのテレメトリデータによると、最新の「ラブ・ユー」攻撃は2019年の1月28日に開始しており、図 1 で見られるように、今や初めの頃のほぼ倍に増加しています。

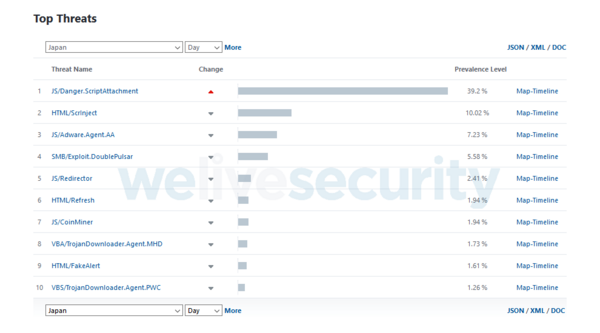

2019年1月29日に関しては、ほぼ全ての攻撃が日本で検出されており(95%)、何万もの悪意あるメールが毎時間検出されました。同じ日にJS/Danger.ScriptAttachment(ESETが命名した攻撃用の電子メールの添付ファイルとして配付される悪意あるJavaScript)は世界でも4番目に多く検出された脅威であり、日本では最大の脅威でした(図2を参照)。

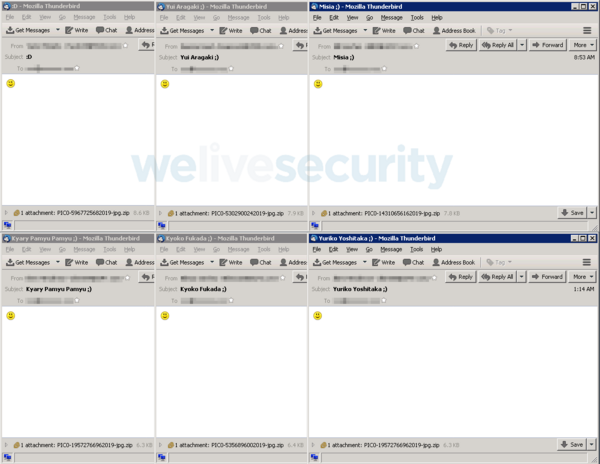

この最新の攻撃の中では、攻撃者は悪意のある電子メールのメッセージ本文を、今までと違ったものに変更しています。1月中旬に始まった頃の「ラブ・ユー」攻撃のようなロマンチックな内容ではなく、日本に関連のあるトピックが選ばれるようになりました。変わっていないのは、タイトルと文面で笑顔マークが多用される、ということです。

分析の結果確認された電子メールのタイトルは、以下のようなものでした。

(いずれも日本で人気がある芸能人の名前になっています)

分析された電子メールに添付された悪意のあるファイルは、ZIP形式でありながら画像ファイルのように偽装されており、「PIC0-[9桁の数字]2019-jpg.zip」という名前になっています。図3は、そのような悪意のあるメールの例です。

ZIPアーカイブには同様の命名方法のJavaScriptファイルが、拡張子「.js」で保存されています。解凍され実行されると、このJavaScriptはEXEファイル(ESET製品ではWin32/TrojanDownloader.Agent.EJNとして検出)を、第1段階のペイロードとして攻撃者のC&Cサーバーからダウンロードします。このペイロードをホストしているURLは、パスの末尾が「bl*wj*b.exe」(卑猥な表現を含むため修正)や「krabler.exe」で終わるもので、このペイロードは、「C:\Users\[ユーザー名]\AppData\Local\Temp[ランダムな文字列].exe」にダウンロードされます。

第1段階のペイロードは以下の最終段階のペイロードを、1つ、またはそれ以上、同様のC&Cサーバーからダウンロードします。

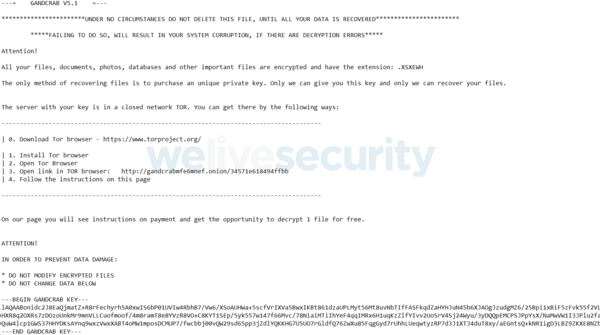

バージョン5.1のGandCrabランサムウェアはファイルを暗号化し、ランダムな5文字の文字列をファイル名に追加します。そして、この拡張子がファイル名とコンテンツの両方に追加され、それらの情報を含む身代金のメモが攻撃対象となったすべてのフォルダに作られます。

この新しい攻撃で使用されたペイロードは、92.63.197[.]153というIPアドレス(ウクライナと考えられる)からダウンロードされており、1月中旬から始まった「ラブ・ユー」攻撃の拡散に使用されていたものと同じでした。

悪意のあるスパムの被害に遭うことを防ぐため、電子メールの添付ファイルを開く前やリンクをクリックする前には、本当に信頼できるものかどうかを必ず確認しましょう。必要ならば、送信元と思われる組織の公式Webサイトに掲載されている連絡先の情報を確認しましょう。

Gmailのユーザーには有益な情報があります。Gmailは、JavaScriptの添付ファイルを受信メールからも送信メールからもすでに2年ほど前から、ブロックする仕様になっています。

企業のメールサーバーなど、他の配信サービスを使用している電子メールユーザーは、悪意のあるJavaScriptファイルを検出してブロックできるセキュリティソリューションを導入していない場合、管理者が適切にセキュリティ対策を講じていることを信頼するしかありません。

ESETのセキュリティ製品のさまざまなモジュールは、このような悪意のあるJavaScriptファイルと、さらにこれらのファイルによって導入される脅威を独自の方法で検出、ブロックします。

| ESETの検出名: JS/Danger.ScriptAttachment |

|---|

| 8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B |

| BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7 |

| 9CE6131C0313F6DD7E3A56D30C74D9E8E426D831 |

| 83A0D471C6425DE421145424E60F9B90B201A3DF |

| 57F94E450E2A504837F70D7B6E8E58CDDFA2B026 |

| ESETの検出名: JS/TrojanDownloader.Agent.SYW aka JS/TrojanDownloader.Nemucod.EDK |

|---|

| cfe6331bdbd150a8cf9808f0b10e0fad4de5cda2 |

| c50f080689d9fb2ff6e731f72e18b8fe605f35e8 |

| 750474ff726bdbd34ffc223f430b021e6a356dd7 |

| 1445ea29bd624527517bfd34a7b7c0f1cf1787f6 |

| 791a9770daaf8454782d01a9308f0709576f75f9 |

| ESETの検出名: Win32/TrojanDownloader.Agent.EJN |

|---|

| 47C1F1B9DC715D6054772B028AD5C8DF00A73FFC |

| ペイロード | SHA-1 | ESETの検出名 |

|---|---|---|

| GandCrabランサムウェア | 885159F6F04133157871E1D9AA7D764BFF0F04A3 | Win32/Filecoder.GandCrab.E |

| 仮想通貨マイニングマルウェア | 14E8A0B57410B31A8A4195D34BED49829EBD47E9 | Win32/CoinMiner.BEX |

| Phorpiexワーム | D6DC8ED8B551C040869CD830B237320FD2E3434A | Win32/Phorpiex.J |

| ダウンローダー | AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D | Win32/TrojanDownloader.Agent.EEQ |

| システム設定変更ツール | 979CCEC1DF757DCF30576E56287FCAD606C7FD2C | Win32/Agent.VQU |

| 92.63.197[.]153 |

2019年1月30日にWeLiveSecurityに掲載された記事を再掲載しています。