Zimbraユーザーを標的とする大規模フィッシングキャンペーンが展開

ESETの研究者は、Zimbra Collaborationメールサーバーのユーザーを標的とした新たなフィッシングキャンペーンが実行されていることを確認しました。

ESETの研究者は、Zimbra Collaborationメールサーバーのユーザーを標的とした新たなフィッシングキャンペーンが実行されていることを確認しました。

ESETの研究者は、Zimbraアカウントユーザーの認証情報を収集することを目的とした大規模なフィッシングキャンペーンが、少なくとも2023年4月から現在も継続していることを特定しました。Zimbra Collaborationは、オープンコアモデルで提供されているコラボレーションソフトウェアプラットフォームであり、情報共有機能を備えた高機能なエンタープライズ向けのメールソリューションとして広く利用されています。このキャンペーンは不特定多数のユーザーに対して大規模に実行されており、さまざまな中小企業や政府機関が攻撃対象になっています。

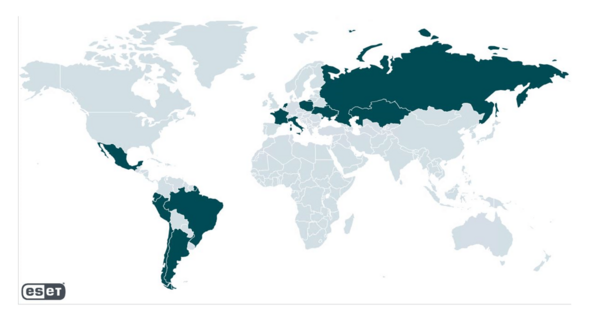

ESETのテレメトリ(監視データ)によると、最も多くの攻撃を受けている国はポーランドであり、エクアドルとイタリアが続きます。標的となっている組織はさまざまであり、サイバー攻撃者は特定の業界に焦点を当てて攻撃しているわけではありません。被害者の唯一の共通点はZimbraを使用していることでした。現在までのところ、このキャンペーンを実行しているサイバー攻撃者は特定されていません。

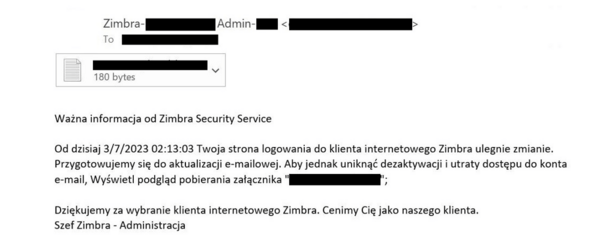

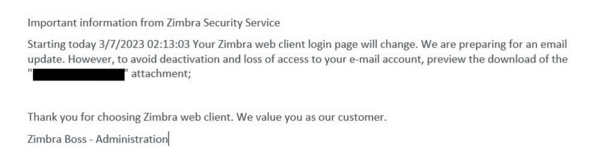

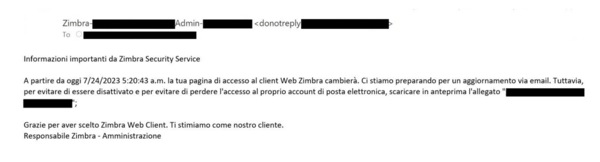

最初に、HTMLファイルに添付されたフィッシングページを含むメールが標的ユーザーに送信されます。図2、図3、図4に示すように、メールはメールサーバーの更新、アカウントの無効化、または同様の問題があることを標的ユーザーに警告し、添付ファイルをクリックするように求めます。この攻撃者は、メールのFrom:(送信元)フィールドを偽装し、メールサーバーの管理者から送信されているように見せかけます。

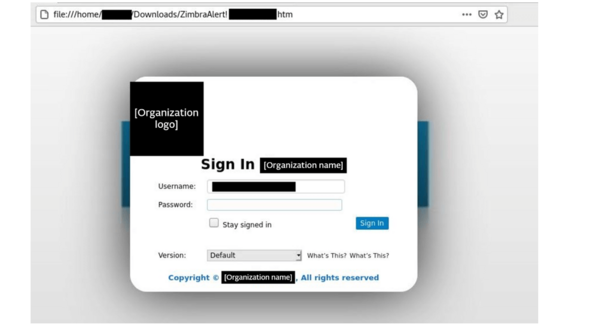

添付ファイルを開くと、図5に示すように、標的の組織に合わせてカスタマイズされた偽のZimbraログインページが表示されます。標的ユーザーがHTMLファイルをブラウザで開くと、URLはローカルにあるファイルのパスを示していますが、ユーザーは正規のログインページが表示されたと思い込む恐れがあります。ログインフォームのUsernameフィールドは、正規のページにより見せかけるために、あらかじめ入力されています。

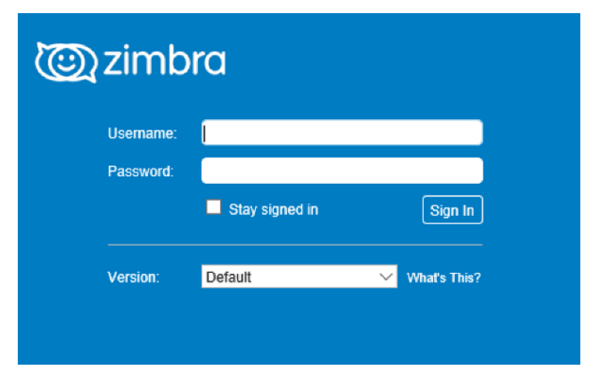

図6に、正規のZimbra Webメールのログインページを比較用に示します。

バックグラウンドでは、送信された認証情報がHTMLフォームから収集されており、HTTPS POSTリクエストによって攻撃者が管理するサーバーに送信されます(図7)。POSTリクエストの送信先のURLは、以下のパターンを使用しています。https://<SERVER_ADDRESS>/wp-admin/ZimbraNew.php

donotreply[redacted]@[redacted].comのような、過去に標的となった正規の企業のZimbraアカウントからフィッシングメールが複数回送信されていることにも注意が必要です。攻撃者は、標的ユーザーの組織の管理者アカウントを侵害して、新しいメールアカウントを作成し、そのアカウントからフィッシングメールを送信している可能性があります。管理者はメールと管理の両方に同じ認証情報を使用していたために、フィッシング攻撃で窃取された管理者のパスワードが、メールシステムの管理にも利用された可能性があります。入手できたデータからは、この仮説を確認することはできていません。

ESETが確認したキャンペーンは、ソーシャルエンジニアリングとユーザーによる操作が必要となっていますが、すべての攻撃がそうであるとは限らない可能性もあります。Proofpointが2023年3月に報告した過去のキャンペーンでは、APTグループ「Winter Vivern」(別名TA473)が、欧州各国の軍、政府、外交機関のWebメールのポータルを標的として、CVE-2022-27926の脆弱性を攻撃しています。Volexityが2022年2月に報告した別の例では、TEMP_Hereticという名前のグループが、Zimbra Collaborationのカレンダ機能に存在する別の脆弱性(CVE-2022-24682)を攻撃し、欧州の政府機関や報道機関のメールを取得しています。最近では、EclecticIQの研究者が、ESETのブログで説明しているのと同じキャンペーンを分析しています。主な違いは、偽のZimbraログインページを表示するためのHTMLリンクがメール本文に直接記載されていることです。

このキャンペーンは、技術的にはそれほど高度ではないにもかかわらず、Zimbra Collaborationを使用している広範な組織に対して攻撃を成功させていることから、攻撃者にとってZimbra Collaborationは今後も魅力的な標的となるでしょう。攻撃者は、HTMLの添付ファイルには正規のコードが含まれているという思い込みを悪用しています。また、攻撃であることを示す唯一の証拠は、悪意のあるホストへのリンクになっています。この方法では、悪意のあるリンクをメール本文に直接記述するフィッシング手法に比べ、レピュテーションベースのスパム対策ポリシーを回避することがはるかに容易になります。IT予算が限られている組織ではZimbra Collaborationが広く利用されており、攻撃者から今後も狙われ続けられる恐れがあります。

HTML/Phishing.Gen

検体に機密情報が含まれているため、ファイルのIoCを共有することはできません。

大量に収集された認証情報を外部に送信するために使用されるホストは、共有サーバー上でホストされています。IPアドレスのみを利用した検出では、誤検知となる可能性があります。

| IP | ドメイン | ホスティングプロバイダー | 最初に確認された日付 | 詳細 |

|---|---|---|---|---|

| 145.14.144[.]174 | fmaildd.000webhostapp[.]com | Hostinger International Ltd, NL | 2019年12月31日 | 大量に収集された認証情報を外部に送信するために使用された悪意のあるホスト。 |

| 145.14.145[.]248 | nmailddt.000webhostapp[.]com | Hostinger International Ltd, NL | 2019年12月31日 | 大量に収集された認証情報を外部に送信するために使用された悪意のあるホスト。 |

| 145.14.145[.]122 | tmaxd.000webhostapp[.]com | Hostinger International Ltd, NL | 2019年12月31日 | 大量に収集された認証情報を外部に送信するために使用された悪意のあるホスト。 |

| 145.14.144[.]58 | posderd.000webhostapp[.]com | Hostinger International Ltd, NL | 2019年12月31日 | 大量に収集された認証情報を外部に送信するために使用された悪意のあるホスト。 |

| 145.14.145[.]94 | ridddtd.000webhostapp[.]com | Hostinger International Ltd, NL | 2019年12月31日 | 大量に収集された認証情報を外部に送信するために使用された悪意のあるホスト。 |

| 145.14.145[.]36 | mtatdd.000webhostapp[.]com | Hostinger International Ltd, NL | 2019年12月31日 | 大量に収集された認証情報を外部に送信するために使用された悪意のあるホスト。 |

| 173.44.236[.]125 | zimbra.y2kportfolio[.]com | Eonix Corporation, US | 2022年5月27日 | 大量に収集された認証情報を外部に送信するために使用された悪意のあるホスト。 |

fmaildd.000webhostapp[.]com/wp-admin/ZimbraNew.php

mtatdd.000webhostapp[.]com/wp-admin/ZimbraNew.php

nmailddt.000webhostapp[.]com/wp-admin/ZimbraNew.php

posderd.000webhostapp[.]com/wp-admin/ZimbraNew.php

ridddtd.000webhostapp[.]com/wp-admin/ZimbraNew.php

tmaxd.000webhostapp[.]com/wp-admin/ZimbraNew.php

zimbra.y2kportfolio[.]com/wp/wp-admin/ZimbraNew.php

この表は、エンタープライズに対する攻撃手法をまとめたMITRE ATT&CKフレームワークのバージョン13を使用して作成されています。

| 手法 | ID | 名前 | 説明 |

|---|---|---|---|

| リソース開発 | T1586.002 | アカウントの乗っ取り:メールアカウント | 攻撃者は、キャンペーンを拡散するために、過去に侵害したメールアカウントを使用しています。 |

| T1585.002 | アカウントの確立:メールアカウント | 攻撃者はキャンペーンを展開するために新しいメールアカウントを作成しています。 | |

| 初期アクセス | T1566.001 | フィッシング:スピアフィッシングの添付ファイル | このキャンペーンは、メールに添付された悪意のあるHTMLファイルによって拡散されています。 |

| 実行 | T1204.002 | ユーザーによる実行:悪意のあるファイル | 攻撃が成功するかどうかは、標的のユーザーが添付ファイルの悪意のあるファイルをクリックするかどうかに依存します。 |

| 常駐化 | T1136 | アカウントの作成 | 攻撃者は、侵害したZimbraインスタンスで新しいメールアカウントを作成し、フィッシングキャンペーンをさらに拡散させています。 |

| 収集 | T1056.003 | 入力情報の取得:Web ポータルキャプチャ | 攻撃者は、偽のログインページに挿入された認証情報を取得しています。 |

| 情報の外部への送信 | T1048.002 | 代替プロトコルを使用したデータの外部への送信:既存のC2プロトコルではなく、非対称暗号化されたネットワークトラフィックを介したデータの外部への送信 | 攻撃者は、HTTPSプロトコルで送信されたPOSTリクエストによってパスワードを外部に送信しています。 |