ランサムウェアグループ間の新勢力図:RansomHubのEDRKillShifterが示すRaaSグループとアフィリエイトとの関係性

2024年に大きく変化したランサムウェアグループ間の勢力図と、新たな脅威であるEDRキラー「EDRKillShifter」について詳細を解説します。

Jakub Souček、Jan Holman 1 Apr 2025

2024年に大きく変化したランサムウェアグループ間の勢力図と、新たな脅威であるEDRキラー「EDRKillShifter」について詳細を解説します。

Jakub Souček、Jan Holman 1 Apr 2025

このブログでは、2024年に大きく変化したランサムウェアエコシステムを振り返ります。特に2024年に新たに登場し、現在ではRaaS(サービスとしてのランサムウェア)市場で独占的な地位を確立したRansomHubについて詳しく解説します。RansomHubのアフィリエイト構造について、これまで発表されていない貴重な知見を共有し、この新たに登場した巨大なサイバー犯罪グループと、既存のサイバー攻撃グループであるPlay、Medusa、BianLianとの関係性を明らかにします。

また、新たな脅威であるRansomHubが開発・管理している独自のEDRキラー「EDRKillShifter」についても掘り下げて詳細を説明します。EDRキラーで悪用されるドライバはほぼ同じですが、公開されているPOC(概念実証)から派生したコードを利用するランサムウェアアフィリエイトも増加しています。

最後に、法執行機関が主導したクロノス作戦(Operation Cronos)および悪名高いサイバー犯罪グループ「BlackCat」のテイクダウン後に、ESETが確認した事実に基づき、激化するランサムウェアとの戦いに役立つ知見を提供します。

本ブログの要点:

ランサムウェアとの戦いは、2024年に2つの重要な転機を迎えました。これまで最大のランサムウェアグループだったLockBitとBlackCatがその姿を消しました。そして、2022年以降で初めて、ランサムウェアの身代金支払額が減少し、特にその年の半ばの予測に反して、35%もの減少を記録しました。一方で、専用リークサイト(DLS)に投稿された被害者数は約15%増加しました。

この増加の大部分は、クロノス作戦と同時期に登場した新しいRaaSグループ「RansomHub」によるものです。このブログ記事では、RansomHubを詳解し、アフィリエイトがRansomHubのツールをどのように活用しているかを踏まえて、RansomHubとPlay、Medusa、BianLianなどの有名なグループとの関係性を明らかにします。

このブログでは、RaaS(サービスとしてのランサムウェア)モデルに加わっている主なグループを「オペレーター」と「アフィリエイト」と呼びます。

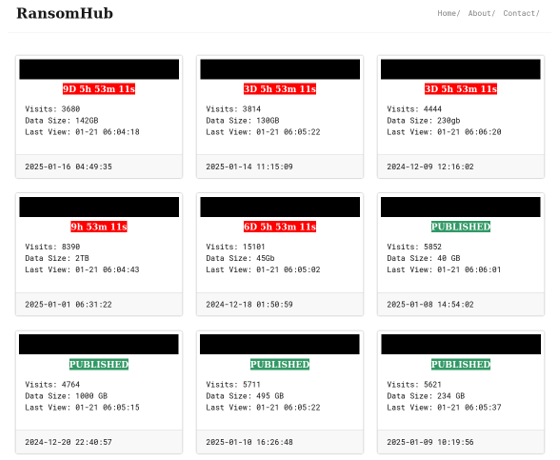

RansomHubは、クロノス作戦が発表された日の10日前にあたる2024年2月10日に、最初の被害者をDLS(図1を参照)に投稿しました。RansomHubの活動は徐々にではありますが増加し続けており、2024年4月にRansomHubが投稿した被害者数が活動しているすべてのランサムウェアグループ内で最多になり(LockBitの偽の被害者投稿を除外)、最も注意すべきグループとなりました。それ以降、RansomHubはランサムウェア業界を席巻しています。

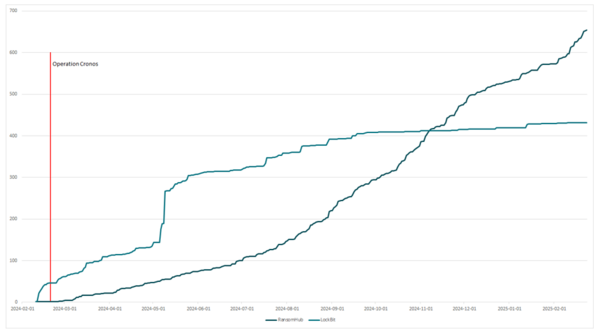

RansomHubがどれほど危険なグループであるかを示すため、LockBitと比較してみましょう。2024年2月にRansomHubが登場して以来、LockBitとRansomHubがDLSに投稿した新しい被害者の日別合計数(y軸)を、図2に示します。

この図が示すように、RansomHubが公開する被害者数は徐々に増加しており、約9か月後にはLockBitを上回りました。この傾向は現在も続いています。BlackCatとLockBitのどちらもRansomHubが登場した時期に大打撃を受けたことを考えると、多くのスキルのあるアフィリエイトがRansomHubに乗り換えたことに間違いないでしょう。Change Healthcareから4TB以上のデータを窃取したBlackCatのアフィリエイトであるNotchyは、その一例に過ぎません。

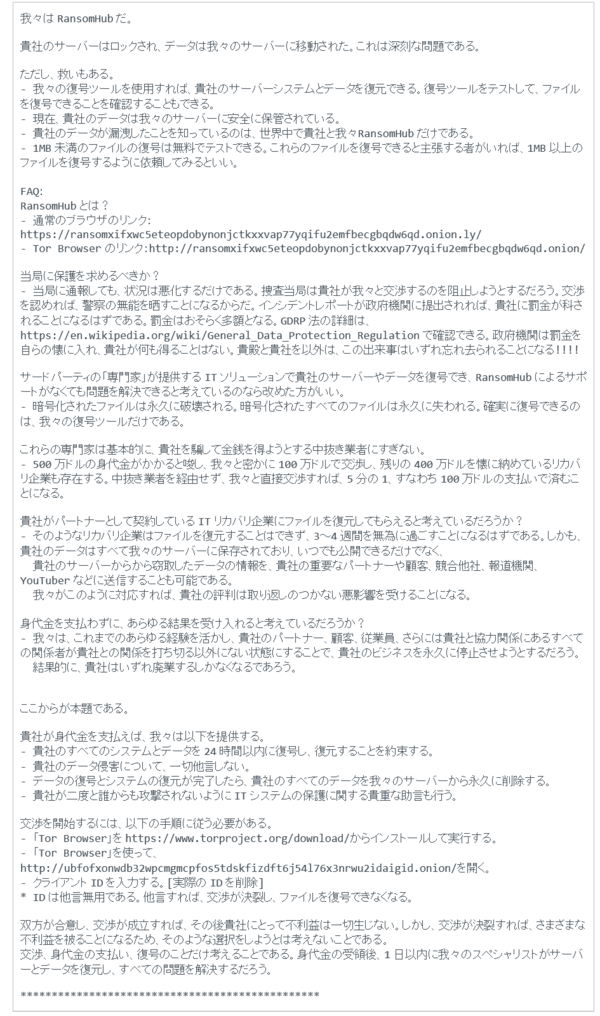

図3に、RansomHubのアフィリエイトが被害者のマシンに残す身代金メモの日本語訳を示します。

多くの新興のRaaSグループがそうであったように、RansomHubもアフィリエイトを募集する必要がありました。しかし、アフィリエイトの数を増やすことを重視したことから、その選定にあたっては厳しい条件を設けることなくアフィリエイトを募集しました。最初の広告は、2024年2月2日にロシア語のRAMPフォーラムに投稿されています。これは、最初の被害者が投稿される8日前です。この最初の発表には、次のようないくつかの注目すべき点があります。

アフィリエイトのウォレットに直接身代金を支払うことが認められ、90%の取り分が保証されているという点は、特にBlackCatとLockBitが解体された後の混乱した状況では、アフィリエイトにとって非常に魅力的に映ることでしょう。さらには、参加条件が非常に簡単であるため、スキルの低いアフィリエイトでも応募できます。

また、特筆すべきは、RansomHubの暗号化ツールはゼロから開発されたものではなく、2024年2月にソースコードを売却した、かつては競合であったランサムウェアグループ「Knight」のコードを再利用していることです。アフィリエイトは、RansomHubが提供するWebパネル経由(RaaSグループは通常このようなWebパネルを提供しています)で暗号化ツールをリクエストします。この暗号化ツールは、RaaSオペレーターが多くの場合「ロックツール」と呼び、ツール生成のために使用されるコンポーネント、通称「ビルダー」によって作成されます。一意の被害者IDなどの情報は暗号化ツールにハードコードされているため、アフィリエイトは、各被害者に新しいIDを要求する必要があります。RansomHubのビルダーは、暗号化ツールの追加の保護レイヤーとして64文字のパスワードを追加しており、このパスワードがなければ暗号化ツールは動作しません。このパスワードは検体ごとに一意で、ビルダーによって生成され、暗号化ツールを要求したアフィリエイトだけが知ることのできるパスワードです。

2024年6月21日、RansomHubのオペレーターは、セキュリティ研究者からの侵害の報告を受けて、アフィリエイトを採用するルールを変更しました。この変更により、オペレーターは既存のメンバーからの推薦を参加条件として認めなくなり、アフィリエイト応募者に対して5,000ドルの保証金を厳格に要求するようになりました。これはRansomHubのオペレーターによる最後の注目すべき対応でしたが、最初の発表からこのルール変更までの間に、もう1つの重要なイベントがありました。このイベントについては、次のセクションで説明します。

2024年5月8日、RansomHubのオペレーターは大幅なアップデートを実施し、独自のEDRキラーを導入しました。これは、一般的に脆弱なドライバを悪用することで、被害者のシステムにインストールされたセキュリティ製品を終了させたり、無効化したり、クラッシュさせたりするように設計された特殊なタイプのマルウェアです。

RansomHubのEDRキラーは、オペレーターが開発して管理している独自のツールであり、ソフォスによってEDRKillShifterと命名されています。EDRKillShifterは、暗号化ツールと同様にWebパネル経由でRansomHubのアフィリエイトに提供され、同じく64文字のパスワードで保護されています。機能的には、一般的なEDRキラーと同様であり、RansomHubのオペレーターが侵害を試みるネットワークを保護していると考えているさまざまなセキュリティソリューションを標的にしています。注意すべき違いは、コード保護にあります。パスワードは、EDRキラーを実行する中間層として機能するシェルコードを保護します。このパスワードがなければ、セキュリティ研究者は、標的となるプロセス名のリストも悪用される脆弱なドライバも取得できません。

ソフォスがこのEDRキラーの名前に「シフター」という用語を使用しているのは、悪用されるドライバが常に同じではなく、少なくとも2種類の異なる脆弱なドライバ(他の既知のEDRキラーもこれらのドライバを悪用しています)が確認されているためだと考えられます。EDRKillShifterやその他のEDRキラーについては、本ブログ内「EDRキラーの増加」のセクションで詳しく説明します。

キラーを実装し、それをRaaSプログラムの一部としてアフィリエイトに提供するという決断は、非常に珍しいものです。アフィリエイトは通常、セキュリティ製品による検知を回避する方法を自分で探し、既存のツールを再利用したり、技術力があるアフィリエイトであれば既存の概念実証を変更したり、ダークウェブでサービスとして提供されているEDRキラーを利用したりします。ランサムウェアのアフィリエイトは間違いなく、EDRキラーの提供を歓迎したはずです。この発表の直後には、EDRKillShifterの使用が急増したことがESETの研究者によって確認されており、次のセクションで説明しますが、この現象はRansomHubグループだけに見られるものではありません。

EDRKillShifterの発表から約1か月後の2024年6月3日に、RansomHubのオペレーターは、EDRKillShifterの改良版となる別のアップデートを投稿しました。ESETのテレメトリによると、一部のアフィリエイトは、この更新版をわずか4日後に展開しています。

ESETの研究者は、EDRKillShifterが公開されてから広く普及していることを利用して、調査の範囲を拡大しました。ESETは、EDRKillShifterの使用方法を活用して、RansomHubのアフィリエイトと、アフィリエイトが所属している複数の競合グループを関連付け、このEDRキラーの内部バージョン情報をより明確に取得することができました。

RansomHubの暗号化ツールとEDRKillShifterの違いは、アフィリエイトが各組織に侵入するときに、メジャーアップデートがない限りEDRKillShifterの新しいサンプルを毎回作成する必要がないことです。このことから、ESETはRansomHubのあるアフィリエイトがPlay、Medusa、BianLianの競合する3つの攻撃グループに加わっていたことを明らかにできました。

これらの3つのグループの攻撃手法は大きく異なります。

RansomHubとMedusaの間につながりがあることが判明したのは、それほど驚くべきことではありません。ランサムウェアのアフィリエイトは、しばしば複数のオペレーターのために同時に活動することが多いためです。しかし、ESETは、積極的に新しいアフィリエイトを探すことなく、長期的な信頼関係を築いてパートナーシップを結ぶ閉鎖的なRaaSモデルで活動する古参のサイバー攻撃者が、これほど早くRansomHubと提携するとは予想していませんでした。BianLianやPlay以外の古参の攻撃グループも、閉鎖的なRaaSモデルを運用しています。最近漏えいしたBlackBastaの情報からも、これらの攻撃グループの内部構造が明らかになってきました。

PlayとBianLianがEDRKillShifterを利用していると考えられる理由の一つは、同じRansomHubのアフィリエイトを雇っていることです。しかし、両方の攻撃グループが閉鎖的であることを考慮すると、この説明には説得力が欠けます。PlayとBianLianの信頼できるメンバーが、RansomHubのような新興のライバルと協力し、そこで得たツールを自分たちの攻撃に再利用しているという説は、より信憑性があります。このような閉鎖的な攻撃グループは通常、侵入時にほぼ固定されたコアツールを使用するため、この説明は特に注目に値します。複数のグループで特定された共通の攻撃手法の詳解する前に、攻撃グループ「Play」の攻撃手法を以下に簡単に解説します。

攻撃グループ「Play」は、2022年11月26日に最初の犠牲企業を専用のリークサイトに投稿しました。それ以来、このグループは着実に勢力を拡大し続けています。2024年4月、Playはランサムウェア界隈で最も活発な攻撃グループのトップ3にランクインし、年間を通じてもトップ10入りを果たしました。この攻撃グループは主に中小企業を標的にしており、毎月平均で25社の新たな被害者を出しています。過去の活動から、少なくとも数人の経験豊富で忠実なアフィリエイトが存在すると考えられています。最近、Playは北朝鮮とつながりのある攻撃グループ「Andariel」とも関係しています。

RaaSモデルを採用している閉鎖的な攻撃グループであるため、Playの暗号化ツールが使用される多くのケースには共通点が見られます。通常、このグループによる侵入では以下の共通点が見られます。

その他の攻撃では、広範なツールが使用され、環境寄生型の手法も一般的に使用されます。

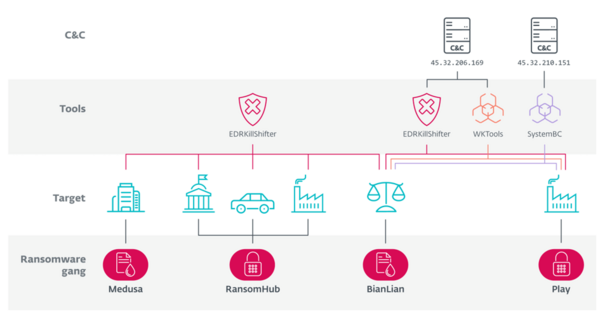

ESETが発見した攻撃グループ間のつながりを詳しく見ていきましょう。最初に、最も重要な関係性を図4に示します。次に、各攻撃グループの侵入方法について詳解します。ESETは、これらの攻撃はすべて同じサイバー攻撃者によって実行されており、この攻撃者が図4に示している4つのランサムウェアグループのアフィリエイトとして活動していることを確信しています。現時点では、このサイバー攻撃者に特定の名前を付けて追跡しているわけではありませんが、便宜上、このサイバー攻撃者をQuadSwitcherと呼ぶことにします。

図に示すように、4つの異なるランサムウェアグループによる合計5回の侵入がありました。以下から、これらの攻撃が関連していることは明らかです。

以下のセクションで、個別の侵入について詳しく説明します。

2024年7月、QuadSwitcherはRansomHubの暗号化ツールとEDRKillShifter(SHA-1:BF84712C5314DF2AA851B8D4356EA51A9AD50257)を一緒に西ヨーロッパの製造業企業と中央ヨーロッパの自動車企業に展開しました。

QuadSwitcherは8月にPuTTYとその直後にRcloneを使用して、北米の政府機関を侵害しました。QuadSwitcherは、AnyDeskをインストールし、PowerShellスクリプトanydes.ps1(Contiがリークしたスクリプトの一部)によってパスワードで保護して、攻撃を進行させています。セキュリティソリューションを回避する目的で、このサイバー攻撃者はEDRKillShifter(SHA-1:BF84712C5314DF2AA851B8D4356EA51A9AD50257)およびTDSSKillerを展開しました。

QuadSwitcherは、2024年7月末に北米の法律分野の企業を侵害しました。QuadSwitcherはこの侵入で、powershell "ntdsutil.exe 'ac i ntds' 'ifm' 'create full c:\temp1' q q"を実行してActive Directoryをダンプしました。

また、Contiからリークされた同じインストールスクリプトを介してAnyDeskを展開し、Advanced IP Scannerを使用してネットワークをスキャンしました。6日後、この攻撃者はScreenConnectとAmmyy Adminリモート監視および管理(RMM)ツールをインストールし、EDRKillShifter (SHA-1:BF84712C5314DF2AA851B8D4356EA51A9AD50257)を展開しました。ほぼ1ヶ月間活動をほぼ休止した後、再び舞い戻り、http://45.32.206[.]169/から以下の2つのペイロードをダウンロードしました。

さらにQuadSwitcherは、45.32.210[...]151をC&Cサーバーとして使用するSystemBCと、92.243.64[...]200:6991をC&C サーバーとして使用するBianLian専用のバックドアをhttp://149.154.158[..]222:33031/win64_1.exeから展開しました。被害を受けた企業はその後、BianLianのDLSで公表されました。

2024年8月初旬、QuadSwitcherは北米の製造会社を侵害しました。QuadSwitcherは、C&Cサーバー45.32.210[.]151を使用するSystemBC、EDRKillShifter(SHA-1:77DAF77D9D2A08CC22981C004689B870F74544B5)とhttp://45.32.206[.]169/WKTools.exeからダウンロードしたWKToolsを展開しています。最終的に、このサイバー攻撃グループはPlay暗号化ツールを展開しました。

2024年8月末にQuadSwitcherは、http://130.185.75[.]198:8000/plink.exeからcertutil.exeを使用してPuTTYをダウンロードし、次にProcess Explorer とEDRKillShifter(SHA-1:BF84712C5314DF2AA851B8D4356EA51A9AD50257)を使用しました。また、このサイバー攻撃者は、certutil.exeを使用して、http://79.124.58[.]130/dl/git.exeからMeshAgentをダウンロードしました。被害を受けた企業はその後、MedusaのDLSで公表されました。

図で要約したつながりの他に、典型的なPlayの侵入方法と共通するTTPもあります。3件のケースでは、HTTPを使用してIPアドレス経由でアクセスしたサーバーのルートフォルダから追加のマルウェアやツールがダウンロードされています。また、QuadSwitcherはPlayが多く使用している商用のマルウェア「SystemBC」も利用しています。これらのつながりから、QuadSwitcherはPlayと最も密接に関連しているとESETは考えています。

さらに、QuadSwitcherは少なくとも2つのEDRKillShifterのサンプルにアクセスしており、このサンプルは2か月間隔でコンパイルされています。このことから、このサイバー攻撃者は、RansomHubのツールに広くアクセスしていることが示唆されます。

2024年9月、ESETの研究者は、独自の暗号化ツール「ScRansom」とリークされた「LockBit 3.0ビルダー」を使用する未熟なランサムウェア攻撃者「CosmicBeetle」が、RansomHubのアフィリエイトとなった事例を公開しました。CosmicBeetleは攻撃グループではなく、さまざまなランサムウェアを配信・開発している個人の攻撃者です。ESETが調査結果を公開した後に、CosmicBeetleが以下の事例においてEDRKillShifterをさらに利用していることを観察しました。

他の未熟なランサムウェアのアフィリエイトも、同様に独自の暗号化ツール(多くの場合、リークされたLockBit 3.0ビルダーを単に使用して作成)を展開する前に、EDRKillShifterを使用していることが明らかになりました。これはRansomHubの弱点を示しています。成長を急ぎ過ぎたあまりに、アフィリエイトを慎重に選んでこなかったのです。その結果として、2024年6月にセキュリティ研究者によってRansomHubが侵害されたことを自ら認めることになりました。さらに、未熟なアフィリエイトは、より多くの痕跡を残す傾向があり、これらのアフィリエイトとRansomHubの両方についてより詳細な情報を得ることが可能になりました。

ESETは、CosmicBeetleに関するブログで、EDRKillShifterが通常とは異なるパスC:\Users\Administrator\Music\1.0.8.zipから展開されていることを説明しました。その後数か月の間に、他の複数の未熟なアフィリエイトが同様の痕跡を残しており、表1に示すように、EDRKillShifterのバージョン情報の一部を再構築することができました。「バージョン情報」列は、VERSIONINFOリソースに記載されているEDRKillShifterのバージョンを示しており、展開パスはESETのテレメトリ(監視データ)によって検出されたパスに記載されているバージョンを示しています。

| コンパイル日 | バージョン情報 | 展開パス |

|---|---|---|

| 2024年5月1日 | 1.2.0.1 | N/A |

| 2024年6月6日 | 1.2.0.1 | 1.0.7 / 1.0.8 |

| 2024年6月7日 | 1.6.0.1 | 2.0.1 |

| 2024年7月10日 | 2.6.0.1 | 2.0.4 |

| 2024年7月24日 | 2.6.0.1 | 2.0.5 |

表1. EDRKillShifterのバージョン情報

2024年7月以降、RAMPにはRansomHubオペレーターから一般的なアップデートが1回投稿されただけであり、ESETもそれ以降はEDRKillShifterの新バージョンを実環境で確認していません。EDRKillShifterの開発タイムラインを再構築することで、以下の開発手法を特定することもできました。

EDRKillShifterはランサムウェアのアフィリエイトの間で瞬く間に拡散しましたが、先ほど説明したように、これらのアフィリエイトはRansomHubの侵入にのみEDRKillShifterを利用しているわけではありません。使用されているEDRキラーはEDRKillShifterだけではありません。実際、ESETの研究者は、ランサムウェアのアフィリエイトが使用するEDRキラーの種類が増加していることを確認しています。

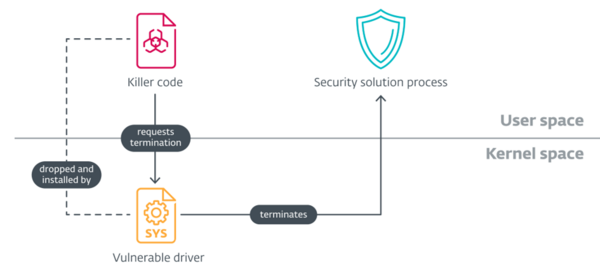

EDRキラーは、侵害されたネットワーク上で実行されるマルウェアであり、エンドポイントを保護するセキュリティソリューションを無効化、破損、クラッシュ、または終了させることを目的としています。ランサムウェアの暗号化ツールを妨害されずに実行することが、EDRキラーの役割です。未熟なランサムウェアのアフィリエイトは、スクリプトを使用してリストにあるプロセスを単に終了させようとしますが、高度なスキルを有するアフィリエイトは、BYOVD(脆弱なドライバの持ち込み)として知られる高度な手法を使用します。

EDRキラーは効果的であることから、ランサムウェアアフィリエイトのツールとして広く利用されるようになっています。侵入するときのアフィリエイトの目的は、管理者またはドメイン管理者の権限を取得することです。ランサムウェアのオペレーターは、暗号化ツールのメジャーアップデートを頻繁には行わない傾向があります。これは、問題を引き起こす可能性のある不具合を導入し、最終的に評判を損なうリスクがあるためです。そのため、セキュリティベンダーはこれらの暗号化ツールを検知しやすくなります。アフィリエイトは、この対策として、暗号化ツールを実行する直前にEDRキラーを使い、セキュリティソリューションを無効化しようと試みます。

高度なEDRキラーは、オーケストレーションを担当するユーザーモードコンポーネント(キラーコード)と、正規で脆弱なドライバの2つの部分から構成されます。EDRキラーの実行は一般的に非常にシンプルです。キラーコードが脆弱なドライバをインストールします。このドライバは通常、そのキラーコードのデータやリソースに埋め込まれており、プロセス名のリストを繰り返し処理し、脆弱なドライバに対してコマンドを実行します。その結果、脆弱性がトリガーされ、カーネルモードからプロセスが終了されます。

ソフォスはブログの中で、EDRKillShifterのさまざまなビルドが脆弱ないくつかのドライバを悪用する方法について説明しています。悪用されたドライバの1つがrentdrv2.sysです。このドライバは、一般に利用可能なEDRキラーBadRentdrv2に組み込まれています。もう1つのドライバは、ThreatFire System MonitorのTFSysMonであり、TFSysMon-Killerに組み込まれています。TFSysMonドライバは、Rustで記述された4つのEDRキラーPoCの大規模なコレクションに組み込まれており、サイバー攻撃者がコードを一切変更することなくC++で再実装していることが確認されています。

Living Off The Land Drivers(環境寄生型ドライバ)プロジェクトは、1700個以上の脆弱なドライバを提供しており、サイバー犯罪者にとって魅力的な標的となっていますが、EDRキラーによって悪用されるドライバはそのごく一部です。これらのドライバの脆弱性を悪用するコードがテストされていれば、コードをゼロから設計することなく簡単に再利用できます。さらに、EDRキラーの開発者は、キラーコードとそのステルス機能を磨くことに集中できます。

正規のツールも、ランサムウェアのアフィリエイトによって悪用され、EDRキラーとして利用されています。GMERルートキット検出ツールやPC Hunterなどの正規のツールは、その性質上、カーネルモードへのアクセスを必要とし、オペレーティングシステムの内部を詳しく検査する必要があります。強力な機能も提供しており、残念ながらサイバー攻撃者によって悪用される恐れがあります。

RaaSプログラムは、暗号化ツールだけをアフィリエイトに提供しているわけではなく、別のツールやプレイブック(行動マニュアル)などが提供されるパッケージに含まれる場合もあります。例えば、LockBitは独自のデータ流出ツールであるStealbitをアフィリエイトに提供していました。また、ContiやDispossessorからリークされた情報から、ランサムウェアグループがプレイブック、スクリプト、および実践ガイドも提供していることが明らかになっています。

RaaSにEDRキラーを追加するのは合理的であり、そうしているランサムウェアグループはRansomHubだけではありません。2024年10月、ESETの研究者は、新興のランサムウェアグループ「Embargo」が、一般公開されているPoCを変更し、MS4Killerと呼ばれる独自のEDRキラーを実装したことを文書化しました。この報告書を公開した時点では、Embargoグループの専用リークサイトには14社の被害者しか記載されていませんでしたが、時間とリソースを投入し、すでに独自のEDRキラーを開発していました。

EDRキラーがさらに多くの攻撃グループの製品に採用されるようになるかどうかはまだわかりませんが、このブログでは、研究者がEDRキラーの利用方法からアフィリエイトが所属する組織を明らかにし、競合する攻撃グループ間の新たな関係性を特定できる可能性があることを示しました。

EDRキラーから組織を守ることは容易ではありません。サイバー攻撃者がEDRキラーを展開するために管理者権限が必要となるため、EDRキラーが展開される前に攻撃の兆候を検知し対応できれば理想的です。

キラーコードの実行を防止することが最善のアプローチですが、コードが難読化されているため、完全に防止することが難しい場合もあります。しかし、脆弱なドライバへの対策に注力することで、防御の選択肢が広がります。ESETは、EDRキラーによって悪用されるドライバは潜在的に安全でないと考えています。したがって、特に企業環境においては、安全でない可能性のあるアプリケーションを確実に検出できる体制を整える必要があります。これにより、脆弱なドライバのインストールを防ぐことができます。

一般的ではありませんが、高度なスキルを有するサイバー攻撃者は、脆弱なドライバを持ち込む代わりに、侵害したマシンにすでに存在している脆弱なドライバを悪用することもあります。このような攻撃に対抗するためには、適切なパッチ管理を実施することが効果的で不可欠な防衛戦略となります。

ランサムウェアのエコシステムは2024年に大きな打撃を受けました。記録された全体的な攻撃数は増加しましたが、何年にもわたってランサムウェア界隈を支配してきた2つのランサムウェアグループの活動を妨害し排除に成功した成果を過小評価すべきではありません。

法執行機関の取り組みによって、ランサムウェアの支払いが大きく減少し、ランサムウェアに関する意識の高まりやCounter Ransomware Initiativeのような取り組みによって、ランサムウェアの被害者が身代金を支払うことが最善の方法ではないという認識が広がってきていると考えられます。

残念ながら、高度な技術力を持つ新興ランサムウェアグループ「RansomHub」が登場し、効果的な戦術を駆使して短期間でアフィリエイトを集め(多くはBlackCatやLockBitから乗り換えたと考えられる)、瞬く間にトップに躍り出ています。当面の間、RansomHubは最も活発なRaaSグループであり続けるでしょう。

法執行機関によるRaaSオペレーターの解体活動は効果的であることが証明され、RaaSエコシステム内では不信感が増大しています。残念ながら、2024年にはアフィリエイトが迅速に再編成される可能性があることが明らかになりました。結局のところ、ランサムウェアグループは金銭を得るという明確な目的のもと、暗号化ツールを利用して標的を攻撃し、機密データの窃取を試みています。攻撃の妨害よりも難易度は高いものの、最も活発なアフィリエイトを排除することも効果的です。なぜなら、このような取り組みによって、RansomHubのように新たなRaaSオペレーターが急速に勢力を拡大するのを防ぐことができるからです。このブログでも説明したように、RansomHub、Play、Medusa、BianLianなどのさまざまなランサムウェアグループ間のつながりを追跡し、アフィリエイトに焦点を当てることで、最終的にアフィリエイトを特定し、これらの犯罪から排除できるとESETは信じています。

ESETのセキュリティブログWeLiveSecurity掲載されたリサーチに関するお問い合わせは、threatintel@eset.comへお願いします。

ESET の独自の脅威インテリジェンスサービス(APTレポートとデータフィード)を提供しています。このサービスに関するお問い合わせは、ESET Threat Intelligence(ESET脅威インテリジェンス)のページをご覧ください。

| SHA-1 | ファイル名 | 検出 | 説明 |

|---|---|---|---|

| 97E13515263002809505DC913B04B49AEB78B067 | amd64.exe | WinGo/Kryptik.CV | RansomHub暗号化ツール。 |

| BF84712C5314DF2AA851B8D4356EA51A9AD50257 | Loader.exe | Win64/Agent.DVP | EDRKillShifter。 |

| 87D0F168F049BEFE455D5B702852FFB7852E7DF6 | amd64.exe | WinGo/Kryptik.CV | RansomHub暗号化ツール。 |

| 2E89CF3267C8724002C3C89BE90874A22812EFC6 | Magic.exe | Win64/Agent.DVP | EDRKillShifter。 |

| 3B035DA6C69F9B05868FFE55D7A267D098C6F290 | TDSSKiller.exe | Win32/RiskWare.TDSSKiller.A | TDSSKiller。 |

| 5ECAFF68D36EC10337428267D05CD3CB632C0444 | svchost.exe | WinGo/HackTool.Agent.EY | Rclone。 |

| DCF711141D6033DF4C9149930B0E1078C3B6D156 | anydes.ps1 | PowerShell/Agent.AEK | AnyDeskを展開し、パスワードで保護するスクリプト。 |

| E38082AE727AEAEF4F241A1920150FDF6F149106 | netscan.exe | Win64/NetTool.SoftPerfectNetscan.A | SoftPerfectネットワークスキャナー。 |

| 046583DEB4B418A6F1D8DED8BED9886B7088F338 | conhost.dll | Win64/Coroxy.J | SystemBC。 |

| 3B4AEDAFA9930C19EA889723861BF95253B0ED80 | win64_1.exe | Win64/Agent.RA | BianLianのバックドア。 |

| 460D7CB14FCED78C701E7668C168CF07BCE94BA1 | WKTools.exe | Win32/WKTools.A | WKTools。 |

| 5AF059C44D6AC8EF92AA458C5ED77F68510F92CD | pfw.exe | Win64/Agent.RA | BianLianのバックドア。 |

| 67D17CA90880B448D5C3B40F69CEC04D3649F170 | 1721894530.sys | Win64/RentDrv.A | EDRKillShifterが使用する脆弱なドライバ。 |

| 77DAF77D9D2A08CC22981C004689B870F74544B5 | Killer.exe | Win64/Agent.DVP | EDRKillShifter。 |

| 180D770C4A55C62C09AAD1FC3412132D87AF5CF6 | 1.dll | Win64/Coroxy.K | SystemBC。 |

| DD6FA8A7C1B3E009F5F17176252DE5ACABD0FB86 | d.exe | Win32/Filecoder.PLAY.B | Play暗号化ツール。 |

| FDA5AAC0C0DB36D173B88EC9DED8D5EF1727B3E2 | GT_NET.exe | MSIL/Spy.Grixba.A | Grixba。 |

| IP | ドメイン | ホスティングプロバイダー | 最初に確認された日付 | 詳細 |

|---|---|---|---|---|

| 45.32.206[.]169 | N/A | Vultr Holdings, LLC | 2024年7月25日 | WKToolsとEDRKillShifterをホストするサーバー。 |

| 45.32.210[.]151 | N/A | The Constant Company, LLC | 2024年08月09日 | SystemBCのC&Cサーバー。 |

| 79.124.58[.]130 | N/A | TAMATYA-MNT | 2024年8月22日 | MeshAgentをホストするサーバー。 |

| 92.243.64[.]200 | N/A | EDIS GmbH - Noc Engineer | 2024年7月25日 | BianLianバックドアC&Cサーバー。 |

| 130.185.75[.]198 | N/A | Pars Parva System LTD | 2024年8月20日 | PuTTYをホストするサーバー。 |

| 149.154.158[.]222 | N/A | EDIS GmbH - Noc Engineer | 2024年07月25日 | BianLianバックドアをホストするサーバー。 |

この表は、MITRE ATT&CKフレームワークのバージョン16を使用して作成されています。

| リソース開発 | T1583 | インフラストラクチャの取得 | QuadSwitcherは、ツールをホストするためのインフラを取得しています。 |

| T1587.001 | 開発能力:マルウェア | RansomHub、Play、Medusa、BianLianの各グループは、独自の暗号化ツールと関連ツールを開発しています。 | |

| T1588.001 | 入手能力:マルウェア | Playグループは、販売されているコモディティマルウェアであるSystemBCを使用しています。 | |

| T1588.002 | 入手能力:ツール | ランサムウェアグループのアフィリエイトは、さまざまなサードパーティ製のツールを定期的に使用しています。 | |

| T1608.001 | ステージングサーバーの能力マルウェアのアップロード | Playグループは、侵入時に使用する独自のツールを専用サーバーにアップロードしていました。 | |

| T1608.002 | ステージングサーバーの能力アップロードツール | Playグループは、侵入時に使用するサードパーティ製ツールを専用サーバーにアップロードしました。 | |

| 実行 | T1059.001 | コマンドラインインターフェイス:PowerShell | QuadSwitcherは、PowerShellスクリプトを使用してAnyDeskを展開しています。 |

| T1059.003 | コマンドラインインターフェイス:Windowsコマンドシェル | QuadSwitcherは、コマンドを実行するためにWindowsコマンドシェルを定期的に使用しています。 | |

| 防衛機能の回避 | T1078 | 有効なアカウント | QuadSwitcherは、有効なアカウントの認証情報を悪用し、ネットワーク内を秘密裏に移動します。 |

| T1078.002 | 有効なアカウント:ドメインアカウント | QuadSwitcherは、最終的に、いくつかの侵入でドメイン管理者の権限を取得しています。 | |

| T1480 | 実行ガードレール | RansomHubの暗号化ツールを実行するにはパスワードが必要です。 | |

| T1562.001 | 防御策の妨害:ツールの無効化または変更 | EDRKillShifterの目的は、セキュリティソリューションを無効にすることです。 | |

| T1562.009 | 防御策の妨害:セーフモードでの起動 | RansomHubの暗号化ツールは、セーフモードで再起動してファイルを暗号化できます。 | |

| T1218 | システムバイナリプロキシの実行 | QuadSwitcherは、certutil.exeを悪用してペイロードをダウンロードします。 | |

| 認証情報へのアクセス | T1110 | ブルートフォース | QuadSwitcherは、侵入時に認証情報のブルートフォース攻撃を試行しました。 |

探査 | T1087 | アカウント情報の探索 | QuadSwitcherは、権限を昇格するために、別のアカウントを発見しました。 |

| T1057 | プロセスの検出 | EDRKillShifterは、セキュリティソリューションに関連する特定のプロセスを探します。 | |

| ラテラルムーブメント | T1021.001 | リモートサービス:RDP(リモートデスクトッププロトコル) | RDPは、侵害されたネットワークにおけるラテラルムーブメントに多く使用されていました。 |

| T1021.002 | リモートサービス:SMB/Windows管理共有 | RansomHubは、ファイルのリモート暗号化をサポートしています。 | |

| 収集 | T1005 | ローカルシステムのデータ | BianLianグループはデータの流出に重点を置いており、ローカルドライブからデータを収集しています。 |

| T1039 | ネットワーク共有ドライブのデータ | BianLianグループはデータの流出に重点を置いており、ネットワークドライブからデータを収集しています。 | |

| C&C(コマンド&コントロール) | T1071 | アプリケーションレイヤープロトコル | Playによる侵入では、ペイロードはHTTP経由で取得されています。 |

| T1132.002 | データのエンコーディング:非標準のエンコーディング | SystemBCは、独自のネットワークプロトコルを採用しています。 | |

| T1219 | リモートアクセスソフトウェア | AnyDeskやMeshAgentなど、複数のRMMツールが使用されています。 | |

| 情報の外部への送信 | T1537 | クラウドアカウントへのデータ転送 | BianLianのアフィリエイトは、一般的なファイル転送やネットワーク経由でのデータ外部送信の検出を回避するために、Rcloneを利用して自身が管理するクラウドアカウントにデータを流出させています。 |

| 影響 | T1485 | データの破壊 | バックアップのような一部のデータは、ランサムウェアグループによって永久に破壊される可能性があります。 |

| T1486 | データの暗号化により影響を与える | ランサムウェアグループの行動の最終的な結果は、被害者のデータを暗号化することです。 | |

| T1657 | 金融資産の窃取 | ランサムウェアグループは、データに再びアクセスできるようにする代わりに身代金を支払うよう被害者に強要します。 |