DNSを保護する脅威インテリジェンスデータのテスト

ESET Corporate Blog 6 Sep 2019

ESET Corporate Blog 6 Sep 2019

DNS(ドメインネームシステム)の保護サービスを提供しているWhalebone社は、ESETが提供している危険なドメインに関するセキュリティ侵害の痕跡情報(IoC)の品質をテストしました。このテストでは、ESET Threat Intelligence (脅威インテリジェンス)が提供するIoC情報を追加することで、検出が大幅に増加し、誤検出が事実上ゼロに低下することが明らかになりました。

このテストは、2018年の第1四半期に、チェコ共和国とスロバキアで約10万のインターネット接続(約50万の接続デバイス)を対象として実施されました。テストの目的は、ESET Threat Intelligenceが提供するデータフィードの品質を検証することでした。テストでは、Whaleboneはブロックされたドメインの数と誤検出の数を精査し、ESETのフィードのパフォーマンスをWhaleboneが使用している他のIoCソースと比較しました(このテストを実施する前は、Whaleboneにデータを供給しているエンドポイントプロテクションベンダーはありませんでした)。

DNSの保護については、インターネットの先駆者と呼ばれているDr. Paul Vixieが基調講演を第22回インターナショナルAVAR サイバーカンファレンスで行います。基調講演のテーマは、 ローカルではないDNS解決の利点と危険性について。カンファレンスは、11月6日から9日に大阪で開催されます。

ESETは、大規模で技術的な成熟度の高いITセキュリティソリューションとサービスプロバイダーであり、貴重なデータを大量に生成しています。ESETではこのデータを顧客保護のために定期的に活用しており、ESET Threat <pwa data-pwa-id="pwa-81D891D9DF794E87D59DB84B8435A4AB" data-pwa-rule-id="SIMPLE_SPELLING" data-pwa-category="spelling" data-pwa-hint="Unknown word: Intelligenceサービスという形でパートナーやクライアントに提供しています" data-pwa-suggestions="Intelligence" data-pwa-heavy="false" data-pwa-dictionary-word="Intelligenceサービスという形でパートナーやクライアントに提供しています" class="pwa-mark pwa-mark-done">Intelligenceサービスという形でパートナーやクライアントに提供しています</pwa>。

ESETのパートナーの1社であるWhalebone社は、ESETが提供しているデータフィード(編集されていないインテリジェンスフィード)をDNS/ドメインをブロックするために使用しているリソースに追加しました。

ESETのシステムは、毎日、数億のURLと数千万のドメインを処理します。これらの中の数千万のURLと数百万のドメインは一意のものです。ESETのセキュリティソリューションの保護レイヤーのひとつであるURLブロックテクノロジーでこのデータが利用されています。このデータは、他の保護レイヤーを通過する恐れのあるマルウェアをブロックする重要な役割を果たしています。

URLブロックテクノロジーは、セキュリティの保護で効果を発揮しますが、いくつか考慮するべき点があります。そうしないと誤検出が発生し、問題を複雑化させるリスクがあります。

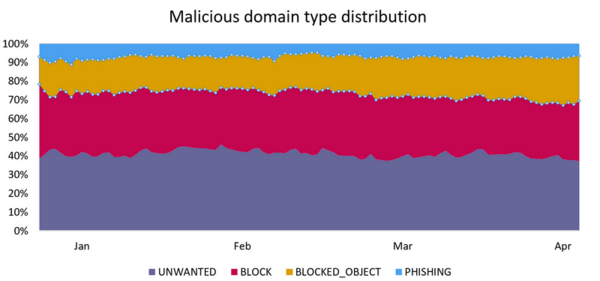

考慮すべき点はのひとつは、URLはいくつかの理由でブロックされる場合があることです。次に、1つのドメインにクリーンURLなどのさまざまなクラスのURLが存在する場合があります。これにより、詳細な分類が必要になります。ESETではURLとドメインを24以上の状態に応じて分類しています。

<pwa data-pwa-id="pwa-5DF8C326D75416F8D3E0F24AC361C138" data-pwa-rule-id="SIMPLE_SPELLING" data-pwa-category="spelling" data-pwa-hint="Unknown word: ESETのURLブロックテクノロジーとは対照的に、Whaleboneはドメインベースのテクノロジーを使用しています。このため、URLの状態はWhaleboneでは役に立ちません" data-pwa-suggestions="" data-pwa-heavy="false" data-pwa-dictionary-word="ESETのURLブロックテクノロジーとは対照的に、Whaleboneはドメインベースのテクノロジーを使用しています。このため、URLの状態はWhaleboneでは役に立ちません" class="pwa-mark">ESETのURLブロックテクノロジーとは対照的に、Whaleboneはドメインベースのテクノロジーを使用しています。このため、URLの状態はWhaleboneでは役に立ちません</pwa>。

詳細な分類により、ESETのお客様はそれぞれのニーズに応じてインターネットの保護方法を設定できるようになっています。ドメインは次の4つの基本の状態で分類されており、それぞれがさらに詳細に分類されます。

前述の4つの基本的なドメインの状態は、Whaleboneがドメインをブロックできるように、「ブロック」と「フィッシング」の2つの基本状態に削減されました。次の他の2つの状態は、誤検知を引き起こす場合があることが知られており、多層防御ソリューションのみが正しく対応できます。

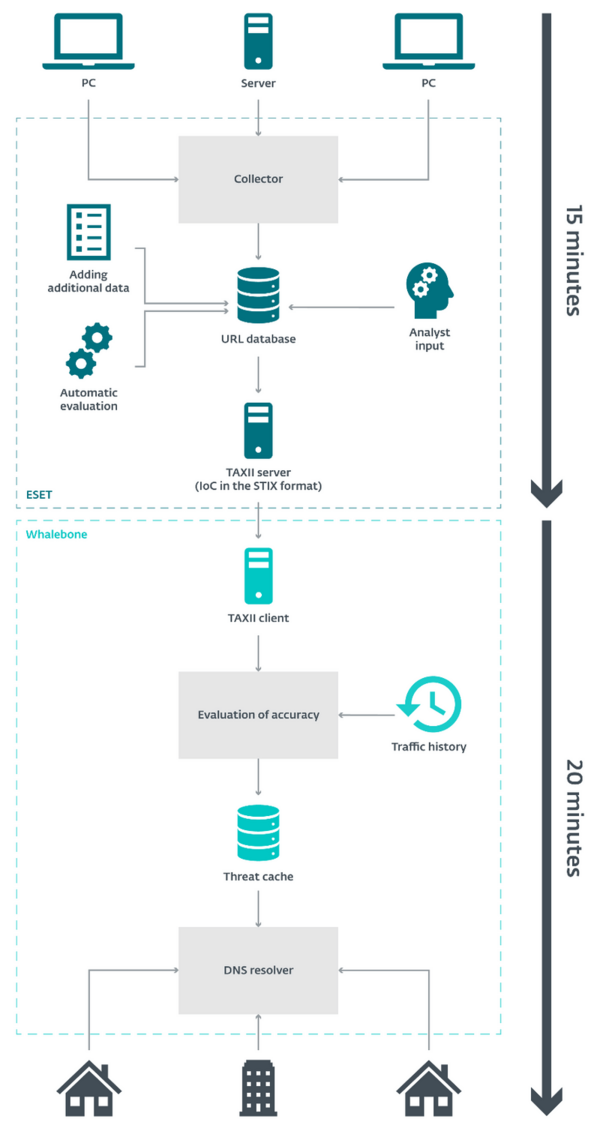

最新情報をタイムリーに提供するため、データをできるだけ早くWhalebone社に送信することが非常に重要となりました。そのため、フィードはESET側で5分毎に生成され、STIX形式(標準のセキュリティ情報形式)でTAXIIサーバーにアップロードされました。その後、Whalebone社がデータをダウンロードし、システムにインポートしました。

Whalebone社はダウンロードしたデータを数分間隔で処理し、Whalebone社の検出エンジンに適用しました。3日以上連続して悪意のあるドメインが検出されない場合、そのドメインは進行形の脅威のリストから削除されます。

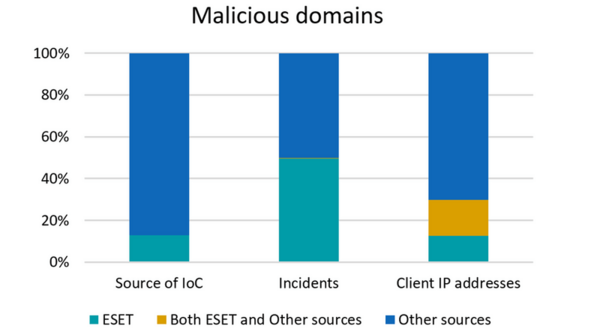

2018年の初めから2018年4月半ばまでのテスト期間中、ESETから提供された約55,000の一意の悪意のあるドメインが、テスト対象となったIoCフィードで処理されました。これらのうち、約1,100のドメインがチェコ共和国とスロバキアの接続デバイスのトラフィックで検出されました。

このテストでは、デバイスの18.5%は、フィード全体(つまり、ESETと他のすべてのソースから提供されたIoC)の悪意のあるドメインへの接続を少なくとも1回試行していました。テストのインシデント総数は約175万件でした。これらの約半分(86万6千件のインシデント、正確には49.51%)は、ESETが提供したIoCのみに基づいて検出されました。つまり、ESETからデータが提供されなければ、これらのインシデントは検出されていません。ESETと元のWhalebone社のデータの両方をベースにして検出されたインシデントはわずか0.47%でした。残りの50.02%のインシデントは、ESETが提供するデータとは独立して検出されました。

ESETのIoCをベースに検出されたすべてのインシデントのうち、1つのドメインのブロックのみが誤検知であることが判明しました。

テストでは、ESET Threat IntelligenceのIoCを追加することで、検出が大幅に増加し、誤検知が事実上ゼロになったことが示されました。

つまり全体として、このテストによってESETのIoCソースをDNSレベルの保護に使用することが適切であることが証明されました。

ESET Threat Intelligenceまたはその他のESET独自のビジネスソリューションがISP、Telco、またはその他のビジネス分野にどのように役立つかを確認するには、弊社ウェブサイトをご覧ください(現在は英語のみ)。

注:この記事は、Whalebone社とESETが共同で発表した「DNS保護のための脅威インテリジェンスデータのテスト」(Whalebone社のRobert Šefr氏とESETのJakub DaubnerとPeter Dekýšが共同発表)に基づいています。このプレゼンテーションは、2018年5月にチェコ共和国プラハのIS2カンファレンスで開催されました。カンファレンスの議事録はチェコ語でのみ利用可能です。