今すぐアップデートを!WinRARのゼロデイ脆弱性をRomComなどのサイバー攻撃グループが悪用中

ESETは、WinRARに存在するゼロデイ脆弱性が実環境で悪用されていることを特定しました。この攻撃は、求職書類のように偽装され武器化されたアーカイブファイルが使用され、パストラバーサルの脆弱性を攻撃して標的を侵害します。

2025/08/22 Anton Cherepanov、Peter Strýček、Damien Schaeffer

ESETは、WinRARに存在するゼロデイ脆弱性が実環境で悪用されていることを特定しました。この攻撃は、求職書類のように偽装され武器化されたアーカイブファイルが使用され、パストラバーサルの脆弱性を攻撃して標的を侵害します。

2025/08/22 Anton Cherepanov、Peter Strýček、Damien Schaeffer

ESETの研究者は、これまで知られていなかった脆弱性がWinRARに存在することを発見しました。ロシアとつながりのあるサイバー攻撃グループ「RomCom」が実環境でこの脆弱性を攻撃しています。RomComが重大なゼロデイ脆弱性を実環境で悪用したことが確認されたのは、少なくともこれで3回目となります。過去には、2023年6月にMicrosoft Word経由で悪用されたCVE-2023-36884のほか、CVE 2024 9680とこれまで特定されていなかったWindowsの脆弱性CVE 2024 49039を組み合わせた攻撃が見つかっています。後者の攻撃は2024年10月に発生し、脆弱なバージョンのFirefox、Thunderbird、Tor Browserが標的となり、ログイン中のユーザー権限で任意のコードが実行されています。

本ブログの要点:

RomComはロシアとつながりのあるサイバー攻撃グループであり、Storm-0978、Tropical Scorpius、またはUNC2596としても知られています。RomComは、特定の業界の組織に対する場当たり的なキャンペーンと標的を絞ったスパイ活動の両方を実施しています。RomComは、従来のサイバー犯罪に加えて、情報を収集するスパイ活動も積極的に行うようになっています。このグループが通常使用しているバックドアは、コマンドを実行し、被害者のマシンに追加のモジュールをダウンロードすることができます。

2025年7月18日、ESETはRARアーカイブ内にあるmsedge.dllという名前の悪意あるDLLファイルを確認しました。ESETチームの注意を引いたのは、このアーカイブには異常なパス構造が含まれていたためです。詳細な分析の結果、攻撃者は、WinRARの当時の最新版(バージョン7.12)を含むすべてのバージョンに影響を及ぼす、これまで発見されていなかった脆弱性を悪用していたことが判明しました。2025年7月24日、ESETはWinRARの開発者に連絡しましたが、同日中に脆弱性が修正され、WinRAR 7.13ベータ1が公開されました。WinRAR 7.13は 2025年7月30日に公開されました。WinRARを利用しているユーザーは、この攻撃を受けるリスクを軽減するために速やかに最新版をインストールしてください。Windows版のUnRAR.dllや、WinRARのソースコードを組み込んでいるソフトウェアも、この脆弱性の影響を受けます。特に、WinRARのライブラリを最新版に更新していないソフトウェアに注意してください。

この脆弱性は、代替データストリーム(ADS)を使用してパストラバーサルを行うものであり、CVE-2025-8088として追跡されています。なお、WinRARに影響するこの問題に類似したパストラバーサル脆弱性(CVE-2025-6218)が、約1か月前の2025年6月19日に公開されています。

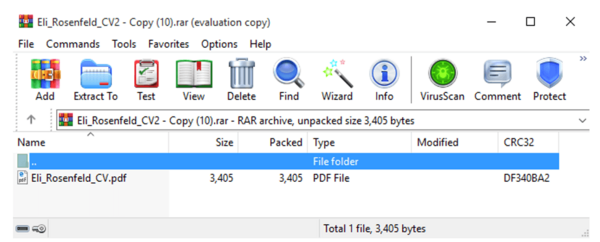

攻撃者は、アーカイブを巧妙に細工し、無害なファイルが1つだけ含まれているように見せかけていました(図1を参照)。しかし実際には、悪意のある多くの代替データストリーム(ADS)が含まれています。ユーザーからはそれらのADSを確認することはできません。

被害者が無害に見えるこのファイルを開くと、WinRARはそのファイルに含まれるすべてのADSも一緒に展開します。たとえば、Eli_Rosenfeld_CV2 - Copy (10).rarの場合、悪意のあるDLLが%TEMP%ディレクトリに展開されます。同様に、悪意のあるLNKファイルがWindowsのスタートアップディレクトリに展開され、ユーザーがログインする時に自動実行され、システムに常駐します。

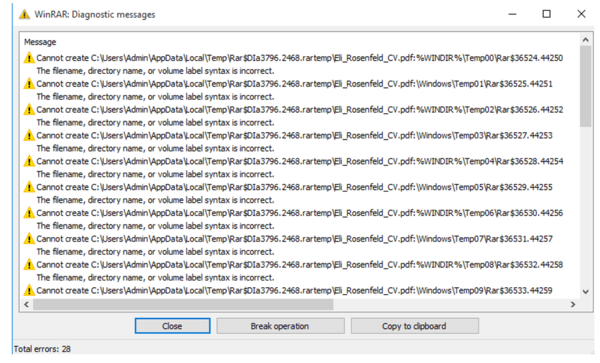

攻撃者は、成功率を高めるために、親ディレクトリを示す相対パス(..\\)を段階的に深く設定した複数の代替データストリームを用意していました。しかし、このために存在しないパスが含まれることとなり、WinRARが警告を表示するようになります。興味深いことに、攻撃者はあえて無効なパスと判断されるようなダミーデータが含まれるADSも追加していました。これは、被害者がDLLやLNKの不審なパスに気付かないようにするための対策と考えられます(図2を参照)。なお、WinRARのユーザーインターフェイスでは、スクロールして下に移動しない限り、これらの不審なパスは表示されません(図3を参照)。

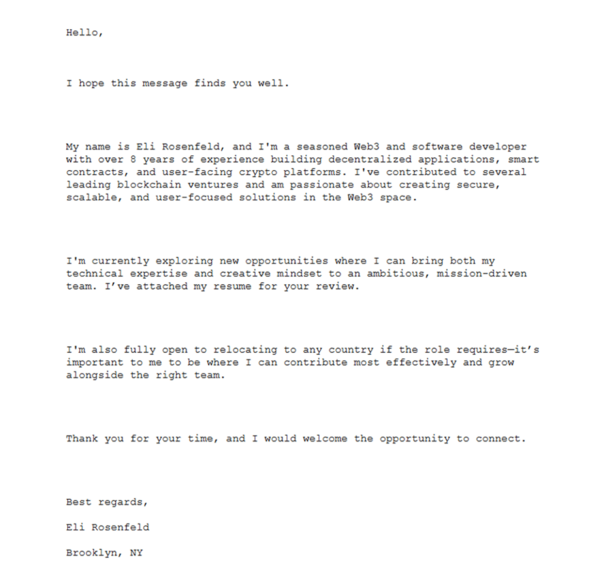

ESETのテレメトリによると、これらのアーカイブは2025年7月18日から21日にかけて、ヨーロッパやカナダの金融、製造、防衛、物流企業を標的としたスピアフィッシングキャンペーンで使用されていました。表1には、このキャンペーンで使用されたスピアフィッシングメールの送信者、件名、添付ファイル名を記載しています。図4には、ESETが確認したメールのメッセージを示しています。すべてのケースで、攻撃者は職務経歴書(CV)を送信していました。これは標的ユーザーの関心を引いて、ファイルを開かせることを狙ったものです。ESETのテレメトリでは、標的が侵害された事例はありませんでした。

| 送信者 | 件名 | 添付ファイル |

|---|---|---|

| Simona <2constheatcomshirl@seznam[.]cz> | Experienced Web3 Developer “ CV Attached for Consideration (日本語訳:Web3開発経験あり、職務経歴書を添付) | Eli_Rosenfeld_CV2 - Copy (100) - Copy - Copy - Copy - Copy - Copy - Copy.rar |

| Eli_Rosenfeld_CV2 - Copy (100) - Copy - Copy - Copy - Copy - Copy.rar | ||

| Eli_Rosenfeld_CV2 - Copy (100) - Copy - Copy - Copy - Copy.rar | ||

| Eli_Rosenfeld_CV2 - Copy (10).rar | ||

| Marshall Rico | Motivated Applicant - Resume Enclosed(日本語訳:熱意ある応募者 — 履歴書同封) | cv_submission.rar |

| Simona <93leocarperpiyd@seznam[.]cz> | ||

| Simona <93geoprobmenfuuu@seznam[.]cz> | ||

| Simona <2constheatcomshirl@seznam[.]cz> | ||

| Simona <3tiafratferpate@seznam[.]cz> | ||

| Russell Martin | Job Application (日本語訳:応募) | Datos adjuntos sin título 00170.dat |

| Pepita Cordero | Application for Job Openings - Pepita Cordero(日本語訳:求人への応募 - Pepita Cordero) | JobDocs_July2025.rar |

| Sacchetti Jami | Application for Job Openings - Sacchetti Jami(日本語訳:求人への応募 - Sacchetti Jami) | Recruitment_Dossier_July_2025.rar |

| Jennifer Hunt | Applying for the Role(役職への応募) | cv_submission.rar |

表1. ESETのテレメトリで観測されたスピアフィッシングメール

これらのRARファイルには、悪意あるファイルが常に2つ含まれています。1つはWindowsのスタートアップディレクトリに展開されるLNKファイルであり、もう1つは%TEMP%または%LOCALAPPDATA%のいずれかに展開されるDLLまたはEXEファイルです。一部のアーカイブでは同じマルウェアが使われています。ESETは、3つの実行チェーンを特定しています。

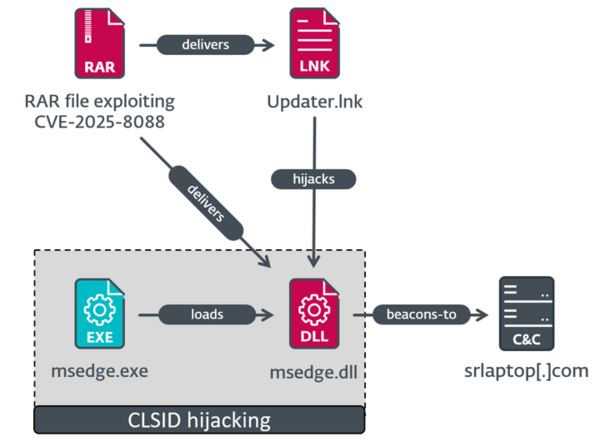

最初の実行チェーン(図5を参照)では、悪意のあるLNKファイルUpdater.lnkがレジストリHKCU\SOFTWARE\Classes\CLSID\{1299CF18-C4F5-4B6A-BB0F-2299F0398E27}\InprocServer32を追加し、この値を%TEMP%\msedge.dllに設定します。これは、COMをハイジャックして、このDLLを実行するために使われます。具体的には、このCLSIDはnpmproxy.dllに含まれるPSFactoryBufferオブジェクトに対応しています。そのため、Microsoft Edgeなどの実行ファイルがこのDLLを読み込もうとすると、悪意のあるDLLのコードが実行されます。このDLLは埋め込まれたシェルコードをAESで復号した後に実行します。このDLLは、通常は会社名が含まれる現在のマシンのドメイン名を取得し、あらかじめハードコードされている値と比較し、その値と一致しなければ処理を終了します。これは、攻撃者が事前に標的を調査しており、メールが標的となった組織を攻撃していることを確認していることを示しています。

読み込まれるシェルコードは、Mythicエージェントのdynamichttp C2プロファイルとみられ、C&Cサーバー(https://srlaptop[.]com/s/0.7.8/clarity.js)に接続します。

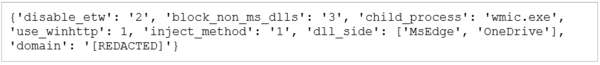

このチェーンには、dynamichttp C2プロファイルの標準設定と、カスタム設定(図6を参照)が含まれています。前段階と同様に、この設定にも標的のドメイン名がハードコードされています。

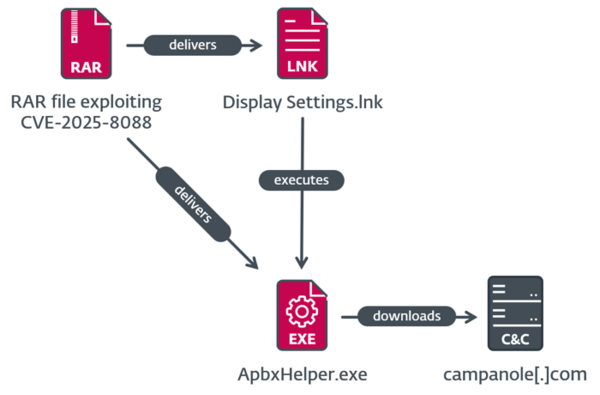

第2の実行チェーン(図7を参照)では、悪意あるLNKファイルDisplay Settings.lnkが%LOCALAPPDATA%\ApbxHelper.exeを実行します。これはPuTTYのフォークであるPuTTY CACを変更したバージョンであり、不正なコードサイニング証明書で署名されています。この追加コードは、ファイル名を鍵として文字列や次段階のシェルコードを復号します。このシェルコードは、UNIT 42によりRomComが使用していると特定されたマルウェアであるSnipBotの亜種とみられています。

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs\レジストリキーに特定の値(この検体では68)が存在する場合にのみこのシェルコードが実行されます。これは、最近69個以上のドキュメントが開かれているかどうかをチェックするもので、仮想環境やサンドボックスでの解析を防ぐための手法です。69個以上のドキュメントが最近開かれている場合、次の段階のシェルコードが、レジストリキー名(例:68、文字列を整数に変換したもの)を使って復号され実行されます。その後で次のステージをhttps://campanole[.]com/TOfrPOseJKZからダウンロードします。

ドイツからVirusTotalにアップロードされたAdverse_Effect_Medical_Records_2025.rarでも、同一のApbxHelper.exeが見つかっています。このアーカイブも、CVE-2025-8088の脆弱性を攻撃します。

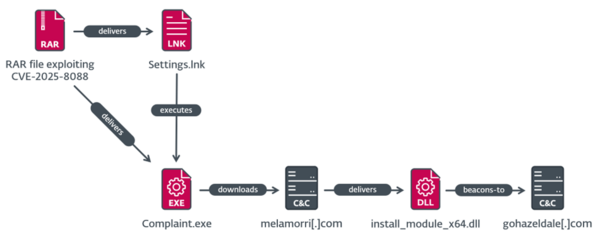

第3の実行チェーン(図8を参照)では、悪意のあるLNKファイルSettings.lnkが%LOCALAPPDATA%\Complaint.exeを実行します。このファイルはRustで記述されたダウンローダー「RustyClaw」であり、Talosによって過去に分析されています。この検体は不正なコードサイニング証明書で署名されていますが、これはSnipBotの亜種で使用された証明書とは異なります。RustyClawは別のペイロードを、https://melamorri[.]com/iEZGPctehTZからダウンロードして実行します。このペイロード (SHA-1:01D32FE88ECDEA2B934A00805E138034BF85BF83)は、内部ではinstall_module_x64.dllという名前が使用されており、Proofpointが分析したMeltingClawと部分的に一致します。MeltingClawはRomComが使用している別のダウンローダーです。ESETが観測したMeltingClawの検体で使用されているC&Cサーバーは、https://gohazeldale[.]comでした。

ESETは、対象地域、TTP(戦術/技術/手順)、使用されたマルウェアから、観測されたこれらの活動はRomComが実行していると確信しています。

RomComが標的を攻撃するためにエクスプロイトを使用したのは今回が初めてではありません。2023年6月には、RomComはヨーロッパの防衛機関や政府機関を狙ったスピアフィッシングキャンペーンを実施しています。フィッシングで使用されたテーマは、Ukrainian World Congressに関連していました。メールに添付されたMicrosoft Word文書は、BlackBerryの脅威調査とインテリジェンスチームによって報告されたCVE‑2023‑36884の脆弱性を攻撃するものでした。

2024年10月8日、RomComはこれまで公開されたことがないFirefoxブラウザの脆弱性を攻撃しました。このエクスプロイトは、FirefoxのアニメーションタイムラインにおけるUse-After-Freeの脆弱性(解放済みメモリへアクセスされる問題)を攻撃し、コンテンツのプロセスで攻撃者がコードを実行できるようにします。これは、RomComのバックドアを配信する目的で実行されます。この脆弱性にはCVE‑2024‑9680の識別番号が割り当てられています。この脆弱性については、ESETのWeLiveSecurityブログで詳しく説明しています。

この脆弱性は別のサイバー攻撃者によっても悪用されています。この攻撃は、ロシアのサイバーセキュリティ企業であるBI.ZONEが特定しています。RomComがCVE 2025 8088の悪用を開始してから数日後に、この第二のサイバー攻撃者も同様の攻撃を始めていることに注意が必要です。

RomComグループは、WinRARのゼロデイ脆弱性を攻撃しており、サイバー攻撃の作戦に相当な労力とリソースを投入していることが明らかになりました。RomComが実環境においてゼロデイ脆弱性を悪用したことが確認されたのは今回が少なくとも3例目であり、標的型攻撃のためにエクスプロイトの取得と運用に継続的に注力している実態が浮き彫りとなりました。今回特定されたキャンペーンは、ロシアとつながりのあるAPTグループが特に関心を示している業界を標的としており、この作戦に地政学的な動機があることを示唆しています。

ESETは、WinRARチームの協力と迅速な対応に感謝するとともに、わずか1日でパッチを公開した尽力を高く評価します。

また、分析に協力いただいたPeter Košinárにも感謝します。

| SHA-1 | ファイル名 | 検出 | 説明 |

|---|---|---|---|

| 371A5B8BA86FBCAB80D4E0087D2AA0D8FFDDC70B | Adverse_Effect_Medical_Records_2025.rar | LNK/Agent.AJN Win64/Agent.GPM | CVE‑2025‑8088を攻撃するアーカイブ。VirusTotalで検出。 |

| D43F49E6A586658B5422EDC647075FFD405D6741 | cv_submission.rar | LNK/Agent.AJN July Win64/Agent.GPM | CVE‑2025‑8088を攻撃するアーカイブ |

| F77DBA76010A9988C9CEB8E420C96AEBC071B889 | Eli_Rosenfeld_CV2 - Copy (10).rar | Win64/Agent.GMQ | CVE‑2025‑8088を攻撃するアーカイブ |

| 676086860055F6591FED303B4799C725F8466CF4 | Datos adjuntos sin título 00170.dat | LNK/Agent.AJN Win64/Agent.GPM | CVE‑2025‑8088を攻撃するアーカイブ |

| 1F25E062E8E9A4F1792C3EAC6462694410F0F1CA | JobDocs_July2025.rar | LNK/Agent.AJN Win64/TrojanDownloader.Agent.BZV | CVE‑2025‑8088を攻撃するアーカイブ |

| C340625C779911165E3983C77FD60855A2575275 | cv_submission.rar | LNK/Agent.AJN Win64/Agent.GPM | CVE‑2025‑8088を攻撃するアーカイブ |

| C94A6BD6EC88385E4E831B208FED2FA6FAED6666 | Recruitment_Dossier_July_2025.rar | LNK/Agent.AJN Win64/TrojanDownloader.Agent.BZV | CVE‑2025‑8088を攻撃するアーカイブ |

| 01D32FE88ECDEA2B934A00805E138034BF85BF83 | install_module_x64.dll | Win64/Agent.GNV | MeltingClaw。 |

| AE687BEF963CB30A3788E34CC18046F54C41FFBA | msedge.dll | Win64/Agent.GMQ | RomComが使用しているMythicエージェント。 |

| AB79081D0E26EA278D3D45DA247335A545D0512E | Complaint.exe | Win64/TrojanDownloader.Agent.BZV | RustyClaw。 |

| 1AEA26A2E2A7711F89D06165E676E11769E2FD68 | ApbxHelper.exe | Win64/Agent.GPM | SnipBotの亜種。 |

| IP | ドメイン | ホスティングプロバイダー | 最初に確認された日付 | 詳細 |

|---|---|---|---|---|

| 162.19.175[.]44 | gohazeldale[.]com | OVH SAS | 2025年6月5日 | MeltingClawのC&Cサーバー。 |

| 194.36.209[.]127 | srlaptop[.]com | CGI GLOBAL LIMITED | 2025年7月9日 | RomComが使用するMythicエージェントのC&Cサーバー。 |

| 85.158.108[.]62 | melamorri[.]com | HZ-HOSTING-LTD | 2025年7月7日 | RustyClawのC&Cサーバー。 |

| 185.173.235[.]134 | campanole[.]com | FiberXpress BV | 2025年7月18日 | SnipBot亜種のC&Cサーバー。 |

この表は、MITRE ATT&CKフレームワークのバージョン17を使用して作成されています。

| 手法 | ID | 名前 | 説明 |

|---|---|---|---|

| リソース開発 | T1583 | インフラストラクチャの取得 | RomComはVPSを設定し、ドメイン名を購入しています。 |

| T1587.001 | 開発能力:マルウェア | RomComは複数のプログラミング言語でマルウェアを開発しています。 | |

| T1587.004 | 開発能力:エクスプロイト | RomComは、最初のセキュリティ侵害に使用するエクスプロイトを開発している可能性があります。 | |

| T1588.005 | 入手能力:エクスプロイト | RomComは、最初のセキュリティ侵害に使用するエクスプロイトを入手している可能性があります。 | |

| T1588.006 | 入手能力:脆弱性 | RomComは、被害者を標的にするために使用する脆弱性に関する情報を入手している可能性があります。 | |

| T1608 | ステージングサーバーの能力 | RomComは、複数の配信用サーバーにマルウェアをステージングしています。 | |

| 初期アクセス | T1566.001 | フィッシング:スピアフィッシングの添付ファイル | RomComは、スピアフィッシングを介して悪意のあるRAR添付ファイルを使用して標的を侵害します。 |

| 実行 | T1204.002 | ユーザーによる実行:悪意のあるファイル | RomComは、エクスプロイトが含まれる武器化されたRARアーカイブを開くように標的を誘導します。 |

| 常駐化 | T1547.001 | ブートまたはログオン自動起動:Runレジストリキーやスタートアップフォルダの悪用 | RomComは、常駐するために、スタートアップフォルダにLNKファイルを保存します。 |

| T1546.015 | イベントトリガーによる実行:コンポーネントオブジェクトモデル(COM)のハイジャック | RomComは、常駐するためにCLSIDをハイジャックします。 | |

| 防衛機能の回避 | T1497 | 仮想化/サンドボックスの回避 | RomComは、最近開かれたドキュメントの数を確認して、仮想環境を検出します。 |

| T1480 | 実行ガードレール | RomComは、仮想環境である場合、実行を停止します。また、実行する前に、ハードコードされたドメイン名を確認します。 | |

| T1036.001 | なりすまし:不正なコード署名 | RomComは、デジタル署名を十分に検証しないユーザーやセキュリティツールを欺き、正規のソフトウェアのように装おうとします。 | |

| T1027.007 | ファイルや情報の難読化:動的なAPI解決 | RomComは、APIを動的に復号して解決します。 | |

| T1027.013 | ファイルや情報の難読化:暗号化/エンコードされたファイル | RomComは、ファイル名とマシンアーチファクトに基づいてシェルコードを復号します。 | |

| 認証情報へのアクセス | T1555.003 | パスワードの保管場所からの認証情報の窃取:Webブラウザからの認証情報の窃取 | RomComバックドアは、ブラウザから機密情報を窃取するモジュールを使ってパスワード、Cookie、セッションを収集します。 |

| T1552.001 | 保護されていない認証情報:ファイル内の認証情報 | RomComバックドアは、ファイル偵察モジュールを使用してパスワードを収集します。 | |

| 探査 | T1087 | アカウント情報の探索 | RomComバックドアは、ユーザー名、コンピュータ、ドメインのデータを収集します。 |

| T1518 | ソフトウェアの検出 | RomComバックドアは、インストールされているソフトウェアやバージョンに関する情報を収集します。 | |

| ラテラルムーブメント | T1021 | リモートサービス | RomComバックドアは、侵害されたネットワーク内でラテラルムーブメントを行うためのSSHトンネルを作成します。 |

| 収集 | T1560 | 収集したデータのアーカイブ | RomComバックドアはデータをZIPアーカイブに保存し、外部に送信します。 |

| T1185 | MITB(マンインザブラウザ) | RomComバックドアは、ブラウザのCookies、履歴、保存されているパスワードを詐取します。 | |

| T1005 | ローカルシステムのデータ | RomComバックドアは、ファイル拡張子に基づいて特定のファイルタイプを収集します。 | |

| T1114.001 | メールの収集:ローカルメールの収集 | RomComバックドアは、.msg、.eml、.emailの拡張子を持つファイルを収集します。 | |

| T1113 | 画面キャプチャ | RomComバックドアは、被害者のコンピュータのスクリーンショットを取得します。 | |

| C&C(コマンド&コントロール) | T1071.001 | アプリケーションレイヤープロトコル:Webプロトコル | RomComバックドアは、C&CプロトコルとしてHTTPまたはHTTPSを使用します。 |

| T1573.002 | 暗号化されたチャンネル:非対称暗号方式 | RomComバックドアは、SSL証明書を使って通信を暗号化します。 | |

| 情報の外部への送信 | T1041 | C&Cチャネルからの送信 | RomComバックドアは、HTTPS C&Cのチャネルを使用してデータを流出させます。 |

| 影響 | T1657 | 金融資産の窃取 | RomComは、金銭的な利益のために企業を侵害しています。 |