Emotetの現状 – 2023年最新動向を解説

2021年一時的に活動停止に追い込まれましたが、2021年11月に活動を再開。本ブログでは、再開後のEmotetの活動概要を説明します。

Jakub Kaloč 7 July 2023

2021年一時的に活動停止に追い込まれましたが、2021年11月に活動を再開。本ブログでは、再開後のEmotetの活動概要を説明します。

Jakub Kaloč 7 July 2023

Emotetは2014年から活動しているマルウェア系統の1つであり、MealybugまたはTA542として知られるサイバー犯罪組織によって運営されています。Emotetは当初は銀行を標的とするトロイの木馬でしたが、後にボットネットへと進化し、世界で最も拡散した脅威の1つとなりました。Emotetはスパムメールから拡散し、侵害したコンピュータの情報を外部に送信し、別組織のマルウェアを展開しています。Emotetは、特定の標的を攻撃しているわけではなく、個人から大規模企業のシステムにもマルウェアをインストールしています。

2021年1月、欧州司法機構と欧州刑事警察機構によって組織された8か国による国際的な共同作戦によって、Emotetの攻撃基盤がテイクダウンされました。この作戦によってEmotetの活動は一時的に停止に追い込まれましたが、2021年11月に活動を再開しました。

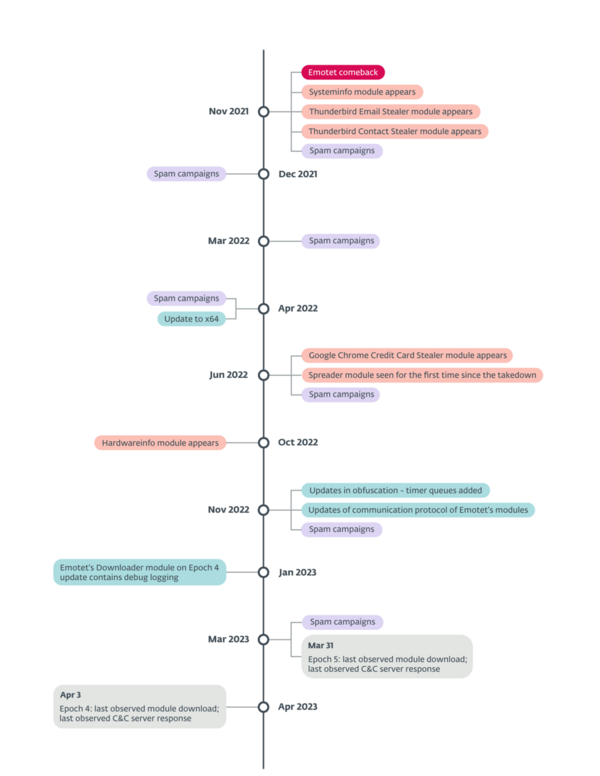

Emotetが活動を再開し、2021年末には複数のスパムキャンペーンが展開されました。2022年の初めもこの傾向は続き、Emotetのオペレーターが開始したいくつものスパムキャンペーンを、ESETは確認しています。これらのキャンペーンでは、主にVBAマクロを埋め込んだ悪意のあるMicrosoft WordやMicrosoft Excel文書からEmotetは拡散されています。

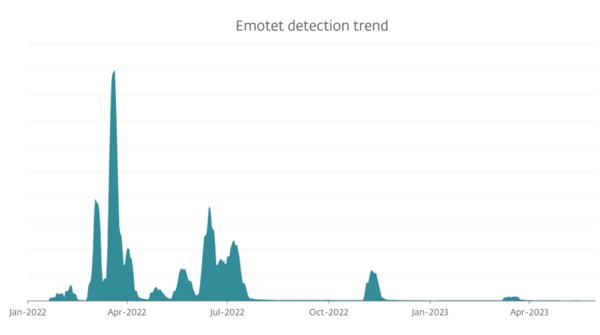

2022年7月、マイクロソフトは、インターネットから入手した文書のVBAマクロを無効にすることで、悪意のある文書を添付したフィッシングメールをマルウェアの拡散手段として使用していたEmotetやQbotなどのマルウェアへの対策を行いました。2022年の初めにマイクロソフトは、VBAマクロをデフォルトで無効にすることを発表し、当初は4月上旬にアップデートが配信されましたが、ユーザーからの否定的なフィードバックがあったため、そのアップデートはロールバックされました。最終的なアップデートは2022年7月末に提供されました。図2に示すように、このアップデートによりEmotetによる侵害の件数は大幅に減少し、2022年の夏には目立った活動は見られなくなりました。

Emotetの主な攻撃方法が無効化されたことで、Emotetのオペレーターは標的を侵害するための新たな方法を模索するようになりました。Mealybugは、悪意のあるLNKファイルとXLLファイルを使用する実験的な攻撃を開始するなど、2022年末までは、VBAマクロと同じような効果をもたらす新しい攻撃手法を模索していました。2023年には、特徴がそれぞれ異なる3つのマルスパムキャンペーンを実施し、異なる侵入経路とソーシャルエンジニアリングの手法をテストしています。攻撃の規模が縮小し、手法を絶えず変更していることは、攻撃の効果についてEmotetのオペレーターが満足していないためだと考えられます。

これら3つの中の最初のキャンペーンは2023年3月8日頃に発生しました。このキャンペーンではEmotetボットネットが悪意のあるVBAマクロを埋め込んだWord文書を、請求書のように偽装して配信しました。マイクロソフトによってVBAマクロはデフォルトで無効にされており、標的ユーザーは埋め込まれた悪意のあるコードを実行できないため、この攻撃は不可解でした。

3月13日から3月18日にかけて実施された2つ目のキャンペーンでは、攻撃者はこれらの欠陥を認識したと見られ、リプライチェーン攻撃の手法を使用し、VBAマクロからVBScriptsを埋め込んだOneNoteファイル(ONE)へ切り替えています。標的ユーザーがこのファイルを開くと、保護されているように見えるOneNoteページが表示され、ファイルの内容を見るには「表示」ボタンをクリックするよう求められます。このグラフィック要素の背後には、EmotetのDLLをダウンロードするように設定されたVBScriptが隠されています。

OneNoteは、この操作によって悪意のあるコンテンツが開かれる可能性があることを警告しますが、ユーザーはこのような確認画面をクリックすることが習慣化していることもあり、攻撃者にデバイスを侵害される恐れがあります。

ESETのテレメトリ(監視データ)で観測された最後のキャンペーンは3月20日に開始されています。このキャンペーンは、米国における所得税の納付期限が迫っている状況に便乗していました。ボットネットによって送信された悪意のあるメールは、アメリカ連邦政府機関の内国歳入庁(IRS)から送信されているように装い、W-9 form.zipという名前のアーカイブファイルが添付されていました。このZIPファイルには、悪意のあるVBAマクロが埋め込まれたWord文書が含まれていましたが、標的となったユーザーがこのマクロを有効にしなければ、攻撃は成功しなかったはずです。米国のユーザーを標的としたこのキャンペーンとは別に、VBScriptsとOneNoteを組み込んだ手法を利用する別のキャンペーンも同時に進行していました。

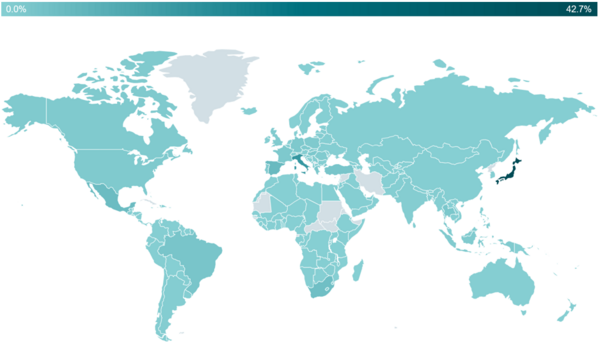

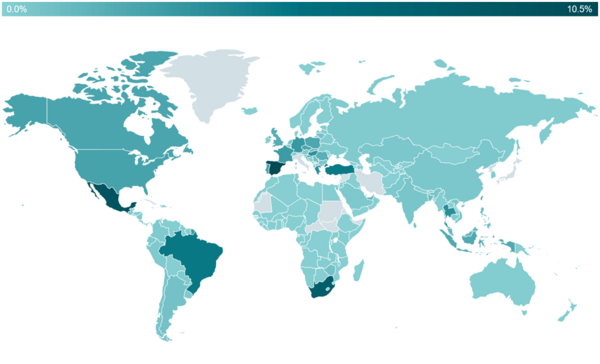

図3に示すように、ESETが検出した攻撃の多くは日本(43%)とイタリア(13%)を標的としていましたが、これらの国はESET製品を導入しているユーザーが多いため、この数字には偏りがある可能性があります。他国の状況を調べるため、これらの上位2か国を除外すると、図4に示すように、スペイン(5%)が3位であり、メキシコ(5%)、南アフリカ(4%)が続き、世界の他の国も標的となっていることがわかります。

Emotetは活動を再開してから、数回アップグレードしています。注意すべき最初の特徴は、ボットネットが暗号スキームを切り替えたことです。Emotetはテイクダウンの前までは、主に非対称鍵暗号のRSAを使用していましたが、復活してからはEmotetのボットネットは楕円曲線暗号を使用するようになりました。現在、すべてのダウンローダーモジュール(メインモジュールとも呼ばれます)には2つの公開鍵が埋め込まれています。1つは、楕円曲線ディフィー・ヘルマン鍵交換プロトコルに使われ、もう1つは署名検証(デジタル署名アルゴリズム)に使用されています。

Emotetマルウェアは64ビットアーキテクチャに更新されましたが、それ以外にも、MealybugはEmotetのモジュールを保護するためにいくつもの新しい難読化の手法を実装しています。注意すべき最初の難読化手法は制御フローの平坦化です。この手法によって、Emotetモジュールの解析やコードの重要部分の特定に膨大な時間が必要となります。

Mealybugはまた、多くのランダム化の手法を実装して改良しています。これらのランダム化の手法の中で最も注意が必要なのは、構造体要素の順序のランダム化と、定数を計算する命令のランダム化です。この手法では、定数がマスクされています。

特筆すべきもう1つのアップデートはEmotetモジュールでタイマーキューが使用されたことです。このアップデートは2022年の最後の四半期に行われました。これらのタイマーキューによって、モジュールのメイン関数とモジュールの通信部分がコールバック関数として設定され、複数のスレッドから呼び出されるようになりました。これらすべてが制御フローの平坦化と組み合わされており、呼び出すべきコードブロックを管理する状態値がスレッド間で共有されるようになりました。この難読化によって、分析が複雑になり、実行フローを追跡することがさらに難しくなりました。

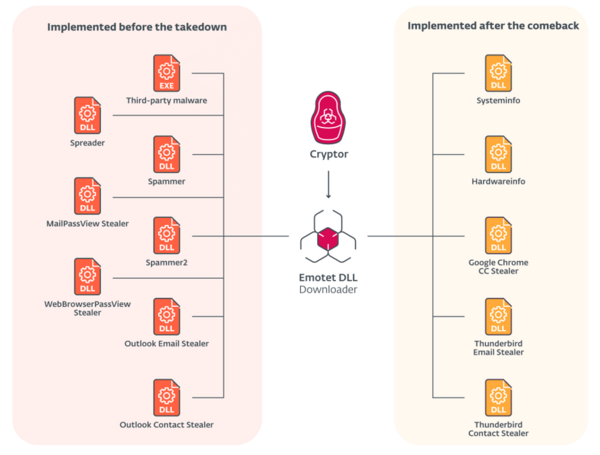

Mealybugは、マルウェアを広く拡散し、収益性を維持するため、複数の新しいモジュールを実装しています。これらの新しいモジュールを図5に黄色で示しています。ボットネットの防御メカニズムとして機能するモジュール、マルウェアをより効率的に拡散させるためのモジュール、そして、標的組織の金銭を窃取するために使用できる情報窃取モジュールが追加されています。

Emotetはスパムメールを介して拡散しますが、メールスレッドをハイジャックする手法を効果的に悪用しており、これらのスパムメールを多くのユーザーが信用しています。Emotetはテイクダウンの前には、Outlook Contact StealerとOutlook Email Stealerと呼ばれる、Outlookのメールと連絡先情報を窃取するモジュールを使用していました。しかし、すべてのユーザーがOutlookを使用しているわけではないため、Emotetはテイクダウン後に、無料のメールアプリケーションであるThunderbirdからもメールと連絡先情報を窃取するようになりました。

Emotetは侵入したコンピュータにThunderbird Email Stealerモジュールを展開し、Thunderbirdのメールを窃取する場合があります。このモジュールは、受信したメッセージを含むThunderbirdのファイル(MBOX形式)を検索し、送信者、受信者、件名、日付、メッセージの内容などの複数のフィールドのデータを盗み出します。これらの情報はすべてC&Cサーバーに送信され、さらに処理されます。

Emotetは、メール情報を窃取するThunderbird Email Stealerと一緒に、Thunderbirdから連絡先情報を窃取するThunderbird Contact Stealerも展開します。このモジュールも、Thunderbirdのファイルを検索しますが、受信したメッセージと送信したメッセージの両方を検索します。メール情報を窃取するモジュールとこのモジュールが異なる点は、送信者、送信先、CCフィールドから情報を抽出し、誰が誰と通信しているかを示す内部的なグラフを作成することです。次に、このモジュールは盗み出した連絡先を選別し、最も多く交流しているユーザーを特定して、この情報をC&Cサーバーに送信します。

この処理は、テイクダウンの前から存在していたMailPassView StealerモジュールとSpammerモジュールの2つの追加モジュールによって補完されます。MailPassView Stealerは、パスワードを復元するNirSoftの正規のツールを悪用し、メールアプリケーションから認証情報を盗み出します。Mealybugは、メールの内容、認証情報、そしてユーザー間のつながりの情報を窃取および処理し、既存の会話への返信のように見せかけた悪意のあるメールを作成し、窃取した認証情報と一緒にそれらのメールをSpammerモジュールに送信します。

モジュール名が示すように、Google Chrome Credit Card StealerはGoogle Chromeブラウザに保存されているクレジットカード情報を盗み出します。この操作のために、モジュールは静的にリンクされたSQLite3ライブラリを使用して、通常、%LOCALAPPDATA%\Google\Chrome\User Data\Default\Web Dataに保存されている「Web Data」データベースファイルにアクセスします。このモジュールは、credit_cardsテーブルに対して、name_of_card、expiration_month、expiration_year、card_number_encryptedをクエリーし、デフォルトのGoogle Chromeプロファイルに保存されているクレジットカード情報を検索します。最後のステップで、%LOCALAPPDATA%\Google\Chrome\User Data\Local Stateファイルに保存されている鍵を使用して、card_number_encryptedの値を復号化し、すべての情報をC&Cサーバーに送信します。

Emotetが活動を再開した2021年11月の直後に、Systeminfoと呼ばれる新しいモジュールが追加されました。このモジュールは侵害したシステムに関する情報を収集し、C&Cサーバーに送信します。収集される情報は以下の通りです。

2022年10月に、Emotetのオペレーターは新しい別のモジュールを展開しました。ESETは、このモジュールをHardwareinfoと命名しました。このモジュールは、侵害されたマシンのハードウェア情報だけを盗むわけではありませんが、Systeminfoモジュールを補完する役割を担っています。このモジュールは、侵害されたマシンから以下のデータを収集します。

これらの両方のモジュールの主な目的は、Emotetが侵害した被害者から実際に通信が行われていることを検証することです。特に、Emotetが活動を再開して以降、コンピュータセキュリティ業界や研究者で非常に大きく取り上げられてきた経緯があることから、Mealybugは活動が追跡または監視されないようにする機能を追加するために膨大な労力を費やしています。データを収集するだけでなく、追跡や解析を妨害する手法を取り入れたこれらの2つのモジュールから収集される情報によって、Mealybugは、マルウェア研究者による操作やサンドボックスと、実際の標的ユーザーを見分ける能力を大幅に向上しています。

Emotetのボットネットは、エポックと呼ばれる個別のボットネット上で運用されていますが、ESETのテレメトリによると、Emotetボットネットの両方のエポックの活動は、2023年4月初めから沈静化しています。現在のところEmotetのオペレーターが新たに休暇を取っているのか、新しい効果的な侵害方法を模索しながら研究を続けているのか、新たな別のオペレーターがボットネットを運用しているのかは不明のままです。

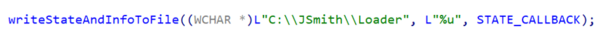

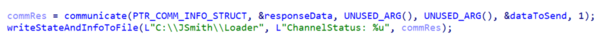

2023年1月にEmotetボットネットの1つまたは両方のエポックが別のオペレーターに売却されたという噂がありましたが、ESETはその事実を確認していません。ただし、エポックの1つで異常な活動が見られています。ダウンローダーモジュールの最新アップデートには、モジュールの内部状態をログに記録し、その実行をファイルC:\JSmith\Loaderで追跡する新しい機能が含まれています(図6および図7を参照)。このファイルは、何らかの情報を記録するためのものであり、このモジュールの機能や仕組み完全に理解していないユーザー向けのデバッグ出力のようにも見えます。また、Spammerモジュールは、これまでMealybugが安全だと考えたマシンでのみに使用しており、重要なモジュールとして扱ってきましたが、Emotetボットネットは同時期にSpammerモジュールも広く配信するようになっています。

move(図8)は、さらにシンプルなLuaスクリプトです。攻撃したコンピュータを管理するC&Cサーバーを別のサーバーに切り替えるために使用されます。ハードコードされているSunSeedのC&Cサーバーは更新できません。そのため、C&Cを切り替えるには、マシンのセキュリティを最初に侵害したときと同じように、新しいMSIインストーラーをダウンロードし、実行しなければなりません。

ボットネットの活動が沈静化している理由はわかりませんが、Emotetの脅威は十分に認識されており、オペレーターはボットネットの再構築と維持に努めており、いくつかの改良を加えています。今後もESETのブログなどの情報を定期的に確認し、今後のEmotetの動向について確認するようにしてください。

| SHA-1 | ファイル名 | ESETの検出名 | 説明 |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | N/A | Win64/Emotet.AL | Emotet Systeminfoモジュール。 |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | N/A | Win64/Emotet.AL | Emotet Hardwareinfoモジュール。 |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | N/A | Win64/Emotet.AO | Emotet Google Chrome Credit Card Stealerモジュール。 |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | N/A | Win64/Emotet.AL | Emotet Thunderbird Email Stealerモジュール。 |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | N/A | Win64/Emotet.AL | Emotet Thunderbird Contact Stealerモジュール。 |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | N/A | Win64/Emotet.AQ | Emotetダウンローダーモジュール(タイマーキューで難読化されたバージョン)。 |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | N/A | Win64/Emotet.AL | Emotetダウンローダーモジュール(x64バージョン)。 |

| F2E79EC201160912AB48849A5B5558343000042E | N/A | Win64/Emotet.AQ | Emotetダウンローダーモジュール(デバッグ文字列があるバージョン)。 |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | N/A | Win32/Emotet.DG | Emotetダウンローダーモジュール(x86バージョン)。 |

| IP | ドメイン | ホスティングプロバイダー | 最初に確認された日付 | 詳細 |

|---|---|---|---|---|

| 1.234.2[.]232 | N/A | SK Broadband Co Ltd | N/A | N/A |

| 1.234.21[.]73 | N/A | SK Broadband Co Ltd | N/A | N/A |

| 5.9.116[.]246 | N/A | Hetzner Online GmbH | N/A | N/A |

| 5.135.159[.]50 | N/A | OVH SAS | N/A | N/A |

| 27.254.65[.]114 | N/A | CS LOXINFO Public Company Limited. | N/A | N/A |

| 37.44.244[.]177 | N/A | Hostinger International Limited | N/A | N/A |

| 37.59.209[.]141 | N/A | Abuse-C Role | N/A | N/A |

| 37.187.115[.]122 | N/A | OVH SAS | N/A | N/A |

| 45.71.195[.]104 | N/A | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA - ME | N/A | N/A |

| 45.79.80[.]198 | N/A | Linode | N/A | N/A |

| 45.118.115[.]99 | N/A | Asep Bambang Gunawan | N/A | N/A |

| 45.176.232[.]124 | N/A | CABLE Y TELECOMUNICACIONES DE COLOMBIA S.A.S (CABLETELCO) | N/A | N/A |

| 45.235.8[.]30 | N/A | WIKINET TELECOMUNICAÇÕES | N/A | N/A |

| 46.55.222[.]11 | N/A | DCC | N/A | N/A |

| 51.91.76[.]89 | N/A | OVH SAS | N/A | N/A |

| 51.161.73[.]194 | N/A | OVH SAS | N/A | N/A |

| 51.254.140[.]238 | N/A | Abuse-C Role | N/A | N/A |

| 54.37.106[.]167 | N/A | OVH SAS | N/A | N/A |

| 54.37.228[.]122 | N/A | OVH SAS | N/A | N/A |

| 54.38.242[.]185 | N/A | OVH SAS | N/A | N/A |

| 59.148.253[.]194 | N/A | CTINETS HOSTMASTER | N/A | N/A |

| 61.7.231[.]226 | N/A | IP-network CAT Telecom | N/A | N/A |

| 61.7.231[.]229 | N/A | The Communication Authoity of Thailand, CAT | N/A | N/A |

| 62.171.178[.]147 | N/A | Contabo GmbH | N/A | N/A |

| 66.42.57[.]149 | N/A | The Constant Company, LLC | N/A | N/A |

| 66.228.32[.]31 | N/A | Linode | N/A | N/A |

| 68.183.93[.]250 | N/A | DigitalOcean, LLC | N/A | N/A |

| 72.15.201[.]15 | N/A | Flexential Colorado Corp. | N/A | N/A |

| 78.46.73[.]125 | N/A | Hetzner Online GmbH - Contact Role、ORG-HOA1-RIPE | N/A | N/A |

| 78.47.204[.]80 | N/A | Hetzner Online GmbH | N/A | N/A |

| 79.137.35[.]198 | N/A | OVH SAS | N/A | N/A |

| 82.165.152[.]127 | N/A | 1&1 IONOS SE | N/A | N/A |

| 82.223.21[.]224 | N/A | IONOS SE | N/A | N/A |

| 85.214.67[.]203 | N/A | Strato AG | N/A | N/A |

| 87.106.97[.]83 | N/A | IONOS SE | N/A | N/A |

| 91.121.146[.]47 | N/A | OVH SAS | N/A | N/A |

| 91.207.28[.]33 | N/A | Optima Telecom Ltd. | N/A | N/A |

| 93.104.209[.]107 | N/A | MNET | N/A | N/A |

| 94.23.45[.]86 | N/A | OVH SAS | N/A | N/A |

| 95.217.221[.]146 | N/A | Hetzner Online GmbH | N/A | N/A |

| 101.50.0[.]91 | N/A | PT. Beon Intermedia | N/A | N/A |

| 103.41.204[.]169 | N/A | PT Infinys System Indonesia | N/A | N/A |

| 103.43.75[.]120 | N/A | Choopa LLC administrator | N/A | N/A |

| 103.63.109[.]9 | N/A | Nguyen Nhu Thanh | N/A | N/A |

| 103.70.28[.]102 | N/A | Nguyen Thi Oanh | N/A | N/A |

| 103.75.201[.]2 | N/A | IRT-CDNPLUSCOLTD-TH | N/A | N/A |

| 103.132.242[.]26 | N/A | Ishan's Network | N/A | N/A |

| 104.131.62[.]48 | N/A | DigitalOcean, LLC | N/A | N/A |

| 104.168.155[.]143 | N/A | Hostwinds LLC. | N/A | N/A |

| 104.248.155[.]133 | N/A | DigitalOcean, LLC | N/A | N/A |

| 107.170.39[.]149 | N/A | DigitalOcean, LLC | N/A | N/A |

| 110.232.117[.]186 | N/A | RackCorp | N/A | N/A |

| 115.68.227[.]76 | N/A | SMILESERV | N/A | N/A |

| 116.124.128[.]206 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 116.125.120[.]88 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 118.98.72[.]86 | N/A | PT Telkom Indonesia APNIC Resources Management | N/A | N/A |

| 119.59.103[.]152 | N/A | 453 Ladplacout Jorakhaebua | N/A | N/A |

| 119.193.124[.]41 | N/A | IP Manager | N/A | N/A |

| 128.199.24[.]148 | N/A | DigitalOcean, LLC | N/A | N/A |

| 128.199.93[.]156 | N/A | DigitalOcean, LLC | N/A | N/A |

| 128.199.192[.]135 | N/A | DigitalOcean, LLC | N/A | N/A |

| 129.232.188[.]93 | N/A | Xneelo (Pty) Ltd | N/A | N/A |

| 131.100.24[.]231 | N/A | EVEO S.A. | N/A | N/A |

| 134.122.66[.]193 | N/A | DigitalOcean, LLC | N/A | N/A |

| 139.59.56[.]73 | N/A | DigitalOcean, LLC | N/A | N/A |

| 139.59.126[.]41 | N/A | Digital Ocean Inc administrator | N/A | N/A |

| 139.196.72[.]155 | N/A | Hangzhou Alibaba Advertising Co.,Ltd. | N/A | N/A |

| 142.93.76[.]76 | N/A | DigitalOcean, LLC | N/A | N/A |

| 146.59.151[.]250 | N/A | OVH SAS | N/A | N/A |

| 146.59.226[.]45 | N/A | OVH SAS | N/A | N/A |

| 147.139.166[.]154 | N/A | Alibaba (US) Technology Co., Ltd. | N/A | N/A |

| 149.56.131[.]28 | N/A | OVH SAS | N/A | N/A |

| 150.95.66[.]124 | N/A | GMO Internet Inc administrator | N/A | N/A |

| 151.106.112[.]196 | N/A | Hostinger International Limited | N/A | N/A |

| 153.92.5[.]27 | N/A | Hostinger International Limited | N/A | N/A |

| 153.126.146[.]25 | N/A | IRT-JPNIC-JP | N/A | N/A |

| 159.65.3[.]147 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.65.88[.]10 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.65.140[.]115 | N/A | DigitalOcean, LLC | N/A | N/A |

| 159.69.237[.]188 | N/A | Hetzner Online GmbH - Contact Role、ORG-HOA1-RIPE | N/A | N/A |

| 159.89.202[.]34 | N/A | DigitalOcean, LLC | N/A | N/A |

| 160.16.142[.]56 | N/A | IRT-JPNIC-JP | N/A | N/A |

| 162.243.103[.]246 | N/A | DigitalOcean, LLC | N/A | N/A |

| 163.44.196[.]120 | N/A | GMO-Z com NetDesign Holdings Co., Ltd. | N/A | N/A |

| 164.68.99[.]3 | N/A | Contabo GmbH | N/A | N/A |

| 164.90.222[.]65 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.22.230[.]183 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.22.246[.]219 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.153[.]100 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.166[.]238 | N/A | DigitalOcean, LLC | N/A | N/A |

| 165.227.211[.]222 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.199[.]165 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.248[.]70 | N/A | DigitalOcean, LLC | N/A | N/A |

| 167.172.253[.]162 | N/A | DigitalOcean, LLC | N/A | N/A |

| 168.197.250[.]14 | N/A | Omar Anselmo Ripoll (TDC NET) | N/A | N/A |

| 169.57.156[.]166 | N/A | SoftLayer | N/A | N/A |

| 172.104.251[.]154 | N/A | Akamai Connected Cloud | N/A | N/A |

| 172.105.226[.]75 | N/A | Akamai Connected Cloud | N/A | N/A |

| 173.212.193[.]249 | N/A | Contabo GmbH | N/A | N/A |

| 182.162.143[.]56 | N/A | IRT-KRNIC-KR | N/A | N/A |

| 183.111.227[.]137 | N/A | Korea Telecom | N/A | N/A |

| 185.4.135[.]165 | N/A | ENARTIA Single Member S.A. | N/A | N/A |

| 185.148.168[.]15 | N/A | Abuse-C Role | N/A | N/A |

| 185.148.168[.]220 | N/A | Abuse-C Role | N/A | N/A |

| 185.168.130[.]138 | N/A | GigaCloud NOC | N/A | N/A |

| 185.184.25[.]78 | N/A | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | N/A | N/A |

| 185.244.166[.]137 | N/A | Jan Philipp Waldecker trading as LUMASERV Systems | N/A | N/A |

| 186.194.240[.]217 | N/A | SEMPRE TELECOMUNICACOES LTDA | N/A | N/A |

| 187.63.160[.]88 | N/A | BITCOM PROVEDOR DE SERVICOS DE INTERNET LTDA | N/A | N/A |

| 188.44.20[.]25 | N/A | Company for communications services A1 Makedonija DOOEL Skopje | N/A | N/A |

| 190.90.233[.]66 | N/A | INTERNEXA Brasil Operadora de Telecomunicações S.A | N/A | N/A |

| 191.252.103[.]16 | N/A | Locaweb Serviços de Internet S/A | N/A | N/A |

| 194.9.172[.]107 | N/A | Abuse-C Role | N/A | N/A |

| 195.77.239[.]39 | N/A | TELEFONICA DE ESPANA S.A.U. | N/A | N/A |

| 195.154.146[.]35 | N/A | Scaleway Abuse, ORG-ONLI1-RIPE | N/A | N/A |

| 196.218.30[.]83 | N/A | TE Data Contact Role | N/A | N/A |

| 197.242.150[.]244 | N/A | Afrihost (Pty) Ltd | N/A | N/A |

| 198.199.65[.]189 | N/A | DigitalOcean, LLC | N/A | N/A |

| 198.199.98[.]78 | N/A | DigitalOcean, LLC | N/A | N/A |

| 201.94.166[.]162 | N/A | Claro NXT Telecomunicacoes Ltda | N/A | N/A |

| 202.129.205[.]3 | N/A | NIPA TECHNOLOGY CO., LTD | N/A | N/A |

| 203.114.109[.]124 | N/A | IRT-TOT-TH | N/A | N/A |

| 203.153.216[.]46 | N/A | Iswadi Iswadi | N/A | N/A |

| 206.189.28[.]199 | N/A | DigitalOcean, LLC | N/A | N/A |

| 207.148.81[.]119 | N/A | The Constant Company, LLC | N/A | N/A |

| 207.180.241[.]186 | N/A | Contabo GmbH | N/A | N/A |

| 209.97.163[.]214 | N/A | DigitalOcean, LLC | N/A | N/A |

| 209.126.98[.]206 | N/A | GoDaddy.com, LLC | N/A | N/A |

| 210.57.209[.]142 | N/A | Andri Tamtrijanto | N/A | N/A |

| 212.24.98[.]99 | N/A | Interneto vizija | N/A | N/A |

| 213.239.212[.]5 | N/A | Hetzner Online GmbH | N/A | N/A |

| 213.241.20[.]155 | N/A | Netia Telekom S.A. Contact Role | N/A | N/A |

| 217.182.143[.]207 | N/A | OVH SAS | N/A | N/A |

この表は、エンタープライズに対する攻撃手法をまとめたMITRE ATT&CKフレームワークのバージョン12を使用して作成されています。

| 手法 | ID | 名前 | 説明 |

|---|---|---|---|

| 偵察 | T1592.001 | 標的ユーザーのホスト情報の収集:ハードウェア | Emotetは、CPUブランドを示す文字列など、侵害したマシンのハードウェア情報を収集します。 |

| T1592.004 | 標的ユーザーのホスト情報を収集します。クライアントの構成 | Emotetは、ipconfig /allやsysteminfoコマンドの出力など、クライアントのシステム構成に関する情報を収集します。 | |

| T1592.002 | 標的ユーザーのホスト情報の収集:ソフトウェア | Emotetは、実行中のプロセスのリストを抽出します。 | |

| T1589.001 | 標的ユーザーのアイデンティティ情報の収集:認証情報 | Emotetは、ブラウザやメールアプリケーションから認証情報を窃取するモジュールを展開します。 | |

| T1589.002 | 標的ユーザーのアイデンティティ情報の収集:メールアドレス | Emotetは、メールアプリケーションからメールアドレスを抽出するモジュールを展開します。 | |

リソース開発 | T1586.002 | アカウントの乗っ取り:メールアカウント | Emotetは、メールアカウントを乗っ取り、マルスパムメールを拡散するために使用します。 |

| T1584.005 | インフラストラクチャの乗っ取り:ボットネット | Emotetは、ボットネットを構築するために、膨大な数のサードパーティーシステムを乗っ取ります。 | |

| T1587.001 | 能力の開発マルウェア | Emotetは、いくつもの独自のマルウェアモジュールとコンポーネントから構成されています。 | |

| T1588.002 | 機能の取得:ツール | Emotetは、感染したマシンから認証情報を窃取するためにNirSoftツールを使用します。 | |

初期アクセス | T1566 | フィッシング | Emotetは、悪意のあるファイルが添付されたフィッシングメールを送信します。 |

| T1566.001 | フィッシング:スピアフィッシングの添付ファイル | Emotetは、悪意のあるファイルが添付されたスピアフィッシングメールを送信します。 | |

実行 | T1059.005 | コマンドおよびスクリプトインタプリタ:Visual Basic | Emotetは、悪意のあるVBAマクロを含むMicrosoft Word文書を使用していることが確認されています。 |

| T1204.002 | ユーザーによる実行:悪意のあるファイル | Emotetの攻撃が成功するには、悪意のあるメールの添付ファイルをユーザーに開かせて、埋め込まれているスクリプトを実行させる必要があります。 | |

防衛機能の回避 | T1140 | ファイルや情報の難読化解除と復号化 | Emotetのモジュールは、API関数名を暗号化した文字列とマスクしたチェックサムを使用します。 |

| T1027.002 | ファイルや情報の難読化:ソフトウェアのパッケージ | Emotetは、独自のパッカーを使用してペイロードを保護します。 | |

| T1027.007 | ファイルや情報の難読化:動的なAPI解決 | Emotetは、実行時にAPIコールを解決します。 | |

認証情報へのアクセス | T1555.003 | パスワードの保管場所からの認証情報の窃取:Webブラウザからの認証情報の窃取 | Emotetは、NirSoftのWebBrowserPassViewアプリケーションを悪用して、Webブラウザに保存されている認証情報を取得します。 |

| T1555 | パスワードの保管場所からの認証情報の窃取 | Emotetは、NirSoftのMailPassViewアプリケーションを悪用し、メールアプリケーションからパスワードを窃取することができます。 | |

| 収集 | T1114.001 | メールの収集:ローカルメールの収集 | Emotetは、OutlookとThunderbirdアプリケーションからメールを窃取します。 |

| C&C(コマンド&コントロール) | T1071.003 | アプリケーションレイヤープロトコル:メールプロトコル | Emotetは、SMTP経由で悪意のあるメールを送信することができます。 |

| T1573.002 | 暗号化されたチャンネル:非対称暗号方式 | Emotetは、楕円曲線ディフィー・ヘルマン鍵を使用してC&Cトラフィックを暗号化します。 | |

| T1573.001 | 暗号化されたチャンネル:対称暗号方式 | Emotetは、AESを使用して、C&Cトラフィックを暗号化します。 | |

| T1571 | 非標準ポート | Emotetは、7080のような非標準ポートで通信します。 |