進化する攻撃手法に追従し、早期発見することの必要性

サプライチェーン経由のような侵入経路の多様化。モバイル端末やIoT機器など、既存のセキュリティ製品による監視が行き届かない環境。リモートワークの普及による働き方の変化。AI活用の拡大。近年、これらのような要因によってリスクが増大していて、攻撃グループはすでにこのようなリスク要因を突く攻撃手法を編み出しています。

これまでのサイバー防御は侵害の発見と対応という極めて受動的な対策が主軸となっていましたが、流れがより能動的な対応をする方向に変わりつつあります。2025年に成立した「サイバー対処能力強化法」はサイバー攻撃を受ける前にその兆候を察知し、攻撃を排除することが目的の一つとなっています。

攻撃インフラの無害化などができるのは法執行機関に限定されますが、一般的な組織においてもより能動的な対応が求められてきます。例えば、現在では実害が発生してから通報していたものが、将来的には侵害の初期段階で検知と通報することで攻撃の拡散を防げる可能性があります。逆に、他で起きている攻撃に関する情報を提供されるようになるかもしれません。その場合はその情報を迅速に受け入れ、運用に組み込むことが求められます。

このような情報のやり取りを支えるのが脅威インテリジェンス(Threat Intelligence)です。

ESET Threat Intelligence(ETI)とは

ESET Threat Intelligence(ETI)は、ESETが世界2億台以上の端末から収集するグローバルセンサーネットワークと、30年以上にわたるマルウェアリサーチを基盤とする脅威インテリジェンスサービスです。

ESETのリサーチャーが世界中で観測した攻撃データを精査し、古い情報や誤検知を除外した上で、現在も活動中の脅威のみを提供します。

主なコンテンツは次の通りです。

- APTレポート:

国家支援型や犯罪グループの動向、目的、TTP(戦術・技術・手順)の分析 - IOC/YARAルール:

実際の攻撃で使用されたC2通信先、ファイルパターン、スクリプト挙動など - C2・ボットネット監視情報:

ESETが外部視点から観測しているC2サーバやボットネットの通信先情報を提供し、自社ネットワークとの照合を可能とする - カスタム調査:

特定のログやファイルをESETアナリストが直接解析し、詳細な技術評価を提供

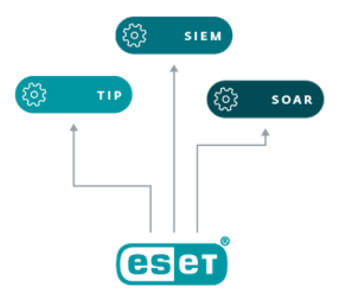

これらは単なる“情報共有”ではなく、SIEMや脅威管理基盤での相関分析をはじめ、EDRの検知精度向上やSOC/CSIRTでの脅威分析など、検知・分析・対応の各プロセスに直結できる形式で提供されます。IOCにはTTL(有効期限)が設定されており、古いデータは自動的に無効化されるため、常に鮮度と信頼性を両立した検知データを維持できます。 IOCはSTIXなど標準フォーマットで提供され、主要なSIEM、SOAR、TIPやMISP環境へ容易にインポート可能です。

ETIで強化できる3つのセキュリティアプローチ

ESET Threat Intelligenceは、脅威を「知る」ための情報ではなく、組織が“行動する”ための知見を提供します。

その活用は、目的と時間軸に応じて次の3つに整理できます。

- Threat Hunting(過去): すでに起きている、または潜伏している侵害の兆候を洗い出す

- Detection Enhancement(現在〜未来): 攻撃の兆候を事前に捉え、未然に防ぐ

- Red Team Exercise(未来): 攻撃シナリオを再現し、対応体制を検証・強化する

Threat Hunting ― 潜伏を見抜く「過去の探索」

ETIが提供するIOC(Indicator of Compromise:侵害の痕跡)をSIEMや脅威管理基盤に取り込み、EDRで取得した通信ログやエンドポイント記録を照合することで、既に侵入されていた可能性のある痕跡を特定できます。

各IOCには有効期限が定義されているため古い情報は自動で除外され、現在も活動中の脅威のみを効率的に検出可能。アラートがなくても、自社環境を能動的に点検し、静かな侵入を早期に発見することができます。

Detection Enhancement ― 攻撃を未然に防ぐ「予防的検知」

ETIのAPTレポートでは、攻撃者のTTP(戦術・技術・手順)や行動パターンを分析しています。この知見と、フィードで提供されるIOC/YARAルールを活用することで、攻撃が発生する前に兆候を検知できるルール設計や、SIEMの検知ロジック・EDRのアラートポリシー更新が可能になります。

これは、過去の事象に対応する“事後的検知”ではなく、今後の攻撃を想定した“予防的検知”です。

たとえば、特定グループが利用するPowerShellの実行パターンや横展開手法を事前にルール化しておけば、攻撃者の行動を初動段階で検知できます。ETIのIOCやYARAルールは常に更新され、組織は変化する脅威に先回りして備えることが可能です。

Red Team Exercise ― 対応力を高める「未来への備え」

ETIのAPTレポートをもとに、実際の攻撃シナリオを再現したレッドチーム演習を実施することで、検知・対応体制の成熟度を検証できます。

攻撃を模した演習を通じて、初動対応の遅れやプレイブック上の課題を洗い出し、SOC/IR全体の対応スピードと精度を高めることが可能です。ETIが提供する最新の攻撃パターンを活用すれば、机上では得られない、現実的な対応力の向上につながります。

受動的対策から能動的対策へ──ETIがもたらす運用変革

ESET Threat Intelligenceは、単なる情報配信サービスではなく、実務に直結する知的支援基盤です。

IOCで潜伏を見つけ(Hunting)、TTPで検知を磨き(Detection)、APTレポートで備えを固める(Red Team)。この3つのアプローチを継続的に回すことで、組織は「守る」から「先を読む」運用へと進化します。

ESETが提供する確かな信頼性

ESETのリサーチセンターは欧州を拠点に、各国のCERTや法執行機関と連携して攻撃者の活動を追跡しています。収集されたデータはアナリストが精査し、自動収集型フィードにはない人によるキュレーション品質を保証します。古いIOCやノイズは自動的に失効し、常に“現在実際に利用されている攻撃インフラ”に基づいた情報を提供します。これにより、SOC運用者はノイズに惑わされず、対応すべき脅威に集中できます。

まとめ:“理解で備える”セキュリティへ

セキュリティの現場では、「攻撃者は1つ突破すればよく、防御側はすべてを守らねばならない」と言われます。しかし、攻撃者の準備・戦術・行動を理解することで、防御側も先手を打てるようになります。

ESET Threat Intelligenceは、過去を見て学び(Hunting)、現在を守り(Detection)、未来に備える(Red Team)──その連続的な知見サイクルを支える実践型インテリジェンスです。