Comment fonctionne un ransomware ?

Il existe de multiples techniques utilisées par les cybercriminels qui demandent des rançons, notamment :

- Le bloqueur d'écran bloque l'accès à l'écran de l'appareil autre que l'interface utilisateur du logiciel malveillant.

- PIN locker modifie le code PIN de l'appareil, rendant ainsi son contenu et ses fonctionnalités inaccessibles.

- Chiffrement du disque encrypte le MBR (Master Boot Record) et/ou les structures critiques du système de fichiers, et empêche ainsi l'utilisateur d'accéder au système d'exploitation.

- Crypto-ransomware chiffre les données stockées sur le disque.

Attention

En général, ces types de rançon exigent un paiement, le plus souvent en Bitcoin, Monero ou une autre monnaie cryptographique difficile à tracer. En retour, les cybercriminels prétendent qu'ils décrypteront les données et/ou rétabliront l'accès au dispositif concerné. Mais il n'y a absolument aucune garantie que les cybercriminels respecteront leurs engagements (et parfois ils sont incapables de le faire, que ce soit intentionnellement ou en raison d'un codage incompétent). C'est pourquoi ESET vous recommende de ne pas payer la somme demandée - tant que vous n'avez pas contacté le ESET technical support pour éventuellement trouver une solution de "déchiffrement".

Pourquoi les PME devraient s'intéresser aux ransomwares ?

Selon le rapport de 2017 : State of Cybersecurity in Small & Medium-Sized Businesses (SMB), une entreprise sur deux dans le sondage avait subi une attaque avec demande de rançon au cours des 12 mois précédents, certaines à plusieurs reprises. La plupart (79 %) ont vu leurs systèmes infiltrés par des attaques d'ingénierie sociale.

Ces statistiques documentent 2 choses :

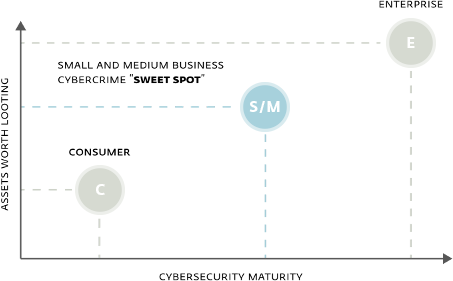

1. Contrairement à leurs propres convictions, les PME deviennent une cible de plus en plus intéressante pour les cybercriminels.

2. Les PME sont des cibles plus précieuses pour les cybercriminels que les consommateurs, et plus vulnérables que les grandes entreprises, car les petites et moyennes entreprises ne disposent généralement pas des ressources financières et de sécurité de l'information de leurs homologues. Cette combinaison représente un "point d'attraction" pour les attaquants.

En savoir plus

Le même rapport note également que les ordinateurs de bureau sont les appareils les plus ciblés (78 %), suivis par les téléphones portables et les tablettes (37 %) et les serveurs d'entreprise (34 %). Si l'attaque à l'aide d'un logiciel de rançon a réussi, la plupart (60 %) des victimes ont payé la rançon demandée. La somme qu'elles ont payée était en moyenne de plus de 2150 $. Mais il existe de meilleurs moyens de gérer la menace des logiciels contre rançon, en se concentrant sur la prévention et la récupération.

Comment protéger votre organisation ?

Les étapes de base de la prévention et du rétablissement :

- Sauvegarder régulièrement les données et conserver au moins une sauvegarde complète des données les plus précieuses hors ligne

- Maintenir tous les logiciels et applications - y compris les systèmes d'exploitation - à jour et les patcher

- Utiliser une solution de sécurité fiable et multicouche et s'assurer qu'elle est patchée et mise à jour

Mesures de protection additionnelles

- Réduire la surface d'attaque en désactivant ou en désinstallant les services et les logiciels inutiles

- Scanner les réseaux à la recherche de comptes à risque en utilisant des mots de passe faibles et veiller à leur amélioration

- Limiter ou interdire l'utilisation du protocole RDP (Remote Desktop Protocol) depuis l'extérieur du réseau, ou activer l'authentification au niveau du réseau

- Utiliser un réseau privé virtuel (VPN) pour les employés qui accèdent à distance aux systèmes de l'entreprise

- Vérifiez les paramètres du pare-feu et fermez tous les ports non essentiels qui pourraient entraîner une infection

- Revoir les règles et les politiques relatives au trafic entre les systèmes internes de l'entreprise et le(s) réseau(x) extérieur(s)

- Protégez par mot de passe les configurations de vos solutions de sécurité pour éviter qu'elles ne soient désactivées par un attaquant

- Segmenter le réseau local de l'entreprise en sous-réseaux et les connecter à des pare-feu afin de limiter les mouvements latéraux et l'impact éventuel de rançons ou d'autres attaques au sein du réseau

- Protégez vos sauvegardes grâce à une authentification à deux ou plusieurs facteurs

- Formez régulièrement votre personnel à reconnaître les cybermenaces et à gérer les attaques d'ingénierie sociale

- Limiter l'accès aux fichiers et dossiers partagés aux seules personnes qui en ont besoin, y compris en rendant le contenu en lecture seule, et en ne modifiant ce paramètre que pour le personnel qui doit avoir un accès en écriture

- Permettre la détection d'applications potentiellement dangereuses/non désirées (PUSA/PUA) afin de détecter et de bloquer les outils pouvant être utilisés à mauvais escient par les attaquants pour désactiver la solution de sécurité

Aucune entreprise n'est complètement protégée contre les ransomwares

Si votre entreprise n'a pas été touchée par un logiciel de rançon, vous pourriez être tenté de supposer que cette menace est réservée aux grandes organisations. Les statistiques montrent que vous auriez tort. De plus, une attaque ciblée peut devenir incontrôlable et causer des dommages indiscriminés, même dans le monde entier. En juin 2017, une attaque de logiciels malveillants en Ukraine, détectée par ESET sous le nom de Diskcoder.C (alias Petya ou NotPetya), s'est rapidement frayée un chemin hors du pays. Il s'est avéré par la suite qu'il s'agissait d'une attaque de la chaîne d'approvisionnement bien orchestrée qui a infiltré des logiciels de comptabilité populaires pour attaquer et nuire à des organisations ukrainiennes qui ont échappé à tout contrôle, infectant de nombreuses entreprises mondiales et plus petites, causant des centaines de millions de dollars de dommages.

Un autre ver de rançon détecté par l'ESET alors que WannaCryptor.D (alias WannaCry) se propageait rapidement, en utilisant l'outil EternalBlue de la NSA, qui avait fait l'objet d'une fuite et qui exploitait une vulnérabilité dans le protocole réseau SMB (Server Message Block), utilisé principalement pour fournir un accès partagé aux fichiers et aux imprimantes. Bien que Microsoft ait publié des correctifs pour la plupart des systèmes d'exploitation Windows vulnérables et ciblés près de deux mois avant l'attaque, WannaCryptor.D a infiltré les réseaux de milliers d'organisations dans le monde entier. Le coût des dommages résultant de cette cyberattaque a été estimé en milliards d'USD.

La sécurité ESET vous protège des ransomwares

Bénéficiez d'une protection efficace contre les logiciels de rançon grâce à la sécurité multicouche des points d'accès ESET, notamment la protection Ransomware Shield et LiveGrid® via le cloud et la protection contre les attaques réseau. Combinez le puissant moteur d'analyse d'ESET avec ESET Cloud Administrator (ECA) et bénéficiez d'une visibilité détaillée du réseau.