През 2020 г. изследователи по киберсигурност от екипа на ESET проследяват няколко таргетирани атаки, потенциално свързани с кибершпионаж. Атаките са наречени от ESET с кодовото име „Spalax“ и са фокусирани върху ключови частни и държавни организации от енергийния и металургичния сектор. За да постигнат целите си, нападателите разчитат на троянски кон, чрез който да получат отдалечен достъп до ресурсите на жертвите си.

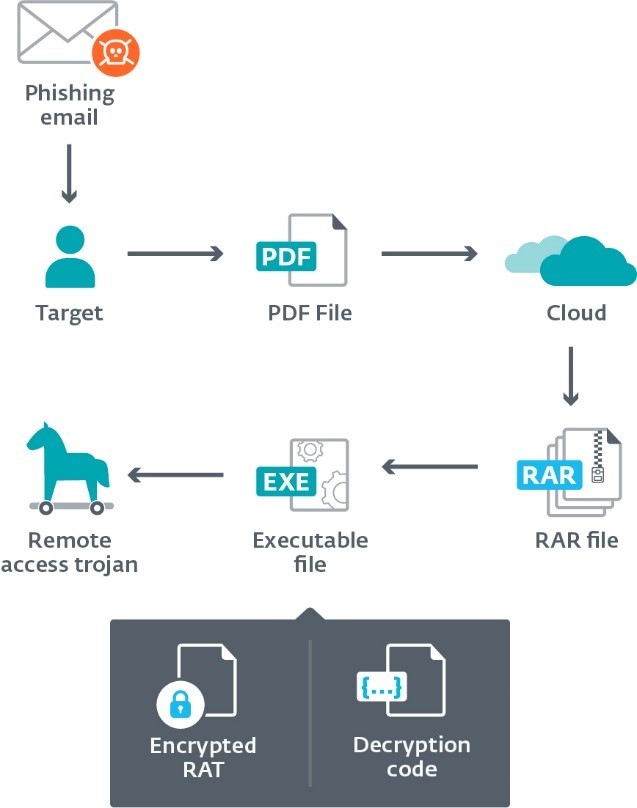

Атаката стартира чрез фишинг имейл, свързан с актуална тема - провеждане на задължителен тест за COVID-19, известие за наложена пътна глоба, замразяване на банкови сметки и др. Целта е да се привлече вниманието на получателя и той да кликне върху съдържащия се в имейла PDF файл. В случаите, в които фишинг атаката е успешна, на компютъра на жертвата се изтеглят няколко RAR архива (хоствани от OneDrive или MediaFire – съвсем легитимни услуги), които съдържат изпълним злонамерен файл.

Веднъж инсталиран на едно устройство в корпоративната мрежа, троянският кон дава възможност на хакерите не само за дистанционно управление, но и за шпиониране чрез: keylogging (софтуер, който записва всичко, което пишете на клавиатурата), заснемане на екрани снимки на работният плот и съдържанието на клипборда, извличане на файлове от компрометираните машини, дори изтегляне и изпълнение на друг зловреден софтуер.

Екипът на ESET засича най-малко 24 различни IP адреса през втората половина на 2020 г. - вероятно компрометирани устройства, действащи като прокси за техните C&C сървъри. Като добавим и използването на динамични DNS услуги, получаваме инфраструктура, която никога не остава статична, отбелязват изследователите. По време на акцията, екипът наблюдава поне 70 различни, активни домейна, като същевременно засича и регулярно регистриране на нови такива.

Въпреки, че използваните методи за атака имат много сходни тактики и политики с тези на вече познати хакерски групи, те не могат да бъдат пряко свързани с други нападения над държавни и частни ключови организации.