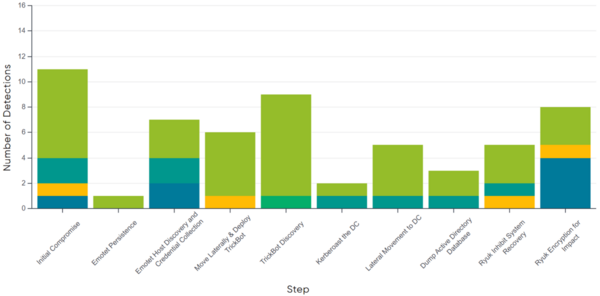

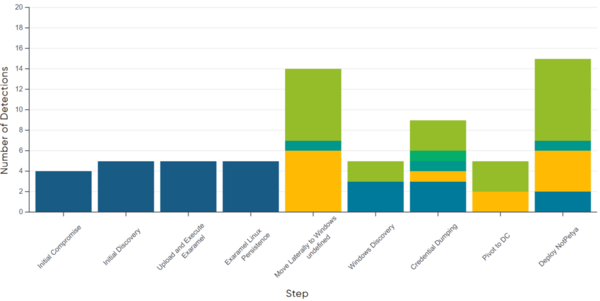

この結果が示すように、ESET Inspectは、セキュリティが侵害されたシステムにおける攻撃者のあらゆるフェーズの行動について、優れた可視性を防御側の組織に提供します。

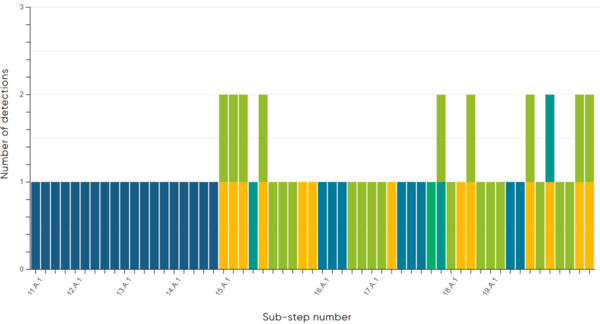

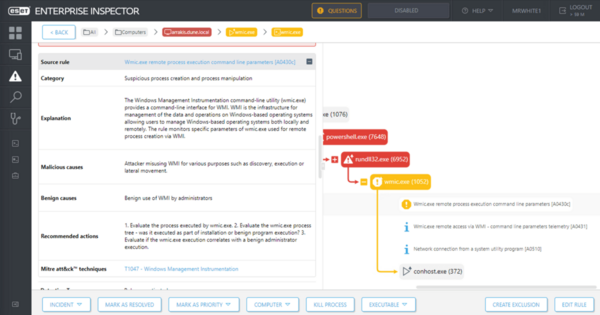

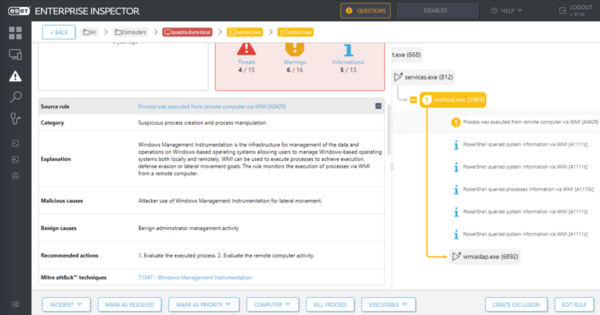

SOC分析者がその環境でのセキュリティインシデントを理解するための重要な指標となるのが、分析能力、すなわち追加のコンテキストを提供する能力です。たとえば、攻撃者が特定のアクションをシステムで実行した理由などがこれに該当します。ESET Inspectは、検出したサブステップのうちの69サブステップ(92%)に対して、このような追加情報を提供しました。

WindowsとmacOSに加えてLinuxもサポートし、主要プラットフォームすべてをサポートするようになった新バージョンのESET Inspectを発表したのが2022年3月30日であるため、ESETは、今回Linux関連の評価には参加していません。

Linuxの検出は別して(ESETのエコシステムはLinuxのエンドポイント保護を現在は提供していますが、これについては今回の評価時にはリリースされていなかったので対象外です)、ESET Inspectは90サブステップのうちの15サブステップを識別できませんでした。

これらの「検出ミス」のほぼすべてが、ESET Inspectが特定のAPIコールを監視していないことに起因します。APIの監視が難しいのは、誤検知率が高くなることです。システムには膨大な数のAPIコールが存在しており、すべてのコールを監視すると、リソースを大量に消費することになり、現実的に望ましいことではありません。

一例を挙げると、検出できなかったサブステップの1つ(10.A.3)は、正規のアプリケーションでプロセス列挙に使用されることが多いCreateToolhelp32Snapshot APIコールの検出に関するものです。このサブステップは、悪意のあるコードのプロセスへのインジェクションを試行する前に実行されます。ESET Inspectは、このプロセスインジェクションの検出に効率性を重視する戦略を採用しており、頻度が少なく、攻撃である可能性がより高いアクションを重点的に検出しています。

当然、ESETはAPI監視が防御側にとって重要ではないと考えているわけではありません。警戒すべきシナリオを継続的に評価して検出機能を追加していますが、コストが非常に高くなるケースがあるにもかかわらず、ほとんどメリットが享受されないこともあります。

効果的なXDR(eXtended Detection and Response)ソリューションの設計で重要な原則は、エンドポイントセキュリティソフトウェアでもそうですが、「バランス」です。すべてを検出するようにすれば、理論的には検出率100%のソリューションを簡単に開発できますが、当然ながら、そのようなソリューションにほとんど実用性はありません。このような理由から、従来のエンドポイント保護テストには誤検知の指標が必ず含まれており、誤検知をテストしなければ真の比較テストとは言えません。これは、誤検知率の高さと必要とされるリソースの多さが、セキュリティ分析プラットフォームで多く見られる問題となっている理由でもあります。今後、これらのセキュリティ分析プラットフォームは、その有効性についてXDRソリューションと競うことになるでしょう。

もちろん、XDRとエンドポイント保護では(アラートを出さずに監視や検出が可能であるため)状況に若干の違いはありますが、検出が多すぎればノイズが多くなり、アラート疲れにつながるという原則が変わるわけではありません。結果として、SOC分析者のワークロードが増大し、検出された大量のアラートの選別が必要となり、本当に重要度が高いアラートを見逃してしまうという、望ましい効果が得られない状況に陥ることになります。人間のワークロードの増大だけでなく、重要度が低い検出が多すぎると、パフォーマンスやデータストレージの要件が上昇して、コストも増加します。

優れたXDRソリューションの本質的な役割は、必ずしも攻撃の進行中に実行されたすべての手順(またはATT&CK評価におけるサブステップ)のアラートを分析者に通知することではなく、攻撃が実行された(または進行中である)というアラートを通知することです。そして、その後の環境におけるイベントとその時期の詳細かつ論理的に構成された証拠を示す機能を提供することで、分析者による調査が容易になるようにサポートすることです。ESET Inspectの開発では、常にこの機能を重視しています。