Prevent breaches, with proven digital security

Leverage 30 years of experience and continuous innovation to protect your business.

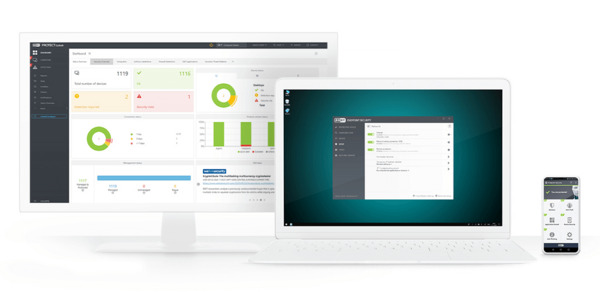

Choice of cloud or on‑prem

Tech support included, local expertise

Light footprint, discreet

Choice of cloud or on‑prem

Tech support included, local expertise

Light footprint, discreet

For more than 30 years, ESET® has been developing industry-leading IT security software and services to businesses and consumers worldwide. ESET has long pioneered multilayered detection, machine learning and cloud technologies that prevent, detect and respond to malware.

Read case studies

Brought to you by awarded and recognized security researchers from ESET's 13 global R&D centers.