การตรวจจับ& และการตอบสนองเพิ่มเติม

ESET Inspect

ช่วยให้ผู้จัดการความเสี่ยงและผู้ตอบสนองต่อเหตุการณ์มีความสามารถในการมองเห็นภัยคุกคามและระบบที่โดดเด่น ช่วยให้พวกเขาสามารถวิเคราะห์สาเหตุที่แท้จริงได้อย่างรวดเร็วและเชิงลึก และตอบสนองต่อเหตุการณ์ได้ทันที

เมื่อจับคู่กับพลังการป้องกันที่ผ่านการทดสอบตามเวลาของผลิตภัณฑ์ ESET Endpoint Protection แล้ว ESET Inspect จึงเป็นโซลูชันที่เปิดใช้งาน XDR บนคลาวด์เพื่อ:

- ตรวจจับภัยคุกคามขั้นสูงแบบถาวร

- หยุดการโจมตีแบบไร้ไฟล์

- บล็อกภัยคุกคามซีโร่เดย์

- ป้องกันแรนซัมแวร์

- ป้องกันการละเมิดนโยบายของบริษัท

สำรวจคุณสมบัติ

API สาธารณะ

ESET Inspect มีคุณลักษณะ Public REST API ที่ช่วยให้สามารถเข้าถึงและส่งออกการตรวจจับและการแก้ไขเพื่อให้สามารถผสานรวมกับเครื่องมือต่างๆ เช่น SIEM, SOAR, เครื่องมือจองตั๋ว และอื่นๆ ได้อย่างมีประสิทธิภาพ

ครอบคลุมหลายแพลตฟอร์ม

ESET Inspect รองรับ Windows, macOS และ Linux ซึ่งทำให้เป็นตัวเลือกที่สมบูรณ์แบบสำหรับสภาพแวดล้อมหลายแพลตฟอร์ม

การเข้าถึงระยะไกลอย่างปลอดภัยและราบรื่น

บริการตอบสนองเหตุการณ์และการรักษาความปลอดภัยจะราบรื่นพอๆ กับความสะดวกในการเข้าถึงเท่านั้น ทั้งในแง่ของการเชื่อมต่อของผู้ตอบสนองต่อเหตุการณ์กับคอนโซล XDR และการเชื่อมต่อกับอุปกรณ์ปลายทาง การเชื่อมต่อทำงานที่ความเร็วใกล้เคียงกับเรียลไทม์โดยใช้มาตรการรักษาความปลอดภัยสูงสุด ทั้งหมดนี้ไม่จำเป็นต้องใช้เครื่องมือของบุคคลที่สาม

การตรวจจับความเสี่ยง

ใช้การค้นหา IOC ตามการสืบค้นที่มีประสิทธิภาพ และใช้ตัวกรองกับข้อมูลดิบเพื่อจัดเรียงตามความนิยมของไฟล์ ชื่อเสียง ลายเซ็นดิจิทัล พฤติกรรม หรือข้อมูลเชิงบริบทอื่นๆ การตั้งค่าตัวกรองหลายตัวช่วยให้สามารถค้นหาภัยคุกคามและการตอบสนองต่อเหตุการณ์โดยอัตโนมัติและง่ายดาย รวมถึงความสามารถในการตรวจจับและหยุด APT และการโจมตีแบบกำหนดเป้าหมาย

แยกคอมพิวเตอร์ออกจากระบบในคลิกเดียว

กำหนดนโยบายการเข้าถึงเครือข่ายเพื่อหยุดการเคลื่อนไหวด้านข้างอย่างรวดเร็วจากมัลแวร์ แยกอุปกรณ์ที่ถูกบุกรุกออกจากเครือข่ายด้วยการคลิกเพียงครั้งเดียวในอินเทอร์เฟซ ESET Inspect นอกจากนี้ ให้ถอดอุปกรณ์ออกจากสถานะการกักกันอย่างง่ายดาย

โครงสร้างที่เปิดให้ใช้งานและรองรับการผนวกรวม

ESET Inspect ให้บริการตรวจจับที่มีพฤติกรรมและความเชื่อถือฐานนิยมที่ไม่เหมือนใคร ซึ่งเป็นการตรวจจับที่โปร่งใสต่อทีมด้านความปลอดภัยทั้งหมด กฎทั้งหมดสามารถแก้ไขได้ง่ายผ่าน XML เพื่อให้สามารถปรับแต่งได้อย่างละเอียดหรือสร้างกฎได้อย่างง่ายดายเพื่อตรงต่อความต้องการของสภาพแวดล้อมองค์กรเฉพาะ เช่น การผนวกรวมกับ SIEM

MITRE ATT&CK™

ESET Inspect อ้างอิงการตรวจจับของตัวเองตามกรอบ MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK™) ซึ่งในการคลิกเพียงครั้งเดียวจะให้ข้อมูลอย่างครบถ้วนเกี่ยวกับภัยคุกคามที่ซับซ้อนที่สุด

ระบบจัดการเหตุการณ์

จัดกลุ่มออบเจ็กต์ เช่น การตรวจจับ คอมพิวเตอร์ โปรแกรมปฏิบัติการ หรือกระบวนการต่างๆ ให้เป็นหน่วยทางลอจิคัลเพื่อดูเหตุการณ์ที่อาจเป็นอันตรายบนไทม์ไลน์ พร้อมการกระทำของผู้ใช้ที่เกี่ยวข้อง ESET Inspect จะแนะนำเหตุการณ์และออบเจ็กต์ที่เกี่ยวข้องทั้งหมดแก่ผู้ตอบสนองต่อเหตุการณ์โดยอัตโนมัติ ซึ่งสามารถช่วยได้อย่างมากในการคัดแยก การสืบสวน และขั้นตอนการแก้ปัญหาของเหตุการณ์

การตรวจจับความผิดปกติและพฤติกรรม

ตรวจสอบการดำเนินการที่ดำเนินการโดยโปรแกรมปฏิบัติการและใช้ระบบชื่อเสียง LiveGrid® ของ ESET เพื่อประเมินอย่างรวดเร็วว่ากระบวนการที่ดำเนินการนั้นปลอดภัยหรือน่าสงสัย การตรวจสอบเหตุการณ์ผิดปกติที่เกี่ยวข้องกับผู้ใช้เป็นไปได้เนื่องจากกฎเฉพาะที่เขียนขึ้นเพื่อให้ถูกกระตุ้นโดยพฤติกรรม ไม่ใช่มัลแวร์ทั่วไป หรือการตรวจจับลายเซ็น การจัดกลุ่มคอมพิวเตอร์ตามผู้ใช้หรือแผนกช่วยให้ทีมรักษาความปลอดภัยสามารถระบุได้ว่าผู้ใช้มีสิทธิ์ดำเนินการบางอย่างหรือไม่

การตรวจจับการละเมิดนโยบายบริษัท

บล็อกโมดูลที่เป็นอันตรายไม่ให้ถูกเรียกใช้งานบนคอมพิวเตอร์ทุกเครื่องในเครือข่ายขององค์กรของคุณ สถาปัตยกรรมแบบเปิดของ ESET Inspect มอบความยืดหยุ่นในการตรวจจับการละเมิดนโยบายที่ใช้กับการใช้ซอฟต์แวร์เฉพาะ เช่น แอปพลิเคชันทอร์เรนต์ ที่เก็บข้อมูลบนคลาวด์ การเรียกดู Tor หรือซอฟต์แวร์ที่ไม่พึงประสงค์อื่น ๆ

การแท็ก

กำหนดและยกเลิกการกำหนดแท็กเพื่อการกรองออบเจ็กต์อย่างรวดเร็ว เช่น คอมพิวเตอร์ สัญญาณเตือน การยกเว้น งาน โปรแกรมปฏิบัติการ กระบวนการ และสคริปต์ แท็กจะถูกแชร์ระหว่างผู้ใช้ และเมื่อสร้างแล้ว จะสามารถกำหนดได้ภายในไม่กี่วินาที

การให้คะแนนที่ซับซ้อน

จัดลำดับความสำคัญของความรุนแรงของการแจ้งเตือนด้วยฟังก์ชันการให้คะแนนที่ระบุค่าความรุนแรงของเหตุการณ์ และช่วยให้ผู้ดูแลระบบสามารถระบุคอมพิวเตอร์ได้อย่างรวดเร็วโดยมีความน่าจะเป็นสูงกว่าสำหรับเหตุการณ์ที่อาจเกิดขึ้น

ตัวบ่งชี้หลายปัจจัยที่ชี้ให้เห็นถึงความเสี่ยง

ดูและบล็อกโมดูลตามตัวบ่งชี้ที่แตกต่างกันมากกว่า 30 รายการ รวมถึงแฮช การแก้ไขรีจิสทรี การแก้ไขไฟล์ และการเชื่อมต่อเครือข่าย

การเก็บข้อมูลภายในท้องถิ่น

ดูข้อมูลที่ครอบคลุมเกี่ยวกับโมดูลที่เพิ่งดำเนินการ รวมถึงเวลาในการดำเนินการ ผู้ใช้ที่ดำเนินการ เวลาหยุดนิ่ง และอุปกรณ์ที่ถูกโจมตี ข้อมูลทั้งหมดจะถูกจัดเก็บไว้ในเครื่องเพื่อป้องกันการรั่วไหลของข้อมูลที่ละเอียดอ่อน

ตัวเลือกการตอบสนองทันที

XDR ของเรามาพร้อมกับการดำเนินการตอบสนองด้วยคลิกเดียวที่เข้าถึงได้ง่าย เช่น การรีบูตและการปิดเครื่องปลายทาง การแยกเครื่องปลายทางออกจากส่วนที่เหลือของเครือข่าย เรียกใช้การสแกนตามความต้องการ การหยุดกระบวนการที่ทำงานอยู่ และการบล็อกแอปพลิเคชันใดๆ ตามค่าแฮชของมัน นอกจากนี้ ด้วยตัวเลือกการตอบกลับแบบเรียลไทม์ของ ESET Inspect ที่เรียกว่า Terminal ผู้เชี่ยวชาญด้านความปลอดภัยจะได้รับประโยชน์จากชุดตัวเลือกการตรวจสอบและการแก้ไขเต็มรูปแบบใน PowerShell

การวิเคราะห์สาเหตุที่แท้จริง

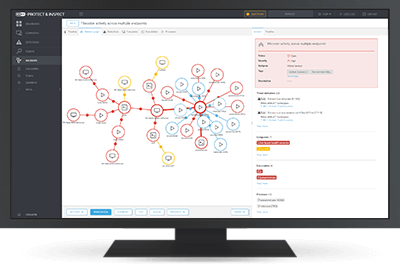

ดูการวิเคราะห์สาเหตุที่แท้จริงได้อย่างง่ายดาย และแผนผังกระบวนการทั้งหมดของห่วงโซ่เหตุการณ์ที่อาจเป็นอันตราย เจาะลึกลงไปถึงระดับรายละเอียดที่ต้องการ และทำการตัดสินใจโดยมีข้อมูลอ้างอิงตามบริบทที่ให้มามากมายและคำอธิบายสำหรับทั้งสาเหตุที่ไม่เป็นพิษเป็นภัยและเป็นอันตราย เขียนโดยเรา ผู้เชี่ยวชาญด้านมัลแวร์

การแสดงภาพเหตุการณ์อัตโนมัติ

รับการมองเห็นที่สมบูรณ์แบบด้วยเหตุการณ์ที่สร้างขึ้นโดยอัตโนมัติและแสดงภาพอย่างชัดเจน ESET Inspect เชื่อมโยงข้อมูลจำนวนมหาศาลเพื่อค้นหาเหตุการณ์ต้นตอและรวบรวมเป็นเหตุการณ์ที่ครอบคลุม เพื่อให้คุณสามารถแก้ไขได้ทันที

ความสามารถในการทำให้งานเป็นอัตโนมัติและการปรับแต่งตามความต้องการ

ปรับ ESET Inspect ได้ง่ายดายตามระดับรายละเอียดและการอัตโนมัติที่คุณต้องการ. ในขั้นตอนการติดตั้ง, กำหนดว่าคุณต้องการการติดต่อและการจัดเก็บข้อมูลเพียงใด, จากนั้นให้ Learning Mode สำรวจสภาพแวดล้อมของคุณและแนะนำการตั้งค่า

ระบบที่ให้คะแนนหรือบ่งชี้ถึงความเชื่อถือ

การกรองอย่างทั่วถึงทำให้วิศวกรรมความปลอดภัยสามารถระบุแอปพลิเคชันทุกตัวที่เป็นที่รู้จักและเชื่อถือได้ โดยใช้ระบบความเชื่อถือที่แข็งแกร่งของ ESET นั่นหมายความว่าทีมความปลอดภัยของคุณสามารถให้ความสำคัญกับการตรวจจับความเสี่ยงที่จริงๆ โดยไม่ต้องเสียเวลากับผลลัพธ์ที่ผิดพลาด

ความยืดหยุ่นในการใช้งาน

เราให้คุณตัดสินใจว่าจะใช้วิธีการใดในการนำโซลูชันความปลอดภัยของคุณไปใช้: มันสามารถทำงานผ่านเซิร์ฟเวอร์ของคุณที่ติดตั้งบนที่, หรือผ่านการติดตั้งบนคลาวด์, ทำให้คุณสามารถปรับแต่งการตั้งค่าของคุณตามเป้าหมายของทุนทรัพย์ที่คุณกำหนดและความจุของฮาร์ดแวร์ของคุณ